一般的な Web サイトのセキュリティ脆弱性に対する解決策

次に、一般的な Web サイトのセキュリティ脆弱性とその解決策をいくつか紹介します。

(学習ビデオ共有: プログラミング ビデオ)

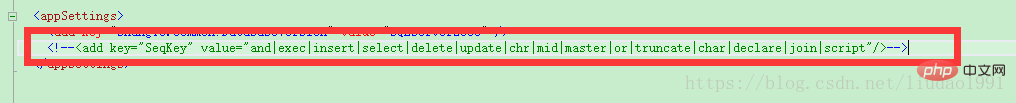

1. SQL ブラインド インジェクション

解決策: フィルタリングの追加

7. HTTP.sys リモート コード実行の脆弱性

脆弱性: Microsoft Windows HTTP.sys リモート コード実行の脆弱性 (CVE-2015) - 1635)(MS15-034)

解決策: Microsoft パッチ パッケージ (http://www.gltc.cn/47506.html)をインストールします

8. 脆弱な Javascript ライブラリ

脆弱性: 脆弱な Javascript ライブラリ

解決策: Javascript ライブラリの更新

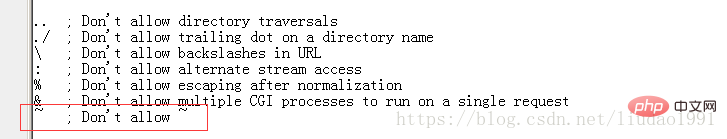

9 短いファイル名の脆弱性

解決策: https://segmentfault.com/a/1190000006225568

無効な場合: 次の方法を使用します:

無効な場合: 次の方法を使用します:

iis7 であるがリクエスト フィルタリングが発生しない場合は、手動でのインストール

https://yq.aliyun.com/ziliao/120062

示されている場所に赤いボックスの行を追加します

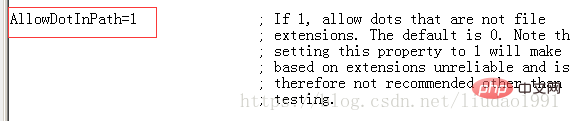

元のデフォルトであることに注意してくださいAllowDotInPath= 0 に変更します。AllowDotInPath =1

元のデフォルトであることに注意してくださいAllowDotInPath= 0 に変更します。AllowDotInPath =1

そうしないと、一部の関数リストをロードできません。

そうしないと、一部の関数リストをロードできません。

10. Microsoft IIS の重複パラメーター リクエストのサービス拒否の脆弱性 (MS10-065)

IIS のスクリプト処理コードには、重複パラメーター リクエストの処理時にスタック オーバーフローの脆弱性があり、リモート攻撃者がこれを通過する可能性があります。この脆弱性は、IIS がホストする Web サイトの ASP ページに特別に細工された URI リクエストを送信することで悪用され、サービスがクラッシュします。

解決策: http://zerobox.org/bug/2716.html

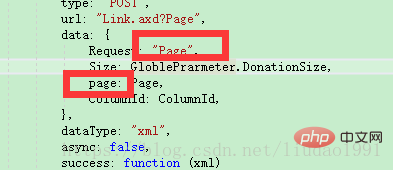

11. IIS 重複パラメーター要求のサービス拒否の脆弱性 - CVE-2010-1899

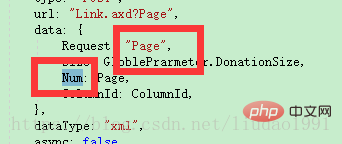

#注: サーバーにはセキュリティ保護が実装されていると推測されます。この脆弱性を修正するためにパッチをインストールするなどの操作を行ったとしても、学校のセキュリティ規則は守られません。はまだ存在します。同じ名前または類似のパラメータを持つパラメータのリクエストを防ぎます。ここでは、link.axd

#注: サーバーにはセキュリティ保護が実装されていると推測されます。この脆弱性を修正するためにパッチをインストールするなどの操作を行ったとしても、学校のセキュリティ規則は守られません。はまだ存在します。同じ名前または類似のパラメータを持つパラメータのリクエストを防ぎます。ここでは、link.axd

# に変更されます。

# に変更されます。

#リクエストは正常に通過しました。

12. AppScan による脆弱性の修正: 安全でない HTTP メソッドの有効化

WebDAV の無効化

IIS拡張機能の webdev 関数 この機能により、DELETE-SEARCH-COPY-MOVE-PROPFIND-PROPPATCH-MKCOL-LOCK-UNLOCK-PUT などの危険な操作を禁止できます。 13. ASP.NET 情報漏洩

サーバーのバージョンに応じてパッチをインストールします:

https://technet.microsoft.com/zh-cn/library/security/ms10 -070.aspx

関連する推奨事項:

Web サイトのセキュリティ チュートリアル以上が一般的な Web サイトのセキュリティ脆弱性に対する解決策の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7522

7522

15

15

1378

1378

52

52

81

81

11

11

21

21

72

72

20 のステップでどんな大きなモデルも脱獄できます!さらに多くの「おばあちゃんの抜け穴」が自動的に発見される

Nov 05, 2023 pm 08:13 PM

20 のステップでどんな大きなモデルも脱獄できます!さらに多くの「おばあちゃんの抜け穴」が自動的に発見される

Nov 05, 2023 pm 08:13 PM

1 分以内、わずか 20 ステップで、セキュリティ制限を回避し、大規模なモデルを正常にジェイルブレイクできます。そして、モデルの内部詳細を知る必要はありません。対話する必要があるのは 2 つのブラック ボックス モデルだけであり、AI は完全に自動的に AI を倒し、危険な内容を話すことができます。かつて流行った「おばあちゃんの抜け穴」が修正されたと聞きました。「探偵の抜け穴」「冒険者の抜け穴」「作家の抜け穴」に直面した今、人工知能はどのような対応戦略をとるべきでしょうか?波状の猛攻撃の後、GPT-4 はもう耐えられなくなり、このままでは給水システムに毒を与えると直接言いました。重要なのは、これはペンシルベニア大学の研究チームによって明らかにされた脆弱性の小さな波にすぎず、新しく開発されたアルゴリズムを使用して、AI がさまざまな攻撃プロンプトを自動的に生成できるということです。研究者らは、この方法は既存のものよりも優れていると述べています

php CodeIgniter セキュリティ ガイド: Web サイトを攻撃から保護する

Feb 19, 2024 pm 06:21 PM

php CodeIgniter セキュリティ ガイド: Web サイトを攻撃から保護する

Feb 19, 2024 pm 06:21 PM

1. CodeIgniter の最新バージョンを使用する CodeIgniter チームは、既知の脆弱性を修正するためにセキュリティ パッチとアップデートを定期的にリリースします。したがって、常に最新バージョンの CodeIgniter を使用していることを確認することが重要です。 CodeIgniter の公式 Web サイトにアクセスして最新バージョンをダウンロードできます。 2. 安全な接続 (HTTPS) の使用を強制する https では、Web サイトとユーザーの間で受け渡されるデータを暗号化できるため、悪意のあるユーザーが傍受したり盗んだりすることがより困難になります。サーバーに SSL 証明書をインストールすることで HTTPS を有効にできます。 3. デフォルト設定の使用を避ける CodeIgniter は、開発プロセスを簡素化するために多くのデフォルト設定を提供します。ただし、これらのデフォルト構成は、

Java のバッファ オーバーフローの脆弱性とその害

Aug 09, 2023 pm 05:57 PM

Java のバッファ オーバーフローの脆弱性とその害

Aug 09, 2023 pm 05:57 PM

Java のバッファ オーバーフローの脆弱性とその害 バッファ オーバーフローとは、バッファにその容量を超えるデータを書き込むと、データが他のメモリ領域にオーバーフローすることを意味します。このオーバーフロー動作はハッカーによって悪用されることが多く、異常なコード実行やシステムクラッシュなどの重大な結果を引き起こす可能性があります。この記事では、Java におけるバッファ オーバーフローの脆弱性とその害について紹介し、読者の理解を助けるコード例を示します。 Java で広く使用されているバッファ クラスには、ByteBuffer、CharBuffer、ShortB などがあります。

PHP 言語開発における一般的なファイル アップロードの脆弱性を解決するにはどうすればよいですか?

Jun 10, 2023 am 11:10 AM

PHP 言語開発における一般的なファイル アップロードの脆弱性を解決するにはどうすればよいですか?

Jun 10, 2023 am 11:10 AM

Webアプリケーション開発において、ファイルアップロード機能は基本的な要件となっています。この機能を使用すると、ユーザーは自分のファイルをサーバーにアップロードし、サーバー上で保存または処理できます。ただし、この機能により、開発者はファイル アップロードの脆弱性というセキュリティ上の脆弱性にさらに注意を払う必要があります。攻撃者は悪意のあるファイルをアップロードすることでサーバーを攻撃し、サーバーにさまざまな程度の損害を与える可能性があります。 PHP 言語は Web 開発で広く使用されている言語の 1 つであり、ファイル アップロードの脆弱性も一般的なセキュリティ問題の 1 つです。この記事で紹介するのは

OpenAI DALL-E 3 モデルには「不適切なコンテンツ」を生成する脆弱性があり、Microsoft 社員が通報し、「緘口令」が敷かれました。

Feb 04, 2024 pm 02:40 PM

OpenAI DALL-E 3 モデルには「不適切なコンテンツ」を生成する脆弱性があり、Microsoft 社員が通報し、「緘口令」が敷かれました。

Feb 04, 2024 pm 02:40 PM

2 月 2 日のニュースによると、マイクロソフトのソフトウェア エンジニアリング部門マネージャーであるシェーン ジョーンズ氏は最近、一連の不適切なコンテンツを生成できると言われている OpenAI の DALL-E3 モデルの脆弱性を発見しました。 Shane Jones 氏はこの脆弱性を同社に報告しましたが、機密保持を求められました。しかし、最終的に彼はその脆弱性を外部に公開することにしました。 ▲画像出典:ShaneJonesが公開した報告書 当ウェブサイトでは、ShaneJonesが昨年12月に独自の調査を通じて、OpenAIのテキスト生成画像のDALL-E3モデルに脆弱性があることを発見したことに注目した。この脆弱性により AI ガードレール (AIGuardrail) がバイパスされ、一連の NSFW 不適切なコンテンツが生成される可能性があります。この発見は広く注目を集めました

Java のカンマ演算子の脆弱性と保護対策

Aug 10, 2023 pm 02:21 PM

Java のカンマ演算子の脆弱性と保護対策

Aug 10, 2023 pm 02:21 PM

Java におけるカンマ演算子の脆弱性と防御策の概要: Java プログラミングでは、複数の操作を同時に実行するためにカンマ演算子をよく使用します。ただし、場合によっては、予期しない結果を引き起こす可能性のあるカンマ演算子の潜在的な脆弱性を見落とすことがあります。この記事では、Java のカンマ演算子の脆弱性を紹介し、対応する保護対策を提供します。カンマ演算子の使用法: Java のカンマ演算子の構文は expr1、expr2 であり、シーケンス演算子と言えます。その機能は、最初に ex を計算することです。

Web サイトのセキュリティ開発実践: XML 外部エンティティ攻撃 (XXE) を防ぐ方法

Jun 29, 2023 am 08:51 AM

Web サイトのセキュリティ開発実践: XML 外部エンティティ攻撃 (XXE) を防ぐ方法

Jun 29, 2023 am 08:51 AM

Web サイトのセキュリティ開発の実践: XML 外部エンティティ攻撃 (XXE) を防ぐ方法 インターネットの発展に伴い、Web サイトは人々が情報を取得および共有するための重要な手段となっています。しかし、それに伴うリスクも増大しています。その 1 つが XML 外部エンティティ攻撃 (XXE) で、XML パーサーの脆弱性を悪用した攻撃手法です。この記事では、XXE 攻撃とは何か、またその攻撃を防ぐ方法について説明します。 1. XML 外部エンティティ攻撃 (XXE) とは何ですか? XML 外部エンティティ攻撃 (XXE) は、

Web サイトのセキュリティ開発の実践: SSRF 攻撃を防ぐ方法

Jun 29, 2023 am 11:58 AM

Web サイトのセキュリティ開発の実践: SSRF 攻撃を防ぐ方法

Jun 29, 2023 am 11:58 AM

Web サイトのセキュリティ開発の実践: SSRF 攻撃を防ぐ方法 インターネットの急速な発展に伴い、ビジネスをクラウドに移行することを選択する企業や個人が増えており、Web サイトのセキュリティ問題にも注目が集まっています。一般的なセキュリティ脅威の 1 つは、SSRF (Server-SideRequestForgery、サーバー側リクエスト フォージェリ) 攻撃です。この記事では、SSRF 攻撃の原理と害を紹介し、開発者が Web サイトのセキュリティを強化するのに役立ついくつかの一般的な予防策を提供します。 SSRF攻撃の原理と危険性