Apacheでsslv3を無効にする方法

はじめに:

ssl 3.0 は、RC4 暗号化または CBC モード暗号化を使用しているため、安全でないと考えられています。前者はバイアス攻撃を受けやすく、後者は POODLE につながります。攻撃。

運用環境では、この脆弱性が頻繁にスキャンされますが、解決策は、Apache サーバー上のプロトコルを無効にすることです。

(学習ビデオ共有: プログラミングビデオ)

1. 環境の準備

SSL と TLS を理解する: データ送信プロセスでは http が使用されます。この問題を解決するために平文である https が登場し、ssl は https に基づいた暗号化プロトコルです。 SSL がバージョン 3.0 に更新されたときに、IETF (Internet Engineering Task Force) が SSL3.0 を標準化しました。標準化されたプロトコルは TLS1.0 であるため、TLS は SSL の標準化製品です。TLS には現在 1.0、1.1、1.2 の 3 つのバージョンがあります、デフォルトでは 1.0 が使用されます。この時点で、SSL と TLS の基本を理解しました。

Web サーバーが TLS1.2 をサポートするために必要なサーバー動作環境:

Apache对应版本应>=2.2.23; OpenSSL对应版本应>= 1.0.1

現在のサーバーの Apache バージョンを表示します

[root@host-192-168-149-10 conf.d]# httpd -v Server version: Apache/2.4.29 (Unix) Server built: Jan 22 2018 16:51:25

openssl バージョン

[root@host-192-168-149-10 conf.d]# openssl version OpenSSL 1.0.1e-fips 11 Feb 2013

2. 環境の修正

セキュリティ脆弱性のあるドメイン名をテストします 以下のように sslv3 経由でアクセスすると正常に情報が返されます 攻撃者はこの脆弱性を利用してシステムに損害を与える可能性があります。

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/all

{

"overdue" : false,

"success" : true,

"errorCode" : null,

"message" : "请求成功",

"data" : {

"global" : {

"copyright" : "功能清单",

}apache はデフォルトで SSLv3、TLSv1、TLSv1.1、TLSv1.2 プロトコルをサポートします

(注: ssl 関数は http.conf で LoadModule ssl_module modules/mod_ssl.so を有効にする必要があります)

Apache のデフォルト設定は次のとおりです

SSLProtocol All -SSLv2

ディレクトリ /usr/local/apache/conf/extra

vi を次のように変更して ssl.conf を閉じますsslv3 プロトコル

SSLEngine on SSLProtocol all -SSLv2 -SSLv3 SSLProtocol TLSv1.2

設定を保存した後、設定を有効にするために Apache を再起動するためにサービス httpd の再起動が必要です

sslv3 アクセスを再度テストします。アクセスできません

[root@host-192-168-149-10 conf.d]# curl --sslv3 https://cs.df230.xyz/test/api/configs/fedch/al curl: (35) SSL connect error

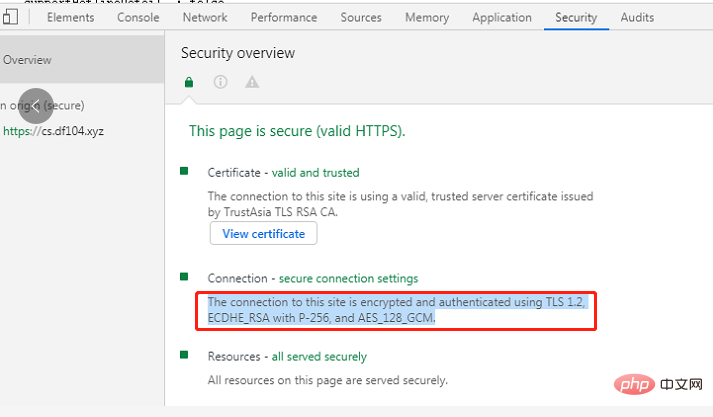

Google ブラウザ F12 を使用して開発モードに入り、ブラウジングを確認できます。 現在のドメイン名にアクセスするためにサーバーが使用する SSL プロトコルは TLS1.2 です。

この時点で、脆弱性の修正は完了したので、とても簡単です。

関連する推奨事項: apache チュートリアル

以上がApacheでsslv3を無効にする方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7569

7569

15

15

1386

1386

52

52

87

87

11

11

28

28

107

107

ApacheでCGIディレクトリを設定する方法

Apr 13, 2025 pm 01:18 PM

ApacheでCGIディレクトリを設定する方法

Apr 13, 2025 pm 01:18 PM

ApacheでCGIディレクトリを設定するには、次の手順を実行する必要があります。「CGI-Bin」などのCGIディレクトリを作成し、Apacheの書き込み許可を付与します。 Apache構成ファイルに「Scriptalias」ディレクティブブロックを追加して、CGIディレクトリを「/cgi-bin」URLにマッピングします。 Apacheを再起動します。

サーバー側でキャラクターエンコードを設定する方法ブートストラップテーブルを解決する方法

Apr 07, 2025 pm 12:00 PM

サーバー側でキャラクターエンコードを設定する方法ブートストラップテーブルを解決する方法

Apr 07, 2025 pm 12:00 PM

サーバー側に文字エンコードを設定して、文字化けしたブートストラップテーブルを解決するには、次の手順に従う必要があります。サーバー文字のエンコーディングを確認します。サーバー構成ファイルを編集します。 EncodingをUTF-8に設定します。サーバーを保存して再起動します。エンコーディングを確認します。

Apacheを始める方法

Apr 13, 2025 pm 01:06 PM

Apacheを始める方法

Apr 13, 2025 pm 01:06 PM

Apacheを開始する手順は次のとおりです。Apache(コマンド:sudo apt-get install apache2または公式Webサイトからダウンロード)をインストールします(linux:linux:sudo systemctl start apache2; windows:apache2.4 "serviceを右クリックして「開始」を右クリック) (オプション、Linux:Sudo SystemCtl

Debian OpenSSL構成を確認する方法

Apr 12, 2025 pm 11:57 PM

Debian OpenSSL構成を確認する方法

Apr 12, 2025 pm 11:57 PM

この記事では、DebianシステムのOpenSSL構成を確認して、システムのセキュリティステータスをすばやく把握できるように、いくつかの方法を紹介します。 1.最初にOpenSSLバージョンを確認し、OpenSSLがインストールされているかどうかを確認し、バージョン情報を確認します。端末に次のコマンドを入力します。OpenSSlversionがインストールされていない場合、システムはエラーを促します。 2。構成ファイルを表示します。 OpenSSLのメイン構成ファイルは、通常/etc/ssl/openssl.cnfにあります。テキストエディター(Nanoなど)を使用して、次のように表示できます。sudonano/etc/ssl/openssl.cnfこのファイルには、キー、証明書、暗号化アルゴリズムなどの重要な構成情報が含まれています。 3。OPEを利用します

Apacheのサーバー名以上の削除方法

Apr 13, 2025 pm 01:09 PM

Apacheのサーバー名以上の削除方法

Apr 13, 2025 pm 01:09 PM

Apacheから追加のservernameディレクティブを削除するには、次の手順を実行できます。追加のservernameディレクティブを識別して削除します。 Apacheを再起動して変更を有効にします。構成ファイルを確認して、変更を確認します。サーバーをテストして、問題が解決されていることを確認します。

Debian Apacheログを使用してWebサイトのパフォーマンスを向上させる方法

Apr 12, 2025 pm 11:36 PM

Debian Apacheログを使用してWebサイトのパフォーマンスを向上させる方法

Apr 12, 2025 pm 11:36 PM

この記事では、Debianシステムの下でApacheログを分析することにより、Webサイトのパフォーマンスを改善する方法について説明します。 1.ログ分析の基本Apacheログは、IPアドレス、タイムスタンプ、リクエストURL、HTTPメソッド、応答コードなど、すべてのHTTP要求の詳細情報を記録します。 Debian Systemsでは、これらのログは通常、/var/log/apache2/access.logおよび/var/log/apache2/error.logディレクトリにあります。ログ構造を理解することは、効果的な分析の最初のステップです。 2。ログ分析ツールさまざまなツールを使用してApacheログを分析できます。コマンドラインツール:GREP、AWK、SED、およびその他のコマンドラインツール。

Apacheのデータベースに接続する方法

Apr 13, 2025 pm 01:03 PM

Apacheのデータベースに接続する方法

Apr 13, 2025 pm 01:03 PM

Apacheはデータベースに接続するには、次の手順が必要です。データベースドライバーをインストールします。 web.xmlファイルを構成して、接続プールを作成します。 JDBCデータソースを作成し、接続設定を指定します。 JDBC APIを使用して、接続の取得、ステートメントの作成、バインディングパラメーター、クエリまたは更新の実行、結果の処理など、Javaコードのデータベースにアクセスします。

Apacheバージョンを表示する方法

Apr 13, 2025 pm 01:15 PM

Apacheバージョンを表示する方法

Apr 13, 2025 pm 01:15 PM

Apacheサーバーでバージョンを表示するには3つの方法があります。コマンドライン(Apachectl -vまたはapache2ctl -v)を介して、サーバーステータスページ(http://< server ipまたはdomain name>/server -status)を確認します。