ファイアウォールはハードウェア デバイスですか、それともソフトウェア デバイスですか?

ファイアウォールはハードウェア デバイスでもあり、ソフトウェア デバイスでもあり、ソフトウェアとハードウェア デバイスの組み合わせです。ファイアウォールは、ユーザーのデータと情報のセキュリティを保護するためのセキュリティ管理およびスクリーニングのためのさまざまなソフトウェアおよびハードウェア デバイスを有機的に組み合わせることで、コンピュータ ネットワークが内部ネットワークと外部ネットワークの間に比較的隔離された保護障壁を構築するのに役立つ技術です。

このチュートリアルの動作環境: Windows 7 システム、Dell G3 コンピューター。

ファイアウォールとは何ですか?

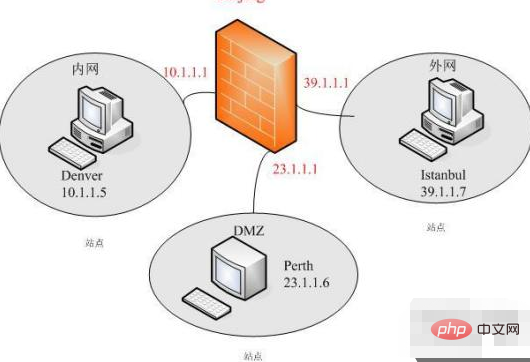

ファイアウォールとは、内部ネットワークと外部ネットワークの間、およびローカル エリア ネットワークと外部ネットワークの間のソフトウェアおよびハードウェア デバイスで構成される保護バリアを指します。 壁を設置するのと同じように、ネットワーク間にセキュリティ ゲートウェイを確立し、不正なユーザーによる侵入から内部ネットワークを保護できます。

ファイアウォール テクノロジは、ユーザー データを保護するためのセキュリティ管理およびスクリーニングのためのさまざまなソフトウェアおよびハードウェア デバイスと、情報セキュリティのためのテクノロジを有機的に組み合わせることで、コンピュータ ネットワークが内部ネットワークと外部ネットワークの間に比較的分離された保護障壁を構築するのに役立ちます。

ファイアウォール技術の主な機能は、コンピュータ ネットワークの稼働中に存在する可能性のあるセキュリティ リスク、データ送信、その他の問題を迅速に発見し、対処することです。また、コンピュータ ネットワーク セキュリティにおけるさまざまな操作を記録および検出して、コンピュータ ネットワーク操作のセキュリティを確保し、ユーザー データと情報の整合性を保護し、ユーザーにより優れた安全なコンピュータ ネットワーク エクスペリエンスを提供することもできます。

インターネットに詳しい友人は、ファイアウォールについてもよく知っているはずです。コンピュータに付属のファイアウォール、一般的なソフトウェア ファイアウォール、またはハードウェア ファイアウォールのいずれであっても、多かれ少なかれよく知っています。コンピューター ウイルスが当たり前の時代に、外部のハッカーによるシステムや機密データへのアクセスをどのように阻止できるでしょうか?最も簡単な方法はファイアウォールを通過することです。

ハードウェア ファイアウォールとソフトウェア ファイアウォールの違いは何ですか?

ハードウェア ファイアウォールは、ハードウェアに「ソフトウェア ファイアウォール」を埋め込み、チップに「ファイアウォール プログラム」を追加し、ハードウェアがこれらの機能を実行することで、コンピュータやコンピュータの CPU 負荷を軽減します。サーバ。一般的な「ソフトウェアセキュリティメーカー」が提供する「ハードウェアファイアウォール」は、「ハードウェアサーバーメーカー」のハードウェアをカスタマイズし、独自のソフトウェアシステムを「Linuxシステム」に組み込むものです。

ソフトウェア ファイアウォールは通常、特定のオペレーティング システム プラットフォームに基づいて開発され、ソフトウェアはコンピュータに直接インストールされて構成されます。顧客のオペレーティング システムは多様であるため、ソフトウェア ファイアウォールは「Unix、Linux、SCO-Unix、Windows」などの複数のオペレーティング システムをサポートする必要があります。

ハードウェア ファイアウォールは、ハードウェアとソフトウェアの組み合わせによって内部ネットワークと外部ネットワークを分離するという目的を達成し、ソフトウェア ファイアウォールは純粋なソフトウェアによって内部ネットワークと外部ネットワークを分離するという目的を達成します。

1. 安定性

安定性の質は主に、ファイアウォールのオペレーティング プラットフォーム、つまり「オペレーティング システム」によってもたらされます。

ハードウェア ファイアウォールは通常、カーネルからコンパイルされた Linux システムを使用しており、Linux システム自体の高い信頼性と安定性により、ファイアウォール全体の安定性が保証されます。

Linux システムは決してクラッシュしません。その安定性は、他のオペレーティング システムのような巨大なカーネルや抜け穴がたくさんないという事実によるものです。システムの安定性は主にシステム設計の構造に依存します。コンピュータ ハードウェアの構造は 1981 年の設計以来大きく変わっておらず、継続的な下位互換性により、プログラミング スタイルが非常に貧弱なアプリケーション ソフトウェアは、しぶしぶ最新バージョンの Windows に移植されてきました。開発「モード」はシステムの安定性の開発を大きく妨げます。

注目を集める Linux オープンソース開発モデルにより、システムの脆弱性がタイムリーに発見され、修正されることが保証されます。 Linux システムは、「読み取りおよび書き込みの許可制御」、「保護されたサブシステム」、「監査追跡」、「コア認証」などを含む多くのセキュリティ技術対策を採用しており、マルチユーザー ネットワーク環境のユーザーに必要な安全性を提供します。保証します。

ソフトウェア ファイアウォールは通常、Windows プラットフォームにインストールされ、実装が簡単ですが、Windows オペレーティング システム自体の脆弱性と不安定性により、ソフトウェア ファイアウォールにセキュリティと安定性の問題ももたらします。 Microsoft もこれらの問題の解決に懸命に取り組んでいますが、Linux オペレーティング システムと比較すると、依然として多くの抜け穴があります。

ウイルスの侵害に関しては、Linux システムの開発から現在に至るまで、ウイルスの感染はほとんど発生していません。 Windowsオペレーティングシステムの脆弱性を利用したウイルスについては、今更言うまでもありませんが、PC(パソコン)を長く使っている人なら誰しもが感じていることでしょう。

2. 主な指標

「スループット」と「メッセージ転送速度」は、ファイアウォール アプリケーションに関連する主な指標です。

スループット: ネットワーク内のデータはデータ パケットで構成されており、ファイアウォールは各データ パケットを処理するためにリソースを消費します。スループットとは、単位時間あたりにパケット損失なしでファイアウォールを通過するデータ パケットの数を指します。これは、ファイアウォールのパフォーマンスを測定するための重要な指標です。

ハードウェア ファイアウォールのハードウェア機器は、専門メーカーによってカスタマイズされます。カスタマイズの開始時に「スループット」の問題が十分に考慮されます。この点では、ソフトウェア ファイアウォールよりもはるかに優れています。ソフトウェア ファイアウォールは、ユーザーがコンピュータを購入するときに自分で選択して設定しますが、多くの場合、「スループット」の問題は考慮されていません。また、Windows システム自体が大量のハードウェア リソースを消費し、そのスループットと大容量データの処理能力が異なります。ストリームはハードウェアのストリームよりもはるかに少ないです。

スループットが小さすぎると、ファイアウォールがネットワークのボトルネックとなり、「ネットワーク速度が遅い、インターネット帯域が不足する」といった問題が発生します。

3. 動作原理

ソフトウェア ファイアウォールは一般に、単純なフィルタリング ルールを備えた「パケット フィルタリング メカニズム」であり、「ネットワーク層」の 3 番目の層のみを検出できます。送信元または宛先の IP を確認する場合、ファイアウォールの能力はハードウェア ファイアウォールの能力よりもはるかに劣ります。最も基本的なハッカーの攻撃方法である「IP マスカレード」でも解決できず、通過するすべてのデータ パケットをチェックする必要があるため、速度は比較的遅いです。

ハードウェア ファイアウォールは、主に第 4 世代の「状態検出メカニズム」を使用します。「状態検出」では、通信が接続を開始するときにルールが接続の確立を許可しているかどうかを確認し、キャッシュされた状態検出にレコードを追加します。 table. を利用することで、今後ルールを確認する必要がなくなり、状態検出テーブルを確認するだけで済み、大幅に高速化されました。

作業レベルが向上したため、ハードウェア ファイアウォールのハッカー対策機能はソフトウェア ファイアウォールよりもはるかに強力です。ハードウェア ファイアウォールの「ステータス検出メカニズム」は、「データ パケット」に含まれる情報を追跡するだけでなく、「データ パケット」のステータスを追跡するために、「データ パケット」を識別するのに役立つ情報も記録します。 、「既存のネットワーク接続、データの発信リクエスト」など。

たとえば、受信データ パケットにビデオ データ ストリームが含まれている場合、ファイアウォールが関連情報を記録して照合し、データ パケットの通過を許可する可能性があります。 。

ハードウェア ファイアウォールとソフトウェア ファイアウォールは実装メカニズムが大きく異なるため、ソフトウェア ファイアウォールとハードウェア ファイアウォールのハッキング防止機能にも大きな違いがあります。

4. イントラネット制御

ソフトウェア ファイアウォールは、その独自の動作原理により、イントラネットの特別な制御と管理を行いません。例: 「QQ を禁止することはできず、ウイルスの侵入を十分に防ぐことはできず、インターネット アクセス制御は特定の IP と MAC に基づいて行うことはできません。」 その主な機能は外部です。

ハードウェア ファイアウォールは「ステータス検出」メカニズムに基づいています。セキュリティ ベンダーは、市場のさまざまなニーズに応じて「アプリケーション層」フィルタリング ルールを開発し、イントラネットの制御に対応できるようにすることができます。フィルタリングは、ソフトウェア ファイアウォールではできない多くのことを実行できます。特に人気のある ARP ウイルスの場合、ハードウェア ファイアウォールはその侵入原理に基づいて対応する戦略を実装し、ARP ウイルスの被害を完全に排除します。

ファイアウォールは、外部ハッカーの攻撃を防ぐだけでなく、「インターネット速度の遅さ、インターネット アクセスの断続、電子メールの異常な送受信」など、企業内部ネットワークの問題もカバーします。

主な原因の分析は、イントラネット ユーザーの使用上の問題にあります。たとえば、多くのユーザーが BT ダウンロードを使用し、勤務時間中に不規則な Web サイトを閲覧するため、イントラネットに多くの不安が生じます。例: ウイルス. 多くのウイルスの蔓延は、ユーザーの不適切な行為によって引き起こされます。したがって、イントラネット ユーザーの制御と管理は非常に必要です。

#ファイアウォールのコア テクノロジー

ファイアウォールは、一般にパケット フィルタリングとアプリケーション レベルのゲートウェイに分けられます。およびプロキシ サーバーとその他の主要なタイプ。1. パケット フィルタリング テクノロジ

パケット フィルタリング テクノロジは、ネットワーク層で機能するシンプルかつ効果的なセキュリティ制御テクノロジです。相互に接続されているデバイス上の特定の送信元アドレス、宛先アドレス、TCP ポート番号などを許可または禁止するルールにより、デバイスを通過するデータ パケットが検査され、データ パケットが内部ネットワークに出入りすることが制限されます。 パケット フィルタリングの最大の利点は、ユーザーに対して透過的であり、高い送信パフォーマンスを備えていることです。しかし、セキュリティ制御レベルがネットワーク層とトランスポート層であるため、セキュリティ制御の強度は送信元アドレス、宛先アドレス、ポート番号に限定され、比較的予備的なセキュリティ制御しか行えません。 、メモリ上書き攻撃やウイルスなど、高度な攻撃手法は無力です。2. アプリケーション プロキシ テクノロジ

アプリケーション プロキシ ファイアウォールは、OSI の 7 番目の層で動作し、すべてのアプリケーション層情報パケットとコンテンツ情報をチェックします。ネットワークのセキュリティを向上させるための意思決定プロセス。Application Gateway ファイアウォールは、クライアント/サーバー モデルを壊すことによって実装されます。各クライアント/サーバー通信には 2 つの接続が必要です。1 つはクライアントからファイアウォールへ、もう 1 つはファイアウォールからサーバーへです。さらに、各エージェントには異なるアプリケーション プロセス、つまりバックグラウンドで実行されるサービス プログラムが必要であり、新しいアプリケーションごとに、このアプリケーションのサービス プログラムを追加する必要があり、そうしないとサービスを使用できません。したがって、アプリケーション ゲートウェイ ファイアウォールには拡張性が低いという欠点があります。

3. ステートフル検出テクノロジー

ステートフル検出ファイアウォールは、OSI の第 2 層から第 4 層で動作し、従来のパケットを拡張したステートフル検出パケット フィルタリング技術を採用しています。フィルタリング機能あります。ステートフル検査ファイアウォールには、データ パケットを傍受してアプリケーション層のステータスに関連する情報を抽出する検査エンジンがネットワーク層にあり、これを接続を受け入れるか拒否するかを決定するための基礎として使用します。このテクノロジーは、適応性と拡張性を備えながら、安全性の高いソリューションを提供します。ステートフル インスペクション ファイアウォールには通常、アプリケーション固有のデータ コンテンツに対する追加サポートを提供するプロキシ レベルのサービスも含まれています。

ステートフル インスペクション ファイアウォールは、基本的に単純なパケット フィルタリング ファイアウォールの利点を維持し、比較的優れたパフォーマンスを備え、アプリケーションに対して透過的であるため、セキュリティが大幅に向上しています。この種のファイアウォールは、ネットワークに出入りするデータ パケットのみを検査し、データ パケットのステータスを考慮しない単純なパケット フィルタリング ファイアウォールの欠点を放棄し、ファイアウォールのコア部分に状態接続テーブルを確立し、状態接続テーブルを維持します。接続を確立し、ネットワークに出入りするデータを 1 つずつイベントとして扱います。主な特徴は、アプリケーション層プロトコルの詳細な検出がないため、データ パケット内の多数のスパム、広告、トロイの木馬などを完全に識別できないことです。

4. 完全なコンテンツ検出テクノロジー

完全なコンテンツ検出テクノロジーファイアウォールは、状態検出とアプリケーション プロキシ テクノロジーを統合しており、これをベースに、さらにマルチ-層検出アーキテクチャ. ウイルス対策、コンテンツ フィルタリング、アプリケーション識別などの機能がファイアウォールに統合されており、IPS 機能も含まれています. 複数のユニットが 1 つに統合されており、ネットワーク インターフェイスでアプリケーション層をスキャンし、ウイルス対策、コンテンツ フィルタリングと、ネットワークと情報セキュリティの新しいアイデアを具体化するファイアウォール (そのため、「次世代ファイアウォール テクノロジ」とも呼ばれます)。ネットワーク エッジで OSI レイヤー 7 コンテンツ スキャンを実装し、ウイルス対策やコンテンツ フィルタリングなどのアプリケーション層サービス対策をネットワーク エッジでリアルタイムに展開できるようにします。完全なコンテンツ検査テクノロジ ファイアウォールは、データ パケットのコンテンツ全体を検査し、必要に応じて接続ステータス テーブルを確立し、強力なネットワーク層の保護と、アプリケーション層の詳細な制御を備えていますが、高度な機能統合により、製品ハードウェアの要件は相対的に高くなります。高い。

さらに関連する知識については、FAQ 列をご覧ください。

以上がファイアウォールはハードウェア デバイスですか、それともソフトウェア デバイスですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7752

7752

15

15

1643

1643

14

14

1398

1398

52

52

1293

1293

25

25

1234

1234

29

29

OneDrive の「エラー: 0x80070185、クラウド操作は失敗しました」を修正する方法

May 16, 2023 pm 04:26 PM

OneDrive の「エラー: 0x80070185、クラウド操作は失敗しました」を修正する方法

May 16, 2023 pm 04:26 PM

OneDrive は、Microsoft が提供する人気のクラウド ストレージ アプリケーションです。私たちのほとんどは、ファイル、フォルダー、ドキュメントなどを保存するために OneDrive を使用しています。しかし、一部のユーザーは、OneDrive 上の共有ファイルにアクセスしようとすると、「エラー: 0x80070185、クラウド操作は失敗しました」というエラーが表示されると苦情を申し立てました。したがって、OneDrive 上でファイルのコピー、貼り付け、共有ファイルのダウンロードなどの操作を実行することはできません。現代では、これらの操作を日常の業務に活用することが必要です。このエラーは簡単に解決できます。このために、適用して問題の解決を試みることができるいくつかの方法があります。はじめましょう!方法 1 – サインアウトして OneDrive アプリに再度サインインする手順

Windows 10 ブラウザで文法的に動作しない場合の 8 つの大きな修正

May 05, 2023 pm 02:16 PM

Windows 10 ブラウザで文法的に動作しない場合の 8 つの大きな修正

May 05, 2023 pm 02:16 PM

Windows 10 または 11 PC で構文の問題が発生した場合は、この記事が問題の解決に役立ちます。 Grammarly は、文法、スペル、明瞭さなどを修正するための最も人気のあるタイピング アシスタントの 1 つです。それは執筆の専門家にとって不可欠な部分となっています。ただし、それが適切に機能しない場合は、非常にイライラする経験になる可能性があります。多くの Windows ユーザーが、このツールが自分のコンピュータでうまく動作しないと報告しています。私たちは詳細な分析を行い、この問題の原因と解決策を見つけました。私の PC では Grammarly が動作しないのはなぜですか? PC 上の Grammarly は、いくつかの一般的な理由により正しく動作しない場合があります。以下のものが含まれます

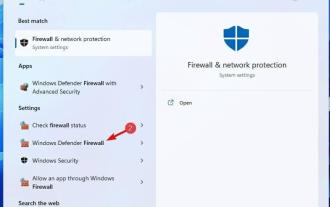

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

ファイアウォールを設定するときに、多くの友人が、Win11 ファイアウォールの詳細設定がグレー表示になってクリックできないことに気づきました。コントロールユニットを追加していない、または詳細設定を正しく開いていないことが原因である可能性がありますので、解決方法を見てみましょう。 Win11 ファイアウォールの詳細設定グレーの方法 1: 1. まず、下のスタート メニューをクリックし、上部にある「コントロール パネル」を検索して開きます。 2. 次に、「Windows Defender ファイアウォール」を開きます。 3. 入力後、「詳細設定」を開くことができます。左の列。方法 2: 1. 上記の方法が開けない場合は、[スタート メニュー] を右クリックして [ファイル名を指定して実行] を開きます。 2. 次に、「mmc」と入力し、Enter キーを押して開くことを確認します。 3. 開いたら、左上の をクリックします

修正: Windows 11 ファイアウォールがプリンターをブロックする

May 01, 2023 pm 08:28 PM

修正: Windows 11 ファイアウォールがプリンターをブロックする

May 01, 2023 pm 08:28 PM

ファイアウォールはネットワーク トラフィックを監視し、特定のプログラムやハードウェアのネットワーク接続をブロックすることがあります。 Windows 11 には独自の Windows Defender ファイアウォールが含まれており、プリンターによる Web へのアクセスをブロックする可能性があります。したがって、影響を受けるユーザーは、ファイアウォールがブラザー プリンターをブロックすると、ブラザー プリンターを使用できなくなります。この問題は他のブランドにも影響することに注意してください。ただし、今日はそれを修正する方法を説明します。 Brother プリンターがファイアウォールによってブロックされているのはなぜですか?この問題にはいくつかの原因が考えられますが、多くの場合、プリンターがネットワークにアクセスできるようにするには、特定のポートを開く必要があります。プリンター ソフトウェアも問題を引き起こす可能性があるため、プリンター ドライバーと同様にプリンター ソフトウェアも必ず更新してください。その方法については読み続けてください

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

AlpineLinux では、iptables ツールを使用してファイアウォール ルールを構成および管理できます。 AlpineLinux でファイアウォールを有効または無効にする基本的な手順は次のとおりです。 ファイアウォールのステータスを確認します。 sudoiptables -L 出力にルールが表示されている場合 (たとえば、いくつかの INPUT、OUTPUT、または FORWARD ルールがある)、ファイアウォールは有効になっています。出力が空の場合、ファイアウォールは現在無効になっています。ファイアウォールを有効にする: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

win10 システムを使用している多くの友人は、コンピューターのデスクトップ上のアイコンにファイアウォールのロゴがあることに気づきました。何が起こっているのでしょうか?これは、強迫性障害を持つ多くの友人を特に不快にさせます。実際、コントロール パネルを開いて、 「ユーザーアカウント制御設定の変更」を変更することで解決できます。具体的なチュートリアルを見てみましょう。 Windows 10 のデスクトップアイコンのファイアウォールロゴを解除する方法 1. パソコン起動画面の横にある「スタート」メニューボタンを右クリックし、ポップアップメニューから「コントロールパネル」機能を選択します。 2. 次に、[ユーザー アカウント] オプションを選択し、表示される新しいインターフェイスから [ユーザー アカウント制御設定の変更] 項目を選択します。 3. ウィンドウ内のスライダーを一番下まで調整した後、「確認」をクリックして終了します。

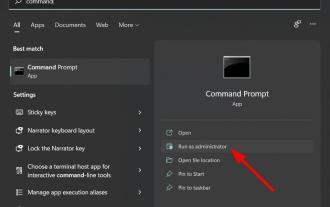

Windows 11 のライセンス認証時のエラー コード 0xc004f074 を解決します。

May 08, 2023 pm 07:10 PM

Windows 11 のライセンス認証時のエラー コード 0xc004f074 を解決します。

May 08, 2023 pm 07:10 PM

PC に最新のオペレーティング システムをインストールした後の主な作業は、Windows 11 のライセンス認証です。 Windows 11 オペレーティング システムの真の可能性を解放するだけでなく、迷惑な「Windows 11 のライセンス認証を行ってください」というメッセージも削除されます。ただし、一部のユーザーにとって、Windows 11 ライセンス認証エラー 0xc004f074 はライセンス認証のスムーズな進行を妨げます。このバグにより、ユーザーは Windows 11 をアクティブ化できなくなり、機能が制限されたオペレーティング システムの使用が強制されるようです。 Windows 11 ライセンス認証エラー コード 0xc004f074 は、キー マネージメント サービスに関連しています。 KMS が利用できない場合、この問題が発生します。さて、このチュートリアルはこれで終わりです

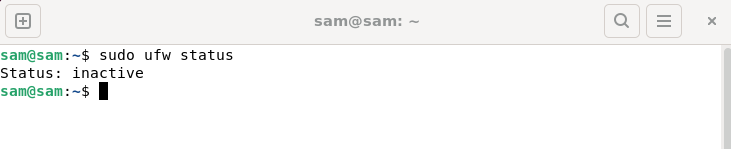

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Linux で UFW ステータスが非アクティブとして表示されるのを修正する方法

Mar 20, 2024 pm 01:50 PM

Uncomplex Firewall とも呼ばれる UFW は、多くの Linux ディストリビューションでファイアウォール システムとして採用されています。 UFW は、初心者ユーザーでもコマンド ライン インターフェイスとグラフィカル ユーザー インターフェイスの両方を通じてファイアウォール設定を簡単に管理できるように設計されています。 UFW ファイアウォールは、設定されたルールに従ってネットワーク トラフィックを監視し、ネットワーク スニッフィングやその他の攻撃からネットワークを保護するシステムです。 Linux システムに UFW がインストールされているにもかかわらず、そのステータスが非アクティブと表示される場合は、いくつかの理由が考えられます。このガイドでは、Linux システム上で UFW ファイアウォールが非アクティブになる問題を解決する方法を共有します。 Linux で UFW が非アクティブ ステータスを表示する理由 Linux で UFW がデフォルトで非アクティブになる理由 Linux で非アクティブになる方法