ネットワーク セキュリティにおける EDR とは何を意味しますか?

ネットワーク セキュリティでは、EDR は「エンドポイントの検出と対応」を指します。これは、リアルタイムの監視と、端末の記録によるエンドポイント セキュリティ データの収集のための自動脅威対応メカニズムの使用を含む、プロアクティブなエンドポイント セキュリティ ソリューションです。およびネットワーク イベントの場合、この情報はエンドポイントにローカルに保存するか、データベースに集中的に保存します。 EDR は、既知の攻撃指標、データを継続的に検索するための行動分析データベース、および潜在的なセキュリティ脅威を監視し、これらのセキュリティ脅威に迅速に対応するための機械学習テクノロジーを収集します。

このチュートリアルの動作環境: Windows 7 システム、Dell G3 コンピューター。

Endpoint Detection & Response (EDR) は、端末とネットワークのイベントを記録し、この情報をエンドポイント上でローカルに保存するか、データベースに集中的に保存するプロアクティブなエンドポイント セキュリティ ソリューションです。 EDR は、既知の攻撃指標、データを継続的に検索するための行動分析データベース、および潜在的なセキュリティ脅威を監視し、これらのセキュリティ脅威に迅速に対応するための機械学習テクノロジーを収集します。また、攻撃の範囲を迅速に調査し、対応機能を提供するのにも役立ちます。

能力

予測: リスク評価、脅威の予測、ベースライン セキュリティ体制 (ベースライン セキュリティ体制)。

保護: システムを強化する (システムを強化する)、システムを分離する (システムを隔離する)、攻撃を防ぐ (攻撃を防ぐ)。

検出: インシデントを検出し、リスクを確認して優先順位を付けます。事件が含まれています。

応答: 修復し、ポリシーを変更し、インシデントを調査します。

セキュリティ モデル

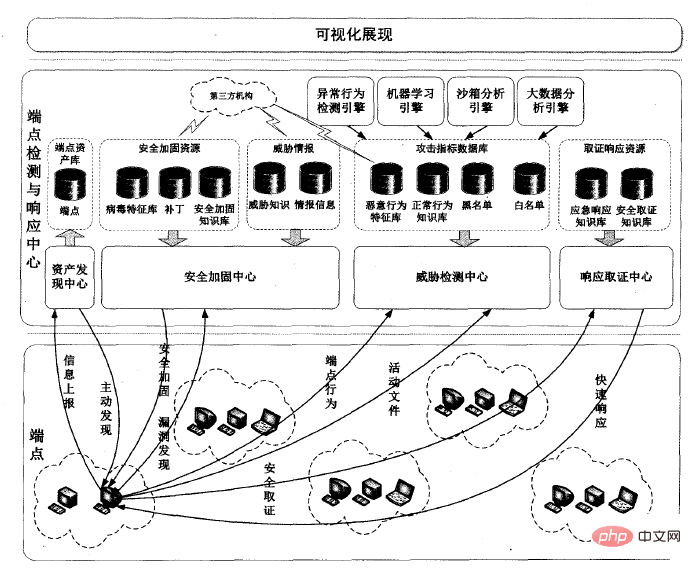

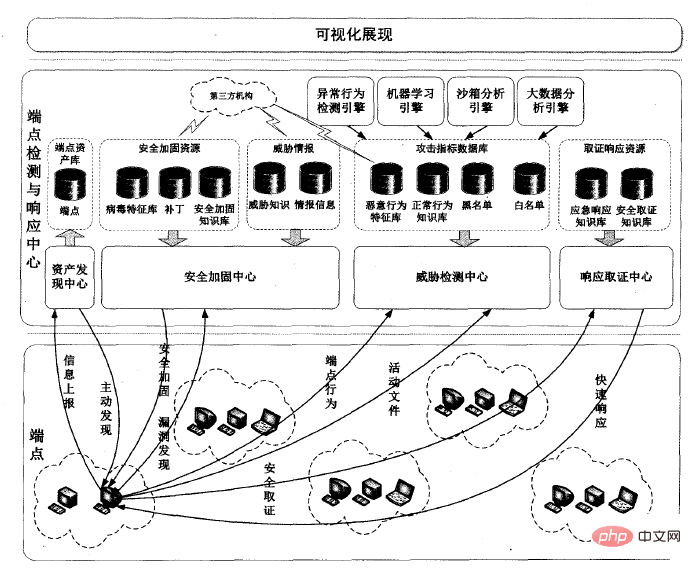

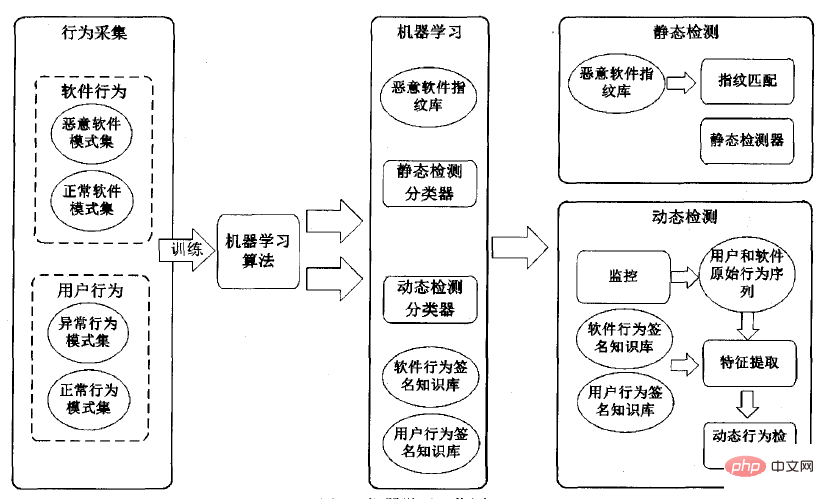

エンドポイント セキュリティ保護に事前設定されたセキュリティ ポリシーを使用する静的防御テクノロジーと比較すると、EDR の脅威検出および対応フォレンジック機能が強化され、エンドポイント イベントを迅速に検出、特定、監視、処理することで、害を及ぼす前に脅威を検出してブロックし、保護されたネットワークをゼロデイ脅威やさまざまな新たな脅威から保護できるようになりました。セキュリティ モデルは次の図に示されています:

1. 資産検出

は、アクティブ スキャン、パッシブ ディスカバリ、手動入力、および手動検査を通じて定期的に収集されます。ネットワーク全体のすべてのエンドポイント資産、および使用中のソフトウェアの名前とバージョンを含む、現在のネットワーク内のすべてのソフトウェアおよびハードウェア資産により、ネットワーク全体にセキュリティの盲点がないことが保証されます。

2. システムの強化

定期的な脆弱性スキャン、パッチ適用、更新、およびセキュリティ ポリシーのさらなる改善、現在許可されていないソフトウェアの実行をホワイトリストに登録し、許可された場合にサーバー ポートとサービスを開くことをファイアウォール経由に制限する必要があります。内部担当者のアカウント番号、パスワード、認証情報を定期的に確認、変更、クリーンアップすることが最善です。

3. 脅威検知

エンドポイントのローカルホスト侵入検知により異常動作分析を実施し、発生前、発生中、発生後の様々なセキュリティ脅威に対して対応する防御・防御措置を講じます。動作を検出します。

4. 対応とフォレンジック

ネットワーク全体のセキュリティ脅威を視覚的に表示し、脅威を自動的に隔離、修復、レスキューし、インシデント対応とフォレンジックのしきい値を下げます。緊急対応とフォレンジック分析は外部の専門家を利用して完了できます。

機能

セキュリティ インシデントを調査する;

エンドポイントを修復する感染前の状態です。

セキュリティ イベントを検出します。

には端末イベントが含まれます。

##仕組み

EDR テクノロジーがインストールされると、EDR は高度なアルゴリズムを使用してシステム上の個々のユーザーの行動を分析し、そのアクティビティを記憶して関連付けます。 システム内で特定のユーザーの異常な動作を感知すると、悪意のある動作の兆候を防ぐためにデータがフィルタリングされ、これらの兆候がアラームをトリガーして、攻撃が真であるか偽であるかを判断します。 悪意のあるアクティビティが検出された場合、アルゴリズムは攻撃パスを追跡し、攻撃パスをエントリ ポイントまで再構築します。 (相関追跡) その後、このテクノロジーはすべてのデータ ポイントを悪意のある操作 (MalOps) と呼ばれる狭いカテゴリに結合し、アナリストが見やすくします。 真の攻撃が発生した場合、顧客には通知が届き、実行可能な対応手順と、さらなる調査と高度なフォレンジックのための推奨事項が提供されます。誤警報の場合は警報は閉じられ、調査記録のみが追加され、お客様への通知は行われません。 #EDR の中核は次のとおりです。 一方で、既存のブラックリストとウイルス シグネチャに基づくエンドポイントの静的防御テクノロジを使用して、既知の脅威をブロックします。一方で、外部または内部からのさまざまなセキュリティ脅威は、クラウド脅威インテリジェンス、機械学習、異常動作分析、攻撃指標などを通じて積極的に発見できます。同時に、エンドポイントのバックグラウンド データ、マルウェアの動作、高度な脅威のライフ サイクル全体に基づいて包括的な検出と対応が実行され、自動ブロック、フォレンジック、修復、トレーサビリティが実行されてエンドポイントを効果的に保護します。

EDR には、エンドポイント、エンドポイント検出および応答センター、およびビジュアル表示の 3 つの部分が含まれます。システム フレームワークは図に示すとおりです。

エンドポイント:  EDR では、エンドポイントには、情報レポート、セキュリティ強化、動作監視、アクティブ ファイル監視、迅速な対応、セキュリティ フォレンジックなどの基本的な機能のみがあり、エンドポイントの動作をレポートする責任があります。情報をエンドポイント検出および対応センターに送信し、発行されたセキュリティ ポリシー、対応、証拠収集指示などを同時に実行します。

EDR では、エンドポイントには、情報レポート、セキュリティ強化、動作監視、アクティブ ファイル監視、迅速な対応、セキュリティ フォレンジックなどの基本的な機能のみがあり、エンドポイントの動作をレポートする責任があります。情報をエンドポイント検出および対応センターに送信し、発行されたセキュリティ ポリシー、対応、証拠収集指示などを同時に実行します。

エンドポイント検出および対応センター: は、資産検出、セキュリティ強化、脅威検出、フォレンジック対応およびその他のセンターで構成されます。

視覚化: さまざまなエンドポイント セキュリティの脅威に対するリアルタイムの可視性と制御性を提供し、セキュリティの脅威の検出と処理の複雑さを軽減し、ユーザーがセキュリティの脅威により迅速かつインテリジェントに対応できるように支援します。

#脅威の種類の検出

#マルウェア (クライムウェア、ランサムウェアなど)

#ファイルレス攻撃- 正規のアプリケーションの悪用

- 不審なユーザーのアクティビティと行動

- 機能タイプとコレクション タイプ

EDR は、そのアルゴリズムが脅威を検出して対処するだけでなく、アラートの管理も簡素化するという点で独特です。そして攻撃データ。行動分析を使用してユーザーのアクティビティをリアルタイムで分析すると、エンドポイントを中断することなく潜在的な脅威を即座に検出できます。攻撃データを分析可能なイベントに結合し、ウイルス対策ツールやその他のツールと連携して安全なネットワークを提供することで、フォレンジック分析の機能を強化します。

エンドポイントの検出と応答は、再起動を必要とせずに、エンドポイントにインストールされているセンサーを通じて実行されます。このすべてのデータは、デバイスがどこに配置されているかに関係なく、エンドポイント アクティビティの全体像を形成するために結合されます。- 主要技術

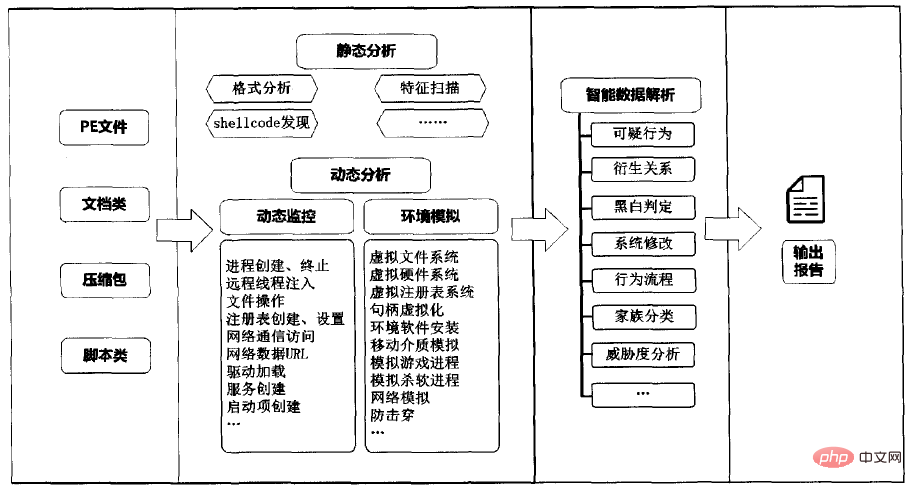

インテリジェントサンドボックス技術不審者を狙うコードの動的動作分析の主要なテクノロジーは、さまざまな仮想リソースをシミュレートすることによって厳密に制御され、高度に分離されたプログラム実行環境を構築し、疑わしいコードの実行中に動作情報を実行して抽出し、未知の悪意のあるコードを迅速に特定することです。

機械学習テクノロジー

は、人工知能分野の中核となる多分野にわたる学際的な知識であり、どのようにするかに特化しています。コンピュータは人間の学習行動を実現し、新しいスキルや知識を獲得することで既存の知識システムを再編成し、自身のパフォーマンスを継続的に向上させます。大規模なデータマイニング処理では、自動分析によってパターンを取得し、これらのパターンを使用して未知のデータを予測できます。

#デジタル フォレンジック テクノロジ

デジタル フォレンジックとは、コンピューター、ネットワーク、電子機器などのデジタル機器内のデジタル証拠を特定、保護、抽出、アーカイブするプロセス。 EDR では、デジタル フォレンジックは、クラウド コンピューティング環境フォレンジック、スマート ターミナル フォレンジック、ビッグ データ フォレンジックなどの主要テクノロジーを克服し、エンドポイント侵入の電子証拠を自動的に特定して収集し、フォレンジック分析の技術的しきい値を下げ、フォレンジックとセキュリティの効率を向上させる必要があります。分析結果の正確性を実現し、エンドポイントセキュリティインシデントの調査とサイバー犯罪対策のための技術サポートを提供します。

EDR の長所と短所

利点EDR は正確な識別 攻撃に固有の利点。エンドポイントは攻撃と防御の対立の主戦場であり、EDRによるエンドポイントの防御を実現することで、より包括的にセキュリティデータを収集し、セキュリティ脅威を正確に特定し、セキュリティ攻撃の成否を正確に判断し、セキュリティインシデントの発生プロセスを正確に復元することができます。

EDR は、エンドポイント セキュリティ防御のライフサイクル全体を完全にカバーします。さまざまなセキュリティ脅威イベントに対して、EDR は、発生前、発生中、発生後に、対応するセキュリティ検出と対応アクションを実行できます。セキュリティインシデントが発生する前に、クライアントのセキュリティデータをリアルタイムでプロアクティブに収集し、対象を絞ったセキュリティ強化を実行します。セキュリティインシデントが発生した場合は、異常動作検出やインテリジェントなサンドボックス分析などのさまざまなセキュリティエンジンを通じて、プロアクティブにセキュリティ脅威を発見し、防止します。セキュリティインシデント発生後は、が発生した場合は、エンドポイント データを通じて起点を追跡します。

EDR は、さまざまなネットワーク アーキテクチャと互換性があります。 EDR は、従来のコンピュータ ネットワーク、クラウド コンピューティング、エッジ コンピューティングなどのさまざまなネットワーク アーキテクチャに幅広く適応でき、さまざまなタイプのエンドポイントに適用でき、ネットワークやデータの暗号化の影響を受けません。

EDR は、管理者がセキュリティの脅威にインテリジェントに対応できるように支援します。 EDR は、セキュリティ脅威の発見、隔離、修復、修復、調査、分析、フォレンジックなどの一連のタスクを自動的に完了できるため、セキュリティ脅威の発見と処理の複雑さが大幅に軽減され、ユーザーがセキュリティ脅威にさらに対応できるように支援できます。迅速かつインテリジェントに。

欠点

EDR の制限は、既存のエンドポイント セキュリティ防御テクノロジーを完全に置き換えることはできないことです。 EDR は、ウイルス対策、ホスト ファイアウォール、ホスト侵入検出、パッチ強化、周辺機器制御、ソフトウェア ホワイトリストなどの従来のエンドポイント セキュリティ防御テクノロジーと補完的な関係にあり、代替するものではありません。

技術的な前提条件

EDR を使用したり、EDR をよりよく理解したい場合は、ある程度の知識が必要です。このようにして、EDR の原理と使用法をよりよく理解し、使用できるようになります。

Linux 環境、Python またはシェル、Java に精通している;

Hadoop、Spark およびその他のビッグデータ コンポーネントに精通している;

データマイニングと分析 (リスクレベル分類など)、データ統計技術 (一部の信頼度計算など)、機械学習技術 (分類検出など)、深層学習技術、ビッグデータに精通している分析技術(主に相関分析)、ファネル分析手法など

mysql または nosql データベース、集中ストレージ データベース、分散ストレージ データベースに精通していること。

さらに関連する知識については、FAQ 列をご覧ください。

以上がネットワーク セキュリティにおける EDR とは何を意味しますか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7501

7501

15

15

1377

1377

52

52

78

78

11

11

19

19

54

54

ネットワーク セキュリティにおける EDR とは何を意味しますか?

Aug 29, 2022 pm 02:25 PM

ネットワーク セキュリティにおける EDR とは何を意味しますか?

Aug 29, 2022 pm 02:25 PM

ネットワーク セキュリティでは、EDR は「エンドポイントの検出と対応」を指します。これは、リアルタイムの監視と、端末とネットワークのイベントを記録することによってエンドポイント セキュリティ データを収集するための自動脅威対応メカニズムの使用を含む、プロアクティブなエンドポイント セキュリティ ソリューションです。ローカルに保存されるか、エンドポイントに保存されるか、データベースに集中的に保存されます。 EDR は、既知の攻撃指標、データを継続的に検索するための行動分析データベース、および潜在的なセキュリティ脅威を監視し、これらのセキュリティ脅威に迅速に対応するための機械学習テクノロジーを収集します。

暗号化された FAX 機を使用すると、どのレベルの情報が送信されますか?

Aug 31, 2022 pm 02:31 PM

暗号化された FAX 機を使用すると、どのレベルの情報が送信されますか?

Aug 31, 2022 pm 02:31 PM

「機密」と「秘密」。機密情報について話し合ったり送信したりするために、通常の電話やファックスを使用しないでください。機密情報をファックスで送信するには、国家暗号管理部門によって承認された暗号化ファックスを使用する必要があり、国家機密の送信に暗号化されていないファックスを使用することは固く禁じられています。暗号化された FAX は機密情報と機密情報のみを送信できるため、極秘情報は翻訳のために地元の機密部門に送信する必要があります。

サイバーセキュリティと情報セキュリティの違いは何ですか?

Jun 11, 2023 pm 04:21 PM

サイバーセキュリティと情報セキュリティの違いは何ですか?

Jun 11, 2023 pm 04:21 PM

デジタル時代の到来に伴い、ネットワークセキュリティと情報セキュリティは欠かせないテーマとなっています。ただし、これら 2 つの概念の違いがよくわかっていない人も多いため、この記事では定義、範囲、脅威などの観点から詳細に分析します。 1. 定義とカテゴリーの違い ネットワーク セキュリティとは、ネットワークとその運用に関係するハードウェア、ソフトウェア、データ、その他のリソースのセキュリティを保護するテクノロジを指します。具体的には、ネットワーク セキュリティには、ネットワーク インフラストラクチャ、ネットワーク アプリケーション サービス、ネットワーク データと情報フロー、ネットワーク セキュリティの管理と監視、ネットワーク プロトコルと伝送セキュリティの側面が含まれます。

情報セキュリティの 5 つの基本要素とは何ですか?

Sep 13, 2023 pm 02:35 PM

情報セキュリティの 5 つの基本要素とは何ですか?

Sep 13, 2023 pm 02:35 PM

情報セキュリティの 5 つの基本要素は、機密性、完全性、可用性、否認防止、監査可能性です。詳細な導入: 1. 機密性とは、不正な開示や開示を防ぐために、権限のある人または団体のみが情報にアクセスおよび使用できるようにすることです。機密性を維持するために、暗号化技術を使用して機密情報を暗号化し、権限のある担当者のみが復号化することができます。 2. 完全性とは、保存、送信、処理中の情報の正確性と完全性を確保し、情報の改ざん、変更、損傷を防止することを指し、完全性を維持するために、データの完全性チェックなどが使用されます。

情報セキュリティの特徴は何ですか

Aug 15, 2023 pm 03:40 PM

情報セキュリティの特徴は何ですか

Aug 15, 2023 pm 03:40 PM

情報セキュリティの特徴: 1. 機密性、情報は許可された個人または団体のみがアクセスおよび使用でき、許可されていない人は情報を取得できません; 2. 完全性、情報は送信、保管、および処理中に完全かつ正確に保たれます; 3. 可用性情報が利用可能であり、必要なときにアクセスできること 4. 信頼性、情報のソースと内容が虚偽または悪意のある情報の拡散を防ぐために信頼できること 5. 否認防止、情報の送信者と受信者は自分の行為を否定できないこと6. 情報セキュリティの監査可能性、トレーサビリティおよび監査可能性 7. プライバシー保護等

セキュリティを強化するための 10 の iPhone プライバシー設定

Apr 23, 2023 pm 09:46 PM

セキュリティを強化するための 10 の iPhone プライバシー設定

Apr 23, 2023 pm 09:46 PM

iPhone は、コンピュータのような機能をユーザーに提供するユビキタスなスマートフォンとして広く認識されています。ただし、サイバー犯罪者は機密データや個人情報を抽出するために、iPhone を含むスマートフォンをターゲットにすることがよくあります。 iPhone は、外出先でも日常業務を実行できる利便性を考慮すると、ユーザーのプライバシーに対する潜在的な脆弱性ももたらします。デバイスのセキュリティ設定が適切に構成されていない場合、テクノロジーに精通した人でも危険にさらされる可能性があります。幸いなことに、ユーザーは iPhone への不正アクセスを防ぐための予防措置を講じることができます。このガイドでは、デバイスのセキュリティを強化するためにユーザーが調整する必要がある 10 の重要な iPhone プライバシー設定について概説します。あなたのiPhoneはあなたが思っているものではありません

情報セキュリティの要素とは何ですか?

Aug 18, 2023 pm 05:17 PM

情報セキュリティの要素とは何ですか?

Aug 18, 2023 pm 05:17 PM

情報セキュリティの要素には、機密性、完全性、可用性、信頼性、否認防止、監査可能性、回復可能性が含まれます。詳細な導入: 1. 機密性とは、許可された人物または団体のみが情報にアクセスして使用できるようにすることを指します。つまり、情報は送信および保管中に暗号化され、認証されたユーザーのみが情報にアクセスできるようにする必要があります。2. 完全性の安全性は、次のことを指します。情報が送信および保管中に改ざんされたり損傷されたりしないことを保証すること; 3. 可用性とは、情報が必要なときにタイムリーかつ確実に使用できることを保証することを指し、これにはデータ整合性チェックおよび検証メカニズムなどの使用が必要です。

企業の情報セキュリティ管理の方法論的分析

Jun 11, 2023 am 11:39 AM

企業の情報セキュリティ管理の方法論的分析

Jun 11, 2023 am 11:39 AM

情報技術の急速な発展に伴い、企業はますます多くの情報セキュリティリスクに直面しています。情報セキュリティの問題は、従業員の過失、不適切な管理、悪意のある操作などの内部原因に起因する場合もあれば、ハッカー攻撃、ウイルス感染、フィッシングなどの外部原因に起因する場合もあります。企業の情報セキュリティの確保は、企業の経済的利益だけでなく、顧客の信頼やブランド価値にも関わります。したがって、企業は情報セキュリティ管理に注意を払い、科学的かつ効果的な方法を採用して情報セキュリティ管理を実施する必要があります。この記事では、企業の情報セキュリティを方法論的な観点から分析します。