Linuxにはsshが付属していますか?

Linux には ssh が付属しています。 Linux システムには独自の ssh ソフトウェアが付属しています。デフォルトは OpenSSH 関連ソフトウェア パッケージであり、起動時に自動的に開始されるように ssh サービスが追加されています。「ssh -V」コマンドを使用して、インストールされている ssh バージョン情報を表示できます。 「systemctl start sshd」コマンドを実行してsshdサービスを開始します(デフォルトのポートはポート22です)。

#このチュートリアルの動作環境: linux7.3 システム、Dell G3 コンピューター。

Linux には ssh が付属していますか?

サーバーは通常、コンピューター室にあります。毎回コンピューター室に行かなければならない場合は、サーバーを維持するのは快適ではありません。そこで Linux には ssh (Secure Shell の略) という、シェルを使ってリモートからメッセージを送信できる機能があります。つまり、サーバー上でサービスが開始されてリモート アクセス データを受信し、そのデータをシステム カーネルに転送してこれらの操作を完了するため、研究開発の同僚はコンピュータ ルームに行かなくてもサーバーを保守できるようになります。

Ssh では、サーバーが対応するネットワーク ポートを開く必要があります。デフォルトはポート 22 ですが、9022 などの他のポートに変更することもできます。

サーバーは外部使用用にポートを予約しており、管理目的であるため (シェルを通じてサーバーを制御できます)、ssh にはさまざまなセキュリティ制限があります。より一般的なものは、root アカウントのログインを禁止し、ログのみを許可することです。信頼された IP を使用して接続し、証明書方式を使用します。これにより、たとえ関連するアカウントや権限を取得していても、見知らぬ人がサーバーにログインすることを防ぐことができます。

外部コンピュータは ssh を使用してサーバーにログインするため、対応するクライアント ソフトウェアが必要です。 Linux または Mac の場合、システムには ssh ソフトウェアが付属しています (コマンド ライン モードですが)。デフォルトは OpenSSH です。ssh -V コマンドを使用して、インストールされている ssh バージョン情報を表示できます:

[root@xiaoluo xiaoluo]# ssh -V OpenSSH_5.3p1, OpenSSL 1.0.0-fips 29 Mar 2010

上記の情報から、ご覧のとおり、仮想マシンにインストールされている CentOS 6.4 にデフォルトでインストールされている SSH プロトコルは 1.0 です。

OpenSSH サーバー設定ファイル

サービス名: sshd

サーバーのメイン プログラム:/usr/sbin/sshd

サーバー構成ファイル:/etc/ssh/sshd_config

openSSH は、SSH プロトコルを実装するオープン ソース ソフトウェア プロジェクトであり、さまざまな UNIX および Linux オペレーティング システムに適しています。

centos 7 システムには、デフォルトで openssh 関連のソフトウェア パッケージがインストールされており、起動時に自動的に開始されるように ssh サービスが追加されています。

「systemctl start sshd」コマンドを実行して、sshdサービスを開始します。デフォルトのポートはポート 22 です。

ssh_confiog と sshd_config はどちらも ssh サーバーの構成ファイルです。

この 2 つの違いは、前者がクライアント用の構成ファイルであり、後者がサーバー用の構成ファイルであることです。 。

ssh サーバーには、主に ssh リモート接続と sftp サービスの 2 つのサービス機能が含まれています。

機能: SSHD サービスは、SSH プロトコルを使用してリモート制御を実行したり、コンピューター間でファイルを転送したりします。 Telnet は平文でファイルを転送し、SSH は暗号化してファイルを転送するため、以前の Telnet を使用したファイル転送と比較して、はるかに安全です。

ssh リモートログイン方法

ssh 経由でログインするには 2 つの方法があります。

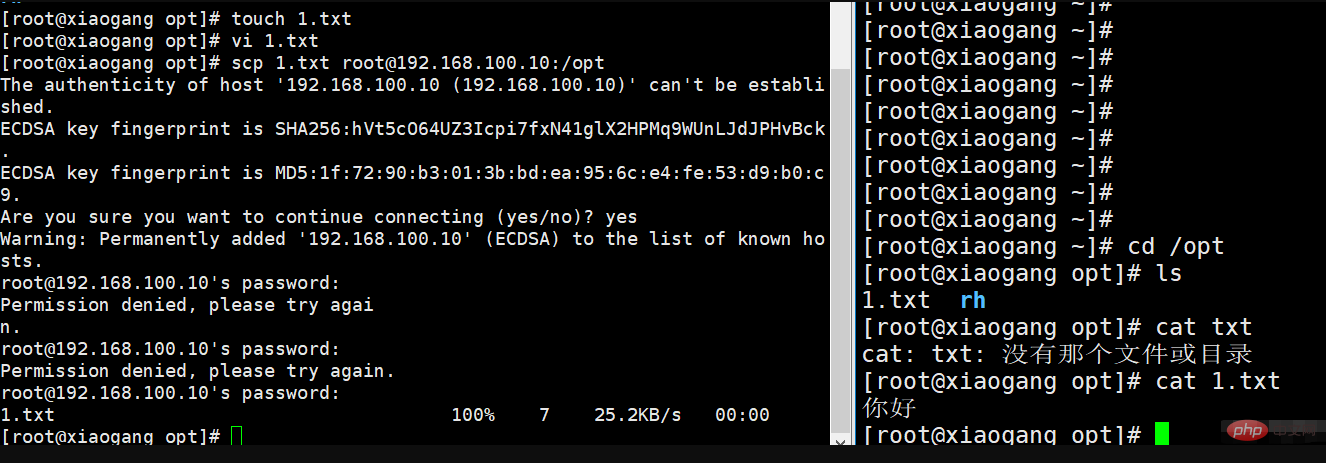

初めてサーバーにログインするとき、システムはリモート ホストの情報を保存しないため、ホストの身元を確認するために、接続を続行するかどうかを尋ねるメッセージが表示されます。 「yes」を入力してログインします。このとき、システムはリモート サーバー情報をユーザーのホーム ディレクトリに書き込みます。$HOME/.ssh/known_hosts ファイル。次回ログインするとき、ホスト情報が保存されるため、再度プロンプトが表示されることはありません。

1. 方法 1

形式: ssh [リモート ホストのユーザー名] @ [リモート サーバーのホスト名または IP アドレス] -p port

Linux ホストが別の Linux ホストにリモート接続する場合、現在ログインしているユーザーが root の場合、別のホストに接続し、root ユーザーとしてログインするときに、ssh を直接使用できます。 IPログイン。ポートはデフォルトです。デフォルトでない場合は、-p を使用してポートを指定する必要があります。

他のホストへのリモート ログイン

ssh root@192.168.100.10 最初の対話型入力は「yes」です。2 番目の対話型入力は root パスワードであり、ログインは成功します

ログインしてからログアウトすると、ローカル ホーム ディレクトリに .sshd ディレクトリが生成され、ログイン情報が記録されたファイルが作成されます。

# 2. ドメイン名プロセスを使用してログインします

①ローカル マッピング関係を変更します

3. トラブルシューティング

職場では、ログインするために SSH が必要になる場合があります。他のコンピュータ Linux ホストに接続できますが、場合によっては SSH ログインが禁止され、次のようなプロンプトが表示されます: 警告: 既知のホストのリストに「192.168.100.10」(ECDSA) が永続的に追加されました。認証に失敗しました。 .这时直接删除家目录下面的 .ssh 目录下面的文件,即可解决。

4、sshd服务支持的两种登录验证方式

1)密码验证

对服务器中本地系统用户的登录名称、密码进行验证。这种方式使用最为简便,但从客户端角度来看,正在连接的服务器有可能被假冒;从服务器角度来看,当遭遇密码穷举(暴力破解)攻击时,防护能力比较弱。

18位密码复杂性(大写、小写、字符、数字),修改端口为高位端口,可以提高安全性。

2)秘钥对验证

要求提供相匹配的秘钥信息才能通过验证。通常先在客户端中创建一对秘钥文件(公钥、私钥),然后将公钥文件放到服务器中指定位置,远程登录时,系统将使用公钥、私钥进行加密/解密关联验证,

大大增强了远侧还能够管理的安全性。该方式不易被假冒,且可以免交互登录,在shell中被广泛使用

当密码验证、秘钥验证都启用时,服务器将优先使用秘钥对验证。 对于安全性要求高的服务器,建立将密码验证方式禁用,只允许启用秘钥对验证方式。

配置文件中修改启用密码验证还是秘钥验证

配置文件:/etc/ssh/sshd_config

PasswordAuthentication yes #启用密码验证 PubkeyAuthentication yes #启用密钥对验证 AuthorizedKeysFile .ssh/authorized_keys #指定公钥库文件(ls -a可查看)

配置文件中其它的设置

LoginGraceTime 2m #登录验证时间为2分钟(默认2分钟) PermitRootLogin no #禁止root用户登录 MaxAuthTries 6 #最大重试次数为6次 PermitEmptyPasswords no #禁止空密码登录 PrintLastLog yes #显示上次登入的信息!默认为 yes AllowUsers #只允许或禁止某些用户登录

配置文件修改完之后,需要重启配置sshd服务

systemctl restart sshd #重启sshd服务

构建秘钥对验证的SSH

公钥和私钥的关系

在对称加密技术中,有两种秘钥,分为私钥和公钥,私钥是秘钥的创建人拥有,不可公布,公钥是创建者公布给他人的。

公钥用来给数据加密,用公钥加密的数据只能使用私钥解。

构建秘钥对验证SSH的原理

首先ssh通过加密算法在客户端产生秘钥对(公钥和私钥),公钥发送给服务端,自己保留私钥。

如果要想连接带有公钥的SSH服务器,客户端SSH软件就会向SSH服务器发出请求,请求联机的用户密钥进行安全验证。

SSH服务器收到请求之后,便在被连接的用户的家目录下寻找事先放上去的对应用户的公用秘钥

然后把它和连接的SSH客户端发送过来的公用秘钥进行比较,如果两个秘钥一致,SSH服务器就用公钥加密“质询”并把它发送给SSH客户端。

简单理解

生成密钥可以在客户端和服务端两边生成,但是我们需要将使用客户端登录到服务端,那么,客户端就一直需要的是私钥,服务端要存在公钥,所以不关密钥对在客户端还是服务端生成,客户端拿到的都会是私钥,服务端拿到的都是公钥。

通俗理解

公钥(public key)相当于一扇门,私钥(pribate key)相当于是开门的钥匙,当一台机器A需要登录到机器B的时候,就得拿着钥匙去开门,但是前提的是机器B必须要有门,所以需要给机器B装上门,那就是把机器A的公钥给到机器B。然后机器A使用私钥就可以打开机器B的公钥门。

1、scp远程复制

scp复制 :是secure copy (安全复制)的简写,用在Linux下进行远程拷贝的命令,而且scp传输时加密的。

应用场景

在系统误删环境配置文件且没有备份的时候,可以远程从其它主机上拷贝过来。

本地文件复制到服务器 scp 1.txt root@192.168.100.10:/opt 复制服务器的目录到本地 scp root@192.168.100.10:/home/sky/ ./ 本地目录复制到服务器 scp -r / root@192.168.100.10:/home

2、sftp 安全性传输

sftp 是secure file transfer protocol(安全文件传送协议) 的缩写,可以为传输文件提供一种安全的网络加密方法。

sftp与ftp有着几乎一样的语法和功能,sftp 为ssh的其中一部分,sftp本身没有单独的守护进程,它必须使用sshd守护进程(端口号默认是22)来完成相应的连接和答复操作。所以使用sftp是非常安全的,但是,由于这种传输方式使用了加密/解密技术,所以传输效率比普通的FTP要低的多。对网络安全要求更高时,可以使用SFTP代替FTP。

从服务端下载文件到本地主机

从本地主机上传文件到服务端

3、配置密钥对实验

通过ssh-keygen工具为当前用户创建密钥对文件,可用的加密算法有“RAS”、“ECDSA”、“DSA”,通过-t 选项调用相应的算法。

3.1 在服务端创建密钥对

查看密钥对的位置

3.2、修改密钥对的配置文件

修改ssd_config配置文件没关闭,关闭密码验证,开启密钥验证

vim /etc/ssh/sshd_config

加载服务

3.3、发送私钥到客户端

3.4用xshell登录

3.5、客户端创建秘钥

vim /etc/ssh/sshd_config 修改公钥位置文件

重启服务

总结

-

ssh为远程登录服务器的服务

优点是使用该登录,传输数据会先 压缩再加密 ,保证安全性

登录方式有两种,配置各种参数进行登录,最为长常用的是 ssh ip地址或主机名 scp可以跨主机传输文件。

sftp也可以远程登录,传输具有安全性,功能与ftp类似,但是没有独立的守护进程,它依赖于sshd服务,22端口,只有启用sshd服务才能使用sftp服务。

-

ssh生成密钥对

可在客户端和服务端两边生成,

但是最终 客户端 拿的必须是 私钥 , 服务端 拿的是 公钥 ,

且在服务器中需要修改配置文件: /etc/ssh/sshd_config 内容,比如:开启密钥对验证,关闭密码验证,设置公钥路径。

密钥对验证使用的是非对称密钥,优点是:可以免密登录,提高安全性。

相关推荐:《Linux视频教程》

以上がLinuxにはsshが付属していますか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7499

7499

15

15

1377

1377

52

52

77

77

11

11

19

19

52

52

MySQLはAndroidで実行できますか

Apr 08, 2025 pm 05:03 PM

MySQLはAndroidで実行できますか

Apr 08, 2025 pm 05:03 PM

MySQLはAndroidで直接実行できませんが、次の方法を使用して間接的に実装できます。Androidシステムに構築されたLightWeight Database SQLiteを使用して、別のサーバーを必要とせず、モバイルデバイスアプリケーションに非常に適したリソース使用量が少ない。 MySQLサーバーにリモートで接続し、データの読み取りと書き込みのためにネットワークを介してリモートサーバー上のMySQLデータベースに接続しますが、強力なネットワーク依存関係、セキュリティの問題、サーバーコストなどの短所があります。

Linuxの最も使用は何ですか?

Apr 09, 2025 am 12:02 AM

Linuxの最も使用は何ですか?

Apr 09, 2025 am 12:02 AM

Linuxは、サーバー、組み込みシステム、デスクトップ環境で広く使用されています。 1)サーバーフィールドでは、Linuxは、その安定性とセキュリティにより、Webサイト、データベース、アプリケーションをホストするための理想的な選択肢となっています。 2)埋め込みシステムでは、Linuxは高いカスタマイズと効率で人気があります。 3)デスクトップ環境では、Linuxはさまざまなユーザーのニーズを満たすために、さまざまなデスクトップ環境を提供します。

Centosインタビューの質問:Linuxシステム管理者のインタビューをエース

Apr 09, 2025 am 12:17 AM

Centosインタビューの質問:Linuxシステム管理者のインタビューをエース

Apr 09, 2025 am 12:17 AM

よくある質問とCentosインタビューへの回答には次のものがあります。1。YumまたはDNFコマンドを使用して、SudoyuminInstallnginxなどのソフトウェアパッケージをインストールします。 2。sudouseradd-m-s/bin/bashnewuserなどのuseraddおよびgroupAddコマンドを介してユーザーとグループを管理します。 3. firewalldを使用して、sudofirewall-cmd - permanent-add-service = httpなどのファイアウォールを構成します。 4. sudoyuninstallyum-cronなどのyum-cronを使用する自動更新を設定し、Apply_updates = yesを構成します。

Linuxの基本を学ぶ方法は?

Apr 10, 2025 am 09:32 AM

Linuxの基本を学ぶ方法は?

Apr 10, 2025 am 09:32 AM

基本的なLinux学習の方法は次のとおりです。1。ファイルシステムとコマンドラインインターフェイス、2。LS、CD、MKDIR、3。ファイルの作成と編集などのファイル操作を学習するマスター基本コマンド、4。

主要なLinux操作:初心者向けガイド

Apr 09, 2025 pm 04:09 PM

主要なLinux操作:初心者向けガイド

Apr 09, 2025 pm 04:09 PM

Linuxの初心者は、ファイル管理、ユーザー管理、ネットワーク構成などの基本操作をマスターする必要があります。 1)文件管理:使用mkdir、タッチ、ls rm 3)ネットワーク構成:ifconfig、echo、およびufwコマンドを使用します。これらの操作はLinuxシステム管理の基礎であり、それらをマスターすることでシステムを効果的に管理できます。

Redisでサーバーを開始する方法

Apr 10, 2025 pm 08:12 PM

Redisでサーバーを開始する方法

Apr 10, 2025 pm 08:12 PM

Redisサーバーを起動する手順には、以下が含まれます。オペレーティングシステムに従ってRedisをインストールします。 Redis-Server(Linux/Macos)またはRedis-Server.exe(Windows)を介してRedisサービスを開始します。 Redis-Cli ping(Linux/macos)またはRedis-Cli.exePing(Windows)コマンドを使用して、サービスステータスを確認します。 Redis-Cli、Python、node.jsなどのRedisクライアントを使用して、サーバーにアクセスします。

MongoDBのNAVICATでデータベースパスワードを表示する方法は?

Apr 08, 2025 pm 09:21 PM

MongoDBのNAVICATでデータベースパスワードを表示する方法は?

Apr 08, 2025 pm 09:21 PM

MongoDBのNAVICATパスワードは暗号化され、接続情報のみが保持されるため、データベースパスワードを表示できません。パスワードの取得にはMongoDB自体が必要であり、特定の操作は展開方法に依存します。セキュリティ最初に、適切なパスワード習慣を開発し、セキュリティリスクを回避するためにサードパーティツールからパスワードを取得しようとしないでください。

SQLiteデータベースパスワードを表示するNAVICATの方法

Apr 08, 2025 pm 09:36 PM

SQLiteデータベースパスワードを表示するNAVICATの方法

Apr 08, 2025 pm 09:36 PM

概要:sqliteには従来のパスワードフィールドがないため、navicatはsqliteパスワードを表示できません。 SQLiteのセキュリティは、ファイルシステムの許可制御に依存しています。ファイルのパスワードを忘れた場合、取得できません(データベースが暗号化されていない限り、キーが必要です)。