この記事では、スマート カー車載ネットワークの通信セキュリティ アーキテクチャについて説明します。

現在、自動車開発ではインテリジェンス化、ネットワーク化、電動化が大きなトレンドとなっており、大手自動車会社とインターネット企業が積極的に協力し、クラウドの新時代を共同で切り拓いています。同時に、インテリジェント コネクテッド カーに対する攻撃が頻繁に発生し、自動車ネットワークの情報セキュリティの問題がますます顕著になっています。

自動車ネットワークの情報セキュリティ問題に対応して、メルセデス・ベンツ・カーズは 2017 年に 360 グループと協力関係を確立しました。 360 グループのインテリジェント コネクテッド ビークル セキュリティ研究所 Sky- The Go チームは 19 のセキュリティを発見しましたMercedes-Benz インテリジェント コネクテッド カーの脆弱性を発見し、修正しました。 2018 BYD グローバル開発者会議で、BYD と 360 グループは、スマート カーの情報セキュリティとネットワーク セキュリティの問題について共同で議論し解決するための戦略的協力協定を正式に締結しました。 Ju らは、自動車の車載ネットワークにおけるイーサネットの応用と、将来の自動車の電気電子 (E/E) アーキテクチャへの期待について研究しました。 Wampler らは、CAN バスに対応するユニバーサル セキュリティ ソリューションを提案しました。 Leeらは、自動車のネットワーク脆弱性とセキュリティソリューション確立の緊急性を検証するために、自動車に対する攻撃実験を実施した。 Chenらは、従来の情報システムの分類セキュリティ保護評価基準を参考にして、車両情報システム分類セキュリティ保護評価システムを確立した。 Haas らによる研究では、人工ニューラル ネットワークを使用して、コネクテッド カーの侵入検知モデルを確立し、攻撃データをフィルタリングしています。

上記の研究はすべて自動車ネットワーク情報セキュリティに関して行われていますが、インテリジェント コネクテッド ビークル システム向けのネットワーク情報セキュリティ保護ソリューションはまだ提案されていません。本稿では、自動車ネットワーク情報セキュリティの観点から、マルチドメイン階層型侵入検知モデルを構築し、予防・検知・早期警告という完全なセキュリティ保護システムを実現する自動車ネットワーク通信セキュリティアーキテクチャソリューションを提案する。

1 ドメイン集中電子電気アーキテクチャ

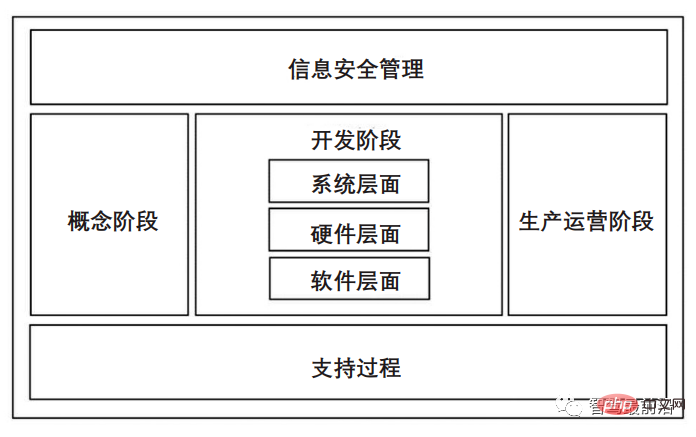

現在、インテリジェントネットワーク化された自動車はますます多くの機能を備えており、それに対応する電子制御ユニットが搭載されています。 (電子制御ユニット、ECU)の数も増加し、クラウドやサードパーティAPPなどの情報をやり取りするリモート通信も増加し、クラウドやサードパーティソフトウェアを使用する可能性も高まります攻撃を実行するため。従来の自動車の分散電子および電気アーキテクチャが採用されている場合、過剰な数の ECU は複雑なワイヤリング ハーネス設計とロジック制御の問題を引き起こすだけでなく、自動車ネットワーク情報セキュリティに隠れた危険を追加します。これらの問題の出現は、現代の自動車の分散電子および電気アーキテクチャを改革する必要があることを示しています。自動車技術会は、サイバーフィジカル統合システムのための J3061TM サイバーセキュリティ ガイドラインを発表しました。これは、統一された世界標準を通じて、自動車の電気システムと他の相互接続されたシステムの間のセキュリティ プロセスの確立を促進することを目的としています。この記事では、「車両従来型システム機能安全規格 ISO26262」で定義されているプロセスを参照して、図 1 に示す車両情報セキュリティ アーキテクチャ図を策定します。

#図 1 車両情報セキュリティ アーキテクチャ図

車両情報セキュリティ アーキテクチャこれは主に、情報セキュリティ管理、コア情報セキュリティ エンジニアリング活動、およびサポート プロセスの 3 つの部分で構成されます。情報セキュリティ管理には、総合的な管理とライフサイクルの各段階における情報セキュリティ管理が含まれます。中核となる情報セキュリティ エンジニアリング活動には、コンセプト段階、車両システムの開発段階、ソフトウェアおよびハードウェア レベル、生産および運用段階が含まれます。構想段階で、ネットワーク セキュリティ境界の特定、システムの外部依存関係、システムに対する潜在的な脅威の分析と評価など、セキュリティ プロジェクト全体の計画を策定します。開発段階では、車両システムの脆弱性や脅威に関するリスク分析が行われ、情報セキュリティ要件と戦略が策定され、開発段階終了後には侵入テストが実施され、最終的なセキュリティ監査が完了します。生産・運用段階では、主に製品の現場監視、インシデント対応、その後の時間追跡管理を行います。サポート プロセス ステージは主に、対応する構成管理、ドキュメント管理、サプライ チェーン管理など、上記のステージに対する補助的なサポートを提供します。

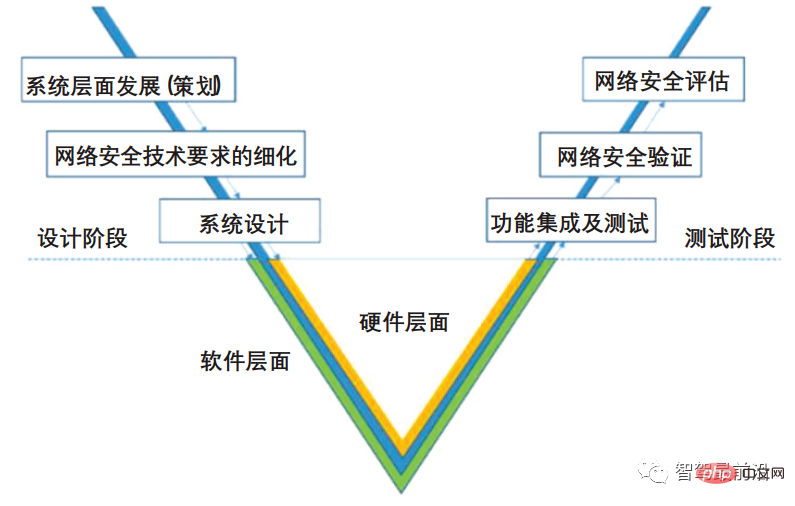

車両情報セキュリティ開発フレームワークを図 2 に示します。システム開発および設計段階は車両情報セキュリティ実装の基礎であり、車両情報セキュリティ システムの設計は自動車エレクトロニクス/電気アーキテクチャ (E/E) システム設計に依存します。したがって、外部環境 (クラウド サーバー、他の車両、インフラストラクチャなど) への接続、車内ネットワークへの接続、ECU レベルへの接続、個々のコンポーネントへの接続などを含む、自動車ネットワークの情報セキュリティの脆弱性を調査する必要があります。 、セキュリティレベルを構築する より高いE/Eシステムにより、システムレベルからセキュリティが向上します。テスト段階では、車両情報セキュリティ機能が検査およびテストされ、セキュリティ評価が実施され、車両情報セキュリティ アーキテクチャの安全性が検証されます。車両情報セキュリティ開発プロセス全体では、ネットワークセキュリティを共同で達成するために、ソフトウェアとハードウェアの安全性と信頼性を考慮して、ハードウェア設計とソフトウェア設計を調整して開発する必要があります。

#図 2 車両情報セキュリティ開発フレームワーク図

Etes は、車の E/E アーキテクチャ ソリューションを分析する例として車を取り上げます。 Tesla Motors は自動車 E/E アーキテクチャ変更のリーダーであり、Model 3 の電子および電気アーキテクチャは、中央コンピューティング モジュール (CCM)、左ボディ制御モジュール (BCM_LH)、右ボディ制御モジュール (BCM_RH) の 3 つの部分に分かれています。 CCM は、運転支援システム (ADAS) とインフォテインメント システム (IVI) の 2 つの機能ドメインを直接統合し、外部通信と車内システム ドメイン通信の機能も含みます。BCM_LH と BCM_RH はそれぞれボディ システムとコンビニエンス システムを担当します。シャーシと安全システム、および一部の電源システム機能。 3 つの主要なモジュールはすべて高性能プロセッサを使用しており、機能ドメイン内の多数のコンピューティング ニーズを満たすことができます。ドメイン内の残りの ECU は自動車周辺機器のみを制御します。ドメイン内の各システムは LAN 経由で通信し、モジュールは通信します。バスを介して、基本的なセキュリティ、隔離を実現します。

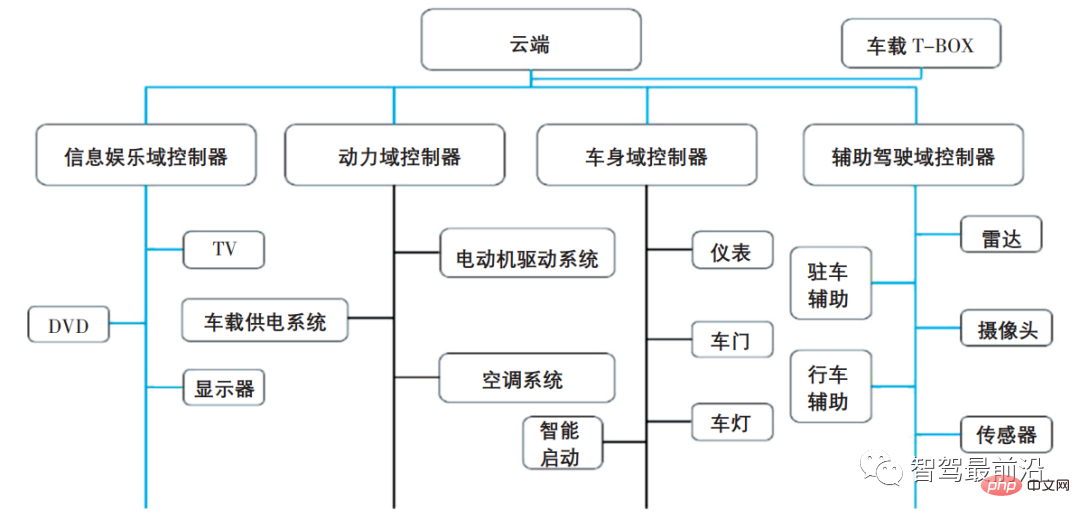

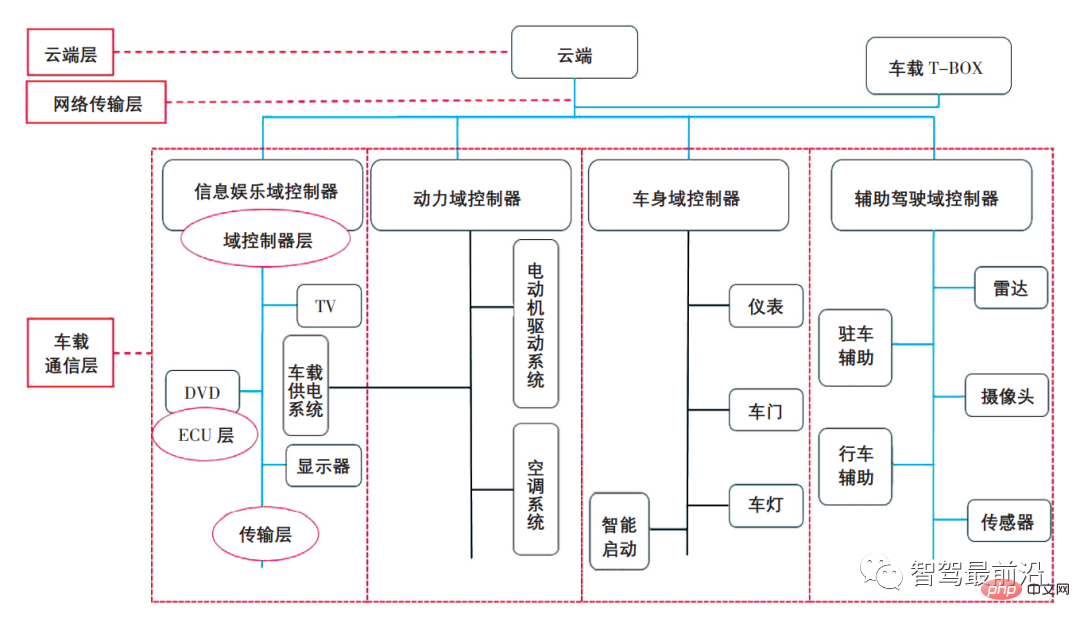

自動車分野における集中型の電子および電気アーキテクチャの出現により、情報セキュリティと不十分なコンピューティング能力の問題に対する解決策が提供されます。自動車ドメインの電子および電気集中アーキテクチャとは、自動車を機能に基づいていくつかの機能ブロックに分割することを指します。各機能ブロックはドメイン コントローラーをリーダーとして構築され、各機能ドメインで異なる種類の内部通信を用途に応じて使用できます。さまざまな機能の通信速度要件 CAN、LIN、FLEXRAY、MOST およびその他のバスなどの通信バス、各機能ドメイン間の通信により、より高い伝送速度のイーサネットを介した情報交換が実現されます ドメイン集中型の電子および電気アーキテクチャ図が示されています図 3 にあります。ドメイン コントローラーは主に、ドメインとクラウド間、ドメインとドメイン間、およびドメイン内の通信を配信する責任を負います。ドメイン内のECUは、デバイスの操作命令を適宜実行するだけであり、通信機能を備えたコントローラを使用することができます。

図 3 ドメイン集中型の電子および電気アーキテクチャの図

によると我が国 国の状況に応じて、インテリジェント コネクテッド ビークル ドメインの集中型電子および電気アーキテクチャは、インテリジェンス、接続性、および電動化の 3 つの主要なアプリケーションを組み合わせています。

以前の自動車の分散電子および電気アーキテクチャと比較すると、コンピューティング能力の不足を考慮して、ドメイン コントローラーは各ドメインの独立したコントローラーとして機能し、ドメイン コントローラーと一致する必要があります。コアコンピューティングパワーを内部に内蔵 インテリジェントコネクテッドカーのコンピューティングパワー要件を満たす強力なプロセッサ 現在、NVIDIA、Huawei、Renesas、NXP、TI、Mobileye、Xilinx、Horizon、および業界のその他のブランドのソリューションがあります。セキュリティ保護の観点から、ドメイン集中型アーキテクチャは、機能と通信速度要件に基づいて車両をいくつかの独立した機能モジュールに分割し、攻撃者が特定の機能を通じて車両全体を攻撃したい場合、その機能が配置されているドメイン コントローラーで監視できます。また、他の機能領域に影響を与えることなく隠れた危険を排除し、攻撃対象領域が拡大する可能性を効果的に低減します。

2 インテリジェントコネクテッドカーが直面する情報セキュリティ脅威の分析

車両のコネクティビティ機能、ナビゲーション、測位、自動機能の大幅な拡張により駐車、遠隔制御、診断などの機能は、徐々に自動車の標準機能になってきました。これらの機能は人々に大きな利便性をもたらす一方で、より多くのセキュリティリスクももたらします。

インテリジェント コネクテッド カーのセキュリティ リスクは、さまざまな攻撃方法に応じて、遠くから近くまで次の 4 つの側面に分類できます。

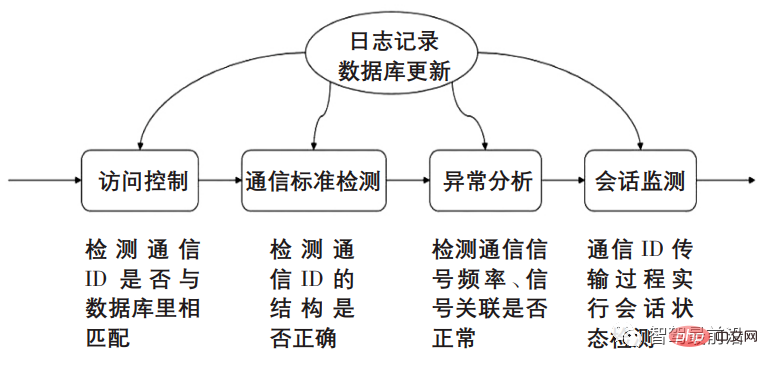

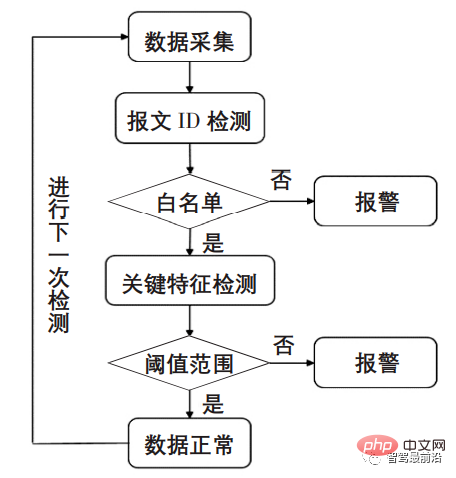

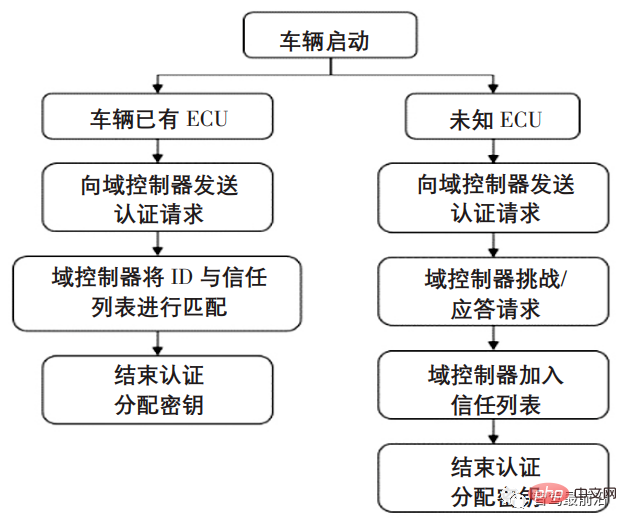

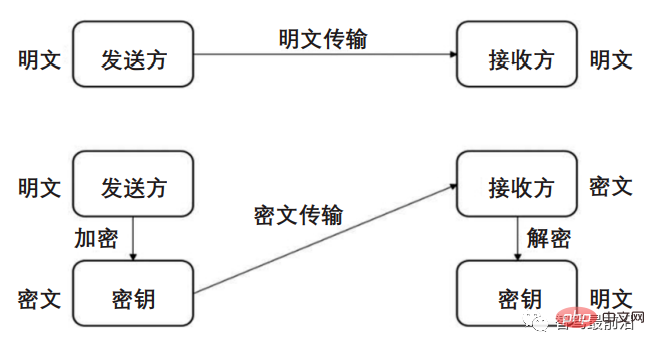

(1) クラウド層のセキュリティリスク# クラウド プラットフォームには自動車に関する重要な情報が保存されており、交通情報、測位とナビゲーション、警報、リモコンなどを自動車に提供できます。クラウド プラットフォームがハッカーによって攻撃され、大量の重要なデータが漏洩した場合、 、その結果は悲惨なものになります。 (2) ネットワークトランスポート層のセキュリティリスク インテリジェントネットワークカーは無線通信によるクラウド通信を実現プラットフォーム、モバイル APP、他の車両、交通状況やその他のデータ、無線通信方法の間の相互作用には、ID 認証、データ情報の暗号化、プロトコルなどのセキュリティ上の問題が発生する可能性があり、車両にも相応のセキュリティ リスクがあります。 (3) 車両通信層の潜在的なセキュリティリスク 車両外部インターフェースの増加に伴い、車両通信層の潜在的なセキュリティリスク内部通信プロセス 電子制御ユニットのファームウェアにおける潜在的なセキュリティ リスクやデータ送信プロセスにおけるセキュリティ リスクも増加しています。 (4) 外部インターフェイスのセキュリティ リスク 市場には多数のサードパーティ APP が存在しており、 APP にはさまざまな種類があり、その安全保護も隠れた危険を排除する重要な部分です。ハッカーがアプリをハッキングすると、車を遠隔から直接制御することもできます。さらに、充電ガンと電気自動車の充電パイル間の通信インターフェースにもセキュリティリスクがあり、一度攻撃されると電気自動車のエネルギーシステムが破壊され、生命を脅かす結果をもたらす可能性があります。 (1) 車載インテリジェント端末(車載T-BOX)攻撃 車載型 T-BOX は、主に車両と車両インターネット サービス プラットフォーム間の通信に使用され、車両の遠隔制御、遠隔クエリ、アラームなどの機能を備えています。通常の状況では、車両 T-BOX は車両内部の CAN 通信データ情報を読み取り、その情報を無線通信を通じてクラウド プラットフォームまたは APP に送信します。車載 T-BOX のセキュリティリスクには主に 3 つの側面があり、1 つは攻撃者が車載 T-BOX のファームウェアをリバースエンジニアリングで解析し、鍵を取得し、通信プロトコルを解読するファームウェアリバーサル、2 つ目は予約されたデータを読み取ることです。車載T-BOXのインターフェースをデバッグし、内部データを取得して解析し、通信プロトコルを解読し、3つ目はクラウドプラットフォームの制御命令を偽造することで車内に命令を送信し、車載T-BOXの遠隔制御を実現します。車。 (2) 車載インフォテインメント システム (IVI) 攻撃 車載インフォテインメント システムは、次の目的で使用されます。ナビゲーションおよび道路状況 放送、車両情報、通信、運転支援、CD/ラジオなどのアプリケーション車載インフォテインメント システムには豊富な機能があるため、攻撃者は USB、Bluetooth、Wi-Fi、その他の通信方法を通じて攻撃したり、ソフトウェア アップグレードを通じてアクセスしてシステムを攻撃したりする可能性があります。 (3) 診断インターフェース OBD-Ⅱ攻撃 自動車診断インターフェース OBD-Ⅱは、自動車の診断インターフェース OBD-Ⅱとの接続です。自動車 ECU と外部 インタラクティブ インターフェイスの主な機能は、車両メンテナンスのために車両データ情報と障害コードを読み取ることです。 OBD-II インターフェイスが攻撃されると、このインターフェイスを通じて自動車の内部通信プロトコルが解読されるだけでなく、制御命令を送信する悪意のあるハードウェアを埋め込むことによって自動車が制御される可能性があります。 (4) センサー攻撃 #インテリジェントネットワーク化された自動車には、車両間通信用のセンサーデバイスが多数搭載されています。 - 車両 、車と人、車と道路、車とクラウドの間のコミュニケーション。センサーが悪意のある情報注入や盗聴などによって攻撃された場合、高度に自動化された車両は周囲環境の挙動を正しく判断できなくなり、重大な結果を引き起こす可能性があります。 (5) 車内ネットワーク送信攻撃 ほとんどの車内ネットワーク通信は CAN バス送信、CAN を使用します。バス 低コスト、適度な通信速度、強力な耐電磁妨害能力を備えているため、自動車の電子制御システムに広く使用されています。しかし、CANバスは非破壊的なバスアービトレーション方式を採用しており、簡易検証や1回送信複数読み取りなどの特徴があり、セキュリティ保護対策が弱く、攻撃者がメッセージリプレイによる攻撃を行うと、サービス妨害が発生してしまいます。 CANバスを介して改ざん等が行われると、CANバスが攻撃され、ドライバーの制御指示が失敗し、車が正常に走行できなくなります。 インテリジェントなネットワーク接続車両情報セキュリティ保護、アクティブ保護、侵入監視、緊急時対応のシステムセキュリティ保護対策により、車の情報セキュリティ。攻撃が発生する前に、積極的な保護を講じ、車両の通信データをスクリーニングおよびフィルタリングして、一般的な攻撃手法を効果的に防ぎます。攻撃発生後は、車両の通信状況の変化を継続的に監視し、攻撃箇所に対して迅速に応急措置を講じ、タイムリーに更新することで危険の発生を防ぎます。 自動車情報セキュリティ技術の適用性モデルの現在の分析に基づいて、新しい自動車ドメインの集中電子および電気アーキテクチャと組み合わせた、車載マルチドメイン階層型侵入検知モデルクラウド層をターゲットに構築されており、ドメインコントローラー層、ECU層、車載ネットワーク伝送層が階層的な侵入検知を実行し、対応するアクティブな保護措置を講じて正確な保護を実現します。マルチドメイン階層型侵入検知の概略図を図 4 に示します。 図 4 マルチドメイン階層型侵入検知の概略図 # #(1) ドメイン コントローラー層 新しいアーキテクチャ ソリューションでは、ドメイン コントローラーはドメイン全体のコンピューティング統合プラットフォームであるだけでなく、ドメイン間の通信も行います。ドメインとクラウド間の情報交換のためのゲートウェイ。ドメイン コントローラーは、車内と車外のネットワーク情報のやり取りのセキュリティ境界として、車載ネットワークのセキュリティ保護の中心となっています。したがって、セキュリティ境界にセキュリティ ファイアウォールを構築し、データ情報のセキュリティ検出、アクセス制限、ロギングなどのセキュリティ検出を実行し、セキュリティ保護を実現する必要があります。 自動車の通信メッセージは、ID、データ情報、チェックデジットなどで構成されます。 ID はメッセージの送信優先度と宛先アドレスを決定し、データ情報は操作命令を決定し、チェック ビットは送信されたデータ情報が完全であることを保証します。 セキュリティ ファイアウォールの主な機能はアクセス制御機能の実装であり、自動車セキュリティ ファイアウォールのフレームワーク図を図 5 に示します。 #図 5 セキュリティ ファイアウォールのフレームワーク図 ファイアウォールの異常検出テクノロジは数多くあります。一般的な検出テクノロジには、ニューラル ネットワーク、クラスタリング、遺伝的アルゴリズム、情報エントロピー、相関ルールなどに基づく侵入異常検出手法が含まれます。侵入異常検知手法は主に、多数の正常に走行する自動車の通信データを分析することにより車両通信ネットワークセキュリティモデルを構築し、そのモデルを使用してユーザーとシステムの動作を監視し、異常な違法データ活動が存在するかどうかを分析し、ユーザーに警告し、記録します。自動車メッセージは定期メッセージとイベントトリガーメッセージに分けられ、侵入異常検知技術ではさまざまな状況に応じたモデルを構築できます。 定期メッセージはメッセージ期間のしきい値を設定して侵入検知モデルを構築し、メッセージ期間としきい値を比較して判定します。イベントトリガー型メッセージは固定の送信期間はありませんが、車速信号とブレーキ信号の間には負の相関があり、アクセルペダル信号と車信号の間には正の相関があるなど、メッセージの操作指示は相互に関連しています。そこで、大量のデータ解析により通信パケットの正負相関侵入検知モデルを構築し、パケットの相関関係に大きな乖離があった場合に侵入と判定し、警報を発報します。 自動車搭載チップの計算能力は、セキュリティとリアルタイム パフォーマンスを同時に最大化するには十分ではないため、現在使用されている侵入検知方法は、リアルタイム パフォーマンス 侵入を効果的に検出するには、車両のメッセージ トラフィックを監視することが現在最も効果的な方法です。セキュリティファイアウォールにおけるアクセス制御、通信規格検知、異常解析の侵入検知プロセスを6に示します。 図6 侵入検知プロセス (2) 車載ネットワーク層 各ドメイン内のネットワーク伝送セキュリティは、セキュリティ保護メカニズムの第 2 の防御線です。機能ドメインで必要な通信要件に応じて、使用される車両伝送ネットワークも異なります。現在、インフォテインメント システムを除くほとんどのシステムは CAN バス通信を使用しています。 CAN バスのブロードキャスト特性と非破壊的なバス調停方法によりセキュリティ保護が弱くなるため、通信セキュリティ プロトコルを開発する必要があります。 #通信セキュリティ プロトコルの設計は主に、ECU ノードの検証と送信されるデータ情報の暗号化の 2 つの部分で構成されます。車が走行する前に、ドメイン コントローラーは各 ECU の ID をランダムに割り当て、ECU は ID 認証のための認証要求をドメイン コントローラーに送信して、ノードの正当性を確認し、ECU ノードの検証を完了します。自動車の走行中は、攻撃者による盗聴やなりすましを防ぐため、自動車ネットワーク上の通信情報を暗号化する必要があります。自動車の高いリアルタイム要件と組み合わせて、データ暗号化には AES 対称暗号化アルゴリズムが使用されます。 ECU ID 認証プロセスを図 7 に示し、CAN 通信の暗号化メッセージ フォーマットを図 8 に示します。 #図 7 ECU ID 認証プロセス ##図8 CAN通信の暗号化メッセージフォーマット

(3) ECU 層

5 結論3 車両情報セキュリティリスクの分析

4 自動車通信セキュリティソリューション

以上がこの記事では、スマート カー車載ネットワークの通信セキュリティ アーキテクチャについて説明します。の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7751

7751

15

15

1643

1643

14

14

1398

1398

52

52

1293

1293

25

25

1234

1234

29

29

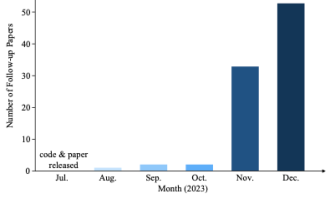

なぜ自動運転ではガウス スプラッティングが非常に人気があるのに、NeRF は放棄され始めているのでしょうか?

Jan 17, 2024 pm 02:57 PM

なぜ自動運転ではガウス スプラッティングが非常に人気があるのに、NeRF は放棄され始めているのでしょうか?

Jan 17, 2024 pm 02:57 PM

上記と著者の個人的な理解 3 次元ガウシアンプラッティング (3DGS) は、近年、明示的な放射線フィールドとコンピューター グラフィックスの分野で出現した革新的なテクノロジーです。この革新的な方法は、数百万の 3D ガウスを使用することを特徴とし、主に暗黙的な座標ベースのモデルを使用して空間座標をピクセル値にマッピングする神経放射線場 (NeRF) 方法とは大きく異なります。明示的なシーン表現と微分可能なレンダリング アルゴリズムにより、3DGS はリアルタイム レンダリング機能を保証するだけでなく、前例のないレベルの制御とシーン編集も導入します。これにより、3DGS は、次世代の 3D 再構築と表現にとって大きな変革をもたらす可能性のあるものとして位置付けられます。この目的を達成するために、私たちは 3DGS 分野における最新の開発と懸念について初めて体系的な概要を提供します。

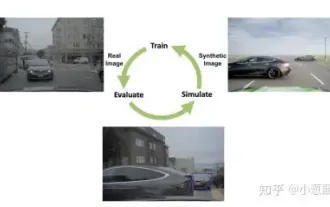

自動運転シナリオにおけるロングテール問題を解決するにはどうすればよいでしょうか?

Jun 02, 2024 pm 02:44 PM

自動運転シナリオにおけるロングテール問題を解決するにはどうすればよいでしょうか?

Jun 02, 2024 pm 02:44 PM

昨日の面接で、ロングテール関連の質問をしたかと聞かれたので、簡単にまとめてみようと思いました。自動運転のロングテール問題とは、自動運転車におけるエッジケース、つまり発生確率が低い考えられるシナリオを指します。認識されているロングテール問題は、現在、単一車両のインテリジェント自動運転車の運用設計領域を制限している主な理由の 1 つです。自動運転の基礎となるアーキテクチャとほとんどの技術的問題は解決されており、残りの 5% のロングテール問題が徐々に自動運転の開発を制限する鍵となってきています。これらの問題には、さまざまな断片的なシナリオ、極端な状況、予測不可能な人間の行動が含まれます。自動運転におけるエッジ シナリオの「ロング テール」とは、自動運転車 (AV) におけるエッジ ケースを指します。エッジ ケースは、発生確率が低い可能性のあるシナリオです。これらの珍しい出来事

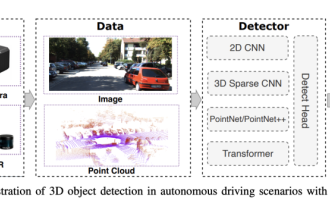

カメラかライダーを選択しますか?堅牢な 3D オブジェクト検出の実現に関する最近のレビュー

Jan 26, 2024 am 11:18 AM

カメラかライダーを選択しますか?堅牢な 3D オブジェクト検出の実現に関する最近のレビュー

Jan 26, 2024 am 11:18 AM

0.前面に書かれています&& 自動運転システムは、さまざまなセンサー (カメラ、ライダー、レーダーなど) を使用して周囲の環境を認識し、アルゴリズムとモデルを使用することにより、高度な知覚、意思決定、および制御テクノロジーに依存しているという個人的な理解リアルタイムの分析と意思決定に。これにより、車両は道路標識の認識、他の車両の検出と追跡、歩行者の行動の予測などを行うことで、安全な運行と複雑な交通環境への適応が可能となり、現在広く注目を集めており、将来の交通分野における重要な開発分野と考えられています。 。 1つ。しかし、自動運転を難しくしているのは、周囲で何が起こっているかを車に理解させる方法を見つけることです。これには、自動運転システムの 3 次元物体検出アルゴリズムが、周囲環境にある物体 (位置を含む) を正確に認識し、記述することができる必要があります。

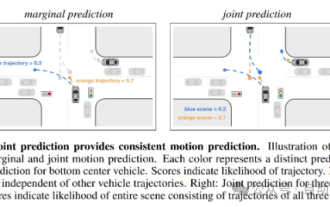

自動運転と軌道予測についてはこの記事を読めば十分です!

Feb 28, 2024 pm 07:20 PM

自動運転と軌道予測についてはこの記事を読めば十分です!

Feb 28, 2024 pm 07:20 PM

自動運転では軌道予測が重要な役割を果たしており、自動運転軌道予測とは、車両の走行過程におけるさまざまなデータを分析し、将来の車両の走行軌跡を予測することを指します。自動運転のコアモジュールとして、軌道予測の品質は下流の計画制御にとって非常に重要です。軌道予測タスクには豊富な技術スタックがあり、自動運転の動的/静的知覚、高精度地図、車線境界線、ニューラル ネットワーク アーキテクチャ (CNN&GNN&Transformer) スキルなどに精通している必要があります。始めるのは非常に困難です。多くのファンは、できるだけ早く軌道予測を始めて、落とし穴を避けたいと考えています。今日は、軌道予測に関するよくある問題と入門的な学習方法を取り上げます。関連知識の紹介 1. プレビュー用紙は整っていますか? A: まずアンケートを見てください。

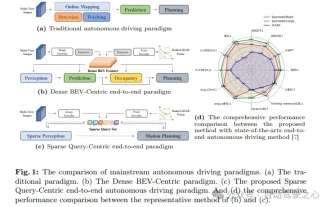

エンドツーエンドおよび次世代の自動運転システムと、エンドツーエンドの自動運転に関する誤解について話しましょう。

Apr 15, 2024 pm 04:13 PM

エンドツーエンドおよび次世代の自動運転システムと、エンドツーエンドの自動運転に関する誤解について話しましょう。

Apr 15, 2024 pm 04:13 PM

この 1 か月間、いくつかのよく知られた理由により、私は業界のさまざまな教師やクラスメートと非常に集中的な交流をしてきました。この交換で避けられない話題は当然、エンドツーエンドと人気の Tesla FSDV12 です。この機会に、現時点での私の考えや意見を整理し、皆様のご参考とご議論に役立てたいと思います。エンドツーエンドの自動運転システムをどのように定義するか、またエンドツーエンドで解決することが期待される問題は何でしょうか?最も伝統的な定義によれば、エンドツーエンド システムとは、センサーから生の情報を入力し、関心のある変数をタスクに直接出力するシステムを指します。たとえば、画像認識では、従来の特徴抽出 + 分類子方式と比較して、CNN はエンドツーエンドと言えます。自動運転タスクでは、各種センサー(カメラ/LiDAR)からのデータを入力

SIMPL: 自動運転向けのシンプルで効率的なマルチエージェント動作予測ベンチマーク

Feb 20, 2024 am 11:48 AM

SIMPL: 自動運転向けのシンプルで効率的なマルチエージェント動作予測ベンチマーク

Feb 20, 2024 am 11:48 AM

原題: SIMPL: ASimpleandEfficientMulti-agentMotionPredictionBaselineforAutonomousDriving 論文リンク: https://arxiv.org/pdf/2402.02519.pdf コードリンク: https://github.com/HKUST-Aerial-Robotics/SIMPL 著者単位: 香港科学大学DJI 論文のアイデア: この論文は、自動運転車向けのシンプルで効率的な動作予測ベースライン (SIMPL) を提案しています。従来のエージェントセントとの比較

FisheyeDetNet: 魚眼カメラに基づいた最初のターゲット検出アルゴリズム

Apr 26, 2024 am 11:37 AM

FisheyeDetNet: 魚眼カメラに基づいた最初のターゲット検出アルゴリズム

Apr 26, 2024 am 11:37 AM

目標検出は自動運転システムにおいて比較的成熟した問題であり、その中でも歩行者検出は最も初期に導入されたアルゴリズムの 1 つです。ほとんどの論文では非常に包括的な研究が行われています。ただし、サラウンドビューに魚眼カメラを使用した距離認識については、あまり研究されていません。放射状の歪みが大きいため、標準のバウンディング ボックス表現を魚眼カメラに実装するのは困難です。上記の説明を軽減するために、拡張バウンディング ボックス、楕円、および一般的な多角形の設計を極/角度表現に探索し、これらの表現を分析するためのインスタンス セグメンテーション mIOU メトリックを定義します。提案された多角形モデルの FisheyeDetNet は、他のモデルよりも優れたパフォーマンスを示し、同時に自動運転用の Valeo 魚眼カメラ データセットで 49.5% の mAP を達成しました。

nuScenes の最新 SOTA | SparseAD: スパース クエリは効率的なエンドツーエンドの自動運転に役立ちます。

Apr 17, 2024 pm 06:22 PM

nuScenes の最新 SOTA | SparseAD: スパース クエリは効率的なエンドツーエンドの自動運転に役立ちます。

Apr 17, 2024 pm 06:22 PM

先頭と開始点に書かれている エンドツーエンドのパラダイムでは、統一されたフレームワークを使用して自動運転システムのマルチタスクを実現します。このパラダイムの単純さと明確さにも関わらず、サブタスクにおけるエンドツーエンドの自動運転手法のパフォーマンスは、依然としてシングルタスク手法に比べてはるかに遅れています。同時に、以前のエンドツーエンド手法で広く使用されていた高密度鳥瞰図 (BEV) 機能により、より多くのモダリティやタスクに拡張することが困難になります。ここでは、スパース検索中心のエンドツーエンド自動運転パラダイム (SparseAD) が提案されています。このパラダイムでは、スパース検索は、高密度の BEV 表現を使用せずに、空間、時間、タスクを含む運転シナリオ全体を完全に表します。具体的には、統合されたスパース アーキテクチャが、検出、追跡、オンライン マッピングなどのタスク認識のために設計されています。さらに、重い