ディープラーニングがサイバーセキュリティにどのように役立つことが証明されるか

サイバー攻撃の脅威は最近劇的に増加しており、従来の対策では効果が不十分であるように思えます。

このため、サイバーセキュリティにおけるディープラーニングは急速に進歩しており、サイバーセキュリティのすべての問題を解決する鍵を握る可能性があります。

ネットワーク セキュリティにおけるディープ ラーニングの応用

ネットワーク セキュリティ業界は多くの課題に直面しており、ディープ ラーニング テクノロジはその救世主となる可能性があります。

行動分析

あらゆる企業にとって、ディープ ラーニング ベースのセキュリティ戦略は、ユーザーのアクティビティと習慣を追跡し、調査することを目的としています。これはセキュリティ メカニズムを無効にし、シグナルやアラートをトリガーしない場合があるため、ネットワークをターゲットとする従来の悪意のある動作よりも検出が困難です。たとえば、内部関係者攻撃は、従業員が外部からシステムに侵入するのではなく、正当なアクセスを悪意のある目的に使用する場合に発生し、そのような攻撃に直面すると多くのネットワーク保護システムが無効になります。

これらの攻撃に対する効果的な防御手段の 1 つは、ユーザーおよびエンティティ行動分析 (UEBA) です。一定期間の調整後、従業員の典型的な行動パターンを学習し、異常時のシステムへのアクセスや警告音など、内部関係者攻撃の可能性がある不審なアクティビティを特定できるようになります。

侵入検知

侵入検知および防御システム (IDS/IPS) は、疑わしいネットワーク アクティビティを特定し、ハッカーによるアクセスを阻止し、ユーザーに通知します。多くの場合、それらはよく知られたシグネチャと一般的な攻撃形式を持っています。これは、データ侵害などのリスクから保護するのに役立ちます。

以前は、ML アルゴリズムがこの操作を処理していました。ただし、これらのアルゴリズムにより、システムはいくつかの誤検知を生成し、セキュリティ チームの仕事を骨の折れるものにし、すでに過度の疲労を増大させます。深層学習、畳み込みニューラル ネットワーク、リカレント ニューラル ネットワーク (RNN) を使用すると、トラフィックをより正確に分析し、誤った警告の数を減らし、セキュリティ チームが悪意のあるネットワーク アクティビティと正規のネットワーク アクティビティを区別できるように支援することで、よりスマートな ID/IP システムを開発できます。

マルウェアへの対処

一般的なファイアウォールなどの従来のマルウェア ソリューションは、シグネチャ ベースの検出テクノロジを使用してマルウェアを検出します。この企業は既知のリスクのデータベースを維持しており、最近出現した新しい危険を含めて定期的に更新されます。このアプローチは基本的な脅威に対しては効果的ですが、より複雑な脅威に対しては効果的ではありません。深層学習アルゴリズムは、既知のシグネチャや典型的な攻撃手法の記憶に依存しないため、より複雑な脅威を識別できます。代わりに、システムに慣れ、マルウェアまたは悪意のある活動の兆候である可能性のある奇妙な動作が見られます。

電子メールの監視

あらゆる形態のサイバー犯罪を阻止するには、従業員の公式電子メール アカウントを監視することが重要です。たとえば、フィッシング攻撃は、従業員に電子メールを送信して機密情報を要求することによって行われることがよくあります。ディープラーニングとサイバーセキュリティ ソフトウェアを使用すると、この種の攻撃を防ぐことができます。自然言語処理を使用して、電子メールに不審なアクティビティがないかチェックできます。

概要

企業が対処しなければならない多数のリスクに対処するには自動化が不可欠ですが、従来の機械学習では限界があり、望ましい結果を得るには依然として多くの調整と人間の関与が必要です。結果。サイバーセキュリティにおけるディープラーニングは、継続的な改善と学習を超えて、危険を予測し、発生する前に阻止することができます。

以上がディープラーニングがサイバーセキュリティにどのように役立つことが証明されるかの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7486

7486

15

15

1377

1377

52

52

77

77

11

11

19

19

38

38

Python での感情分析に BERT を使用する方法と手順

Jan 22, 2024 pm 04:24 PM

Python での感情分析に BERT を使用する方法と手順

Jan 22, 2024 pm 04:24 PM

BERT は、2018 年に Google によって提案された事前トレーニング済みの深層学習言語モデルです。正式名は BidirectionEncoderRepresentationsfromTransformers で、Transformer アーキテクチャに基づいており、双方向エンコードの特性を備えています。従来の一方向コーディング モデルと比較して、BERT はテキストを処理するときにコンテキスト情報を同時に考慮できるため、自然言語処理タスクで優れたパフォーマンスを発揮します。その双方向性により、BERT は文内の意味関係をより深く理解できるようになり、それによってモデルの表現能力が向上します。事前トレーニングおよび微調整方法を通じて、BERT は感情分析、命名などのさまざまな自然言語処理タスクに使用できます。

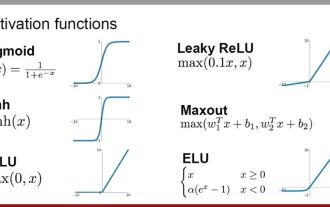

一般的に使用される AI 活性化関数の分析: Sigmoid、Tanh、ReLU、Softmax のディープラーニングの実践

Dec 28, 2023 pm 11:35 PM

一般的に使用される AI 活性化関数の分析: Sigmoid、Tanh、ReLU、Softmax のディープラーニングの実践

Dec 28, 2023 pm 11:35 PM

活性化関数は深層学習において重要な役割を果たしており、ニューラル ネットワークに非線形特性を導入することで、ネットワークが複雑な入出力関係をより適切に学習し、シミュレートできるようになります。活性化関数の正しい選択と使用は、ニューラル ネットワークのパフォーマンスとトレーニング結果に重要な影響を与えます。この記事では、よく使用される 4 つの活性化関数 (Sigmoid、Tanh、ReLU、Softmax) について、導入、使用シナリオ、利点、欠点と最適化ソリューション アクティベーション関数を包括的に理解できるように、次元について説明します。 1. シグモイド関数 シグモイド関数の公式の概要: シグモイド関数は、任意の実数を 0 と 1 の間にマッピングできる一般的に使用される非線形関数です。通常は統一するために使用されます。

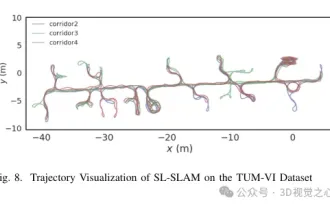

ORB-SLAM3を超えて! SL-SLAM: 低照度、重度のジッター、弱いテクスチャのシーンはすべて処理されます。

May 30, 2024 am 09:35 AM

ORB-SLAM3を超えて! SL-SLAM: 低照度、重度のジッター、弱いテクスチャのシーンはすべて処理されます。

May 30, 2024 am 09:35 AM

以前に書きましたが、今日は、深層学習テクノロジーが複雑な環境におけるビジョンベースの SLAM (同時ローカリゼーションとマッピング) のパフォーマンスをどのように向上させることができるかについて説明します。ここでは、深部特徴抽出と深度マッチング手法を組み合わせることで、低照度条件、動的照明、テクスチャの弱い領域、激しいセックスなどの困難なシナリオでの適応を改善するように設計された多用途のハイブリッド ビジュアル SLAM システムを紹介します。当社のシステムは、拡張単眼、ステレオ、単眼慣性、ステレオ慣性構成を含む複数のモードをサポートしています。さらに、他の研究にインスピレーションを与えるために、ビジュアル SLAM と深層学習手法を組み合わせる方法も分析します。公開データセットと自己サンプリングデータに関する広範な実験を通じて、測位精度と追跡堅牢性の点で SL-SLAM の優位性を実証しました。

潜在空間の埋め込み: 説明とデモンストレーション

Jan 22, 2024 pm 05:30 PM

潜在空間の埋め込み: 説明とデモンストレーション

Jan 22, 2024 pm 05:30 PM

潜在空間埋め込み (LatentSpaceEmbedding) は、高次元データを低次元空間にマッピングするプロセスです。機械学習と深層学習の分野では、潜在空間埋め込みは通常、高次元の入力データを低次元のベクトル表現のセットにマッピングするニューラル ネットワーク モデルです。このベクトルのセットは、「潜在ベクトル」または「潜在ベクトル」と呼ばれることがよくあります。エンコーディング」。潜在空間埋め込みの目的は、データ内の重要な特徴をキャプチャし、それらをより簡潔でわかりやすい形式で表現することです。潜在空間埋め込みを通じて、低次元空間でデータの視覚化、分類、クラスタリングなどの操作を実行し、データをよりよく理解して活用できます。潜在空間埋め込みは、画像生成、特徴抽出、次元削減など、多くの分野で幅広い用途があります。潜在空間埋め込みがメイン

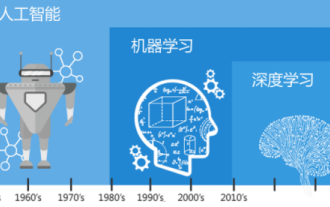

1 つの記事で理解: AI、機械学習、ディープラーニングのつながりと違い

Mar 02, 2024 am 11:19 AM

1 つの記事で理解: AI、機械学習、ディープラーニングのつながりと違い

Mar 02, 2024 am 11:19 AM

今日の急速な技術変化の波の中で、人工知能 (AI)、機械学習 (ML)、および深層学習 (DL) は輝かしい星のようなもので、情報技術の新しい波をリードしています。これら 3 つの単語は、さまざまな最先端の議論や実践で頻繁に登場しますが、この分野に慣れていない多くの探検家にとって、その具体的な意味や内部のつながりはまだ謎に包まれているかもしれません。そこで、まずはこの写真を見てみましょう。ディープラーニング、機械学習、人工知能の間には密接な相関関係があり、進歩的な関係があることがわかります。ディープラーニングは機械学習の特定の分野であり、機械学習

超強い!深層学習アルゴリズムのトップ 10!

Mar 15, 2024 pm 03:46 PM

超強い!深層学習アルゴリズムのトップ 10!

Mar 15, 2024 pm 03:46 PM

2006 年にディープ ラーニングの概念が提案されてから、ほぼ 20 年が経過しました。ディープ ラーニングは、人工知能分野における革命として、多くの影響力のあるアルゴリズムを生み出してきました。では、ディープラーニングのトップ 10 アルゴリズムは何だと思いますか?私の考えでは、ディープ ラーニングのトップ アルゴリズムは次のとおりで、いずれもイノベーション、アプリケーションの価値、影響力の点で重要な位置を占めています。 1. ディープ ニューラル ネットワーク (DNN) の背景: ディープ ニューラル ネットワーク (DNN) は、多層パーセプトロンとも呼ばれ、最も一般的なディープ ラーニング アルゴリズムです。最初に発明されたときは、コンピューティング能力のボトルネックのため疑問視されていました。最近まで長年にわたる計算能力、データの爆発的な増加によって画期的な進歩がもたらされました。 DNN は、複数の隠れ層を含むニューラル ネットワーク モデルです。このモデルでは、各層が入力を次の層に渡し、

Elasticsearch ベクトル検索の開発の歴史を基礎から実践まで振り返ります。

Oct 23, 2023 pm 05:17 PM

Elasticsearch ベクトル検索の開発の歴史を基礎から実践まで振り返ります。

Oct 23, 2023 pm 05:17 PM

1. はじめに ベクトル検索は、最新の検索および推奨システムの中核コンポーネントとなっています。テキスト、画像、音声などの複雑なオブジェクトを数値ベクトルに変換し、多次元空間で類似性検索を実行することにより、効率的なクエリ マッチングとレコメンデーションが可能になります。基本から実践まで、Elasticsearch の開発の歴史を確認します。この記事では、各段階の特徴と進歩に焦点を当てて、Elasticsearch ベクトル検索の開発の歴史を振り返ります。歴史をガイドとして考慮すると、Elasticsearch ベクトル検索の全範囲を確立するのは誰にとっても便利です。

CNN と Transformer のハイブリッド モデルを使用してパフォーマンスを向上させる方法

Jan 24, 2024 am 10:33 AM

CNN と Transformer のハイブリッド モデルを使用してパフォーマンスを向上させる方法

Jan 24, 2024 am 10:33 AM

畳み込みニューラル ネットワーク (CNN) と Transformer は、さまざまなタスクで優れたパフォーマンスを示した 2 つの異なる深層学習モデルです。 CNN は主に、画像分類、ターゲット検出、画像セグメンテーションなどのコンピューター ビジョン タスクに使用されます。畳み込み演算を通じて画像上の局所的な特徴を抽出し、プーリング演算を通じて特徴の次元削減と空間的不変性を実行します。対照的に、Transformer は主に、機械翻訳、テキスト分類、音声認識などの自然言語処理 (NLP) タスクに使用されます。セルフアテンション メカニズムを使用してシーケンス内の依存関係をモデル化し、従来のリカレント ニューラル ネットワークにおける逐次計算を回避します。これら 2 つのモデルは異なるタスクに使用されますが、シーケンス モデリングでは類似点があるため、