AI と 6G の出会い – 機会と課題

背景の紹介

6G テクノロジーの紹介

5G ネットワークへの期待についてデジタルトランスフォーメーションの発展に伴い、6G 通信時代では、2030 年以降の通信とネットワークの課題に対処するために、2030 年以降に人類がデジタル仮想世界とどのように対話するかが構想されています。従来のアプリケーション (マルチメディア ストリーミングなど) は引き続き存在しますが、この記事では、マルチセンサー拡張現実 (XR) アプリケーション、コネクテッド ロボットおよび自律システム (CRAS)、ワイヤレス ブレイン-コンピューター インタラクションなど、6G システムの新しいアプリケーション領域を想定しています。 (BCI) [1]。ホログラフィック テレプレゼンス、eHealth (生体内ネットワークを含む) は、非常に高いデータ レート、超低遅延、超信頼性を必要とする他の 6G ユース ケースです [2]。

6G は、接続されたモノから「接続されたインテリジェンス」へワイヤレス ネットワークに革命をもたらします [1]、[2]。したがって、人工知能はネットワークに不可欠な部分になります。 6G の目標を確実に達成するには、分散型異種ネットワークにはユビキタス AI サービスが必要です。インテリジェントなワイヤレス通信、ネットワークの閉ループ最適化、6G ビッグデータ分析では、6G ネットワークのあらゆる側面での人工知能の使用が重視されています。

2030 年以降、ワイヤレス アプリケーションには、より高いデータ レート (最大 1 Tb/s)、非常に低いエンドツーエンド遅延 (

6G セキュリティへの脅威

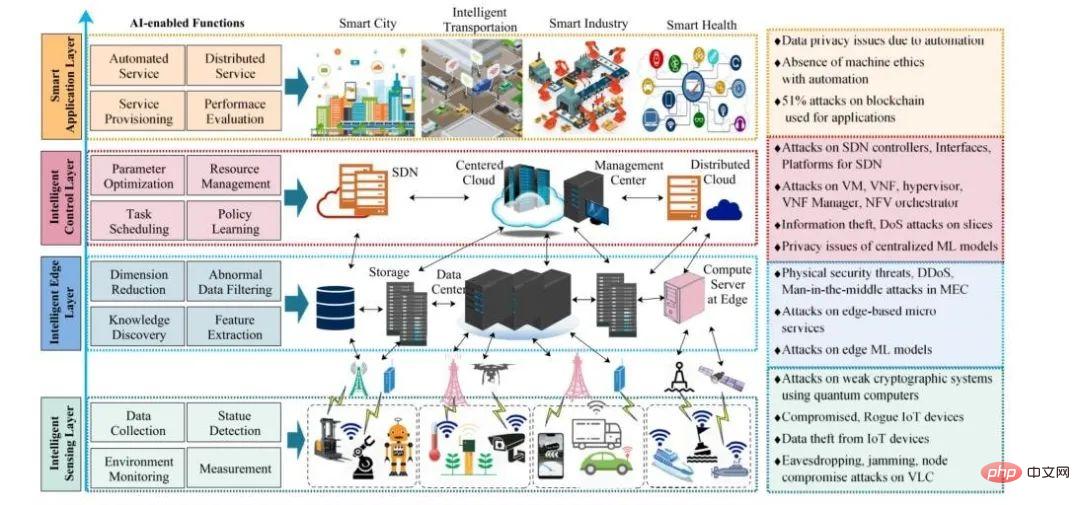

このセクションでは、アーキテクチャから生じるセキュリティの問題についても説明します。変化と新しいテクノロジー。図 1 は、6G アーキテクチャのさまざまな層に対する攻撃の可能性を示しており、本書が 6G のセキュリティ脅威の全体像をどのように示しているかを概説しています。

図 1 インテリジェント 6G アーキテクチャ [6] と 5G ネットワークにおける 6G のセキュリティとプライバシーの問題

ソフトウェア定義ネットワーキング (SDN)、ネットワーク機能仮想化 (NFV)、マルチアクセス エッジ コンピューティング (MEC)、ネットワーク スライシングなどのソフトウェア化テクノロジは、依然として 6G システムに適用できるため、それらのセキュリティ問題は 6G にも依然として存在します。 SDN に関連する顕著なセキュリティ問題は、SDN コントローラに対する攻撃、ノースバウンドおよびサウスバウンド インターフェイスに対する攻撃、SDN コントローラ/アプリケーションの展開に使用されるプラットフォームに固有の脆弱性です [7]。 NFV 関連のセキュリティ問題は、仮想マシン (VM)、仮想ネットワーク機能 (VNF)、ハイパーバイザー、VNF マネージャー、および NFV コーディネーターに対する攻撃です [8]。 6G システムの大規模分散の性質により、6G の MEC は物理的なセキュリティの脅威、分散型サービス拒否 (DDoS)、および中間者攻撃の影響を受けます。ネットワーク スライシングに対する潜在的な攻撃は、侵害されたスライスを通じて情報が盗まれる DoS 攻撃です。ネットワーク ソフトウェア化テクノロジに対する攻撃により、6G ネットワークが約束されたダイナミズムと完全な自動化を達成できなくなります。

6G は、数十億の異種デバイスの集合である Internet of Everything (IOE) を構想しています。 SIM カードに依存する基本的なデバイス セキュリティ モデルは、特に体内センサーなどの小型フォーム ファクター デバイスの場合、6G での IOE の現実的な展開ではありません。このような大規模なネットワークでは、キーの配布および管理機能は非効率的です。リソースに制約のある IoT デバイスは、強力なセキュリティを維持するための複雑なパスワードを提供できないため、攻撃者の主な標的となります。これらのデバイスは侵害される可能性があり、攻撃に使用される可能性があります。ハイパーコネクト IOE は、6G アプリケーションのデータ収集を提供する際にプライバシーの問題を引き起こします。リソースに制約のある IoT デバイスをデータ盗難のために悪用すると、データ プライバシー、位置プライバシー、およびアイデンティティ プライバシーに影響を与えます。

既存の 5G ネットワーク導入は通常、産業、医療、教育などの垂直産業にサービスを提供しています。 6G は、バッテリ寿命が長い体内ネットワーク、ドローンの群れ、環境センサー ネットワークなどの小規模なネットワークを可能にすることで、この概念をさらに拡張します [4]。これらのローカル ネットワークは独立したネットワークとして動作し、必要に応じて広域接続と相互運用します。明確に定義されたネイティブ 5G ネットワークとは異なり、多くの関係者がさまざまなレベルのセキュリティが組み込まれたネイティブ 6G ネットワークを実装しています。セキュリティが最小限のオンプレミス 6G ネットワークは、侵入者が攻撃を開始する機会を与えます。次に、信頼が侵害されたネットワークに侵入します。

6G アーキテクチャのセキュリティ

6G では、高密度のセルラー展開、メッシュ ネットワーク、複数の接続、デバイス間 (D2D) 通信が標準になります。悪意のある当事者は、メッシュ接続を備えたより脆弱なデバイスを使用して分散ネットワークを悪用する可能性が高く、脅威の対象領域が増加します。サブネットワークの定義には、セキュリティ ポリシーの変更が必要です。 WAN が各サブネット内の多数のデバイスにセキュリティを提供することは現実的とは言えません。 6G では、サブネット レベルの通信セキュリティとサブネットから WAN へのセキュリティを区別する階層型セキュリティ メカニズムがより良いアプローチとなります。 6G ネットワークは、ゼロタッチ ネットワーキングやサービス管理 (ZSM) アーキテクチャなどのフレームワークと共存して、サービスの市場投入までの時間を短縮し、運用コストを削減し、人的エラーを削減します。自己学習機能を備えた完全な自動化により、攻撃が閉ループで伝播する可能性があり、ゼロタッチ ネットワークでは自動化が必要で人間の介入が少なくなるため、データ プライバシーの保護は非常に困難になります。

6G テクノロジーのセキュリティ

6G は人工知能に依存して完全なセキュリティを実現します。自律型ネットワーク。したがって、AI システム、特に機械学習 (ML) システムに対する攻撃は 6G に影響を与えます。ポイズニング攻撃、データ インジェクション、データ操作、ロジック破壊、モデル回避、モデル反転、モデル抽出、およびメンバーシップ推論攻撃は、ML システムに対する潜在的なセキュリティ脅威です。機能セットが増えると、AI システムのパフォーマンスが向上します。データ処理はユーザーには見えないことが多いため、収集されたデータに対する攻撃や個人データの不用意な使用はプライバシーの問題につながる可能性があります。ブロックチェーンは、6G システムの可能性を引き出す重要なテクノロジーでもあります。ブロックチェーンは、大規模分散型 6G ネットワークにおける分散型リソース管理、スペクトル共有、およびサービス管理に適しています。量子コンピューターでは、ブロックチェーンを不安定にする 51% 攻撃が実行可能です。ブロックチェーン ネットワークはデータを公的に保存するため、プライバシー保護は困難です。現在の 5G 標準は、量子コンピューティングによってもたらされるセキュリティ問題には対処しておらず、代わりに、楕円曲線暗号 (ECC) などの従来の暗号に依存しています。 6G 時代は量子コンピューターの出現を示すものであるため、非対称キー暗号化に基づく現在のセキュリティ メカニズムは、量子コンピューター ベースの攻撃に対して脆弱です。したがって、量子安全な暗号アルゴリズムの設計がなければ、非対称鍵暗号を利用した安全な 5G 通信は、ポスト量子セキュリティには適さなくなる可能性があります。

#6G セキュリティにおける AI の重要な役割##AI を使用して 6G アーキテクチャのセキュリティ問題を軽減する

現在の一元化されたクラウドベースの AI システムと比較して、6G は主にエッジ インテリジェンスに依存します。分散型の性質により、大規模なデバイスやデータ システム全体でエッジベースのフェデレーテッド ラーニングを実行して、ネットワーク セキュリティを実現し、通信効率を確保できます。 6G アーキテクチャは、コネクテッド インテリジェンスを想定し、ネットワーク階層のさまざまなレベルで AI を使用します。小さなセルレベルの AI は、クラウドサーバーに対する DoS 攻撃を最も低いレベルで阻止できる可能性を秘めています。メッシュ ネットワーク内のデバイスのマルチ接続により、複数の基地局が AI 分類アルゴリズムを使用してデバイスの動作を評価し、加重平均スキームを使用して信頼性を共同で判断できます。動作ベースのアプローチにより、マイクロセルやマルチアクセス技術によって頻繁に発生するハンドオーバーによる頻繁なキー交換のオーバーヘッドが軽減されます。フェデレーテッド ラーニングに基づいて、サブネット レベルと WAN レベルで異なるレベルの認証を行うことができます。サブネットワーク レベル内で取得された信頼スコアは、外部通信が必要な場合にのみ外部に共有できます。エッジにはインテリジェント サービスによって提供されるデータがすでに存在するため、学習ベースの侵入検出方法は、CPMS および UPMS 攻撃を防ぐための優れた候補となる可能性があります。 ZSM のようなフレームワークには、主に人工知能に基づいたネットワークのゼロタッチ管理のためのドメイン分析サービスとドメイン インテリジェンス サービスが装備されています。 AI モデル評価、API セキュリティ AI エンジンは、ZSM リファレンス アーキテクチャのセキュリティを強化する重要なセキュリティ機能コンポーネントです。

AI を使用して 6G テクノロジーにおけるセキュリティ問題を軽減する

AI を使用した予測分析により、次のことが可能になります。 51% ブロックチェーン攻撃などの攻撃を発生前に予測します。

量子コンピューターは、非対称キー暗号化を脅かす可能性があります。ただし、AI/ML アルゴリズムに指数関数的な速度を提供して、タスクをより速く実行し、以前は不可能だったタスクを達成することもできます。したがって、サイバーセキュリティのための量子機械学習は、量子コンピュータベースの攻撃に対する潜在的な防御技術となります。強化学習 (RL) ベースのスマート ビームフォーミング テクノロジーは、VLC システムにおける盗聴者攻撃に対する最適なビームフォーミング戦略を提供します。ジャミングは DoS 攻撃に似ています。したがって、AI を搭載した異常ベースの検出システムは、ジャミング攻撃を検出するソリューションとして考えられます。 AI ベースの認証および認可システムは、ノード開示攻撃の防止にも適しています。

AI を使用した 6G プライバシー保護

6G のマイクロセルを使用したマルチ接続メッシュ ネットワークにより、デバイスは複数の基地局を介して同時に通信できます。エッジベースの ML モデルは、プライバシー保護ルーティングの動的検出、デバイスのランク付け、およびランキングに基づいたプライバシー保護ルーティングを介してデバイスがデータを送信できるようにするために使用できます。クラウドベースの集中学習と比較して、フェデレーテッド ラーニングではデータをユーザーの近くに保持し、データ プライバシーと位置プライバシーを強化します。 6G サブネットワーク レベルの AI により、サブネットワーク内でプライバシーを保持し、外部で学習した情報のみを共有してプライバシー リスクを最小限に抑えることができます。ネットワーク内のデータを制限することは、生体内ネットワークなどのアプリケーションに適しています。 6G には膨大な数のアプリケーションがあり、インテリジェント モデルにフィードするためのデータが大量に収集されるため、ユーザーはアプリケーションごとに異なるレベルのプライバシーを選択することになります。 AI ベースのサービス指向のプライバシー保護ポリシーの更新は、完全に自動化された 6G ネットワークをサポートする潜在的なソリューションです。

参考文献

[1] W.Saad、M.Bennis、M.Chen、「6G ワイヤレス システムのビジョン: アプリケーション」 、トレンド、テクノロジー、および未解決の研究問題、IEEE Network、vol. 34、no. 3、pp. 134–142、2019

[2] C. de Alwis、A. Kalla、Q. V. Pham、 P. Kumar、K. Dev、W. J. Hwang、および M. Liyanage、「6G フロンティアに関する調査: 傾向、アプリケーション、要件、技術および将来の研究」、IEEE Open Journal of the Communications Society、2021 年、1 ~ 1 ページ。

[3]J. Lin、W. Yu、N. Zhang、X. Yang、H. Zhang、W. Zhao、モノのインターネットに関する調査: アーキテクチャ、実現テクノロジー、セキュリティとプライバシー、およびアプリケーション、IEEE Internet Things J. 4 (5) (2017) 1 125–1 142 .

[4]新崎 哲、森川 勇、山岡 裕、酒見 泰、IoT セキュリティ活用ビッグデータ:位置データの相互認証技術と匿名化技術、富士通サイエンステク. J. 52 (4) (2016) 52–60 .

[5]M. Ylianttila、R.Kantola、A. Gurtov、L. Mucchi、I. Oppermann、Z. Yan、T. H. Nguyen、F. Liu、T. Hewa、M. Liyanage 他、「6G ホワイト ペーパー: 信頼、セキュリティ、プライバシーに関する研究課題」、arXiv プレプリント arXiv :2004.11665、2020.

[6]K. B. Letaief、W. Chen、Y. Shi、J. Zhang、Y.-J. A. Zhang、「6G へのロードマップ: AI を活用したワイヤレス ネットワーク」、IEEE Communi cations Magazine、vol. 57、no. 8、pp. 84–90、2019.

[7]I. アハマド、T. クマール、M. リヤナゲ、J. オクウィベ、M. イリアンティラ、A . Gurtov、「Overview of 5G Security Challenges and Solutions」、IEEE Communications Standards Magazine、vol. 2、no. 1、pp. 36–43、2018.

[8]R. カーン、P. クマール、D. N. K. Jayakody、および M. Liyanage、「5g テクノロジーのセキュリティとプライバシーに関する調査: 潜在的なソリューション、最近の進歩、および将来の方向性」、IEEE Communications Surveys & Tutorials、vol. 22、no. 1、pp.196–248 、2019.

以上がAI と 6G の出会い – 機会と課題の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7461

7461

15

15

1376

1376

52

52

77

77

11

11

17

17

17

17

vue.jsのストリングをオブジェクトに変換するためにどのような方法が使用されますか?

Apr 07, 2025 pm 09:39 PM

vue.jsのストリングをオブジェクトに変換するためにどのような方法が使用されますか?

Apr 07, 2025 pm 09:39 PM

vue.jsのオブジェクトに文字列を変換する場合、標準のjson文字列にはjson.parse()が推奨されます。非標準のJSON文字列の場合、文字列は正規表現を使用して処理し、フォーマットまたはデコードされたURLエンコードに従ってメソッドを削減できます。文字列形式に従って適切な方法を選択し、バグを避けるためにセキュリティとエンコードの問題に注意してください。

インストール後にMySQLの使用方法

Apr 08, 2025 am 11:48 AM

インストール後にMySQLの使用方法

Apr 08, 2025 am 11:48 AM

この記事では、MySQLデータベースの操作を紹介します。まず、MySQLWorkBenchやコマンドラインクライアントなど、MySQLクライアントをインストールする必要があります。 1. mysql-uroot-pコマンドを使用してサーバーに接続し、ルートアカウントパスワードでログインします。 2。CreatedAtaBaseを使用してデータベースを作成し、データベースを選択します。 3. createTableを使用してテーブルを作成し、フィールドとデータ型を定義します。 4. INSERTINTOを使用してデータを挿入し、データをクエリし、更新することでデータを更新し、削除してデータを削除します。これらの手順を習得することによってのみ、一般的な問題に対処することを学び、データベースのパフォーマンスを最適化することでMySQLを効率的に使用できます。

Vue Axiosのタイムアウトを設定する方法

Apr 07, 2025 pm 10:03 PM

Vue Axiosのタイムアウトを設定する方法

Apr 07, 2025 pm 10:03 PM

Vue axiosのタイムアウトを設定するために、Axiosインスタンスを作成してタイムアウトオプションを指定できます。グローバル設定:Vue.Prototype。$ axios = axios.create({Timeout:5000});単一のリクエストで:this。$ axios.get( '/api/users'、{timeout:10000})。

Laravelの地理空間:インタラクティブマップと大量のデータの最適化

Apr 08, 2025 pm 12:24 PM

Laravelの地理空間:インタラクティブマップと大量のデータの最適化

Apr 08, 2025 pm 12:24 PM

700万のレコードを効率的に処理し、地理空間技術を使用したインタラクティブマップを作成します。この記事では、LaravelとMySQLを使用して700万を超えるレコードを効率的に処理し、それらをインタラクティブなマップの視覚化に変換する方法について説明します。最初の課題プロジェクトの要件:MySQLデータベースに700万のレコードを使用して貴重な洞察を抽出します。多くの人は最初に言語をプログラミングすることを検討しますが、データベース自体を無視します。ニーズを満たすことができますか?データ移行または構造調整は必要ですか? MySQLはこのような大きなデータ負荷に耐えることができますか?予備分析:キーフィルターとプロパティを特定する必要があります。分析後、ソリューションに関連している属性はわずかであることがわかりました。フィルターの実現可能性を確認し、検索を最適化するためにいくつかの制限を設定しました。都市に基づくマップ検索

vue.js文字列タイプの配列をオブジェクトの配列に変換する方法は?

Apr 07, 2025 pm 09:36 PM

vue.js文字列タイプの配列をオブジェクトの配列に変換する方法は?

Apr 07, 2025 pm 09:36 PM

概要:Vue.js文字列配列をオブジェクト配列に変換するための次の方法があります。基本方法:定期的なフォーマットデータに合わせてマップ関数を使用します。高度なゲームプレイ:正規表現を使用すると、複雑な形式を処理できますが、慎重に記述して考慮する必要があります。パフォーマンスの最適化:大量のデータを考慮すると、非同期操作または効率的なデータ処理ライブラリを使用できます。ベストプラクティス:コードスタイルをクリアし、意味のある変数名とコメントを使用して、コードを簡潔に保ちます。

MySQLを解決する方法は開始できません

Apr 08, 2025 pm 02:21 PM

MySQLを解決する方法は開始できません

Apr 08, 2025 pm 02:21 PM

MySQLの起動が失敗する理由はたくさんあり、エラーログをチェックすることで診断できます。一般的な原因には、ポートの競合(ポート占有率をチェックして構成の変更)、許可の問題(ユーザー許可を実行するサービスを確認)、構成ファイルエラー(パラメーター設定のチェック)、データディレクトリの破損(テーブルスペースの復元)、INNODBテーブルスペースの問題(IBDATA1ファイルのチェック)、プラグインロード障害(エラーログのチェック)が含まれます。問題を解決するときは、エラーログに基づいてそれらを分析し、問題の根本原因を見つけ、問題を防ぐために定期的にデータをバックアップする習慣を開発する必要があります。

リモートシニアバックエンジニア(プラットフォーム)がサークルが必要です

Apr 08, 2025 pm 12:27 PM

リモートシニアバックエンジニア(プラットフォーム)がサークルが必要です

Apr 08, 2025 pm 12:27 PM

リモートシニアバックエンジニアの求人事業者:サークル場所:リモートオフィスジョブタイプ:フルタイム給与:$ 130,000- $ 140,000職務記述書サークルモバイルアプリケーションとパブリックAPI関連機能の研究開発に参加します。ソフトウェア開発ライフサイクル全体をカバーします。主な責任は、RubyonRailsに基づいて独立して開発作業を完了し、React/Redux/Relay Front-Endチームと協力しています。 Webアプリケーションのコア機能と改善を構築し、機能設計プロセス全体でデザイナーとリーダーシップと緊密に連携します。肯定的な開発プロセスを促進し、反復速度を優先します。 6年以上の複雑なWebアプリケーションバックエンドが必要です

MySQLインストール後にデータベースのパフォーマンスを最適化する方法

Apr 08, 2025 am 11:36 AM

MySQLインストール後にデータベースのパフォーマンスを最適化する方法

Apr 08, 2025 am 11:36 AM

MySQLパフォーマンスの最適化は、インストール構成、インデックス作成、クエリの最適化、監視、チューニングの3つの側面から開始する必要があります。 1。インストール後、INNODB_BUFFER_POOL_SIZEパラメーターやclose query_cache_sizeなど、サーバーの構成に従ってmy.cnfファイルを調整する必要があります。 2。過度のインデックスを回避するための適切なインデックスを作成し、説明コマンドを使用して実行計画を分析するなど、クエリステートメントを最適化します。 3. MySQL独自の監視ツール(ShowProcessList、ShowStatus)を使用して、データベースの健康を監視し、定期的にデータベースをバックアップして整理します。これらの手順を継続的に最適化することによってのみ、MySQLデータベースのパフォーマンスを改善できます。