ChatGPTの普及がもたらすAIネットワークセキュリティへの思い

1. 人工知能開発の軌跡

人工知能 (Aritificial Intelligene) の概念が 1956 年のダーマス大学夏季学術シンポジウムで初めてジョン マッカーシーによって提案される前に、人間はすでに人間を機械に置き換えていました。重労働で反復的な作業に取り組む道を模索中。

1882 年 2 月、ニコラ テスラは 5 年間悩み続けた交流発電機のアイデアを完成させ、「今後、人間はもはや重労働に奴隷にされることはなくなります。機械が人間を解放するでしょう」と喜びを叫びました。そして全世界もそうなるでしょう。」

1936 年、数学には決定不可能な命題が存在することを証明するために、アラン チューリングは「チューリング マシン」のアイデアを提案しました。1948 年、彼は論文「」でコネクショニズムの内容のほとんどを説明しました。そして 1950 年に「COMPUTING MACHINERY AND INTELLIGENCE」を出版し、有名な「チューリング テスト」を提案しました。同年、マービン・ミンスキーとクラスメートのダン・エドマンドは世界初のニューラルネットワークコンピュータを構築した。

1955 年、フォン ノイマンはイェール大学でのシリマン講義への招待を受け入れ、講義の内容は後に『THE COMPUTER AND THE BRAIN』という本にまとめられました。

人工知能は、1956 年に提案されてから今日に至るまで、3 つの開発の頂点を経験しました。

最初の開発のクライマックス: 1956 年から 1980 年までは、エキスパート システムと古典的な機械学習に代表される象徴主義 (Symbolism) が主流でした。第一世代の人工知能としても知られるシンボリズムは、推論、計画、意思決定など、人間の合理的な知的行動をシミュレートするための知識と経験に基づく推論モデルを提案しています。したがって、人間の推論と思考行動をシミュレートするために、知識ベースと推論メカニズムがマシン内に確立されます。

シンボリズムの最も代表的な成果は、1997 年 5 月に IBM のチェス プログラムであるディープ ブルーが世界チャンピオン カスパロフを破ったことでした。成功には 3 つの要素があります。最初の要素は知識と経験です。ディープ ブルーは 700,000 件の分析を行いました人間のマスターによってプレイされるチェスのゲームと、5 ~ 6 のすべてのエンドゲームがチェスのルールにまとめられます。

その後、マスターとマシンの間のゲームを通じて、評価関数のパラメーターがデバッグされ、マスターの経験が完全に吸収されます。 2 番目の要素はアルゴリズムで、Deep Blue は非常に高速なアルファベータ プルーニング アルゴリズムを使用します。 3 番目の要素は計算能力で、当時 IBM が使用していた RS/6000SP2 マシンは、1 秒あたり 2 億ステップを分析し、1 秒あたり平均 8 ~ 12 ステップ進むと予測できました。

象徴主義の利点は、人間の推論と思考プロセスを模倣でき、人間の思考プロセスと一貫性があり、1 つの例から推論できるため、解釈可能であることです。しかし、象徴主義には非常に深刻な欠点もあります。第一に、専門知識が非常に不足しており、高価であることです。第二に、専門知識は手動プログラミングを通じてマシンに入力する必要があり、これには時間と労力がかかります。第三に、多くの労力がかかります。伝統的な中国医学の専門家が脈拍を摂取するなど、表現するのが難しい知識の経験は表現するのが難しいため、象徴主義の適用範囲は非常に限られています。

第 2 の発展のクライマックス: 1980 ~ 1993 年、象徴主義とコネクショニズムに代表される;

第 3 の発展のクライマックス: 1993 ~ 1996 年、深層学習コンピューティング能力とデータの大成功により、コネクショニズムは非常に人気があります;

ディープラーニングは、ディープ ニューラル ネットワーク モデルを通じて、視覚、聴覚、触覚などの人間の知覚をシミュレートします。ディープラーニングには 2 つの利点があり、1 つ目はドメインの専門知識を必要とせず、技術的な敷居が低いこと、2 つ目はネットワークの規模が大きくなるほど処理できるデータが大きくなるということです。

ディープラーニングの最も典型的な例の 1 つは Go プログラムです。 2015 年 10 月以前は、象徴主義、つまり知識主導の方法を使用して作成された囲碁プログラムは、最高レベルのアマチュア五段に到達することができました。 2015 年 10 月までに、囲碁プログラムは欧州チャンピオンを破り、2016 年 3 月までに世界チャンピオンを破りました。 2017 年 10 月までに、AlphaGo は AlphaGo を破りました。AlphaGo はディープ ラーニングを使用して、アマチュアからプロ レベル、プロ レベルから世界チャンピオン、そして世界チャンピオンから世界チャンピオンへと、囲碁プログラムのレベルを 3 倍の飛躍を達成しました。 。

AlphaGo は 2 年間で 3 倍の飛躍を達成しました。その成功は主に、ビッグ データ、アルゴリズム、計算能力という 3 つの側面から来ています。 AlphaGo は 3,000 万の既存のチェス ゲームを学習し、さらに 3,000 万のチェス ゲームを自分自身でプレイし、合計 6,000 万のチェス ゲームを実行しました。モンテカルロ木探索、強化学習、深層学習などのアルゴリズムを使用し、合計 1,202 個の CPU と 280 個の CPU を使用しました。計算するGPU。

ディープ ラーニングには、解釈できない、安全でない、一般化するのが難しい、大量のサンプルが必要であるなど、大きな制限もあります。例えば、人間の顔の写真を加工すると犬として認識されることがありますが、なぜそうなるのかは人間の理解を超えており、説明がつきません。

2016年、AlphaZeroの登場により強化学習に代表されるActionism(アクション主義)が大きな注目を集め、汎用人工知能への唯一の道として注目されました。

論理的推論に代表されるシンボリズムは知識によってインテリジェンスを駆動し、ディープラーニングに代表されるコネクショニズムはデータによってインテリジェンスを駆動しますが、どちらも大きな欠陥があり、適用範囲が限られています。

強化学習によって代表される行動主義は、知識、データ、アルゴリズム、計算能力の 4 つの要素を包括的に使用して、人間の脳のフィードバック、横のつながり、疎な放電、注意のメカニズム、マルチモダリティ、記憶などを統合します。このメカニズムの導入により、最初の 2 世代の人工知能の欠点が克服され、より幅広い用途が得られると期待されています。

2. 人間の脳の働きのいくつかのメカニズム

[予測とフィードバックのメカニズム]

脳は生涯を通じて世界を観察し、記憶モデルを確立します。日常生活では、脳は自動的かつ無意識のうちに以前の記憶モデルを比較し、次に何が起こるかを予測します。予測と矛盾する状況を検出すると、脳からフィードバックが発生します。

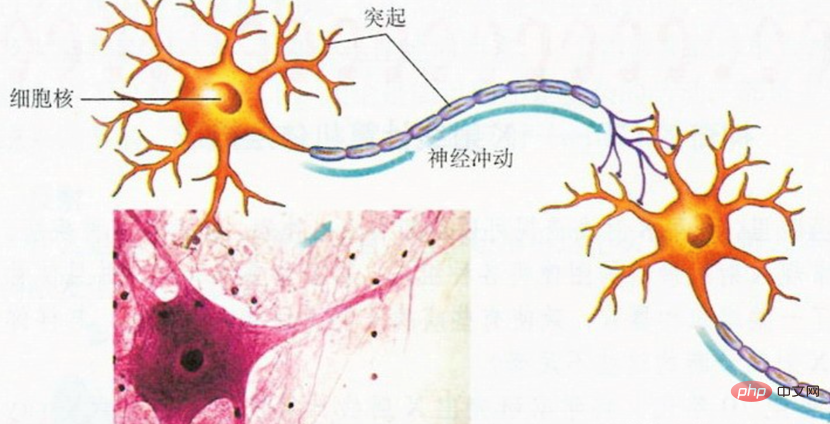

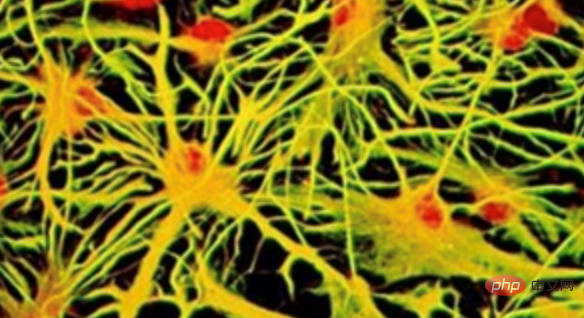

脳細胞が情報を伝達できる理由は、脳細胞が魔法の触手、樹状突起と軸索を持っているからです。脳細胞は、短い樹状突起を使用して他の脳細胞から情報を受け取ることができ、長い軸索を使用して他の脳細胞に情報を送信できます (下図を参照)。

- 単純興奮: 1 つのニューロンが興奮すると、接続されている別のニューロンも興奮します。

- 単純な抑制: 1 つのニューロンが興奮すると、接続されている別のニューロンの感覚閾値が増加します。

- 正のフィードバック: 1 つのニューロンの興奮は、接続されている別のニューロンの興奮を刺激し、その結果、直接的または間接的に前者の興奮閾値が低下するか、前者の感覚シナプスに信号がフィードバックされます。

- 負のフィードバック: 1 つのニューロンの興奮は、接続されている別のニューロンの興奮を刺激し、その結果、直接的または間接的に前者の興奮閾値が上昇し、前者の興奮性が低下します。

人間の脳には、異なる活動を行う多くの種類のニューロン細胞があり、それぞれ短期、中期、長期の記憶を担っています。

活動的なニューロン細胞は短期記憶を担当しており、その数は少なく、人の短期反応能力を決定します。このタイプの細胞が神経信号によって刺激されると、その感知閾値は一時的に低下しますが、そのシナプスは一般に増殖せず、感知閾値の低下は数秒から数分しか持続せず、その後通常のレベルに戻ります。

中性ニューロン細胞は、中程度の数で中期記憶を担当し、人の学習適応性を決定します。この種の細胞が適切な量の神経信号によって刺激されるとシナプスの増殖が起こりますが、このシナプスの増殖は遅く、大きな変化を形成するには複数回の刺激が必要であり、増殖状態は数日から数週間しか持続しません。劣化に。

怠惰なニューロン細胞は長期記憶を担っており、その数が多いほど人間の知識蓄積能力が決まります。この種の細胞は、多数の繰り返し神経信号によって刺激された場合にのみシナプス増殖を起こし、このシナプス増殖は非常に遅く、大きな変化を形成するには何度も繰り返し刺激する必要がありますが、増殖状態は数か月から数十年維持されます。 、劣化しにくい。

脳の神経細胞が刺激されて興奮すると、そのシナプスは増殖したり、誘導閾値が低下します。頻繁に刺激され、興奮を繰り返す脳の神経細胞のシナプスは、他のシナプスに比べて小さくなります。刺激や興奮が少ない人は、より強い信号送信能力と信号受信能力を持っています。

互いに隣接するシナプスを持つ 2 つの神経細胞が同時に刺激されて同時に興奮すると、2 つの神経細胞のシナプスは同時に増殖し、隣接するシナプス間のシナプスが増加します。この同期刺激が何度も繰り返されると、隣接する 2 つの神経細胞のシナプスペア間の相互作用が一定の強さ(ある閾値以上)に達すると、興奮の伝播現象が起こります。これは、いずれかのニューロン細胞が刺激されて興奮すると、別のニューロン細胞が興奮し、その結果、ニューロン細胞間に相互エコー接続、つまり記憶接続が形成されることを意味します。

したがって、記憶とは、ニューロン細胞間の接続の滑らかさによって決定される想起可能性を指します。つまり、ニューロン細胞間の接続の強度が誘導閾値よりも大きく、ニューロン間に明示的な接続が形成されます。これが脳の記憶の性質です。

[注意メカニズム]

人間の脳が文章を読むとき、それは厳密な解読プロセスではなく、パターン認識プロセスに近いものです。脳は可能性が低く価値の低い情報を自動的に無視したり、文脈情報に基づいて読書内容を「脳が正しいと考えるバージョン」に自動的に修正したりする、いわゆる人間の脳の注意力です。

「注意メカニズム」とは、機械学習において人間の脳の注意を模倣するデータ処理手法であり、自然言語処理、画像認識、音声認識などのさまざまな機械で広く利用されている学習タスクです。たとえば、機械翻訳では、RNN (リカレント ニューラル ネットワーク) の応用である「LSTM アテンション」モデルがよく使用されます。各ニューロンには入力ゲート、出力ゲート、および忘却ゲートがあることが簡単に理解できます。入力ゲートと出力ゲートは LSTM ニューロンを端から端まで接続しますが、忘れゲートは無意味な内容を弱めるか忘れます。 「注意メカニズム」は LSTM の忘却ゲートに適用され、機械による読書を人間の読書習慣に近づけ、また翻訳結果を文脈に沿ったものにします。

【マルチモーダルニューロン】

15年前、キロガらは人間の脳にマルチモーダルニューロンがあることを発見しました。これらのニューロンは、特定の視覚的特徴ではなく、高レベルのテーマを取り巻く抽象的な概念に反応します。その中で最も有名なものは、アメリカの女優「ハル・ベリー」の写真、スケッチ、テキストにのみ反応する「ハル・ベリー」ニューロンで、この例は「サイエンティフィック・アメリカン」や「ニューヨーク・タイムズ」でも使用されています。 」 [11]。

OpenAI によってリリースされた CLIP は、マルチモーダル ニューロンを使用して、パフォーマンスが ResNet-50 に匹敵する一般的なビジョン システムを実現します。一部の困難なデータ セットでは、CLIP のパフォーマンスは既存のシステムのパフォーマンスを上回ります。一部のビジュアル システム。

機械学習はマルチモーダル ニューロンを導入します。これは、データ セマンティクス、知識セマンティクスを含む、テキスト、音声、画像、ビデオなどのマルチモーダル データおよび情報の深い多次元意味論的理解を指します。 、視覚セマンティクス、音声セマンティクス統合、自然言語セマンティクス、およびその他の多面的な意味理解テクノロジ。たとえば、ビジュアル セマンティクスを使用すると、機械がビデオをはっきりと見ることから理解できるようになり、構造化されたセマンティック知識を抽出できるようになります。

3. インテリジェント システムの基本コンポーネント

自動運転システムは代表的なインテリジェント システムであり、米国 SAE 自動運転分類基準では、自動運転システムを自動化の程度に応じて 5 つのレベルに分類しています。

| ##レベル | 名前 | 定義 |

| 自動化なし | ドライバーは、ステアリング、ブレーキ、加減速などのすべての操作タスクを実行します。 | |

| 運転支援 | ドライバーは待機中です。車両 自動運転システムは、加速、制動、周囲環境の監視をすべて処理します。 | |

| 部分自動化 | 自動運転システムによるアシストステアリングや加速機能が備わっており、ドライバーは一部の作業から解放されます。ドライバーは、常に車両を制御できるように準備を整え、安全上最も重要な機能とすべての環境監視に責任を持ち続ける必要があります。 | |

| 条件付き自動化 | 車両自動運転システムそれ自体が環境のすべての監視を制御します。このレベルでもドライバーの注意は依然として重要ですが、ブレーキなどの「安全上重要な」機能から解放される可能性があります。 | |

L4 |

高度な自動化 |

車両の自動運転システムは、まずドライバーが車両をこのモードに切り替える前に、安全に操作できることがドライバーに通知されます。渋滞や高速道路への合流など、よりダイナミックな運転状況を判断することはできません。自動運転車システムは、ステアリング、ブレーキ、加速、車両と道路の監視、イベントへの応答、車線変更、方向転換、信号の使用時期の決定などの機能を備えています。 |

| #L5 | 完全自動化 | 自動操縦システムがすべてのミッションを制御- クリティカル、ドライバーの注意を必要とせずに、環境を監視し、交通渋滞などの特有の運転状況を識別します。 |

| レベル | 名前

|

定義 |

| L0 | 自主性なし | 防御対策はセキュリティ専門家による手作業に完全に依存しています。 |

| L1 | セキュリティ専門家の支援 | 保護システムには、既知の攻撃や脅威の検出と防御、精度率、偽陰性率と偽陽性率の最適化、脅威分析とソース追跡などは、セキュリティ専門家が手動で行う必要があります。 |

| L2 | 部分的自治 | 保護システムは既知の攻撃と脅威を検出して保護し、未知の脅威を認識することもできますが、精度の最適化、偽陰性率と偽陽性率、脅威分析、ソース追跡などの他の側面では、セキュリティの専門家が手動で実行します。 |

L3 |

条件付き自動化 |

保護システムは、既知および未知の攻撃と脅威の検出と保護では、精度率、偽陰性率、偽陽性率を継続的に最適化し、独立した学習やアップグレードに耐えることもできますが、脅威の分析、ソースの追跡、対応などは手動で行う必要があります。セキュリティの専門家によって実行されます。 |

| #L4 | 高度な自律性 | 保護システムがすべてを完了します攻撃や脅威の検出、意思決定、保護、分析、ソース追跡では、セキュリティの専門家がプロセスに介入し、少量の対応を行います。 |

| 完全自律型 | 保護システムが完成自律的 すべての攻撃と脅威の検出、意思決定、保護、分析、およびソース追跡には、セキュリティ専門家の介入や対応は必要ありません。 |

以上がChatGPTの普及がもたらすAIネットワークセキュリティへの思いの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7448

7448

15

15

1374

1374

52

52

76

76

11

11

14

14

6

6

Bytedance Cutting が SVIP スーパー メンバーシップを開始: 継続的な年間サブスクリプションは 499 元で、さまざまな AI 機能を提供

Jun 28, 2024 am 03:51 AM

Bytedance Cutting が SVIP スーパー メンバーシップを開始: 継続的な年間サブスクリプションは 499 元で、さまざまな AI 機能を提供

Jun 28, 2024 am 03:51 AM

このサイトは6月27日、JianyingはByteDanceの子会社であるFaceMeng Technologyによって開発されたビデオ編集ソフトウェアであり、Douyinプラットフォームに依存しており、基本的にプラットフォームのユーザー向けに短いビデオコンテンツを作成すると報告しました。 Windows、MacOS、その他のオペレーティング システム。 Jianyingは会員システムのアップグレードを正式に発表し、インテリジェント翻訳、インテリジェントハイライト、インテリジェントパッケージング、デジタルヒューマン合成などのさまざまなAIブラックテクノロジーを含む新しいSVIPを開始しました。価格的には、クリッピングSVIPの月額料金は79元、年会費は599元(当サイト注:月額49.9元に相当)、継続月額サブスクリプションは月額59元、継続年間サブスクリプションは、年間499元(月額41.6元に相当)です。さらに、カット担当者は、ユーザーエクスペリエンスを向上させるために、オリジナルのVIPに登録している人は、

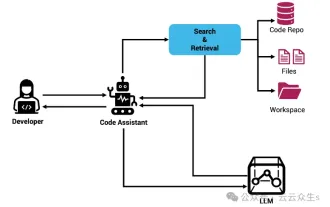

Rag と Sem-Rag を使用したコンテキスト拡張 AI コーディング アシスタント

Jun 10, 2024 am 11:08 AM

Rag と Sem-Rag を使用したコンテキスト拡張 AI コーディング アシスタント

Jun 10, 2024 am 11:08 AM

検索強化生成およびセマンティック メモリを AI コーディング アシスタントに組み込むことで、開発者の生産性、効率、精度を向上させます。 JanakiramMSV 著者の EnhancingAICodingAssistantswithContextUsingRAGandSEM-RAG から翻訳。基本的な AI プログラミング アシスタントは当然役に立ちますが、ソフトウェア言語とソフトウェア作成の最も一般的なパターンに関する一般的な理解に依存しているため、最も適切で正しいコードの提案を提供できないことがよくあります。これらのコーディング アシスタントによって生成されたコードは、彼らが解決する責任を負っている問題の解決には適していますが、多くの場合、個々のチームのコーディング標準、規約、スタイルには準拠していません。これにより、コードがアプリケーションに受け入れられるように修正または調整する必要がある提案が得られることがよくあります。

GenAI および LLM の技術面接に関する 7 つのクールな質問

Jun 07, 2024 am 10:06 AM

GenAI および LLM の技術面接に関する 7 つのクールな質問

Jun 07, 2024 am 10:06 AM

AIGC について詳しくは、51CTOAI.x コミュニティ https://www.51cto.com/aigc/Translator|Jingyan Reviewer|Chonglou を参照してください。これらの質問は、インターネット上のどこでも見られる従来の質問バンクとは異なります。既成概念にとらわれずに考える必要があります。大規模言語モデル (LLM) は、データ サイエンス、生成人工知能 (GenAI)、および人工知能の分野でますます重要になっています。これらの複雑なアルゴリズムは人間のスキルを向上させ、多くの業界で効率とイノベーションを推進し、企業が競争力を維持するための鍵となります。 LLM は、自然言語処理、テキスト生成、音声認識、推奨システムなどの分野で幅広い用途に使用できます。 LLM は大量のデータから学習することでテキストを生成できます。

微調整によって本当に LLM が新しいことを学習できるようになるのでしょうか: 新しい知識を導入すると、モデルがより多くの幻覚を生成する可能性があります

Jun 11, 2024 pm 03:57 PM

微調整によって本当に LLM が新しいことを学習できるようになるのでしょうか: 新しい知識を導入すると、モデルがより多くの幻覚を生成する可能性があります

Jun 11, 2024 pm 03:57 PM

大規模言語モデル (LLM) は巨大なテキスト データベースでトレーニングされ、そこで大量の現実世界の知識を取得します。この知識はパラメータに組み込まれており、必要なときに使用できます。これらのモデルの知識は、トレーニングの終了時に「具体化」されます。事前トレーニングの終了時に、モデルは実際に学習を停止します。モデルを調整または微調整して、この知識を活用し、ユーザーの質問により自然に応答する方法を学びます。ただし、モデルの知識だけでは不十分な場合があり、モデルは RAG を通じて外部コンテンツにアクセスできますが、微調整を通じてモデルを新しいドメインに適応させることが有益であると考えられます。この微調整は、ヒューマン アノテーターまたは他の LLM 作成物からの入力を使用して実行され、モデルは追加の実世界の知識に遭遇し、それを統合します。

新しい科学的で複雑な質問応答ベンチマークと大規模モデルの評価システムを提供するために、UNSW、アルゴンヌ、シカゴ大学、およびその他の機関が共同で SciQAG フレームワークを立ち上げました。

Jul 25, 2024 am 06:42 AM

新しい科学的で複雑な質問応答ベンチマークと大規模モデルの評価システムを提供するために、UNSW、アルゴンヌ、シカゴ大学、およびその他の機関が共同で SciQAG フレームワークを立ち上げました。

Jul 25, 2024 am 06:42 AM

編集者 |ScienceAI 質問応答 (QA) データセットは、自然言語処理 (NLP) 研究を促進する上で重要な役割を果たします。高品質の QA データ セットは、モデルの微調整に使用できるだけでなく、大規模言語モデル (LLM) の機能、特に科学的知識を理解し推論する能力を効果的に評価することもできます。現在、医学、化学、生物学、その他の分野をカバーする多くの科学 QA データ セットがありますが、これらのデータ セットにはまだいくつかの欠点があります。まず、データ形式は比較的単純で、そのほとんどが多肢選択式の質問であり、評価は簡単ですが、モデルの回答選択範囲が制限され、科学的な質問に回答するモデルの能力を完全にテストすることはできません。対照的に、自由回答型の Q&A

あなたが知らない機械学習の 5 つの流派

Jun 05, 2024 pm 08:51 PM

あなたが知らない機械学習の 5 つの流派

Jun 05, 2024 pm 08:51 PM

機械学習は人工知能の重要な分野であり、明示的にプログラムしなくてもコンピューターにデータから学習して能力を向上させる機能を提供します。機械学習は、画像認識や自然言語処理から、レコメンデーションシステムや不正行為検出に至るまで、さまざまな分野で幅広く応用されており、私たちの生活様式を変えつつあります。機械学習の分野にはさまざまな手法や理論があり、その中で最も影響力のある 5 つの手法は「機械学習の 5 つの流派」と呼ばれています。 5 つの主要な学派は、象徴学派、コネクショニスト学派、進化学派、ベイジアン学派、およびアナロジー学派です。 1. 象徴主義は、象徴主義とも呼ばれ、論理的推論と知識の表現のためのシンボルの使用を強調します。この学派は、学習は既存の既存の要素を介した逆演繹のプロセスであると信じています。

SOTA パフォーマンス、厦門マルチモーダルタンパク質-リガンド親和性予測 AI 手法、初めて分子表面情報を結合

Jul 17, 2024 pm 06:37 PM

SOTA パフォーマンス、厦門マルチモーダルタンパク質-リガンド親和性予測 AI 手法、初めて分子表面情報を結合

Jul 17, 2024 pm 06:37 PM

編集者 | KX 医薬品の研究開発の分野では、タンパク質とリガンドの結合親和性を正確かつ効果的に予測することが、医薬品のスクリーニングと最適化にとって重要です。しかし、現在の研究では、タンパク質とリガンドの相互作用における分子表面情報の重要な役割が考慮されていません。これに基づいて、アモイ大学の研究者らは、初めてタンパク質の表面、3D 構造、配列に関する情報を組み合わせ、クロスアテンション メカニズムを使用して異なるモダリティの特徴を比較する、新しいマルチモーダル特徴抽出 (MFE) フレームワークを提案しました。アライメント。実験結果は、この方法がタンパク質-リガンド結合親和性の予測において最先端の性能を達成することを実証しています。さらに、アブレーション研究は、この枠組み内でのタンパク質表面情報と多峰性特徴の位置合わせの有効性と必要性を実証しています。 「S」で始まる関連研究

AIなどの市場を開拓するグローバルファウンドリーズがタゴール・テクノロジーの窒化ガリウム技術と関連チームを買収

Jul 15, 2024 pm 12:21 PM

AIなどの市場を開拓するグローバルファウンドリーズがタゴール・テクノロジーの窒化ガリウム技術と関連チームを買収

Jul 15, 2024 pm 12:21 PM

7月5日のこのウェブサイトのニュースによると、グローバルファウンドリーズは今年7月1日にプレスリリースを発行し、自動車とインターネットでの市場シェア拡大を目指してタゴール・テクノロジーのパワー窒化ガリウム(GaN)技術と知的財産ポートフォリオを買収したことを発表した。モノと人工知能データセンターのアプリケーション分野で、より高い効率とより優れたパフォーマンスを探求します。生成 AI などのテクノロジーがデジタル世界で発展を続ける中、窒化ガリウム (GaN) は、特にデータセンターにおいて、持続可能で効率的な電力管理のための重要なソリューションとなっています。このウェブサイトは、この買収中にタゴール・テクノロジーのエンジニアリングチームがGLOBALFOUNDRIESに加わり、窒化ガリウム技術をさらに開発するという公式発表を引用した。 G