セキュリティのための機械学習は美しい嘘なのでしょうか?

翻訳者 | Bugatti

レビュアー | Sun Shujuan

機械学習 (ML) は魔法のテクノロジーではありません。一般に、ML は大規模なデータセットを使用して狭い問題を解決するのに適しており、対象のパターンは再現性または予測可能性が高くなります。ほとんどのセキュリティ問題は ML を必要とせず、ML による恩恵も受けません。 Google を含む多くの専門家は、複雑な問題を解決する場合、他のすべての方法を使い尽くした後にのみ ML を試行することを推奨しています。

ML は、幅広い統計手法を組み合わせたものです。ML を使用すると、事前に正しい答えがプログラムされていない場合でも、問題を解決するための答えを推定できるようにコンピューターをトレーニングできます。適切に設計された ML システムを使用して適切な種類の問題に対処すると、他の方法では入手できない洞察を明らかにできます。

各組織の IT 環境には、目的、アーキテクチャ、優先順位、リスク許容度が異なります。すべてのシナリオでセキュリティのユースケースを幅広くサポートするアルゴリズム、ML、またはその他の製品を作成することは不可能です。これが、セキュリティにおける ML の応用例のほとんどが複数のアプローチを組み合わせて非常に特殊な問題を解決する理由です。典型的な例には、スパム フィルター、DDoS またはボットの軽減、マルウェアの検出などがあります。

1. ゴミの中にゴミを捨てる

ML の最大の課題は、実際の問題を解決するために関連性のある使用可能なデータを用意することです。教師あり ML の場合は、適切にラベル付けされた大規模なデータセットが必要です。たとえば、猫の写真を認識するモデルを構築するには、「猫」というラベルが付けられた多くの猫の写真と、「非猫」というラベルが付けられた多くの猫以外の写真を使用してモデルをトレーニングする必要があります。十分な写真がなかったり、正確にラベルが付けられていなかったりすると、モデルはうまく仕上がりません。

セキュリティにおいて、教師あり ML のよく知られたユースケースは、シグネチャレスのマルウェア検出です。多くのエンドポイント保護プラットフォーム (EPP) ベンダーは、ML を使用して多数の悪意のあるサンプルと無害なサンプルにラベルを付け、「マルウェアがどのようなものであるか」についてモデルをトレーニングしています。これらのモデルは、回避型の変異型マルウェアやその他のごまかし (シグネチャ検出方法を回避できるように改ざんされているが、依然として悪意のあるファイル) を正確に識別できます。 ML は、特徴を照合する代わりに、別の特徴セットを使用して悪意のあるコンテンツを予測し、多くの場合、特徴ベースの方法では見逃すマルウェアを検出します。

ML モデルは確率的であるため、トレードオフが必要です。 ML は、署名メソッドが見逃したマルウェアを検出できますが、署名メソッドが見逃したマルウェアも見逃す可能性があります。そのため、最新の EPP ツールはハイブリッド アプローチを使用し、ML と機能ベースの技術を組み合わせて最大限の保護範囲を実現します。

2. 偽陽性の問題

モデルが慎重に設計されている場合でも、ML は出力を解釈する際に次のような追加の課題をもたらします。確率。 ML モデルの出力可能性。モデルが猫を識別するように設計されている場合、「これは 80% の確率で猫である」というような結果が得られます。この不確実性は ML システムに固有のものであり、結果の解釈が困難になる可能性があります。猫の確率が 80% という確率は十分に正確ですか?

- モデルは、少なくともエンドユーザーによっては調整できません。確率的な結果を処理するために、ツールはベンダーが設定したしきい値を使用して結果をバイナリ結果に処理する場合があります。たとえば、猫認識モデルは、どの「猫」も 90% を超える確率で猫であると報告する場合があります。この分野における組織の許容範囲は、サプライヤーが設定した許容範囲よりも高い場合もあれば、低い場合もあります。

- 偽陰性 (FN)、つまり真に悪意のあるコンテンツを検出できないことは、ML モデル、特に調整が不十分なモデルの大きな欠点です。誤検知 (FP) は時間を無駄にするため、好まれません。ただし、PF レートと FN レートの間には固有のトレードオフがあります。 ML モデルは、FP レートと FN レートの「最良の」バランスを優先して、このトレードオフを最適化するように調整されています。ただし、「適切な」バランスは、個々の脅威とリスクの評価に応じて、組織ごとに異なります。 ML ベースの製品を使用する場合は、ベンダーが適切なしきい値を選択することを信頼する必要があります。

- アラート分類のコンテキストが不十分です。 ML の魔法の一部は、データセットから顕著な予測的ではあるが任意の「特徴」を抽出することです。猫の識別がたまたま天気と高い相関関係にあると想像してください。このように推論する人は誰もいないでしょう。しかし、それが ML の重要な点です。他の方法では見つけられないパターンを見つけて、それを大規模に実行することです。たとえ予測された原因がユーザーに公開されたとしても、アラートのトリアージやインシデント対応の状況では役に立たないことがよくあります。これは、ML システムの決定を最終的に定義する「機能」によって予測力が最適化されるためです。

- 3. 「統計的」手法の別の名前はありますか?

4.ML は悪意のあるコンテンツを検出できますか?

ML は、「悪意のあるコンテンツ」が明確に定義され、範囲が狭い場合に検出できます。また、予測可能性の高いシステムにおいて、予期された動作からの逸脱を検出することもできます。環境が安定しているほど、ML が異常を正確に特定できる可能性が高くなります。ただし、すべての例外が悪意があるわけではなく、オペレーターが応答するための十分なコンテキストを常に持っているとは限りません。

ML の力は、既存のメソッド、システム、チームを置き換えるのではなく、最適なカバレッジと効率を達成するために強化することにあります。

元のリンク: https://www.darkreading.com/vulnerabilities-threats/the-Beautiful-lies-of-machine-learning-in-security

以上がセキュリティのための機械学習は美しい嘘なのでしょうか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7560

7560

15

15

1384

1384

52

52

84

84

11

11

28

28

98

98

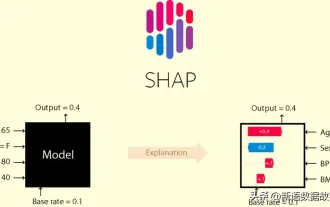

この記事では、SHAP: 機械学習のモデルの説明について説明します。

Jun 01, 2024 am 10:58 AM

この記事では、SHAP: 機械学習のモデルの説明について説明します。

Jun 01, 2024 am 10:58 AM

機械学習とデータ サイエンスの分野では、モデルの解釈可能性が常に研究者や実務家に焦点を当ててきました。深層学習やアンサンブル手法などの複雑なモデルが広く適用されるようになったことで、モデルの意思決定プロセスを理解することが特に重要になってきました。 Explainable AI|XAI は、モデルの透明性を高めることで、機械学習モデルに対する信頼と自信を構築するのに役立ちます。モデルの透明性の向上は、複数の複雑なモデルの普及や、モデルを説明するための意思決定プロセスなどの方法によって実現できます。これらの方法には、特徴重要度分析、モデル予測間隔推定、ローカル解釈可能性アルゴリズムなどが含まれます。特徴重要度分析では、入力特徴に対するモデルの影響度を評価することで、モデルの意思決定プロセスを説明できます。モデルの予測間隔の推定

C++ での機械学習アルゴリズムの実装: 一般的な課題と解決策

Jun 03, 2024 pm 01:25 PM

C++ での機械学習アルゴリズムの実装: 一般的な課題と解決策

Jun 03, 2024 pm 01:25 PM

C++ の機械学習アルゴリズムが直面する一般的な課題には、メモリ管理、マルチスレッド、パフォーマンスの最適化、保守性などがあります。解決策には、スマート ポインター、最新のスレッド ライブラリ、SIMD 命令、サードパーティ ライブラリの使用、コーディング スタイル ガイドラインの遵守、自動化ツールの使用が含まれます。実践的な事例では、Eigen ライブラリを使用して線形回帰アルゴリズムを実装し、メモリを効果的に管理し、高性能の行列演算を使用する方法を示します。

あなたが知らない機械学習の 5 つの流派

Jun 05, 2024 pm 08:51 PM

あなたが知らない機械学習の 5 つの流派

Jun 05, 2024 pm 08:51 PM

機械学習は人工知能の重要な分野であり、明示的にプログラムしなくてもコンピューターにデータから学習して能力を向上させる機能を提供します。機械学習は、画像認識や自然言語処理から、レコメンデーションシステムや不正行為検出に至るまで、さまざまな分野で幅広く応用されており、私たちの生活様式を変えつつあります。機械学習の分野にはさまざまな手法や理論があり、その中で最も影響力のある 5 つの手法は「機械学習の 5 つの流派」と呼ばれています。 5 つの主要な学派は、象徴学派、コネクショニスト学派、進化学派、ベイジアン学派、およびアナロジー学派です。 1. 象徴主義は、象徴主義とも呼ばれ、論理的推論と知識の表現のためのシンボルの使用を強調します。この学派は、学習は既存の既存の要素を介した逆演繹のプロセスであると信じています。

説明可能な AI: 複雑な AI/ML モデルの説明

Jun 03, 2024 pm 10:08 PM

説明可能な AI: 複雑な AI/ML モデルの説明

Jun 03, 2024 pm 10:08 PM

翻訳者 | Li Rui によるレビュー | 今日、人工知能 (AI) および機械学習 (ML) モデルはますます複雑になっており、これらのモデルによって生成される出力はブラックボックスになっており、関係者に説明することができません。 Explainable AI (XAI) は、利害関係者がこれらのモデルがどのように機能するかを理解できるようにし、これらのモデルが実際に意思決定を行う方法を確実に理解できるようにし、AI システムの透明性、信頼性、およびこの問題を解決するための説明責任を確保することで、この問題を解決することを目指しています。この記事では、さまざまな説明可能な人工知能 (XAI) 手法を検討して、その基礎となる原理を説明します。説明可能な AI が重要であるいくつかの理由 信頼と透明性: AI システムが広く受け入れられ、信頼されるためには、ユーザーは意思決定がどのように行われるかを理解する必要があります

C++ の機械学習: C++ で一般的な機械学習アルゴリズムを実装するためのガイド

Jun 03, 2024 pm 07:33 PM

C++ の機械学習: C++ で一般的な機械学習アルゴリズムを実装するためのガイド

Jun 03, 2024 pm 07:33 PM

C++ では、機械学習アルゴリズムの実装には以下が含まれます。 線形回帰: 連続変数を予測するために使用されるステップには、データの読み込み、重みとバイアスの計算、パラメーターと予測の更新が含まれます。ロジスティック回帰: 離散変数の予測に使用されます。このプロセスは線形回帰に似ていますが、予測にシグモイド関数を使用します。サポート ベクター マシン: サポート ベクターの計算とラベルの予測を含む強力な分類および回帰アルゴリズム。

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワークのセキュリティ アーキテクチャ設計は、ビジネス ニーズとどのようにバランスをとる必要がありますか?

Jun 04, 2024 pm 02:53 PM

Java フレームワーク設計では、セキュリティ ニーズとビジネス ニーズのバランスをとることでセキュリティを実現し、主要なビジネス ニーズを特定し、関連するセキュリティ要件に優先順位を付けます。柔軟なセキュリティ戦略を策定し、脅威に階層的に対応し、定期的に調整します。アーキテクチャの柔軟性を考慮し、ビジネスの進化をサポートし、抽象的なセキュリティ機能を考慮します。効率と可用性を優先し、セキュリティ対策を最適化し、可視性を向上させます。

Golang 機械学習アプリケーション: インテリジェントなアルゴリズムとデータ駆動型ソリューションの構築

Jun 02, 2024 pm 06:46 PM

Golang 機械学習アプリケーション: インテリジェントなアルゴリズムとデータ駆動型ソリューションの構築

Jun 02, 2024 pm 06:46 PM

Golang で機械学習を使用して、インテリジェントなアルゴリズムとデータ駆動型ソリューションを開発します。機械学習アルゴリズムとユーティリティ用の Gonum ライブラリをインストールします。 Gonum の LinearRegression モデル、教師あり学習アルゴリズムを使用した線形回帰。入力変数とターゲット変数を含むトレーニング データを使用してモデルをトレーニングします。新しい特徴に基づいて住宅価格を予測し、モデルはそこから線形関係を抽出します。

PHP マイクロフレームワーク: Slim と Phalcon のセキュリティに関する議論

Jun 04, 2024 am 09:28 AM

PHP マイクロフレームワーク: Slim と Phalcon のセキュリティに関する議論

Jun 04, 2024 am 09:28 AM

PHP マイクロフレームワークにおける Slim と Phalcon のセキュリティ比較では、Phalcon には CSRF および XSS 保護、フォーム検証などのセキュリティ機能が組み込まれていますが、Slim にはすぐに使用できるセキュリティ機能がなく、手動で実装する必要があります。セキュリティ対策。セキュリティ クリティカルなアプリケーションの場合、Phalcon はより包括的な保護を提供するため、より良い選択肢となります。