XML 外部エンティティ インジェクションの脆弱性の分析例

1. XML 外部エンティティ インジェクション

XML 外部エンティティ インジェクションの脆弱性は、一般に XXE 脆弱性と呼ばれるものです。 XML は広く使用されているデータ転送形式であり、多くのアプリケーションには XML データを処理するためのコードが含まれています。デフォルトでは、多くの古い XML プロセッサや不適切に構成された XML プロセッサは外部エンティティを参照します。

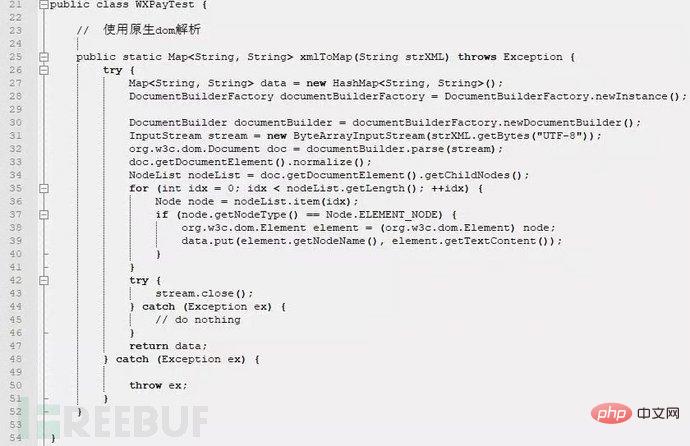

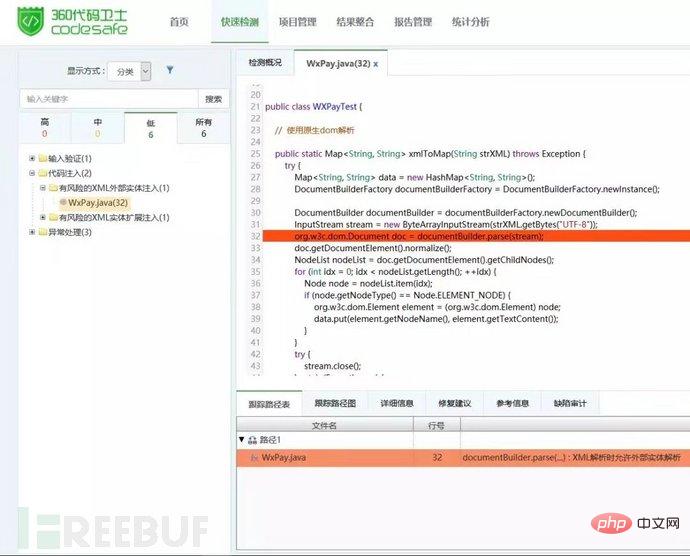

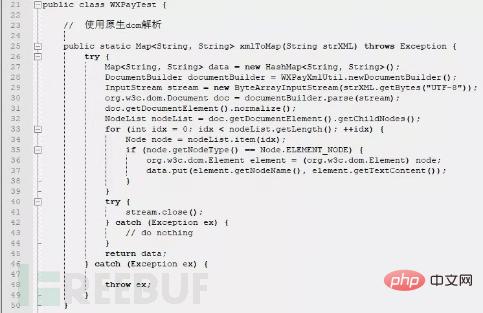

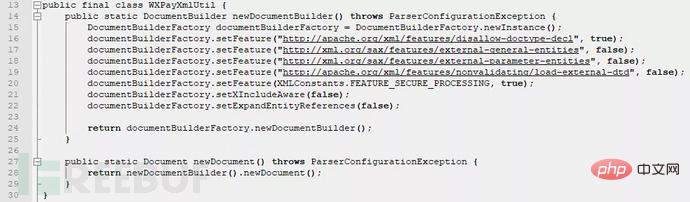

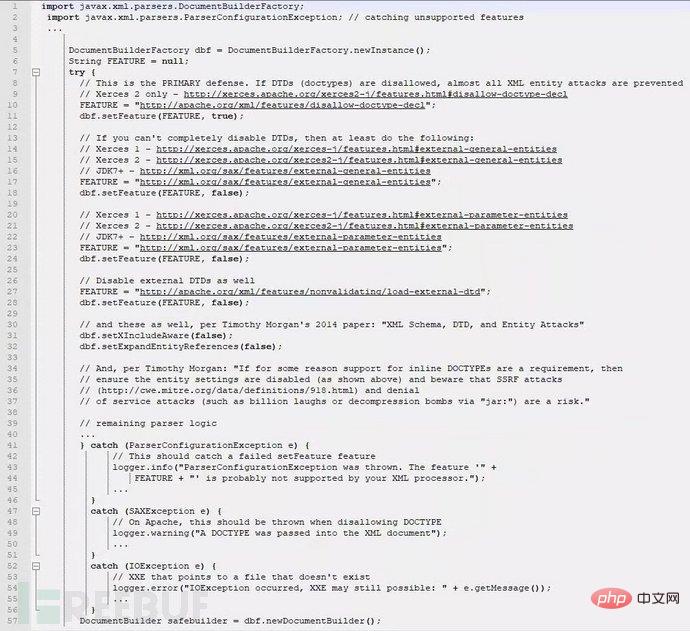

攻撃者が脆弱なコード、依存関係、または統合を通じて XML ドキュメントをアップロードしたり、XML ドキュメントに悪意のあるコンテンツを追加したりできる場合、欠陥のある XML プロセッサを攻撃する可能性があります。 XXE 脆弱性の発生は開発言語とは関係ありませんが、アプリケーション内で XML データが解析され、データがユーザーによって制御されている限り、アプリケーションは XXE 攻撃に対して脆弱になる可能性があります。この記事では、Java プログラムを例に、XXE 脆弱性の原因と修復方法を紹介します。 XXE 脆弱性の詳細については、「CWE-611: XML 外部エンティティ参照 ('XXE') の不適切な制限」(http://cwe.mitre.org/data/settings/611.html) を参照してください。

2. XML 外部エンティティ インジェクション

XXE 脆弱性は、データの抽出、リモート サーバー リクエストの実行、内部システムのスキャン、サービス拒否攻撃やその他の攻撃に使用される可能性があります。 。ビジネスへの影響は主に、影響を受ける参照元とデータ保護のニーズによって異なります。

2018 年以降、CVE ではこれに関連する脆弱性情報が合計 92 件公開されました。 CVE の一部は次のとおりです:

| Apache Camel 2.20.0 2.20.3 および 2.21.0 コアには、XSD 検証プロセッサに XXE 脆弱性があります。 | |

|---|---|

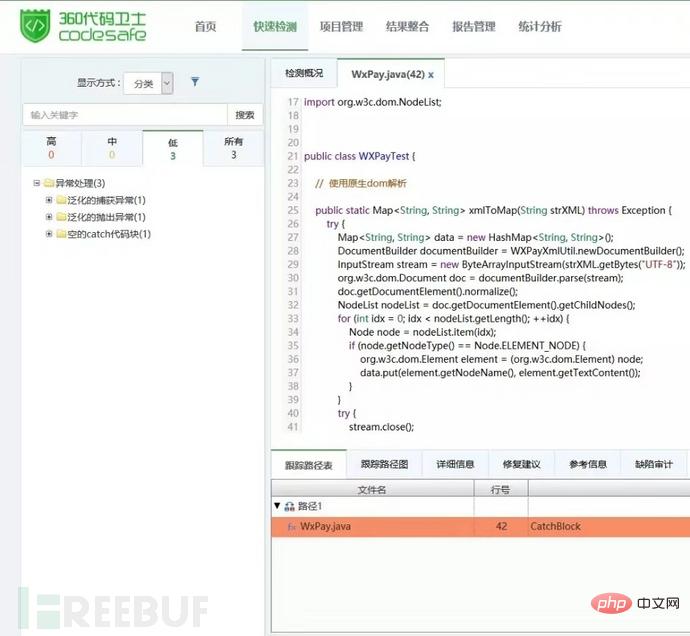

| WeChat Payment Java SDK の WXPayUtil クラスに XXE 脆弱性があります。 | |

| バージョン番号 14.3 より前の Umlet には、ファイル解析における XML 外部エンティティ挿入の脆弱性があり、これにより機密データが漏洩する可能性があります。漏洩と拒否サービス、サーバー側のリクエスト偽造。この攻撃は、特別に細工された UXF ファイルを介して実行される可能性があります。 | |

以上がXML 外部エンティティ インジェクションの脆弱性の分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7561

7561

15

15

1384

1384

52

52

84

84

11

11

28

28

98

98

PowerPoint を使用して XML ファイルを開くことはできますか?

Feb 19, 2024 pm 09:06 PM

PowerPoint を使用して XML ファイルを開くことはできますか?

Feb 19, 2024 pm 09:06 PM

XML ファイルは PPT で開くことができますか? XML、Extensible Markup Language (Extensible Markup Language) は、データ交換とデータ ストレージで広く使用されている汎用マークアップ言語です。 HTML と比較して、XML はより柔軟であり、独自のタグとデータ構造を定義できるため、データの保存と交換がより便利で統一されます。 PPT (PowerPoint) は、プレゼンテーションを作成するために Microsoft によって開発されたソフトウェアです。包括的な方法を提供します。

Python を使用した XML データのマージと重複排除

Aug 07, 2023 am 11:33 AM

Python を使用した XML データのマージと重複排除

Aug 07, 2023 am 11:33 AM

Python を使用した XML データのマージと重複排除 XML (eXtensibleMarkupLanguage) は、データの保存と送信に使用されるマークアップ言語です。 XML データを処理するとき、複数の XML ファイルを 1 つにマージしたり、重複データを削除したりする必要がある場合があります。この記事では、Python を使用して XML データのマージと重複排除を実装する方法と、対応するコード例を紹介します。 1. XML データのマージ 複数の XML ファイルがある場合、それらをマージする必要があります。

Python を使用した XML データのフィルタリングと並べ替え

Aug 07, 2023 pm 04:17 PM

Python を使用した XML データのフィルタリングと並べ替え

Aug 07, 2023 pm 04:17 PM

Python を使用した XML データのフィルタリングと並べ替えの実装 はじめに: XML は、データをタグと属性の形式で保存する、一般的に使用されるデータ交換形式です。 XML データを処理するとき、多くの場合、データのフィルタリングと並べ替えが必要になります。 Python には、XML データを処理するための便利なツールとライブラリが多数用意されています。この記事では、Python を使用して XML データをフィルタリングおよび並べ替える方法を紹介します。 XML ファイルの読み取り 始める前に、XML ファイルを読み取る必要があります。 Python には XML 処理ライブラリが多数ありますが、

Python で XML データを CSV 形式に変換する

Aug 11, 2023 pm 07:41 PM

Python で XML データを CSV 形式に変換する

Aug 11, 2023 pm 07:41 PM

Python の XML データを CSV 形式に変換する XML (ExtensibleMarkupLanguage) は、データの保存と送信に一般的に使用される拡張可能なマークアップ言語です。 CSV (CommaSeparatedValues) は、データのインポートとエクスポートに一般的に使用されるカンマ区切りのテキスト ファイル形式です。データを処理するとき、分析や処理を容易にするために、XML データを CSV 形式に変換する必要がある場合があります。 Pythonは強力です

PHP を使用して XML データをデータベースにインポートする

Aug 07, 2023 am 09:58 AM

PHP を使用して XML データをデータベースにインポートする

Aug 07, 2023 am 09:58 AM

PHP を使用した XML データのデータベースへのインポート はじめに: 開発中、さらなる処理や分析のために外部データをデータベースにインポートする必要がよくあります。一般的に使用されるデータ交換形式として、XML は構造化データの保存と送信によく使用されます。この記事では、PHP を使用して XML データをデータベースにインポートする方法を紹介します。ステップ 1: XML ファイルを解析する まず、XML ファイルを解析し、必要なデータを抽出する必要があります。 PHP には XML を解析するためのいくつかの方法が用意されており、最も一般的に使用されるのは Simple を使用する方法です。

Python は XML と JSON 間の変換を実装します

Aug 07, 2023 pm 07:10 PM

Python は XML と JSON 間の変換を実装します

Aug 07, 2023 pm 07:10 PM

Python は XML と JSON 間の変換を実装します はじめに: 日常の開発プロセスでは、異なる形式間でデータを変換する必要があることがよくあります。 XML と JSON は一般的なデータ交換形式であり、Python ではさまざまなライブラリを使用して XML と JSON の間で変換できます。この記事では、一般的に使用されるいくつかの方法をコード例とともに紹介します。 1. Python で XML を JSON に変換するには、xml.etree.ElementTree モジュールを使用できます。

Python を使用した XML でのエラーと例外の処理

Aug 08, 2023 pm 12:25 PM

Python を使用した XML でのエラーと例外の処理

Aug 08, 2023 pm 12:25 PM

Python を使用した XML でのエラーと例外の処理 XML は、構造化データの保存と表現に使用される一般的に使用されるデータ形式です。 Python を使用して XML を処理すると、エラーや例外が発生することがあります。この記事では、Python を使用して XML のエラーと例外を処理する方法を紹介し、参考用のサンプル コードをいくつか示します。 Try-Except ステートメントを使用して XML 解析エラーを捕捉する Python を使用して XML を解析すると、時々、次のようなエラーが発生することがあります。

Python は XML 内の特殊文字とエスケープ シーケンスを解析します

Aug 08, 2023 pm 12:46 PM

Python は XML 内の特殊文字とエスケープ シーケンスを解析します

Aug 08, 2023 pm 12:46 PM

Python は XML 内の特殊文字とエスケープ シーケンスを解析します XML (eXtensibleMarkupLanguage) は、異なるシステム間でデータを転送および保存するために一般的に使用されるデータ交換形式です。 XML ファイルを処理する場合、特殊文字やエスケープ シーケンスが含まれる状況に遭遇することが多く、これにより解析エラーやデータの誤解が生じる可能性があります。したがって、Python を使用して XML ファイルを解析する場合は、これらの特殊文字とエスケープ シーケンスの処理方法を理解する必要があります。 1. 特殊文字と