XXL-JOB API インターフェイスへの不正アクセスの RCE 脆弱性を再現する方法

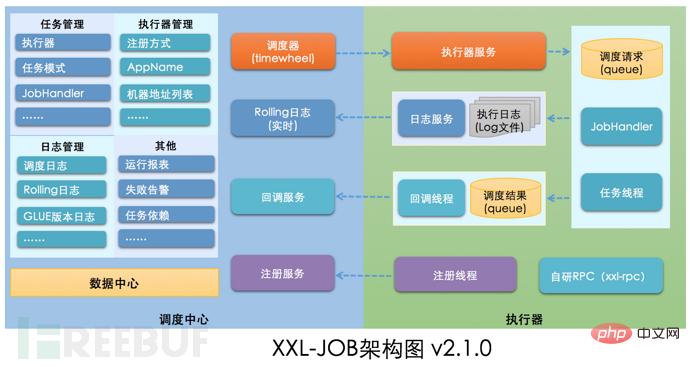

XXL-JOB の説明

XXL-JOB は、軽量の分散タスク スケジューリング プラットフォームであり、その中心的な設計目標は、迅速な開発、容易な学習、軽量、容易な拡張です。ソースコードは現在公開されており、多くの企業のオンライン製品ラインに接続されており、すぐに使用できるようになっています。

1. 脆弱性の詳細

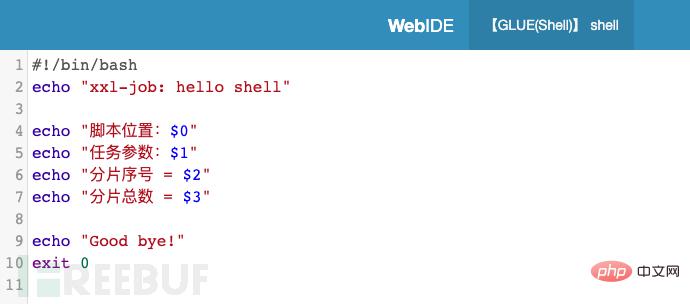

この脆弱性の中核的な問題は GLUE モードです。 XXL-JOB は、「GLUE モード」を通じて多言語およびスクリプト タスクをサポートします。このモードのタスク機能は次のとおりです:

● 多言語サポート: Java、Shell、Python、NodeJS、 PHP、PowerShell...などのタイプ。

# Web IDE: タスクはソース コード形式でディスパッチ センターに維持され、Web IDE を介してオンライン開発とメンテナンスをサポートします。

# 動的効果: ユーザーが Web IDE を介してオンラインで開発したタスク コードは、リモートの実行プログラムにプッシュされ、実行のためにリアルタイムでロードされます。

#上図に示すように、GLUE モードのタスク コードに攻撃コードを記述し、それをエグゼキュータにプッシュして実行すると、リモート攻撃が発生する可能性があります。攻撃します。

[脆弱性の説明]

XXL-JOB の Restful API インターフェイスまたは RPC インターフェイスには認証手段が設定されていないため、不正な攻撃者が悪意のあるリクエストを作成し、リモートで実行される可能性があります。 .コマンド

[脆弱性評価]

高リスク

[影響を受けるバージョン]

XXL- JOB

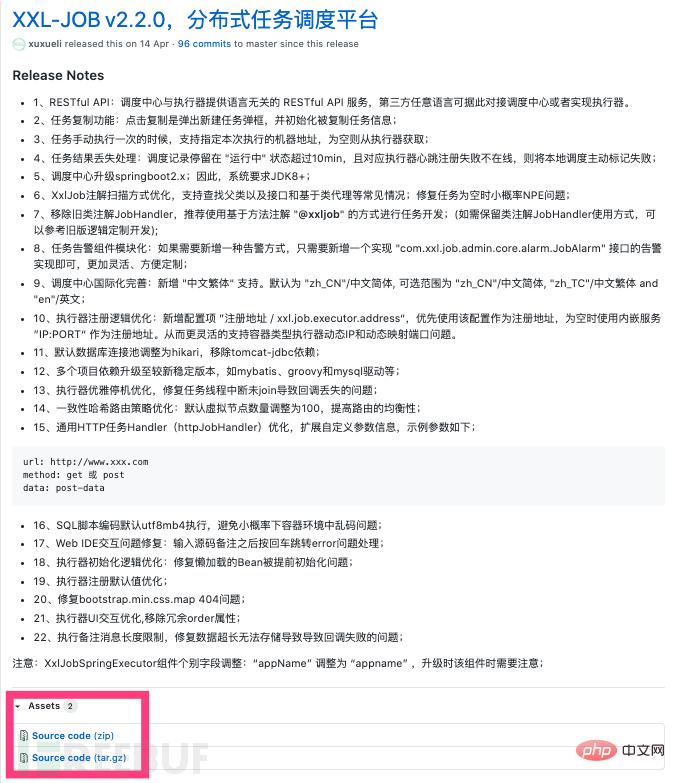

2. 環境セットアップ

全体的なアイデア: ソース コードのダウンロード -> Maven インストールの依存関係 -> 設定とデプロイメント「スケジュール センター」 "- >デプロイメントの設定 "executor プロジェクト"-> デプロイメントの完了

ローカル開発環境: Java8 Maven3.6

1. Github ダウンロード ソース コード

アドレス: https : //github.com/xuxueli/xxl-job/releases/tag/v2.2.0

2.Maven は必要な依存関係をダウンロードします

Idea は、解凍されたソース コードを開き、関連する依存関係を pom に自動的にインストールします。ターミナルで maven コマンドを使用して、必要な依存関係をダウンロードすることもできます。

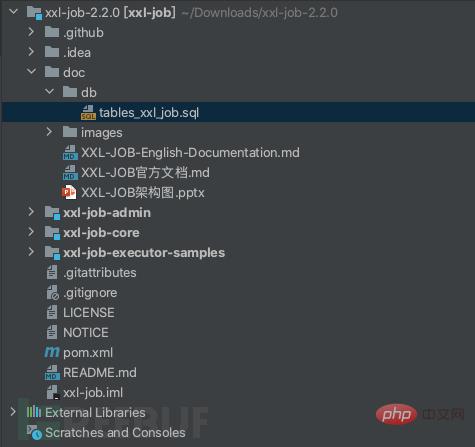

3. データベース設定

スケジューリング データベース初期化 SQL スクリプトの場所は次のとおりです:

/xxl-job/doc/db/tables_xxl_job.sql

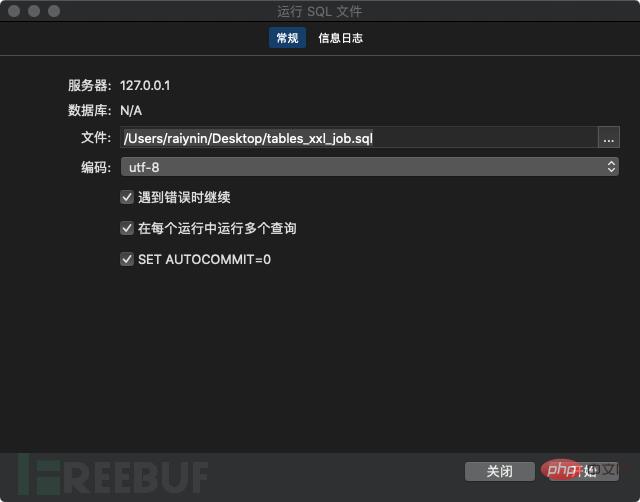

左下隅をクリックしてテストを完了できます。繋がり。インポートされたデータベースを右クリックし、「SQL ファイルの実行」を選択し、「開始」をクリックしてデータベースのインポートを完了します。

4.「スケジュール センター」の設定と展開

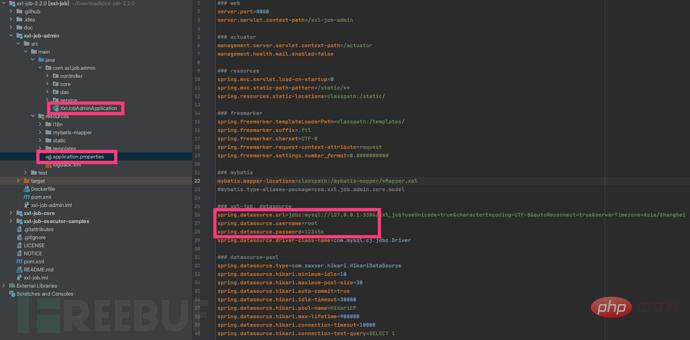

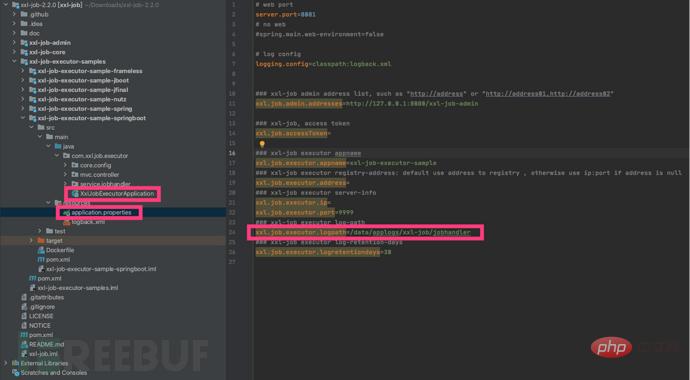

スケジュール センター プロジェクト: xxl-job-admin 機能: タスク スケジューリング プラットフォーム上のスケジューリング タスクを一元管理し、スケジューリングの実行をトリガーし、タスク管理プラットフォームを提供します。実際の状況に応じて、application.properties のデータベース構成を変更できます。 #XxlJobAdminApplication を実行してディスパッチ センターを開始します。

#XxlJobAdminApplication を実行してディスパッチ センターを開始します。

注:

ディスパッチ センター データベース構成の変更

ディスパッチ センター データベース構成の変更

Linux /Unix は lsof を使用してポート占有をチェックし、起動の失敗を防ぐことができます

実際の状況に応じてディスパッチセンターとエグゼキュータを個別に導入可能

3. 脆弱性の再発

公式ドキュメントを参照するとタスクが確認できますエグゼキュータでトリガーされる RESTful API インターフェイスの説明

タスク実行モードは次のとおりです

タスク実行モードは次のとおりです

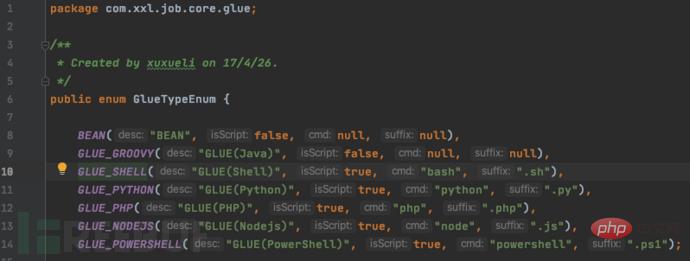

GulueTypeEnum ソース コードを表示します

GulueTypeEnum ソース コードを表示します

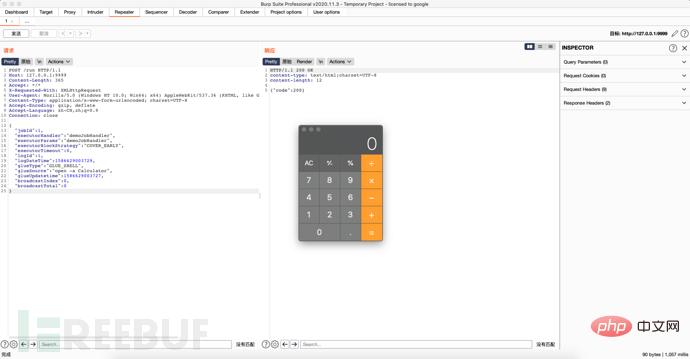

そこで、Burpsuite を使用しますPOC を構築するには

そこで、Burpsuite を使用しますPOC を構築するには

ヒント:

glueSource を変更するときに、実行が有効にならない場合は、jobId

When を変更してください。プロジェクトを再起動すると、ポート起動例外が発生したことがわかりました。BurpSuite を閉じてください

XXL-JOB の正式版には独自の認証コンポーネントが付属しているため、システムの基礎となる通信のセキュリティを確保できますオンにしたとき。 XXL-JOB の作成者は、通常の状況では、ディスパッチ センターと実行者の間の基本的な通信は安全であり、リモート コマンドの脆弱性は存在しないと述べています。ただし、アクセス トークンがエグゼキュータで有効になっていない場合、不正なスケジューリング リクエストを特定して阻止することはできません。悪意のある要求者は、GLUE モードを使用して悪意のある攻撃コードをプッシュし、リモート攻撃を実行する可能性があります。したがって、XXL-JOB の作成者は、この問題は本質的に「脆弱性」ではないと考えており、公式 Web サイト版では、保護のために有効にすることができる認証コンポーネントが提供されています。

4. 修復の提案

1. XXL-JOB に付属する認証コンポーネントをオンにします: 公式ドキュメントで「xxl.job.accessToken」を検索し、ドキュメントの指示に従ってください。有効にするだけです。

2. ポートアクセス制限: セキュリティグループ制限を設定することで、指定された IP のみがポートにアクセスできるようになります

以上がXXL-JOB API インターフェイスへの不正アクセスの RCE 脆弱性を再現する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7508

7508

15

15

1378

1378

52

52

78

78

11

11

19

19

58

58

PHP およびマンティコア検索開発ガイド: 検索 API をすばやく作成する

Aug 07, 2023 pm 06:05 PM

PHP およびマンティコア検索開発ガイド: 検索 API をすばやく作成する

Aug 07, 2023 pm 06:05 PM

PHP および ManticoreSearch 開発ガイド: 検索 API をすばやく作成する 検索は、最新の Web アプリケーションに不可欠な機能の 1 つです。電子商取引 Web サイト、ソーシャル メディア プラットフォーム、ニュース ポータルのいずれであっても、ユーザーが興味のあるコンテンツを見つけられるように、効率的かつ正確な検索機能を提供する必要があります。 ManticoreSearch は、優れたパフォーマンスを備えた全文検索エンジンとして、優れた検索 API を作成するための強力なツールを提供します。この記事ではその方法を説明します

PHP プロジェクトで API インターフェイスを呼び出してデータをクロールおよび処理するにはどうすればよいですか?

Sep 05, 2023 am 08:41 AM

PHP プロジェクトで API インターフェイスを呼び出してデータをクロールおよび処理するにはどうすればよいですか?

Sep 05, 2023 am 08:41 AM

PHP プロジェクトで API インターフェイスを呼び出してデータをクロールおよび処理するにはどうすればよいですか? 1. はじめに PHP プロジェクトでは、多くの場合、他の Web サイトからデータをクロールし、これらのデータを処理する必要があります。多くの Web サイトでは API インターフェイスが提供されており、これらのインターフェイスを呼び出すことでデータを取得できます。この記事では、PHP を使用して API インターフェイスを呼び出し、データをクロールおよび処理する方法を紹介します。 2. API インターフェースの URL とパラメーターを取得する 開始する前に、ターゲット API インターフェースの URL と必要なパラメーターを取得する必要があります。

React API 呼び出しガイド: バックエンド API とデータをやり取りおよび転送する方法

Sep 26, 2023 am 10:19 AM

React API 呼び出しガイド: バックエンド API とデータをやり取りおよび転送する方法

Sep 26, 2023 am 10:19 AM

ReactAPI 呼び出しガイド: バックエンド API とやり取りしてデータを転送する方法 概要: 最新の Web 開発では、バックエンド API とやり取りしてデータを転送することは一般的なニーズです。 React は、人気のあるフロントエンド フレームワークとして、このプロセスを簡素化するための強力なツールと機能をいくつか提供します。この記事では、React を使用して基本的な GET リクエストや POST リクエストなどのバックエンド API を呼び出す方法を紹介し、具体的なコード例を示します。必要な依存関係をインストールします。まず、Axi がプロジェクトにインストールされていることを確認します。

Python を使用して API データを CSV 形式で保存する

Aug 31, 2023 pm 09:09 PM

Python を使用して API データを CSV 形式で保存する

Aug 31, 2023 pm 09:09 PM

データ駆動型のアプリケーションと分析の世界では、API (アプリケーション プログラミング インターフェイス) がさまざまなソースからデータを取得する際に重要な役割を果たします。 API データを操作する場合、多くの場合、アクセスや操作が簡単な形式でデータを保存する必要があります。そのような形式の 1 つは CSV (カンマ区切り値) で、これを使用すると表形式のデータを効率的に編成して保存できます。この記事では、強力なプログラミング言語 Python を使用して API データを CSV 形式で保存するプロセスについて説明します。このガイドで概説されている手順に従うことで、API からデータを取得し、関連情報を抽出し、さらなる分析と処理のためにそれを CSV ファイルに保存する方法を学びます。 Python を使用した API データ処理の世界に飛び込み、CSV 形式の可能性を解き放ってみましょう

Laravel APIのエラー問題に対処する方法

Mar 06, 2024 pm 05:18 PM

Laravel APIのエラー問題に対処する方法

Mar 06, 2024 pm 05:18 PM

タイトル: Laravel API エラーの問題に対処する方法、具体的なコード例が必要です Laravel を開発していると、API エラーが頻繁に発生します。これらのエラーは、プログラム コードのロジック エラー、データベース クエリの問題、外部 API リクエストの失敗など、さまざまな理由で発生する可能性があります。これらのエラー レポートをどのように処理するかは重要な問題であり、この記事では、特定のコード例を使用して、Laravel API エラー レポートを効果的に処理する方法を示します。 1. Laravelでのエラー処理

Oracle API使用ガイド: データ・インタフェース・テクノロジの探求

Mar 07, 2024 am 11:12 AM

Oracle API使用ガイド: データ・インタフェース・テクノロジの探求

Mar 07, 2024 am 11:12 AM

Oracle は世界的に有名なデータベース管理システム プロバイダーであり、その API (アプリケーション プログラミング インターフェイス) は、開発者が Oracle データベースと簡単に対話して統合するのに役立つ強力なツールです。この記事では、Oracle API 使用ガイドを詳しく掘り下げ、開発プロセス中にデータ インターフェイス テクノロジを利用する方法を読者に示し、具体的なコード例を示します。 1.オラクル

MongoDB を使用して単純な CRUD API を開発する方法

Sep 19, 2023 pm 12:32 PM

MongoDB を使用して単純な CRUD API を開発する方法

Sep 19, 2023 pm 12:32 PM

MongoDB を使用して単純な CRUD API を開発する方法 最新の Web アプリケーション開発において、CRUD (作成、削除、変更、確認) 操作は、最も一般的で重要な機能の 1 つです。この記事では、MongoDB データベースを使用して簡単な CRUD API を開発する方法と、具体的なコード例を紹介します。 MongoDB は、データをドキュメントの形式で保存するオープンソースの NoSQL データベースです。従来のリレーショナル データベースとは異なり、MongoDB には事前定義されたスキーマがありません。

Oracle API統合戦略分析: システム間のシームレスな通信の実現

Mar 07, 2024 pm 10:09 PM

Oracle API統合戦略分析: システム間のシームレスな通信の実現

Mar 07, 2024 pm 10:09 PM

OracleAPI統合戦略分析: システム間のシームレスな通信を実現するには、特定のコード・サンプルが必要です。今日のデジタル時代では、社内の企業システムは相互に通信してデータを共有する必要があり、OracleAPIは、システム間のシームレスな通信を実現するための重要なツールの1つです。システム。この記事では、OracleAPIの基本概念と原則から始まり、API統合戦略について説明し、最後に読者がOracleAPIをよりよく理解して適用できるように具体的なコード例を示します。 1. 基本的な Oracle API