IPsec 命令の設定方法

実験的な構成手順:

最初の段階: iaskmp SA (IKE SA によって保護されるオブジェクトはキーに関連付けられています)

IKE はユーザー データを直接考慮せず、IKE SA は IPSec SA

1、共有キーまたはデジタル証明書の安全なネゴシエーションに機能します

IKE は Diffie- Hellman アルゴリズム。キーはピアを通じてピアから導出されます。

group1 キーの長さは 768 ビットです。

group2 キーの長さは 1024 ビットです。

group5 キーの長さは 1536 ビットです。

の値はデータに使用されます。暗号化キーはアルゴリズムによって計算され、管理者が定義または変更することはできません。

2. ネイバーの検証 (ネイバーの確立)

第 2 フェーズ: IPsec SA (ユーザー データ トラフィックが実際に送信される) IPSec SA 上)

IPSec SA はユーザー データ フローに直接対応します。IPSec SA のすべてのセキュリティ ポリシーは、ユーザー データ フローのセキュリティを目的としています。

1. データ カプセル化プロトコル (ESP\AH はセキュリティ プロトコル)

2. 動作モード (送信/透過)

3. 暗号化アルゴリズム (DES\3DES\AES)

4 、認証方法 (MD5\SHA)

第 3 フェーズ: 対象のフローの定義 (拡張 ACL に基づく通信ネットワーク セグメント)

第 4 フェーズ: セキュリティ アソシエーション (SA)

1. ネイバーの確認

# 2、データ暗号化方法

# 3、興味のあるフロー

フェーズ5:インターフェイスコール

router> ##R1(config)#サービス タイムスタンプ デバッグ日時 localtime

R1(config)#サービス タイムスタンプ ログ日時 localtime##R1(config)#インターフェイス f0/1 #シャットダウンなし.1 255.255 .255.0

R1( config -if)#シャットダウンなし

R1(config-if)#終了

R1(config)#インターフェイス ループ0 config-if)#シャットダウンなし

R1(config-if)#終了

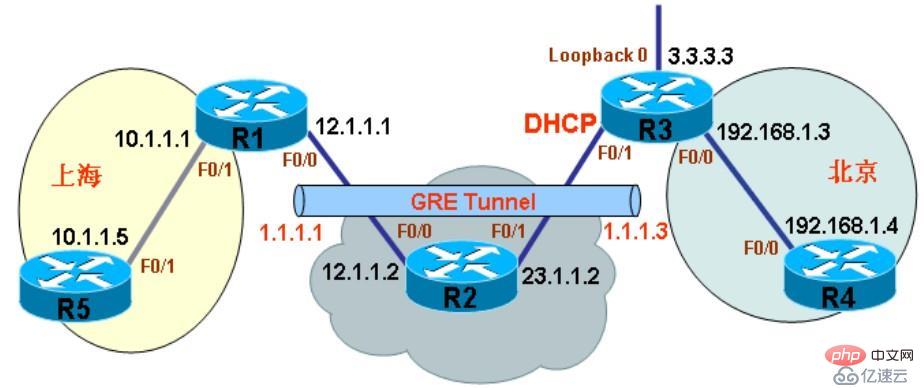

R1 (config)#ip ルート 0.0.0.0 0.0.0.0 12.1.1.2

R1(config)#インターフェイス トンネル 10

R1(config-if)#トンネル ソース 12.1.1.1

R1(config- if)#トンネル宛先 23.1.1.3

R1(config-if)# IP アドレス 172.16.1.1 255.255.255.0

R1(config-if)#トンネル モード gre ip

R1(config-if)# no shutdown

#R1(config)#ip Route 192.168.1.0 255.255.255.0 tongue10

R1(config)#crypto isakmppolicy 10 IKE 第 1 段階認証ポリシー (キーのセキュリティを確保)

R1(config-isakmp)#authentication pre-share 認証方式

##R1(config-isakmp)#encryption des IKE stage 1.5 暗号化 (データ暗号化、暗号化方式、デフォルトは DES)

R1(config-isakmp)#group 2 キー アルゴリズム (Diffie-Hellman)

group1(768 ビット)、グループ 2 (1024 ビット)、グループ 5 (1536 ビット)、デフォルトは group1

R1(config-isakmp) #hash md5 認証方式

#R1(config-isakmp)#exit

R1(config)#crypto isakmp key 6 cisco address 23.1.1.3 255.255.255.0 Authentication

R1(config)#crypto isakmp keepalive 10 3 DPD を 10 秒ごとに送信して ××× 確立を検出し、3 秒以内に応答がない場合は 3 回再送信します

R1(cfg-crypto-trans)#mode トンネル モード、デフォルトはトンネル モードです。

R1(cfg-crypto-trans)#exit

R1(config)#ip access-list 拡張対象 対象フローの定義

R1(config-ext-nacl )#permit gre host 12.1.1.1 host 23.1.1.3 ローカル通信用のホストとピア通信用のホスト

#R1(config-ext-nacl)#permit ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255 トンネルモードは対象のフローを定義します。

R1(config-ext-nacl)#exit

R1(config)#crypto map IPSec*** 10 ipsec-isakmp セキュリティ アソシエーション (上記)アソシエーション データのカプセル化方法、対象のストリーム)

R1(config-crypto-map)# ピア 23.1.1.3

R1(config-crypto-map)# を設定しますsettransform-set cisco##R1(config-crypto-map)#対象アドレス一致 ##R1(config-crypto-map)#exit##R1(config)#interface f0/0 --if)#cryptoマップ IPSec***

R1(config)#ip アクセス リスト拡張 nat

R1(config-ext-nacl)#10 許可 ip 1.1.1.0 0.0.0.255 any

R1(config -ext-nacl)#exit

R1(config)#intloop0

R1(config-if)#ip nat inside

R1(config-if)#int s0/0

R1(config -if)#ip nat external

R1(config-if)#exit

R1(config)#ip nat inside ソース リスト nat int f0/0 オーバーロード

R1(config)# ip nat inside ソース static UDP 192.168.2.2 4500インターフェイスF0/0 4500

R1(config)#ip insine insine source static udp 192.168.2.2 500インターフェイスF0/0

#R3(config)#サービス タイムスタンプ デバッグ日時 localtime

R3(config)#サービス タイムスタンプ ログ日時 localtime

#R3(config)#interface f0/0シャットダウンなし255.255.255.0

R3(config- if)#シャットダウンなし

R3(config-if)#exit

R3(config)#ip ルート 0.0.0.0 0.0.0.0 23.1.1.2

R3(config)#interface トンネル 11 #R3 (config-if)#トンネル送信元 23.1.1.3

R3(config-if)#トンネル宛先 12.1.1.1

R3(config-if)# IP アドレス 172.16.1.3 255.255.255.0

R3 (config -if)#トンネル モード gre ip

R3(config-if)#no shutdown

R3(config-if)#exit

R3(config)#ip ルート 10.1.1.0 255.255.255.0 トンネル 11

R3(config)#crypto isakmp ポリシー 10

R3(config-isakmp)#認証事前共有

R3(config-isakmp)#暗号化デス

R3(config-isakmp) #group 2

R3(config-isakmp)#hash md5

R3(config-isakmp)#exit

R3(config)#crypto isakmp key 6 cisco address 12.1.1.1 255.255.255.0

# R3(config)#crypto ipsec トランスフォーム セット cisco esp-des esp-md5-hmac

R3(cfg-crypto-trans)#mode トンネル

R3(cfg-crypto-trans)#exit

R3(config)#ip access-list 拡張に興味あり

R3(config-ext-nacl)#permit gre host 23.1.1.3 host 12.1.1.1

R3(config-ext-nacl)#exit

R3(config)#暗号マップ IPSec*** 10 ipsec-isakmp

R3(config-crypto-map)#ピア 12.1.1.1

R3(config-crypto-map)# 変換を設定-set cisco

R3(config-crypto-map)#関心のあるアドレスと一致

R3(config-crypto-map)#exit

R3(config)#インターフェイス シリアル 0/1

R3(config-if)#cryptomap IPSec***

IPSec には、構成が複雑で、より多くのコンピューティング リソースを消費し、遅延が増加し、マルチキャストをサポートしていないという欠点もあります

View 戦略 :

show crypto isakmp ポリシー *** 接続を確立するためのドメイン共有キーを定義します。

アクティブな暗号エンジン接続を表示します。暗号化および復号化されたパケットの数を表示します。

clear crypto isakmp IKE の最初のフェーズをクリアします

clear crypto sa IKE の第 2 フェーズをクリアします

トラフィック最適化:

access-list 101 allowed esp host 12.1.1.1 host 23.1.1.3

アクセス リスト 101 許可 udp ホスト 12.1.1.1 ホスト 23.1.1.3 eq isakmp

アクセス リスト 101 許可 ip 10.1.1.0 0.0.0.255 192.168.1.0 0.0.0.255

まず、第 1 段階には MM (メイン モード) とブルータル モードがあり、第 2 段階には QM (クイック モード) があります。

第 2 に、メイン モードの最後の 2 つのメッセージは暗号化されており、 ID 保護機能を提供します

アグレッシブ モードでのメッセージ統合が高すぎるため、ID 保護機能はありません

アグレッシブ モードでは (この場合、レスポンダは、次の情報に基づいて対応する事前共有キーを選択できません) IP アドレス、つまり ID を識別するために IP アドレスに依存しないため、アグレッシブ モードになります。このモードは柔軟性が優れています)

ディスプレイ ike sa# で結果を表示します。 ##1. ike sa の最初のフェーズが正常に確立されました

3. ike はバージョン v1 を使用しています

peer このセキュリティ アソシエーションのステータス

フラグは、このセキュリティ アソシエーションのステータスを表示します

RD ( ready) は、SA が正常に確立されたことを示します。

ST (stayalive) は、このエンドがチャネル ネゴシエーションのイニシエーターであることを示します。

RL (Replaced) は、このチャネルが新しいチャネルに置き換えられ、その後削除されることを示します。一定期間

FD (フェージング) は、このチャネルがソフト タイムアウトになり、まだ使用中であることを意味します。ハード タイムアウトが発生すると、このチャネルは削除されます

TO (タイムアウト) は、この SA が受信されていないことを意味します最後のキープアライブ タイムアウトが発生した後のキープアライブ メッセージ。次のキープアライブ タイムアウトが発生したときにキープアライブ メッセージが受信されなかった場合、この SA は削除されます。

TD (削除) は、SA が削除されようとしていることを示します

NEG ( negotiating) IKE SA がネゴシエート中であることを示します。これは、トンネルの両端で設定された特定のパラメータの不一致が原因です。

D (DPD) は、DPD 検出機能が有効になっていてネゴシエートされていることを示します DPD 検出を実行します

M (アクティブ) は、IKE SA ステータスがプライマリであることを示します。

S (スタンバイ) は、IKE SA ステータスがスタンバイであることを示します。

A(alone) は、IKE SA ステータスがアローンであり、その間にバックアップがないことを示します。 IPSec トンネル

この SA が属するフェーズ: フェーズ 1: 通信用の安全なチャネルを確立するフェーズ このフェーズは ISAKMP SA を確立します フェーズ 2: セキュリティ サービスをネゴシエートするフェーズIPSec SA はこの段階で確立されます

セキュリティ パラメータ インデックスは、SA を一意に識別するために生成される 32 ビット値であり、IPsec ヘッダーで送信されます

1. 低速の問題トンネルの両端でのネゴシエーション

2. イニシエータの送信元アドレスの不確実性

(イニシエータの IP アドレスが動的に割り当てられる場合、レスポンダはイニシエータの IP アドレスを事前に知ることができず、双方が使用する予定です。事前共有キーの検証方法)

トンネル モードでは、ESP メッセージは元の IP ヘッダー データの機密性を維持できます

事前共有キーの構成は両端で構成する必要があり、キーは両端で構成する必要があります。両側が一貫している必要があります

IPSEC のトンネル モードでは、ESP は新しい IP パケット ヘッダー フィールドを検証しません (トンネル モードは新しいヘッダーをカプセル化し、それらを検証しません)

IKE はデフォルトで DH group2 のデフォルト グループを使用します

AH は保護されたデータを暗号化しません。機密性を完了できません

IKE インターネット パスワード交換プロトコル: IKE プロトコルは、AH および ESP で使用される暗号化アルゴリズムを自動的にネゴシエートするために使用されます

以上がIPsec 命令の設定方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)