PrestaShop ウェブサイトには抜け穴が増えています。ウェブサイト システムは、多くの外国貿易ウェブサイトで使用されているオープン ソース システムです。以前の初期バージョン 1.0 から現在のバージョン 1.7 まで、多くのアップグレードが行われており、人々 PrestaShopは拡張性が高く、テンプレートが豊富で、複数通貨を自由に切り替えられ、クレジットカードとPaypalでの支払いもサポートしているため、このシステムを利用する国内の貿易会社も増えています。貿易ウェブサイト。つい最近、PrestaShop にリモート コード インジェクションの脆弱性があることが明らかになりました。この脆弱性は影響範囲が比較的狭く、比較的有害です。Web シェルを Web サイトのルート ディレクトリにアップロードする可能性があります。

2018 年 11 月 7 日、PrestaShop は最新バージョンを正式にリリースし、以前に公開されたファイル アップロードの脆弱性や画像フォルダーの悪意のある削除など、Web サイトの脆弱性を修正しました。この脆弱性にはバックグラウンド管理権限が必要です。悪用される Web サイトの。

今回発見された PrestaShop の脆弱性は、リモート コード インジェクションの脆弱性であり、この脆弱性によって生成されるコードは以下のとおりですバックグラウンドで admin-dev ディレクトリにあるファイルマネージャー ファイル内の ajax_calls.php コードです。インジェクション脆弱性はバックグラウンド処理によるアップロードです ファイルの機能が原因です コード中のgetimagesize()関数は画像アドレスを取得する関数です この関数はPHPのデシリアライズを使用しています このデシリアライズにはリモート呼び出しの機能があり、つまり、この関数にはリモート コード インジェクションがあり、実行されます。悪意のあるインジェクション コードを構築し、それをイメージ コードに送信すると、コードが実行されます。それをデモしてみましょう。まず、Linux サーバーをセットアップし、 apache mysql データベース環境 PrestaShop コードをサーバーにコピーして実行すると、インストールとデバッグがオンになります。

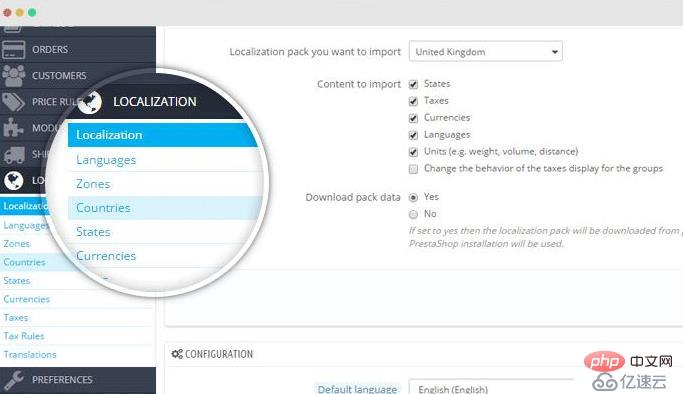

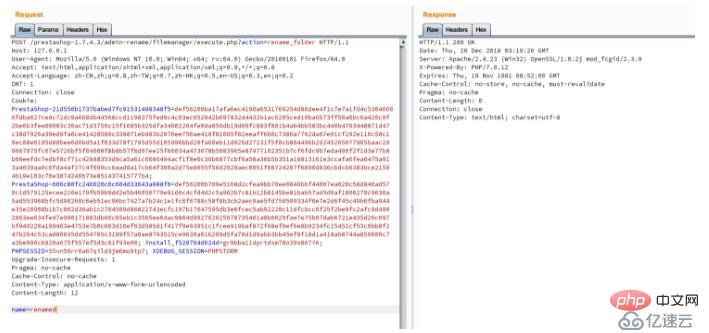

この脆弱性を悪用する方法を試してみましょう。バックグラウンドで admin-rename ディレクトリの下の filemanager フォルダにある Dialog.php ファイルを呼び出します。このページは、アップロードされたファイルを制御するためのものです。 file. 、画像をアップロードするとき、アクションを使用して、アップロードされたパラメータを安全に制御できます。コードの実行、admin-rename/filemanager/execute.php?action=rename_folder を構築し、post 形式で送信し、このファイルにデータを送信できます。ファイル コード。PHP の逆シリアル化を使用すると、コードを自動的に解析し、リモート コード インジェクション実行の効果を得ることができます。

PrestaShop Webサイトの脆弱性修復と方法

PrestaShopのバージョンを最新バージョンにアップグレードし、php.iniの解析機能をオフ、具体的にはphar.readonly=offに設定します。ここでは、Web サイトのアップロード機能により、セキュリティ フィルタリングが強化され、不正なパラメータの挿入がフィルタリングされ、Web サイトの脆弱性コードに対する機能アノテーションが提供されます。

以上がPrestaShop Web サイトの脆弱性に対する修正は何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。