Bee-box LDAP インジェクションの環境を構成する方法

1. 概要

私の学習プロセスによれば、Web 攻撃のモデルと脆弱性の原則が何であるかを知る必要があります。今、私は評判の悪い状況に遭遇しました。私はそれを初めて見ました。 LDAPに来たとき、国有企業のペネトレーションテスト中に不人気なLDAP(認可済み)を発見し、興味を持ちました。

LDAP の概念:

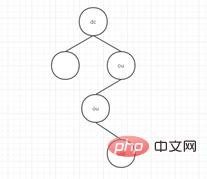

正式名称: Lightweight Directory AccessProtocolt、特徴: プロトコルについては説明しません。難解すぎるため、データを保存するデータベースとして理解できます。は、ツリー状のデータベースであるという点で特別です。まず、このデータベースの名前はツリーのルート (つまり DB = dc) に相当し、次にツリーのルートからノードに至るまでのすべてのノードが一致します。特定のリーフ ノードはブランチ (ou) と呼ばれ、最終的に探しているリーフ ノード (uid) に到達します。以下の図に示すように:

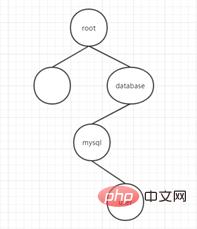

より具体的には、各ノードに名前を付けて、図を再度確認します。dc= root、fork 1 ou = データベース、fork 2 ou = mysql、リーフノード uid = ユーザー。

次に、それを言語で記述します。 dn:cn =user,ou = database,ou = mysql,dc = root

dn はレコードを識別し、説明します。 「ベース DN」と呼ばれるデータの詳細なパスが取得され、このレコードを通じてリーフ ノードを簡単かつ迅速に見つけることができます。この図から、LDAP はノードの親ノードが何なのか、子ノードが何なのか、というノード領域を明確に分けることができ、実際の応用まで拡張して、その部門の上位部門は何なのか、従業員は誰なのかなどを明確に分けることができます。企業内で使用する場合、各従業員の所属を明確に説明できます。

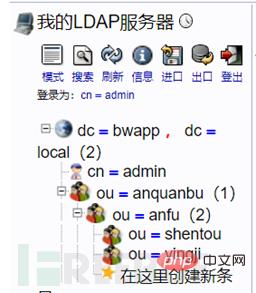

まず、サーバー セグメント構成の例を見てみましょう。

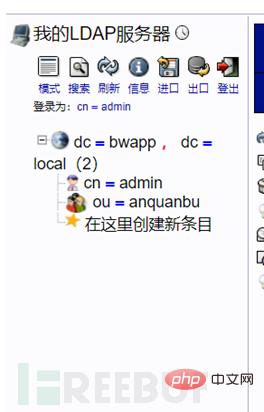

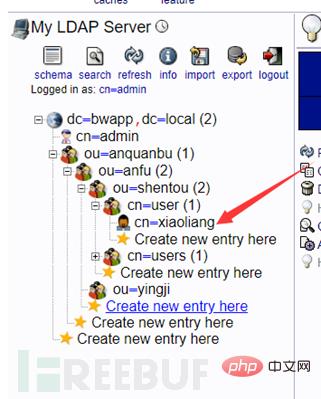

会社名が bwapp で、この会社を管理する CEO が admin であるとします。

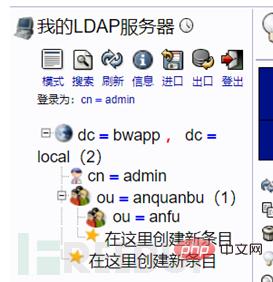

現在、CEO は会社にセキュリティ部門 (anquanbu) という新しい部門を追加したいと考えています。セキュリティ部門の下にセキュリティ部門 (anfu) があります。セキュリティ部門は侵入テスト (sentou) に分かれています。 (yingji) の 2 つのチーム、次に Xiaoliang (xiaoliang) が潜入チームに、Xiaoming (暁明) が緊急チームに所属します。

設定されたディレクトリ構造は以下のとおりです

2. Bee-Box に基づく LDAP 設定 (Linux)

最初に A を見つけますLDAP アーキテクチャの設定は比較的簡単なので、ここでは OpenLDAP phpLDAPadmin をお勧めします。

手順は次のとおりです。

まず、次の 2 つのインストール コマンドを入力します。

sudo apt-getupdate

sudo apt-getinstall sinners ldap-utils

インストール プロセス中に、LDAP 管理者パスワードの選択と確認を求められます

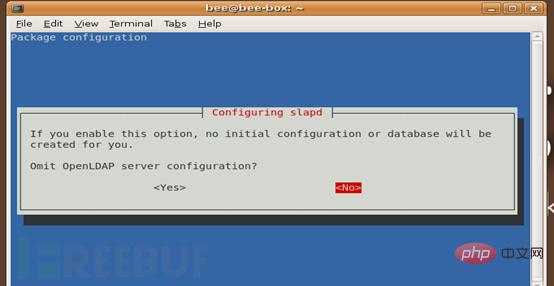

sudodpkg-reconfigure SLPd

このコマンドでは、LDAP に関するいくつかの設定を行う必要があります。は中国語と英語の比較とスクリーンショット

1. OpenLDAP サーバーの設定が省略されていますか? No

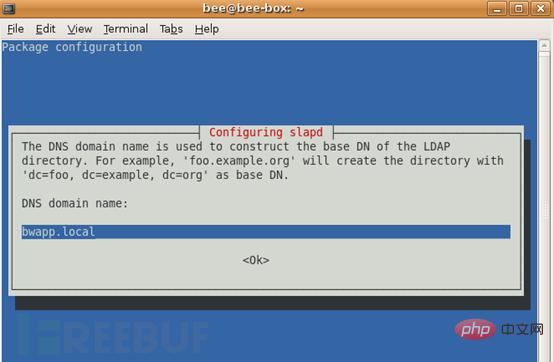

2. DNS ドメイン名?

このオプションは、ディレクトリ パスの基本構造を決定します。これがどのように達成されるかについては、メッセージを読んでください。実際のドメインを所有していない場合でも、必要な値を選択できます。ただし、このチュートリアルでは、適切なサーバー ドメイン名があることを前提としているため、それを使用する必要があります。ここで、bwapp 射撃場については、bwapp.local

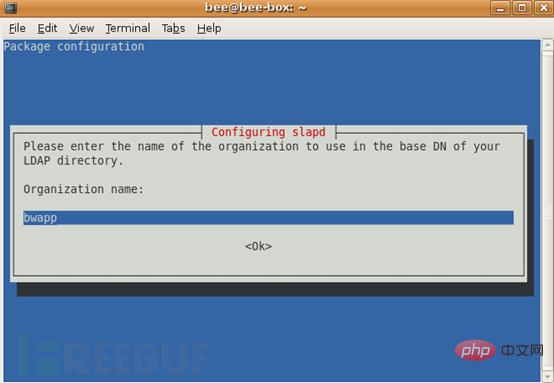

3 に設定します。組織名?

bwapp を使用します

4. 管理者パスワード?セキュリティ パスワードを 2 回入力します

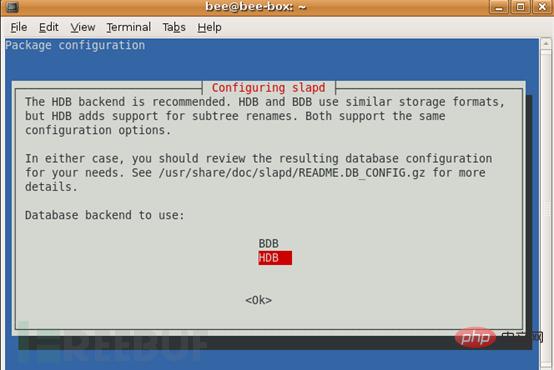

5. データベース バックエンド? HDB

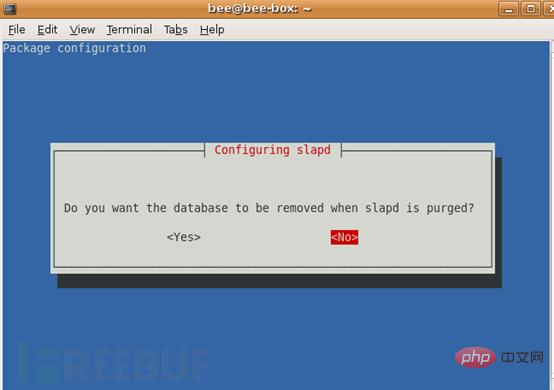

#5.slapd をクリアするときにデータベースを削除しますか?いいえ

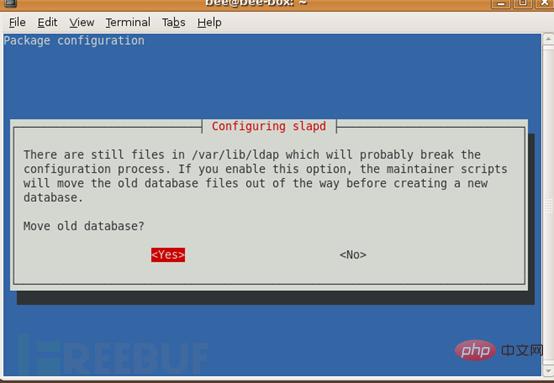

#6. 古いデータベースを移動しますか?はい

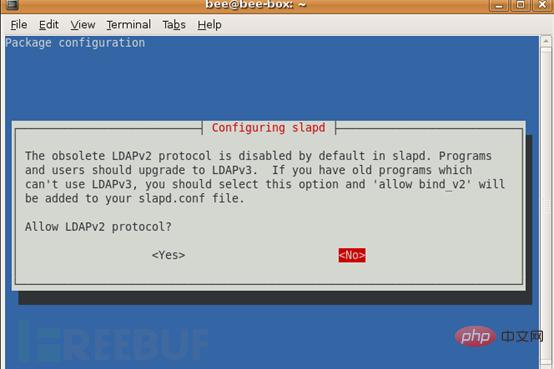

#7. LDAPv2 プロトコルを許可しますか?いいえ

この時点で初期構成が完了したら、外部クライアントが接続できるようにファイアウォールの LDAP ポートを開きます:

sudo ufw ldap を許可します

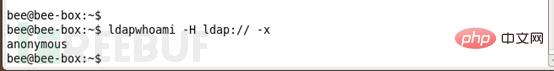

ldapwhoami への LDAP 接続が成功したかどうかをテストします。接続は、接続したユーザー名を返す必要があります:

ldapwhoami -H ldap:// -バツ## #

ホストから仮想マシンの phpLDAPadmin にアクセスします

https://virtual machine IP /phpldapadmin/

パスワードを入力してログインします。

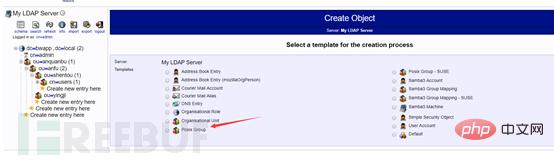

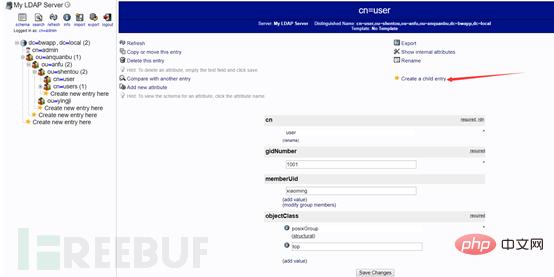

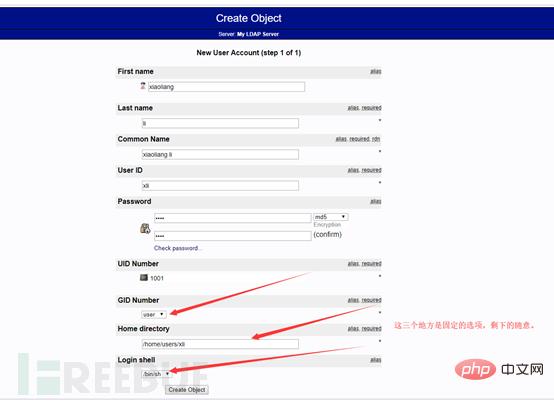

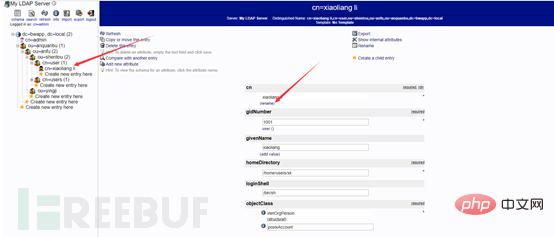

を作成します。

##作成は成功しましたが、ユーザーの姓を入力する必要があるのは非常に面倒なので、ユーザーの作成後にユーザーの名前を変更する必要があります。

##作成は成功しましたが、ユーザーの姓を入力する必要があるのは非常に面倒なので、ユーザーの作成後にユーザーの名前を変更する必要があります。

名前変更の手順は次のとおりです。

左側のユーザー名をクリックし、右側の名前の変更をクリックします

変更は成功しました

変更は成功しました

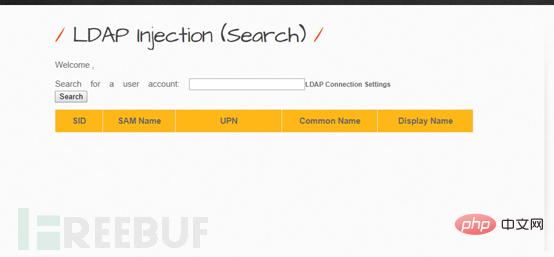

#3. bwapp と通信できるかどうかをテストします

接続が成功すると、次のインターフェイスが返されます。

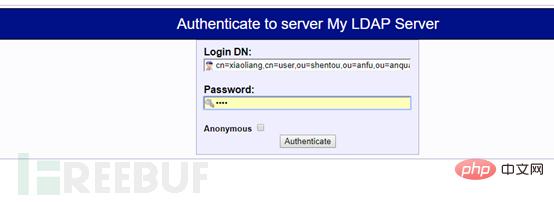

注: LDAP アカウントが作成され、ログイン形式は次のようになります:

注: LDAP アカウントが作成され、ログイン形式は次のようになります:

cn=xiaoliang,cn=user,ou=shentou,ou=anfu,ou= anquanbu,dc=bwapp,dc=local

以上がBee-box LDAP インジェクションの環境を構成する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

Bee-box LDAP インジェクションを使用して範囲練習を行う方法

May 13, 2023 am 09:49 AM

Bee-box LDAP インジェクションを使用して範囲練習を行う方法

May 13, 2023 am 09:49 AM

SQL インジェクションの本質が文字列の結合である場合、注入できるすべての本質は文字列の結合です。LDAP インジェクションも一種のインジェクションとして例外ではありません。さらに興味深いのは、括弧の結合であることです (SQL インジェクションは括弧も連結しますが、文字列を連結すると言ったほうが一般的です)。環境構築編ではbee-boxのldap環境構築について詳しく解説しており、射撃練習編ではphpとldapの接続処理や途中で使用する特殊機能の紹介、括弧を接続するためのいくつかのテクニック。まず、bwapp での LDAP 射撃場のログイン プロセスについて説明します。まず、これは LDAP ログイン インターフェイスであり、URL は http://192.168.3.184/bW です。

LDAP インジェクションを理解する方法

May 22, 2023 pm 09:47 PM

LDAP インジェクションを理解する方法

May 22, 2023 pm 09:47 PM

1. LDAP インジェクション LDAP (Light Directory Access Portocol) は、X.500 標準に基づく軽量のディレクトリ アクセス プロトコルです。ディレクトリ データベースにアクセスするためのサービスとプロトコルを提供します。ディレクトリ データベースでディレクトリ サービスを形成するためによく使用されます。このディレクトリは、クエリ、参照、検索用に最適化された専門的な分散データベースであり、Linux/Unix システムのファイル ディレクトリに似たツリー構造でデータを編成します。公開証明書、セキュリティ キー、会社の物理デバイス情報など、頻繁に変更されないデータは、ディレクトリへの保存に適しています。 LDAP は、SQL に似ていてクエリ構文を備えた検索プロトコルとして理解できますが、インジェクション攻撃のリスクもあります。 LDAP インジェクションはクライアントを指します

PHP 致命的エラーの解決策: 未定義関数 ldap_bind() の呼び出し

Jun 22, 2023 pm 11:37 PM

PHP 致命的エラーの解決策: 未定義関数 ldap_bind() の呼び出し

Jun 22, 2023 pm 11:37 PM

PHP を使用して Web アプリケーションを開発する場合、多くの場合、アプリケーションのアクセスを保護するために LDAP 認証を使用する必要があります。ただし、場合によっては、PHP の LDAP 機能を使用して認証を実装しようとすると、次のエラー メッセージが表示されることがあります。このエラー メッセージは通常、アプリケーションが ldap_bind() 関数を呼び出したときに発生します。

Bee-box LDAP インジェクションの環境を構成する方法

May 12, 2023 pm 08:37 PM

Bee-box LDAP インジェクションの環境を構成する方法

May 12, 2023 pm 08:37 PM

1. 概要 私の学習プロセスによれば、Web 攻撃のモデルと脆弱性が何であるかを知る必要がありました。今、私は予期せぬ状況に遭遇しました。私が初めて LDAP を目にしたのは、ある国営企業でのペネトレーション テスト中でした。人気のないもの(公認)を見つけて興味をそそられました。 LDAPの概念:正式名称:Lightweight Directory Access Protocol(Lightweight Directory Access Protocol)、特徴:プロトコルについては難解すぎるので説明しませんが、データを保存するデータベースとして理解できます、その特徴はそれはツリーです データベースの形式をとったデータベースです まず、データベースの名前はツリーのルート (つまり DB=dc) に相当し、ルートからリーフ ノードまでのプロセスは次のようになります。

PHP でのユーザー認証に LDAP を使用する

Jun 20, 2023 pm 10:25 PM

PHP でのユーザー認証に LDAP を使用する

Jun 20, 2023 pm 10:25 PM

LDAP (LightweightDirectoryAccessProtocol) は、分散ディレクトリ サービスにアクセスするためのプロトコルです。ユーザーの認証、認可、アカウントの保守、データの保存などのタスクに使用できます。 PHP アプリケーションでは、LDAP を強力な認証メカニズムとして使用して、アプリケーションに強力な認証および認可機能を提供できます。この記事では、PHP でのユーザー認証に LDAP を使用する方法を紹介します。具体的な内容は次のとおりです。 インストールと構成 L

Nginx を使用して LDAP インジェクション攻撃から保護する方法

Jun 10, 2023 pm 08:19 PM

Nginx を使用して LDAP インジェクション攻撃から保護する方法

Jun 10, 2023 pm 08:19 PM

ネットワーク セキュリティの脆弱性の増加に伴い、LDAP インジェクション攻撃は多くの Web サイトが直面するセキュリティ リスクとなっています。 Web サイトのセキュリティを保護し、LDAP インジェクション攻撃を防ぐには、いくつかのセキュリティ対策を使用する必要があります。中でも、Nginx は、高性能 Web サーバーおよびリバース プロキシ サーバーとして、多くの利便性と保護を提供します。この記事では、Nginx を使用して LDAP インジェクション攻撃を防ぐ方法を紹介します。 LDAP インジェクション攻撃 LDAP インジェクション攻撃は、LDAP データベースをターゲットとする攻撃手法です。

PHP を使用して LDAP インジェクションの脆弱性から保護する方法

Jun 24, 2023 am 10:40 AM

PHP を使用して LDAP インジェクションの脆弱性から保護する方法

Jun 24, 2023 am 10:40 AM

ネットワーク セキュリティの問題がますます注目されるようになるにつれて、ますます多くのプログラマが注意を払い、コードの攻撃を防ぐ方法を学び始めています。その中でも一般的な攻撃手法としては、SQLインジェクション、XSS、CSRFなどが挙げられます。ただし、過小評価されているもう 1 つの一般的な攻撃手法が LDAP インジェクションの脆弱性です。この記事では、この攻撃手法の原理と、PHP を使用して LDAP インジェクションの脆弱性を防ぐ方法を紹介します。 LDAP の概要 LDAP (LightweightDirectoryAccessProtocol)

PHP と LDAP を使用してユーザー グループの管理と認可を実装する方法

Jun 25, 2023 am 08:22 AM

PHP と LDAP を使用してユーザー グループの管理と認可を実装する方法

Jun 25, 2023 am 08:22 AM

企業の規模とビジネス ニーズが拡大し続けるにつれて、ユーザー グループの管理と承認は重要な部分になっています。 LDAP (Lightweight Directory Access Protocol) は、企業ネットワークで広く使用されているディレクトリ サービス プロトコルとして、ユーザー グループの管理と認可を実装する効率的な方法を提供します。この記事では、PHP と LDAP を使用してユーザー グループの管理と認可を実装する方法を紹介します。 1. LDAP とは LDAP は、企業ネットワークのディレクトリ サービス プロトコルとして広く使用されている軽量のディレクトリ アクセス プロトコルです。 LDAP はクライアント/サーバーベースです