SpringBoot の CSRF 攻撃に対する防御のプロセスと原則は何ですか?

CSRF の原則

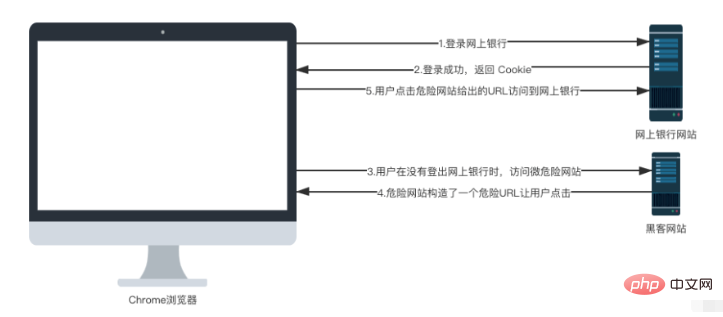

CSRF 攻撃を防御したい場合は、まず CSRF 攻撃が何であるかを理解する必要があります。次の図を通して CSRF 攻撃のプロセスを整理します。

実際、このプロセスは非常に簡単です:

実際、このプロセスは非常に簡単です:

2. ログインに成功すると、オンライン バンキングは Cookie をフロントエンドに返し、ブラウザーは Cookie を保存します。

3. ユーザーはオンライン バンキングからログアウトせずにブラウザで新しいタブを開き、危険な Web サイトにアクセスしました。

4. この危険な Web サイトにはハイパーリンクがあり、そのハイパーリンクのアドレスは中国商人オンライン バンキングを指しています。

4. ユーザーがこのリンクをクリックすると、このハイパーリンクにはブラウザに保存された Cookie が自動的に送信されるため、ユーザーは知らず知らずのうちにオンライン バンキングにアクセスし、損失を被る可能性があります。

CSRF のプロセスは大まかに次のとおりです。次に、CSRF がどのようなものであるかを簡単な例を使用して説明します。

CSRF Practice

1. csrf-mry という名前の Spring Boot プロジェクトを作成しました。このプロジェクトは、上記のオンライン バンキング Web サイトに相当します。プロジェクトの作成時に、Web と Spring を導入しました。セキュリティの依存関係は次のとおりです:

<dependencies> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-web</artifactId> </dependency> </dependencies>

2. 作成が成功した後、便宜上、application.properties ファイルで Spring Security のユーザー名/パスワードを直接構成します:

server.port= 8866 spring.security.user.name=javaboy spring.security.user.password=123

3。 2 つのテスト インターフェイスを提供します

package com.mry.csrf.controller;

import org.springframework.web.bind.annotation.GetMapping;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.RestController;

@RestController

public class CsrfDemoController {

@PostMapping("/transfer")

public void transferMoney(String name, Integer money) {

System.out.println("name = " + name);

System.out.println("money = " + money);

}

@GetMapping("/hello")

public String hello() {

return "hello";

}

}/transfer が転送インターフェイスであると仮定します (これは主に CSRF 攻撃を全員に示すための仮定であり、実際の転送インターフェイスはこれより複雑です)。

4. Spring Security はデフォルトで CSRF 攻撃を自動的に防御できるため、Spring Security を構成する必要もあるため、これをオフにする必要があります。

package com.mry.csrf.config;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests().anyRequest().authenticated()

.and()

.formLogin()

.and()

.csrf()

.disable();

}

}構成が完了したら、csrf-simulate-web プロジェクトを開始します。

5. 別の csrf-loophole-web プロジェクトを作成しましょう。このプロジェクトは危険な Web サイトに相当します。便宜上、ここで作成するときに Web 依存関係を導入するだけで済みます。

プロジェクトが正常に作成されたら、まずプロジェクト ポートを変更します:server.port= 8855

6.次に、次の内容を含む hello.html を resource/static ディレクトリに作成します。

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<form action="http://localhost:8866/transfer" method="post">

<input type="hidden" value="javaboy" name="name">

<input type="hidden" value="10000" name="money">

<input type="submit" value="点击查看美女图片">

</form>

</body>

</html>ここにハイパーリンクがあります。ハイパーリンクのテキストは、クリックすると美しい女性の写真が表示されます。ハイパーリンクをクリックすると、自動的に http://localhost:8866/transfer インターフェイスが要求されます。また、隠しドメインには 2 つのパラメータも含まれます。

構成が完了したら、csrf-loophole-web プロジェクトを開始できます。

次に、ユーザーはまず csrf-simulate-web プロジェクトのインターフェースにアクセスします。アクセスする際にはログインが必要であり、ユーザーはログイン操作を実行します。アクセスが完了した後、ユーザーはログイン操作を行いません。ログアウト操作を実行すると、ユーザーは csrf-loophole-web のページにアクセスし、ハイパーリンクを目にしました。この美しさがどのようなものか興味がありました。クリックするとすぐに、お金が送金されました。

CSRF 防御

まず防御のアイデアについて話しましょう。

CSRF 防御の中心となるアイデアは、フロントエンド リクエストに乱数を追加することです。

CSRF 攻撃では、ハッカー Web サイトは実際にはユーザーの Cookie が何であるかを知りません。このプロセスで自動的に Cookie が送信されるため、ユーザーは自分でオンライン バンキング Web サイトにリクエストを送信できます。情報。

したがって、私たちの防御アイデアは次のとおりです: ユーザーがオンライン バンキングにアクセスするとき、Cookie 内の情報に加えて、乱数も運ぶ必要があります。ユーザーがこの乱数を持たない場合、オンライン バンキング Web サイトはリクエストを拒否します。ハッカー Web サイトがユーザーにハイパーリンクをクリックさせると、その情報は自動的に Cookie に組み込まれますが、乱数は自動的に組み込まれないため、CSRF 攻撃は回避されます。

Spring Security はこれに対して優れたサポートを提供しています。見てみましょう。

バックエンドとバックエンドの非分離ソリューション

Spring Security は実際にはデフォルトで csrf 防御を提供しますが、開発者はさらに多くのことを行う必要があります。

まず、新しい Spring Boot プロジェクトを作成し、その作成時に Spring Security、Thymeleaf、および Web 依存関係を導入します。

1.pom 情報

<dependencies> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-web</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-security</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-thymeleaf</artifactId> </dependency> <dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-test</artifactId> <scope>test</scope> </dependency> </dependencies>

2. プロジェクトが正常に作成された後も、application.properties

spring.security.user.name=mry spring.security.user.password=123456

3 でユーザー名とパスワードを設定します。次に、次の情報を提供します。テスト インターフェイス

package com.mry.csrf.controller;

import org.springframework.web.bind.annotation.PostMapping;

import org.springframework.web.bind.annotation.ResponseBody;

import org.springframework.web.bind.annotation.RestController;

@RestController

public class SecurityCsrfController {

@PostMapping("/hello")

@ResponseBody

public String hello() {

return "hello";

}

}デフォルトでは、GET、HEAD、TRACE、および OPTIONS は CSRF 攻撃について検証する必要がないため、このテスト インターフェイスは POST リクエストであることに注意してください。

4. 次に、resources/templates ディレクトリに新しい thymeleaf テンプレートを作成します

<!DOCTYPE html>

<!--导入thymeleaf的名称空间-->

<html lang="en" xmlns:th="http://www.thymeleaf.org">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<form action="/hello" method="post">

<input type="hidden" th:value="${_csrf.token}" th:name="${_csrf.parameterName}">

<input type="submit" value="hello">

</form>

</body>

</html>POST リクエストを送信するときに、追加の隠しドメインと隠しドメインのキーが送信されることに注意してくださいは ${_csrf.parameterName}、値は ${_csrf.token} です。

サーバーはこれら 2 つの値を自動的に取得します。フロントエンドでレンダリングするだけで済みます。

5. 次にフロントエンドの hello.html ページにコントローラーを追加します

@GetMapping("/hello")

public String hello2() {

return "hello";

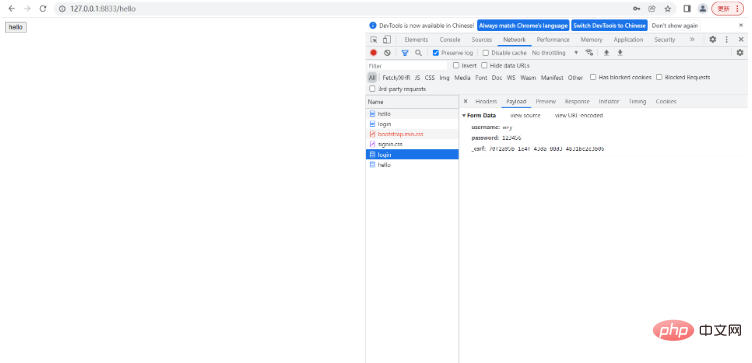

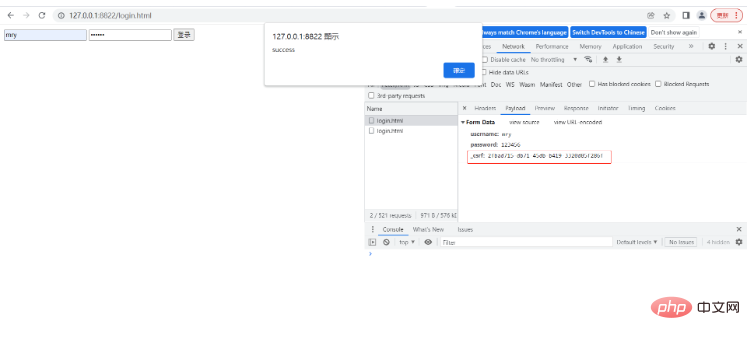

}6. 追加が完了したらプロジェクトを起動し、hello ページにアクセスします。ログインが成功すると、ログイン要求に追加のパラメータがあることがわかります。

这里我们用了 Spring Security 的默认登录页面,如果大家使用自定义登录页面,可以参考上面 hello.html 的写法,通过一个隐藏域传递 _csrf 参数。

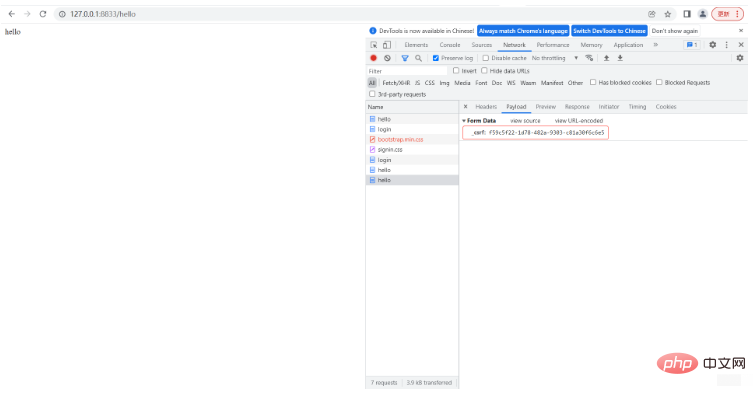

访问到 hello 页面之后,再去点击【hello】按钮,就可以访问到 hello 接口了。

这是 Spring Security 中默认的方案,通过 Model 将相关的数据带到前端来。

如果你的项目是前后端不分项目,这种方案就可以了,如果你的项目是前后端分离项目,这种方案很明显不够用。

前后端分离方案

如果是前后端分离项目,Spring Security 也提供了解决方案。

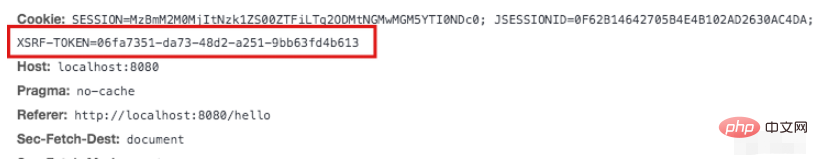

这次不是将 _csrf 放在 Model 中返回前端了,而是放在 Cookie 中返回前端,配置方式如下:

package com.mry.csrf.config;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.web.csrf.CookieCsrfTokenRepository;

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests().anyRequest().authenticated()

.and()

.formLogin()

.and()

.csrf().csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse());

}

}有小伙伴可能会说放在 Cookie 中不是又被黑客网站盗用了吗?其实不会的,大家注意如下两个问题:

(1)黑客网站根本不知道你的 Cookie 里边存的啥,他也不需要知道,因为 CSRF 攻击是浏览器自动携带上 Cookie 中的数据的。

(2)我们将服务端生成的随机数放在 Cookie 中,前端需要从 Cookie 中自己提取出来 _csrf 参数,然后拼接成参数传递给后端,单纯的将 Cookie 中的数据传到服务端是没用的。

理解透了上面两点,你就会发现 _csrf 放在 Cookie 中是没有问题的,但是大家注意,配置的时候我们通过 withHttpOnlyFalse 方法获取了 CookieCsrfTokenRepository 的实例,该方法会设置 Cookie 中的 HttpOnly 属性为 false,也就是允许前端通过 js 操作 Cookie(否则你就没有办法获取到 _csrf)。

配置完成后,重启项目,此时我们就发现返回的 Cookie 中多了一项:

接下来,我们通过自定义登录页面,来看看前端要如何操作。

首先我们在 resources/static 目录下新建一个 html 页面叫做 login.html:

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

<script src="https://libs.baidu.com/jquery/2.1.4/jquery.min.js"></script>

<script src="https://cdn.bootcss.com/jquery-cookie/1.4.1/jquery.cookie.min.js"></script>

</head>

<body>

<div>

<input type="text" id="username">

<input type="password" id="password">

<input type="button" value="登录" id="loginBtn">

</div>

<script>

$("#loginBtn").click(function () {

let _csrf = $.cookie('XSRF-TOKEN');

$.post('/login.html',{username:$("#username").val(),password:$("#password").val(),_csrf:_csrf},function (data) {

alert(data);

})

})

</script>

</body>

</html>这段 html 给大家解释一下:

(1)首先引入 jquery 和 jquery.cookie ,方便我们一会操作 Cookie。

(2)定义三个 input,前两个是用户名和密码,第三个是登录按钮。

(3)点击登录按钮之后,我们先从 Cookie 中提取出 XSRF-TOKEN,这也就是我们要上传的 csrf 参数。

(4)通过一个 POST 请求执行登录操作,注意携带上 _csrf 参数。

服务端我们也稍作修改,如下:

package com.mry.csrf.config;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.builders.WebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

import org.springframework.security.web.csrf.CookieCsrfTokenRepository;

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().antMatchers("/static/js/**");

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.authorizeRequests().anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login.html")

.successHandler((req,resp,authentication)->{

resp.getWriter().write("success");

})

.permitAll()

.and()

.csrf().csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse());

}

}一方面这里给 js 文件放行。

另一方面配置一下登录页面,以及登录成功的回调,这里简单期间,登录成功的回调我就给一个字符串就可以了。在登录成功后回调的详细解释。

OK,所有事情做完之后,我们访问 login.html 页面,输入用户名密码进行登录,结果如下:

可以看到,我们的 _csrf 配置已经生效了。

以上がSpringBoot の CSRF 攻撃に対する防御のプロセスと原則は何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7510

7510

15

15

1378

1378

52

52

78

78

11

11

19

19

64

64

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Jasypt の概要 Jasypt は、開発者が最小限の労力で基本的な暗号化機能を自分のプロジェクトに追加できる Java ライブラリであり、暗号化の仕組みを深く理解する必要はありません。一方向および双方向暗号化の高いセキュリティ。標準ベースの暗号化テクノロジー。パスワード、テキスト、数値、バイナリを暗号化します... Spring ベースのアプリケーション、オープン API への統合、JCE プロバイダーでの使用に適しています... 次の依存関係を追加します: com.github.ulisesbocchiojasypt-spring-boot-starter2. 1.1 Jasypt の特典はシステムのセキュリティを保護し、コードが漏洩した場合でもデータ ソースは保証されます。

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

1. Redis は分散ロックの原則を実装しており、分散ロックが必要な理由 分散ロックについて話す前に、分散ロックが必要な理由を説明する必要があります。分散ロックの反対はスタンドアロン ロックです。マルチスレッド プログラムを作成するとき、共有変数を同時に操作することによって引き起こされるデータの問題を回避します。通常、ロックを使用して共有変数を相互に除外し、データの正確性を確保します。共有変数の使用範囲は同じプロセス内です。共有リソースを同時に操作する必要があるプロセスが複数ある場合、どうすれば相互排他的になるのでしょうか?今日のビジネス アプリケーションは通常マイクロサービス アーキテクチャであり、これは 1 つのアプリケーションが複数のプロセスをデプロイすることも意味します。複数のプロセスが MySQL の同じレコード行を変更する必要がある場合、順序の乱れた操作によって引き起こされるダーティ データを避けるために、分散が必要です。今回導入するスタイルはロックされています。ポイントを獲得したい

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springboot はファイルを読み取りますが、jar パッケージにパッケージ化した後、最新の開発にアクセスできません。jar パッケージにパッケージ化した後、Springboot がファイルを読み取れない状況があります。その理由は、パッケージ化後、ファイルの仮想パスが変更されるためです。は無効であり、ストリーム経由でのみアクセスできます。読み取ります。ファイルはリソースの下にあります publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus が SQL ステートメントを使用して複数テーブルの追加操作を実行しない場合、私が遭遇した問題は、テスト環境で思考をシミュレートすることによって分解されます: パラメーターを含む BrandDTO オブジェクトを作成し、パラメーターをバックグラウンドに渡すことをシミュレートします。 Mybatis-plus で複数テーブルの操作を実行するのは非常に難しいことを理解してください。Mybatis-plus-join などのツールを使用しない場合は、対応する Mapper.xml ファイルを設定し、臭くて長い ResultMap を設定するだけです。対応する SQL ステートメントを記述します。この方法は面倒に見えますが、柔軟性が高く、次のことが可能です。

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBoot と SpringMVC はどちらも Java 開発で一般的に使用されるフレームワークですが、それらの間には明らかな違いがいくつかあります。この記事では、これら 2 つのフレームワークの機能と使用法を調べ、その違いを比較します。まず、SpringBoot について学びましょう。 SpringBoot は、Spring フレームワークに基づいたアプリケーションの作成と展開を簡素化するために、Pivotal チームによって開発されました。スタンドアロンの実行可能ファイルを構築するための高速かつ軽量な方法を提供します。

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

1. RedisAPI のデフォルトのシリアル化メカニズムである RedisTemplate1.1 をカスタマイズします。API ベースの Redis キャッシュ実装では、データ キャッシュ操作に RedisTemplate テンプレートを使用します。ここで、RedisTemplate クラスを開いて、クラスのソース コード情報を表示します。publicclassRedisTemplateextendsRedisAccessorimplementsRedisOperations、BeanClassLoaderAware{//キーを宣言、値の各種シリアル化メソッド、初期値は空 @NullableprivateRedisSe

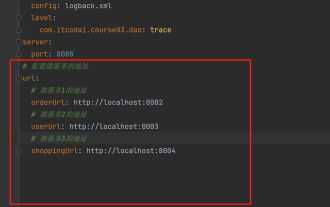

Springbootでapplication.ymlの値を取得する方法

Jun 03, 2023 pm 06:43 PM

Springbootでapplication.ymlの値を取得する方法

Jun 03, 2023 pm 06:43 PM

プロジェクトでは、構成情報が必要になることがよくありますが、この情報はテスト環境と本番環境で構成が異なる場合があり、実際のビジネス状況に基づいて後で変更する必要がある場合があります。これらの構成をコードにハードコーディングすることはできません。構成ファイルに記述することをお勧めします。たとえば、この情報を application.yml ファイルに書き込むことができます。では、コード内でこのアドレスを取得または使用するにはどうすればよいでしょうか?方法は2つあります。方法 1: @Value アノテーションが付けられた ${key} を介して、構成ファイル (application.yml) 内のキーに対応する値を取得できます。この方法は、マイクロサービスが比較的少ない状況に適しています。方法 2: 実際には、プロジェクト、業務が複雑な場合、ロジック

Laravel におけるクロスサイト スクリプティング (XSS) およびクロスサイト リクエスト フォージェリ (CSRF) からの保護

Aug 13, 2023 pm 04:43 PM

Laravel におけるクロスサイト スクリプティング (XSS) およびクロスサイト リクエスト フォージェリ (CSRF) からの保護

Aug 13, 2023 pm 04:43 PM

Laravel におけるクロスサイト スクリプティング (XSS) およびクロスサイト リクエスト フォージェリ (CSRF) からの保護 インターネットの発展に伴い、ネットワーク セキュリティの問題はますます深刻になってきています。その中でも、Cross-SiteScripting (XSS) と Cross-SiteRequestForgery (CSRF) は、最も一般的な攻撃手法の 1 つです。 Laravel は、人気のある PHP 開発フレームワークとして、ユーザーにさまざまなセキュリティ メカニズムを提供します。