電子財布APPの脆弱性分析の実施方法

Razer Pay はシンガポールとマレーシアで広く使用されています。この記事では、著者は APP リバース分析と Frida デバッグを使用して Razer Pay Ewallet のユーザー署名を発見しました。(署名) は脆弱性を生成し、チャット履歴を読み取ることができますこの脆弱性により、Razer は最終的に 6,000 ドル近くの公式報奨金を獲得しました。以下は著者の脆弱性発見の考え方であり、姿勢学習の参考としてのみ使用できます。

脆弱性の背景

Razer Inc (RΛZΞR) は、シンガポールで設立されたゲーム周辺機器会社であり、「グリーン ライト ファクトリー」としても知られ、市場への参入を開始しています。近年ではコンシューマエレクトロニクス事業を展開。 Razer の 2 つの本社は、シンガポールと米国サンディエゴにあります。 2017 年 11 月に香港証券取引所に上場した同社の製品はゲーマーをターゲットにしており、ほとんどの製品には肉食動物の名前が付けられています。電子ウォレット Razer Pay は 2018 年に発売されました。 2020年5月よりサージカルマスクの生産を開始しました。

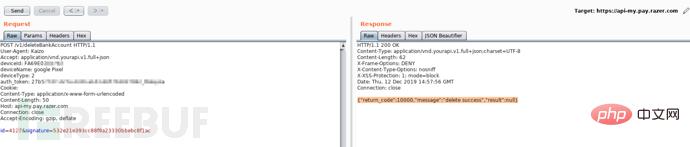

Razer Pay Ewallet のリクエスト改ざん防止メカニズムでは、auth_token に加えて、パラメータ署名も、さまざまなユーザーからのリクエストの署名検証を実行するために使用されます。各サービスの GET と POST の両方次の図に示すように、リクエストには、エンコードされた署名パラメータ値とユーザー ID が伴います。

したがって、リクエスト パラメータを改ざんして再送信しようとすると、結果は無効ですが、APK リバース分析により、Razer Pay Ewallet にはユーザー署名 (Signature) 生成の脆弱性があることが判明し、Frida の分析と活用を組み合わせることで、新しいユーザー署名 (Signature) を自動的に計算して生成することができ、これにより多くのユーザー署名 (Signature) が生成される可能性があります。ウルトラウイルスの問題(IDOR)。

Burp を使用して Razer Payment APP のネットワーク リクエストをキャプチャしたとき、リクエスト内のユーザー署名 (Signature) が保護されているため、パラメータの多くは改ざんできないことがわかりました。最初はテスト用に別の Razer 決済ユーザーを登録しようと考えたのですが、2 人のユーザーが同じリクエストを行ったシナリオでは、セッションのペイロードが置き換えられた後、セッションにユーザーの署名 (Signature) があったため、実行が無効になってしまいました。 . 保護を求めます。

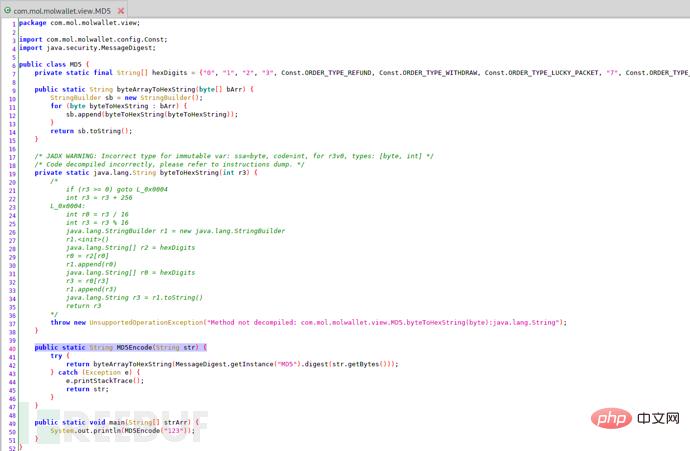

私は、ユーザー署名 (Signature) の生成メカニズムを分析することにしました。apktool と Jadx-Gui の逆コンパイルの助けを借りて、APP の動作をコードレベルで理解し、次のことがわかりました。は名前です「MD5Encode」のメソッド関数で、名前からもわかるようにMD5暗号アルゴリズムを使用しています。いくつかのパラメータペイロードを組み合わせた後、ユーザー署名(Signature)を生成してみようと思いましたが、パラメータの順序が間違っているのか、いくら頑張っても正しいユーザー署名を生成できませんでした。型破りな MD5 暗号化。

他のユーザーのバインドされた銀行口座を削除します

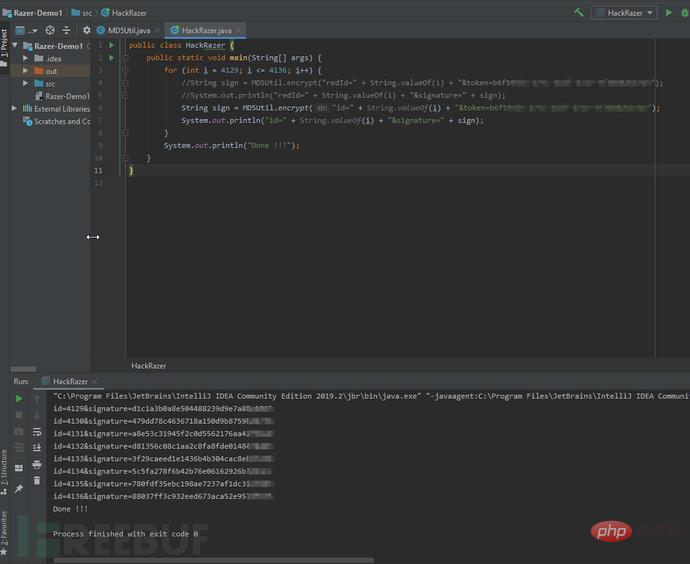

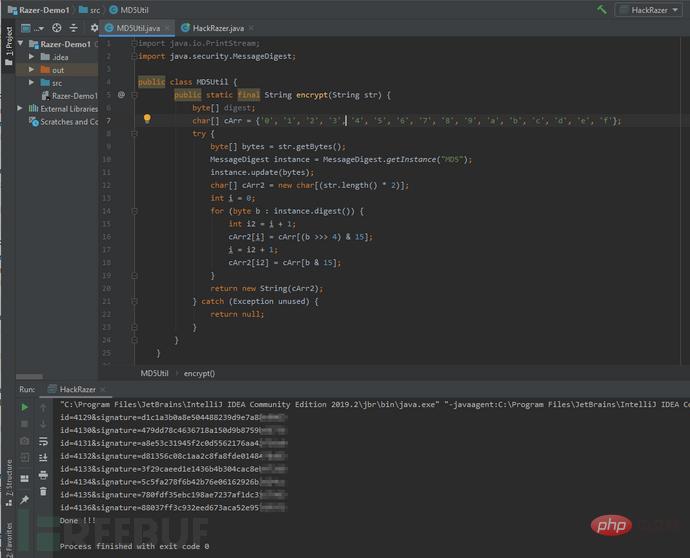

放棄したり諦めたりしないでください。ユーザー署名の生成に関連するすべての関連コードをコピーしました。 IDE デバッグ ツール IntelliJ IDEA を使用して生成してみました。最後に、「MD5Encode」メソッドの適用で、正しいパラメーターの順序を組み合わせました。ただし、コードが混乱しているため、多少の微調整が必要でしたが、あまり難しくありませんでした。最後に、前に生成したリクエスト本文に正しいパラメーター値を挿入し、上記のコードを使用して正しいユーザー署名 (Signature) 文字列を生成します。

(編集者は、以下の複数のユーザー署名の生成プロセスで、ユーザー自身のトークンがパラメーターの 1 つとして使用され、MD5Encode メソッドを通じて複数のユーザーに対応する異なるユーザー ID が生成される可能性があると分析しました)ユーザー署名、つまり各ユーザー署名 Razer サーバーによって複数のユーザーに割り当てられる署名は正常に生成できます)

したがって、最初に考えたのは、不正アクセスの脆弱性 (IDOR) をテストすることでした。比較的機密性の高い API インターフェイス /deleteBankAccount (ユーザーにバインドされた銀行口座を削除する操作) を選択しました。次に、2 つの口座のテスト シナリオで、別の Razer Pay ユーザーのリンクされた銀行口座です。

他のユーザーが作成したチャット グループに参加する

現時点では、IDOR オーバーライドの問題がある、Signature によって保護されている他の API インターフェイスがあるはずだと思います。上記の方法を使用して一連のテストを実行しようとしましたが、何も見つかりませんでした。さらに、他の API インターフェイスではさまざまなコード難読化手法が使用されていたため、それらの調査と分析に多くの時間を費やすことになりました。何も分からない場合は、Frida を使用してみてください。Frida は非常に使いやすいデバッグ ツールです。これを使用して、フックできるいくつかのメソッド関数を特定できます。上記の MD5Encode メソッドと組み合わせると、正しい電子ウォレットを見つけることができます. コード パッケージでは、これらのメソッドと関数を使用して、新しい正しいユーザー署名を生成することもできます。

次の frida.js コードによって実装される機能は、現在のユーザーが他のユーザーによって作成されたチャット グループに参加するための新しいユーザー署名を生成することです:

<br>

<code><code>// frida .js - 他の人のチャットグループにユーザーを追加するための署名を再計算するためにこれを使用します

<code>##console.log("Starting...")<code>

<code>Java.perform(function () {<code>

#var MD5 = Java.use('com.mol.molwallet . view.MD5')<code><code>

##MD5.MD5Encode.implementation = function (arg)<code><code>

## {<code><code>##console.log("クラス MD5 のフック - メソッド MD5Encode")

<code><code> ##/ /追加ステップ - 新しい署名を計算します

<code><code>##var ret_value = this.MD5Encode("groupId=1x9&userIds=95xxx7&token=b6fxxxd3-2xxc-4xxf-bxx7- 7fxxxxa6")

<code><code>##console.log("[ ]signature= " ret_value)

<code># #//メソッドを呼び出しますアプリがクラッシュしないように元の引数 ..<code>

##var ret_value = this.MD5Encode(arg) //元の値<code> <code>

#console.log("元の ARG: " arg)<code><code>return ret_value;

<code> <code>#}

<code><code>})

<code>ただし、Frida を実行するにはルートレベルのアクセスが必要です。 , 攻撃者が root 化されたモバイル デバイス上で操作を実行できるようにするサーバー側の脆弱性を発見しました。モバイル デバイスで Frida サービスを開始するコマンドは次のとおりです: <code>

<br>

<code><code># sudo su

# /data/local/tmp/frida-server

<code>その後、別のターミナル ウィンドウで、次のコマンドを実行します:

$ frida -l frida.js -U com.mol.molwallet

<code>

<code>

が原因で発生するその他のセキュリティ問題 上記の方法を使用して、Signature After の影響を受ける他のすべての API インターフェイスを削除しましたテストした結果、グループチャットでユーザーが共有した赤い封筒の量をこれらの API インターフェースから取得できるほか、他のユーザーの転送記録や個人情報を変更および閲覧できることがわかりました。以上が電子財布APPの脆弱性分析の実施方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7455

7455

15

15

1375

1375

52

52

77

77

11

11

14

14

9

9

京東モールAPPで実名認証を行う方法

Mar 19, 2024 pm 02:31 PM

京東モールAPPで実名認証を行う方法

Mar 19, 2024 pm 02:31 PM

京東モールAPPで実名認証を取得するにはどうすればよいですか?京東モールは多くの友人がよく利用するオンライン ショッピング プラットフォームですが、充実したサービスを享受し、より良いショッピング体験を得るために、買い物をする前に全員が実名認証を行うことが最善です。以下はJD.comの実名認証方法です。ネチズンの参考になれば幸いです。 1. JD.com をインストールして開き、個人アカウントにログインします。 2. 次に、ページの下部にある [マイ] をクリックして、個人センター ページに入ります。 3. 次に、ページ内の小さな [設定] アイコンをクリックします。右上隅をクリックして設定機能インターフェイスに移動します; 4. [アカウントとセキュリティ] を選択してアカウント設定ページに移動します; 5. 最後に、[実名認証] オプションをクリックして実名情報を入力します; 6. . インストール システムでは、実際の個人情報を入力し、実名認証を完了する必要があります。

cocos2d-LUA リバースエンジニアリングでアプリリソースを復号化する方法

May 16, 2023 pm 07:11 PM

cocos2d-LUA リバースエンジニアリングでアプリリソースを復号化する方法

May 16, 2023 pm 07:11 PM

Dashen apk を例に挙げます。アプリ復号化 Lua スクリプトの以前の分析を通じて、Dashen apk の Lua スクリプトを復号化できます。次に、そのリソース (設定ファイルや画像など) を復号化しましょう。より重要な設定ファイルを例に挙げると、復号化前: ファイル ヘッダーには署名値「fuckyou!」も含まれています。これを見て、これもxxteaで暗号化されているのではないかと考え、上記の方法でxxteaで復号化してから解凍したところ、やはり文字化けしており、途中でエラーが発生しました。私たちが今言ったことを否定しなければなりません。推測です。設定ファイルの復号化を段階的に続けます。ちょっと考えてみてください。ファイルのヘッダーは次のとおりです。ファイルを復号化したい場合は、必然的に処理が必要になります

MicrosoftはWindows 11のSmart App Controlを改善しましたが、使用できない可能性があります

Apr 17, 2023 pm 04:40 PM

MicrosoftはWindows 11のSmart App Controlを改善しましたが、使用できない可能性があります

Apr 17, 2023 pm 04:40 PM

Microsoft は今年初めに、Windows 11 のセキュリティ機能である SmartAppControl をリリースしました。当時、Microsoftはこれを「信頼できないアプリケーションや潜在的に危険なアプリケーションをブロックする」保護ツールだと説明していた。当時のこのツールのユニークな点は、Windows 11 デバイスで実行する必要があるかどうかを決定することでした。 SmartAppControl は最初は評価モードで実行され、アプリケーションが開くべきかどうかを決定するのはこのモードです。 Microsoft は、ユーザーが Windows セキュリティ アプリのアプリとブラウザーのコントロール セクションでスマート アプリ コントロールを有効にできることを明らかにしました。 Microsoft のみによると、SmartAppC

香港Apple ID登録の手順と注意点(香港Apple Storeならではのメリットを享受)

Sep 02, 2024 pm 03:47 PM

香港Apple ID登録の手順と注意点(香港Apple Storeならではのメリットを享受)

Sep 02, 2024 pm 03:47 PM

Appleの製品とサービスは、常に世界中のユーザーに愛され続けています。香港 Apple ID を登録すると、ユーザーはさらに便利になり、特典が得られます。香港 Apple ID の登録手順と注意点を見てみましょう。香港 Apple ID の登録方法 Apple デバイスを使用する場合、多くのアプリケーションや機能では、Apple ID を使用してログインする必要があります。香港からアプリケーションをダウンロードしたり、香港 AppStore の優待コンテンツを楽しみたい場合は、香港の Apple ID を登録することが非常に必要です。この記事では香港のApple IDの登録手順と注意点を詳しく解説します。手順: 言語と地域を選択します。Apple デバイスで「設定」オプションを見つけて、次のように入力します。

iPhoneでApp Storeの購入履歴を確認・削除する方法

Apr 13, 2023 pm 06:31 PM

iPhoneでApp Storeの購入履歴を確認・削除する方法

Apr 13, 2023 pm 06:31 PM

AppStore は、iOS 関連のアプリケーションのマーケットプレイスです。無料アプリと有料アプリもここで見つけることができます。アプリには、ゲーム アプリ、生産性向上アプリ、ユーティリティ アプリ、ソーシャル メディア アプリなど、さまざまなカテゴリのアプリが含まれます。 AppStore から iPhone 用の多くのアプリをダウンロードまたは購入したことがあるかもしれません。 App Store で購入したアプリの購入履歴を確認する方法を知りたいと思われるかもしれません。場合によっては、プライバシー上の理由から、購入履歴から特定の購入を非表示にしたい場合があります。この記事では、購入履歴を確認する方法と、必要に応じて購入履歴から購入内容を削除/非表示にする方法を説明します。パート1

チャイナユニコムアプリでデータパッケージをキャンセルする方法 チャイナユニコムでデータパッケージをキャンセルする方法

Mar 18, 2024 pm 10:10 PM

チャイナユニコムアプリでデータパッケージをキャンセルする方法 チャイナユニコムでデータパッケージをキャンセルする方法

Mar 18, 2024 pm 10:10 PM

チャイナユニコムアプリはみんなのニーズを簡単に満たします。ニーズを解決するためのさまざまな機能があります。さまざまなサービスを処理したい場合は、ここで簡単に行うことができます。必要がない場合は、ここで時間内に購読を解除できます。携帯電話を利用していると、データ容量が足りないと感じて追加でデータパックを購入したものの、翌月には必要ないのですぐに退会したいという方も多いのではないでしょうか。必要な友達が来て利用できるように、退会方法を提供しています。 China Unicom アプリで、右下隅にある「My」オプションを見つけてクリックします。 「My」インターフェースで「My Services」列をスライドし、「注文しました」オプションをクリックします。

Blackmagic のプロレベルのビデオ アプリが Android に登場しましたが、あなたの携帯電話ではおそらく実行できません

Jun 25, 2024 am 07:06 AM

Blackmagic のプロレベルのビデオ アプリが Android に登場しましたが、あなたの携帯電話ではおそらく実行できません

Jun 25, 2024 am 07:06 AM

Blackmagic Design は、好評を博した Blackmagic Camera アプリをついに Android に導入しました。プロ仕様のビデオ カメラ アプリは無料でダウンロードでき、完全な手動制御が可能です。これらのコントロールは、プロレベルの cin を簡単に摂取できるようにすることを目的としています。

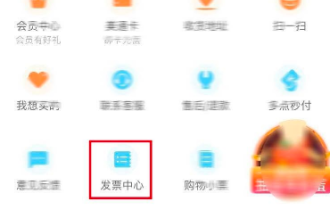

マルチポイントアプリで請求書を発行する方法

Mar 14, 2024 am 10:00 AM

マルチポイントアプリで請求書を発行する方法

Mar 14, 2024 am 10:00 AM

請求書は買い物券として、私たちの日常生活や仕事に欠かせないものです。では、普段買い物に Duodian アプリを使用する場合、Duodian アプリで簡単に請求書を発行するにはどうすればよいでしょうか?以下では、この Web サイトの編集者が、マルチポイント アプリで請求書を開くための詳細なステップバイステップ ガイドを提供します。さらに詳しく知りたいユーザーは、必ずお見逃しなく。テキストに従って詳細を確認してください。 [請求書センター]の[マルチポイントスーパー/フリーショッピング]をクリックし、注文完了ページで請求書が必要な注文を選択し、[次へ]をクリックして[請求書情報]、[受取人情報]を入力し、[クリック]をクリックします。正しいことを確認して送信し、数分後に受信メールボックスに入り、メールを開き、電子請求書のダウンロードアドレスをクリックし、最後に電子請求書をダウンロードして印刷します。