nginx を使用して分散電流制限を実装する方法

1. はじめに

一般に、外部に公開されているシステムは、プロモーションやハッカーの攻撃中に大量のリクエストを受け取ります。瞬時に大量の同時トラフィックが到着するため、電流を制限する必要があります。

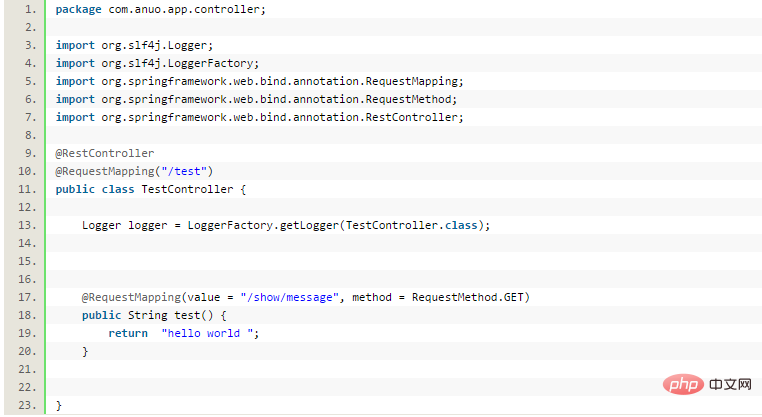

#2. まず、インターフェイスを外部に公開するプログラムをデプロイします。

##Hello World RESTful インターフェイスを返す取得リクエストを公開しました。

##Hello World RESTful インターフェイスを返す取得リクエストを公開しました。

このプログラムを Linux サーバーにデプロイします。デプロイ手順は、詳細は説明しませんが、Baidu Spring Boot を使用して自分でデプロイできます。

アーキテクチャをお勧めします。みんなで学ぶ交流グループ。コミュニケーションおよび学習グループ番号: 575745314。上級アーキテクトによって記録されたいくつかのビデオを共有します: Spring、mybatis、netty ソース コード分析、高同時実行性の原則、高性能、分散、マイクロサービス アーキテクチャ、JVM パフォーマンスの最適化、分散アーキテクチャなど。建築家にとって必須の知識体系となっています。また、無料の学習リソースを受け取ることもでき、これまでのところ多くのメリットがあります

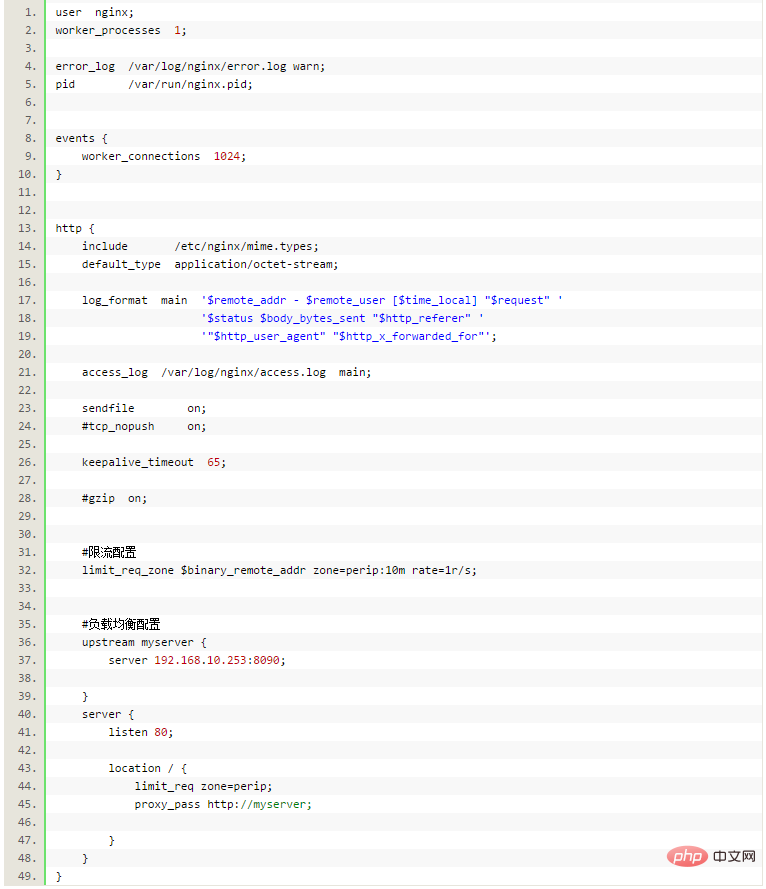

# という名前の nginx 構成ファイルを作成します#nginx.conf という名前の設定ファイルを作成します。完全な内容は次のとおりです。

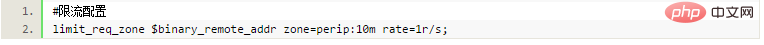

#設定ファイル内の電流制限部分の説明:

最初の行:

$ binary_remote_addr: クライアント IP に基づいて電流を制限することを意味します。たとえば、上記の電流制限設定は、各クライアント IP のリクエスト頻度を 1 秒あたり 1 回に制限します。1 秒あたり 2 回不正に動作すると、電流が制限され、http 503 エラーが返されます。どうぞ。

$ binary_remote_addr: クライアント IP に基づいて電流を制限することを意味します。たとえば、上記の電流制限設定は、各クライアント IP のリクエスト頻度を 1 秒あたり 1 回に制限します。1 秒あたり 2 回不正に動作すると、電流が制限され、http 503 エラーが返されます。どうぞ。

zone=perip: 電流制限設定のこの行を識別するために perip という名前が使用されることを示します。電流制限設定のこの行は、後で perip という名前で参照できます (つまり、現在の制限構成を複数に対して定義できます)

10m: クライアント IP を保存するスペースが 10mb であることを示します。1mb には 10,000 を超える ips を保存できます。 10mb には 100,000 を超える ips を保存できます。参考説明: ... この記事の内容 binary_remote_addr を検索して関連する説明を見つけます。

rate=1r/s: 頻度が 1 秒あたり 1 つのリクエストであることを示します。

2 行目:

myserver クラスター上で、perip

前の手順の構成ファイルで作成した nginx.conf を置き換え、それを /root/nginx/ 下の linux ディレクトリにコピーし (ディレクトリは任意)、docker コマンドを使用してnginx 環境のデプロイ

ここでは 8080 ポートが公開されています。nginx 構成の負荷分散ノードは、8080 ポート、つまり 192.168.10.253 を通じてアクセスできます。 8090 ip ポート。この ip ポートは、最初のステップで作成およびデプロイされた hello world プログラムに対応します。 コードを使用して、3 番目の 1 つのステップで定義された helloworld インターフェイスにアクセスします。

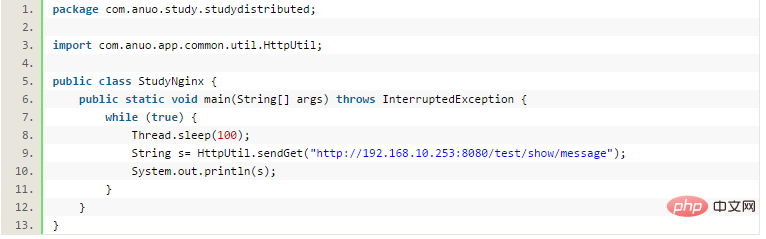

コードを使用して、3 番目の 1 つのステップで定義された helloworld インターフェイスにアクセスします。

#1 秒あたり 10 の get リクエストを実行しますが、これは nginx で設定されている 1 秒あたり 1 回のリクエストの rate=1r/s よりもすでに大きいため、次のような 503 エラーが表示されます。

コードを変更して get リクエストを 1 秒に 1 回実行すると、エラーは報告されません。試してみてください

以上がnginx を使用して分散電流制限を実装する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7531

7531

15

15

1379

1379

52

52

82

82

11

11

21

21

78

78

Linuxでnginxを開始する方法

Apr 14, 2025 pm 12:51 PM

Linuxでnginxを開始する方法

Apr 14, 2025 pm 12:51 PM

Linuxでnginxを開始する手順:nginxがインストールされているかどうかを確認します。 systemctlを使用して、nginxを開始してnginxサービスを開始します。 SystemCTLを使用して、NGINXがシステムスタートアップでNGINXの自動起動を有効にすることができます。 SystemCTLステータスNGINXを使用して、スタートアップが成功していることを確認します。 Webブラウザのhttp:// localhostにアクセスして、デフォルトのウェルカムページを表示します。

Windowsでnginxを構成する方法

Apr 14, 2025 pm 12:57 PM

Windowsでnginxを構成する方法

Apr 14, 2025 pm 12:57 PM

Windowsでnginxを構成する方法は? nginxをインストールし、仮想ホスト構成を作成します。メイン構成ファイルを変更し、仮想ホスト構成を含めます。 nginxを起動またはリロードします。構成をテストし、Webサイトを表示します。 SSLを選択的に有効にし、SSL証明書を構成します。ファイアウォールを選択的に設定して、ポート80および443のトラフィックを許可します。

Nginxが起動されているかどうかを確認する方法は?

Apr 14, 2025 pm 12:48 PM

Nginxが起動されているかどうかを確認する方法は?

Apr 14, 2025 pm 12:48 PM

Linuxでは、次のコマンドを使用して、nginxが起動されるかどうかを確認します。SystemCTLステータスNGINXコマンド出力に基づいて、「アクティブ:アクティブ(実行)」が表示された場合、NGINXが開始されます。 「アクティブ:非アクティブ(dead)」が表示されると、nginxが停止します。

Nginxが開始されるかどうかを確認する方法

Apr 14, 2025 pm 01:03 PM

Nginxが開始されるかどうかを確認する方法

Apr 14, 2025 pm 01:03 PM

nginxが開始されるかどうかを確認する方法:1。コマンドラインを使用します:SystemCTLステータスnginx(Linux/unix)、netstat -ano | FindStr 80(Windows); 2。ポート80が開いているかどうかを確認します。 3.システムログのnginx起動メッセージを確認します。 4. Nagios、Zabbix、Icingaなどのサードパーティツールを使用します。

nginx403を解く方法

Apr 14, 2025 am 10:33 AM

nginx403を解く方法

Apr 14, 2025 am 10:33 AM

Nginx 403禁止エラーを修正する方法は?ファイルまたはディレクトリの許可を確認します。 2。HTACCESSファイルを確認します。 3. nginx構成ファイルを確認します。 4。nginxを再起動します。他の考えられる原因には、ファイアウォールルール、Selinux設定、またはアプリケーションの問題が含まれます。

nginxサーバーを開始する方法

Apr 14, 2025 pm 12:27 PM

nginxサーバーを開始する方法

Apr 14, 2025 pm 12:27 PM

NGINXサーバーを起動するには、異なるオペレーティングシステムに従って異なる手順が必要です。Linux/UNIXシステム:NGINXパッケージをインストールします(たとえば、APT-GetまたはYumを使用)。 SystemCtlを使用して、NGINXサービスを開始します(たとえば、Sudo SystemCtl Start NGinx)。 Windowsシステム:Windowsバイナリファイルをダウンロードしてインストールします。 nginx.exe実行可能ファイルを使用してnginxを開始します(たとえば、nginx.exe -c conf \ nginx.conf)。どのオペレーティングシステムを使用しても、サーバーIPにアクセスできます

nginx304エラーを解く方法

Apr 14, 2025 pm 12:45 PM

nginx304エラーを解く方法

Apr 14, 2025 pm 12:45 PM

質問への回答:304変更されていないエラーは、ブラウザがクライアントリクエストの最新リソースバージョンをキャッシュしたことを示しています。解決策:1。ブラウザのキャッシュをクリアします。 2.ブラウザキャッシュを無効にします。 3.クライアントキャッシュを許可するようにnginxを構成します。 4.ファイル許可を確認します。 5.ファイルハッシュを確認します。 6. CDNまたは逆プロキシキャッシュを無効にします。 7。nginxを再起動します。

nginx403エラーを解く方法

Apr 14, 2025 pm 12:54 PM

nginx403エラーを解く方法

Apr 14, 2025 pm 12:54 PM

サーバーには、要求されたリソースにアクセスする許可がなく、NGINX 403エラーが発生します。ソリューションには以下が含まれます。ファイル許可を確認します。 .htaccess構成を確認してください。 nginx構成を確認してください。 SELINUXアクセス許可を構成します。ファイアウォールルールを確認してください。ブラウザの問題、サーバーの障害、その他の可能なエラーなど、他の原因をトラブルシューティングします。