Springboot が CORS クロスドメインの問題を解決する方法は何ですか?

1. WebMvcConfigurer インターフェイスを実装します

@Configuration

public class WebConfig implements WebMvcConfigurer {

/**

* 添加跨域支持

*/

@Override

public void addCorsMappings(CorsRegistry registry) {

// 允许跨域访问的路径 '/**'表示应用的所有方法

registry.addMapping("/**")

// 允许跨域访问的来源 '*'表示所有域名来源

.allowedOriginPatterns("*")

// .allowedOrigins("*") // 允许跨域访问的来源 SpringBoot2.4.0之前的版本

// 允许跨域请求的方法 '*'表示所有

.allowedMethods("GET", "HEAD", "POST", "PUT", "DELETE", "OPTIONS")

// 是否允许发送cookie true-允许 false-不允许 默认false。对服务器有特殊要求的请求,比如请求方法是PUT或DELETE,或者Content-Type字段的类型是application/json,这个值只能设为true

.allowCredentials(true)

// 预检间隔时间1小时,单位为秒。指定本次预检请求的有效期,在有效期间,不用发出另一条预检请求。

// 浏览器发出CORS简单请求,只需要在头信息之中增加一个Origin字段

// 浏览器发出CORS非简单请求,会在正式通信之前,增加一次OPTIONS查询请求,称为"预检"请求(preflight)。浏览器先询问服务器,当前网页所在的域名是否在服务器的许可名单之中,以及可以使用哪些HTTP动词和头信息字段。只有得到肯定答复,浏览器才会发出正式的XMLHttpRequest请求,否则就报错。

.maxAge(3600)

// 允许跨域请求可携带的header,'*'表所有header头。CORS请求时,XMLHttpRequest对象的getResponseHeader()方法只能拿到6个基本字段:Cache-Control、Content-Language、Content-Type、Expires、Last-Modified、Pragma。如果想拿到其他字段,就必须在Access-Control-Expose-Headers里面指定

.allowedHeaders("*");

}

}2. フィルター filter メソッドを実装します

@WebFilter

@Configuration

public class CorsFilter implements Filter {

@Override

public void doFilter(ServletRequest req, ServletResponse res, FilterChain chain) throws IOException, ServletException {

HttpServletResponse response = (HttpServletResponse) res;

response.setHeader("Access-Control-Allow-Origin", "*");

response.setHeader("Access-Control-Allow-Credentials", "true");

response.setHeader("Access-Control-Allow-Methods", "POST, GET, PATCH, DELETE, PUT");

response.setHeader("Access-Control-Max-Age", "3600");

response.setHeader("Access-Control-Allow-Headers", "Origin, X-Requested-With, Content-Type, Accept");

chain.doFilter(req, res);

}

}3. アノテーション @CrossOrigin

@CrossOrigin(originPatterns = "*", allowCredentials = "true")

@CrossOrigin は、メソッドだけでなく、クラスでも構成可能です。

4. 実践的な戦闘

2 つの通常の SpringBoot プロジェクト A と B を作成します。A はポート 8081 で構成され、ポート B はポート 8082 で構成されます。

A の resource/static ディレクトリに HTML ファイルindex.html を作成します。

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<!-- jquery库可百度jquery cdn -->

<script src="https://cdn.bootcdn.net/ajax/libs/jquery/3.6.0/jquery.js"></script>

<script>

function btnClick() {

$.get('http://localhost:8082/hello/hello', function (msg) {

$("#app").html(msg);

});

}

function btnClick2() {

$.post('http://localhost:8082/hello/hello', function (msg) {

$("#app").html(msg);

});

}

</script>

<body>

<div id="app"></div>

<input type="button" onclick="btnClick()" value="get_button">

<input type="button" onclick="btnClick2()" value="post_button">

</body>

</html>B は 2 つの Web インターフェイスを提供します。

@RestController

@RequestMapping("/hello")

public class HelloController {

// @CrossOrigin(originPatterns = "*", allowCredentials = "true")

@GetMapping("/hello")

public String hello() {

System.out.println("get hello");

return "get hello";

}

// @CrossOrigin(originPatterns = "*", allowCredentials = "true")

@PostMapping("/hello")

public String hello2() {

System.out.println("post hello");

return "post hello";

}

}A サービスと B サービスをそれぞれ開始します。ブラウザはA の Index.html を選択してボタンをクリックすると、ブラウザ コンソールに次のエラーが報告されます: http://localhost:8081/index.html

Access to XMLHttpRequest at ' http:オリジン 'http://localhost:8081' からの //localhost:8082/hello/hello' は CORS ポリシーによってブロックされました: 要求されたリソースに 'Access-Control-Allow-Origin' ヘッダーが存在しません。

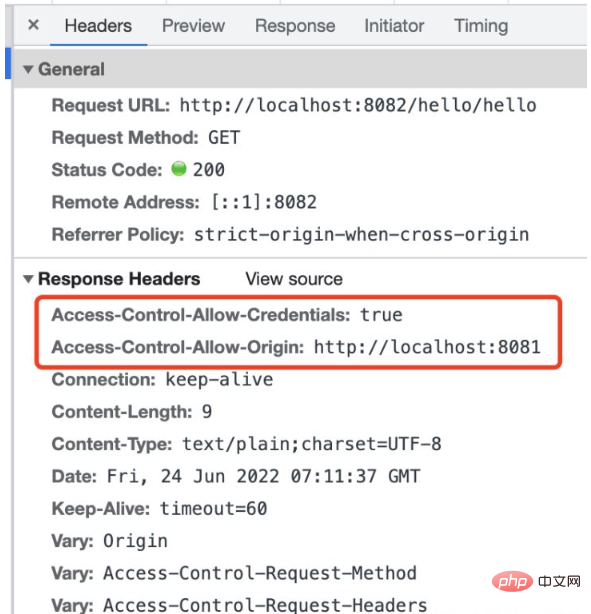

プロジェクト B に方法 1 を使用し、クロスドメイン サポートを追加し、再起動してボタンをもう一度クリックすると、通常どおりアクセスでき、応答ヘッダーにクロスドメイン サポートが追加されていることを確認します。情報:

SpringBoot 2.6 以降

利用可能な構成はオンラインで見つけることができます (ただし、個人テストは無効です!):server.servlet.session.cookie.same-site=none server.servlet.session.cookie.secure=true

SpringBoot 2.6 以下のバージョン

Tomcat をサーバーとして使用する場合は、次の設定を通じてセッション Cookie の SameSite 属性を設定できます (個人テストは機能しません)。server.servlet.session.cookie.secure=true

@Configuration

public class TomcatCookieConfig {

@Bean

public TomcatContextCustomizer sameSiteCookiesConfig() {

return context -> {

final Rfc6265CookieProcessor cookieProcessor = new Rfc6265CookieProcessor();

// SameSite

cookieProcessor.setSameSiteCookies(SameSiteCookies.NONE.getValue());

context.setCookieProcessor(cookieProcessor);

};

}

} <dependency>

<groupId>org.springframework.session</groupId>

<artifactId>spring-session-core</artifactId>

</dependency>@Configuration

public class SpringSessionConfiguration {

@Bean

public CookieSerializer cookieSerializer() {

DefaultCookieSerializer cookieSerializer = new DefaultCookieSerializer();

// Strict-严格模式 Lax-松懈模式 None-无

cookieSerializer.setSameSite("None");

cookieSerializer.setUseSecureCookie(true);

return cookieSerializer;

}

}@Configuration

public class CookieConfig {

private static String domain;

@Value("${domain}")

public void setDomain(String domain) {

CookieConfig.domain = domain;

}

public static HttpCookie generateHttpCookie(String name, String value) {

return ResponseCookie.from(name, value)

.domain(domain)

// cookie跨域设置

.sameSite("None")

// 在https下传输,配合sameSite=None使用

.secure(true)

.path("/")

// 有效期24小时

.maxAge(60 * 60 * 24)

.build();

}

} @GetMapping("/hello")

public String hello(HttpServletResponse response) {

HttpCookie cookie2 = CookieConfig.generateHttpCookie("age", "18");

response.addHeader(HttpHeaders.SET_COOKIE, cookie2.toString());

HttpCookie cookie3 = CookieConfig.generateHttpCookie("id", "77");

response.addHeader(HttpHeaders.SET_COOKIE, cookie3.toString());

System.out.println("get hello");

return "get hello";

}以上がSpringboot が CORS クロスドメインの問題を解決する方法は何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7517

7517

15

15

1378

1378

52

52

79

79

11

11

21

21

66

66

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Jasypt の概要 Jasypt は、開発者が最小限の労力で基本的な暗号化機能を自分のプロジェクトに追加できる Java ライブラリであり、暗号化の仕組みを深く理解する必要はありません。一方向および双方向暗号化の高いセキュリティ。標準ベースの暗号化テクノロジー。パスワード、テキスト、数値、バイナリを暗号化します... Spring ベースのアプリケーション、オープン API への統合、JCE プロバイダーでの使用に適しています... 次の依存関係を追加します: com.github.ulisesbocchiojasypt-spring-boot-starter2. 1.1 Jasypt の特典はシステムのセキュリティを保護し、コードが漏洩した場合でもデータ ソースは保証されます。

SpringBoot が Redisson を統合して遅延キューを実装する方法

May 30, 2023 pm 02:40 PM

SpringBoot が Redisson を統合して遅延キューを実装する方法

May 30, 2023 pm 02:40 PM

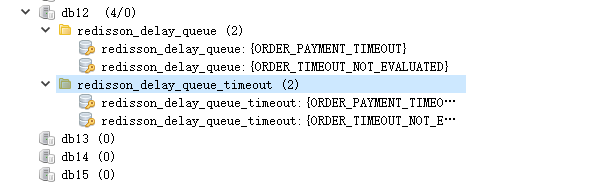

使用シナリオ 1. 注文は正常に行われましたが、支払いが 30 分以内に行われませんでした。支払いがタイムアウトになり、注文が自動的にキャンセルされました 2. 注文に署名があり、署名後 7 日間評価が行われませんでした。注文がタイムアウトして評価されない場合、システムはデフォルトでプラスの評価を設定します 3. 注文は正常に行われます。販売者が 5 分間注文を受け取らない場合、注文はキャンセルされます。 4. 配送がタイムアウトします。 SMS リマインダーをプッシュします... 遅延が長く、リアルタイム パフォーマンスが低いシナリオでは、タスク スケジュールを使用して定期的なポーリング処理を実行できます。例: xxl-job 今日は選択します

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

1. Redis は分散ロックの原則を実装しており、分散ロックが必要な理由 分散ロックについて話す前に、分散ロックが必要な理由を説明する必要があります。分散ロックの反対はスタンドアロン ロックです。マルチスレッド プログラムを作成するとき、共有変数を同時に操作することによって引き起こされるデータの問題を回避します。通常、ロックを使用して共有変数を相互に除外し、データの正確性を確保します。共有変数の使用範囲は同じプロセス内です。共有リソースを同時に操作する必要があるプロセスが複数ある場合、どうすれば相互排他的になるのでしょうか?今日のビジネス アプリケーションは通常マイクロサービス アーキテクチャであり、これは 1 つのアプリケーションが複数のプロセスをデプロイすることも意味します。複数のプロセスが MySQL の同じレコード行を変更する必要がある場合、順序の乱れた操作によって引き起こされるダーティ データを避けるために、分散が必要です。今回導入するスタイルはロックされています。ポイントを獲得したい

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springboot はファイルを読み取りますが、jar パッケージにパッケージ化した後、最新の開発にアクセスできません。jar パッケージにパッケージ化した後、Springboot がファイルを読み取れない状況があります。その理由は、パッケージ化後、ファイルの仮想パスが変更されるためです。は無効であり、ストリーム経由でのみアクセスできます。読み取ります。ファイルはリソースの下にあります publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus が SQL ステートメントを使用して複数テーブルの追加操作を実行しない場合、私が遭遇した問題は、テスト環境で思考をシミュレートすることによって分解されます: パラメーターを含む BrandDTO オブジェクトを作成し、パラメーターをバックグラウンドに渡すことをシミュレートします。 Mybatis-plus で複数テーブルの操作を実行するのは非常に難しいことを理解してください。Mybatis-plus-join などのツールを使用しない場合は、対応する Mapper.xml ファイルを設定し、臭くて長い ResultMap を設定するだけです。対応する SQL ステートメントを記述します。この方法は面倒に見えますが、柔軟性が高く、次のことが可能です。

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBoot と SpringMVC はどちらも Java 開発で一般的に使用されるフレームワークですが、それらの間には明らかな違いがいくつかあります。この記事では、これら 2 つのフレームワークの機能と使用法を調べ、その違いを比較します。まず、SpringBoot について学びましょう。 SpringBoot は、Spring フレームワークに基づいたアプリケーションの作成と展開を簡素化するために、Pivotal チームによって開発されました。スタンドアロンの実行可能ファイルを構築するための高速かつ軽量な方法を提供します。

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

1. RedisAPI のデフォルトのシリアル化メカニズムである RedisTemplate1.1 をカスタマイズします。API ベースの Redis キャッシュ実装では、データ キャッシュ操作に RedisTemplate テンプレートを使用します。ここで、RedisTemplate クラスを開いて、クラスのソース コード情報を表示します。publicclassRedisTemplateextendsRedisAccessorimplementsRedisOperations、BeanClassLoaderAware{//キーを宣言、値の各種シリアル化メソッド、初期値は空 @NullableprivateRedisSe

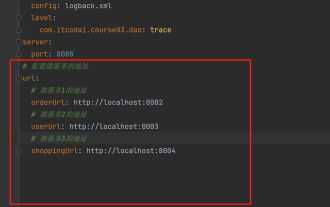

Springbootでapplication.ymlの値を取得する方法

Jun 03, 2023 pm 06:43 PM

Springbootでapplication.ymlの値を取得する方法

Jun 03, 2023 pm 06:43 PM

プロジェクトでは、構成情報が必要になることがよくありますが、この情報はテスト環境と本番環境で構成が異なる場合があり、実際のビジネス状況に基づいて後で変更する必要がある場合があります。これらの構成をコードにハードコーディングすることはできません。構成ファイルに記述することをお勧めします。たとえば、この情報を application.yml ファイルに書き込むことができます。では、コード内でこのアドレスを取得または使用するにはどうすればよいでしょうか?方法は2つあります。方法 1: @Value アノテーションが付けられた ${key} を介して、構成ファイル (application.yml) 内のキーに対応する値を取得できます。この方法は、マイクロサービスが比較的少ない状況に適しています。方法 2: 実際には、プロジェクト、業務が複雑な場合、ロジック