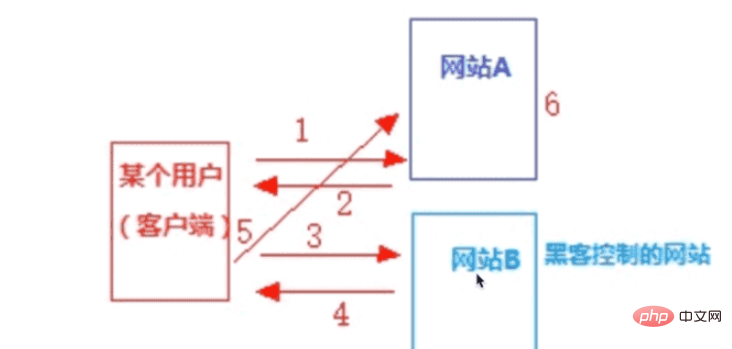

クロスドメイン アクセス制御

クロスドメイン アクセス

安全ではなく、CSRF 攻撃を受ける可能性があります。

#ハッカーによって制御されている Web サイト b が応答ヘッダーに悪意のある情報を追加して、クライアントが Web サイト a にアクセスできるようにすると、csrf 攻撃が発生します

#ハッカーによって制御されている Web サイト b が応答ヘッダーに悪意のある情報を追加して、クライアントが Web サイト a にアクセスできるようにすると、csrf 攻撃が発生します

add_header 構文

location ~ .*\.(htm|html)$ {

add_header access-control-allow-origin *;

add_header access-control-allow-methods get,post,put,delete,options;

root /opt/app/code;

}

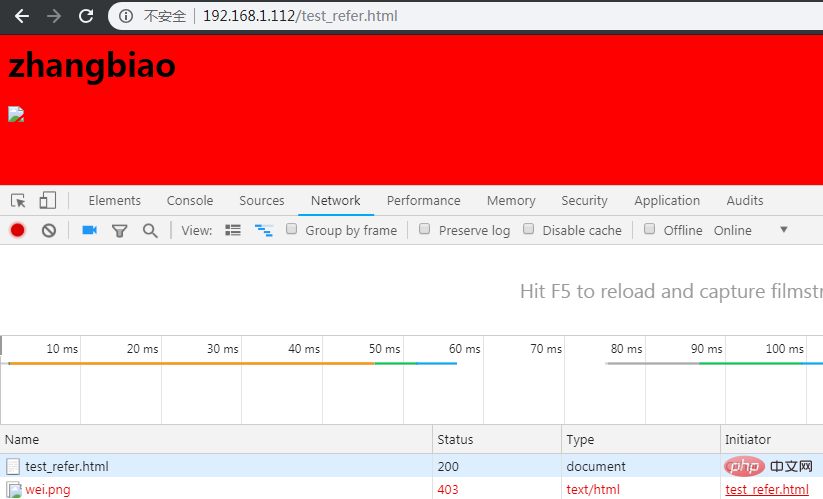

ホットリンク対策の目的

ngx_http_referer_module モジュールは、「referer」ヘッダー フィールドに無効な値を持つリクエストがサイトにアクセスするのを防ぐために使用されます。

#例valid_referers none blocked server_names

*.example.com example.* www.example.org/galleries/

~\.google\.;

if ($invalid_referer) {

return 403;

}##構文: Referer_hash_bucket_size サイズ;

#デフォルト: Referer_hash_bucket_size 64;デフォルト: Referer_hash_max_size 2048;

構文: valid_referers なし | ブロック | サーバー名 | 文字列 ...;

デフォルト: —

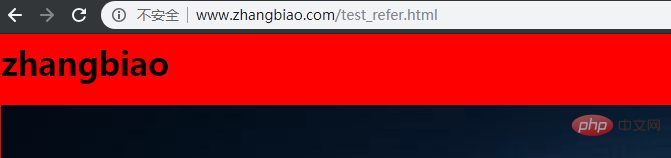

<html> <head> <meta charset="utf-8"> <title>imooc1</title> </head> <body style="background-color:red;"><br data-filtered="filtered"> <h1>张彪</h1> <img src="/static/imghw/default1.png" data-src="http://192.168.1.112/wei.png" class="lazy" / alt="Nginx クロスドメイン アクセスとアンチリーチングを構成する方法" > </body> </html>

location ~ .*\.(jpg|gif|png)$ {

valid_referers none blocked www.zhangbiao.com;

if ($invalid_referer) {

return 403;

}

root /opt/app/code/images;

}

location ~ /test_refer.html {

root /opt/app/code;

}http://192.168.1.112/test_refer.html

##アクセス

http://www.zhangbiao.com/test_refer.html

他のWebサイトによるあなたのアクセスを許可するWeb サイトのリソース構成

以上がNginx クロスドメイン アクセスとアンチリーチングを構成する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。