APTフレームワークTajMahalの使い方

概要

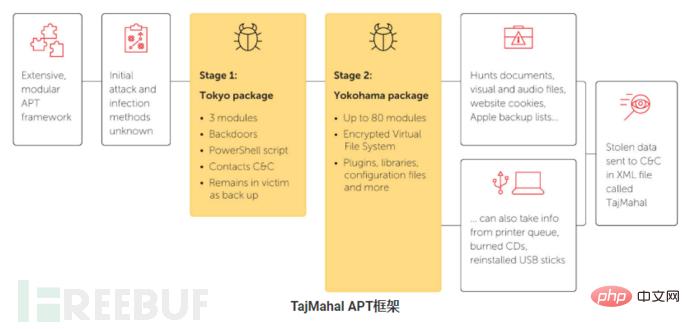

「TajMahal」は、2018 年の秋に Kaspersky Lab によって発見された、これまで知られていなかった技術的に複雑な APT フレームワークです。この完全なスパイ フレームワークは、「東京」と「横浜」という名前の 2 つのパッケージで構成されています。これには、バックドア、ローダー、オーケストレーター、C2 コミュニケーター、ボイス レコーダー、キーロガー、画面および Web カメラのグラバー、ドキュメントおよび暗号化キーのスティーラー、さらには被害者のマシン独自のファイル インデクサーが含まれます。暗号化された仮想ファイル システムに最大 80 個の悪意のあるモジュールが保存されていることがわかりました。これは、APT ツール セットで確認されたプラグインの中で最も多い数の 1 つです。

その機能を強調すると、TajMahal は被害者からだけでなく、プリンタ キュー内の書き込み済み CD からもデータを盗むことができます。また、以前に認識した USB スティックから特定のファイルを盗むように要求することもでき、次回 USB がコンピュータに接続されたときにファイルが盗まれます。

タージマハルは、少なくとも過去 5 年間にわたって開発され、使用されてきました。最初に知られている「正当な」サンプルのタイムスタンプは 2013 年 8 月のもので、最後は 2018 年 4 月のものです。被害者のマシン上でタージマハルのサンプルが確認された最初の確認日は 2014 年 8 月です。

技術的な詳細

Kaspersky は、東京と横浜を名乗る 2 つの異なるタイプのタージマハル パッケージを発見しました。 Kaspersky Lab は、被害者のシステムが 2 つのソフトウェア パッケージに感染していることを発見しました。これは、東京が第一段階の感染として使用され、東京が以下に示すフレームワークで完全に機能する横浜を被害者のシステムに展開したことを示唆しています。攻撃者のマシン上のモジュールは、次の興味深い機能を特定しました:

プリンタ キューに送信されたドキュメントを盗む機能。

- 被害者の偵察のために収集されたデータには、Apple モバイル デバイスのバックアップ リストが含まれます。

- VoiceIP アプリケーションの音声を録音中にスクリーンショットを撮ります。

- CD イメージを盗んで書き込みます。

- リムーバブル ドライブ上に以前に存在したファイルが再び利用可能になったときに、そのファイルを盗む機能。

- Internet Explorer、Netscape Navigator、FireFox、RealNetworks Cookie を盗みます。

- フロントエンド ファイルまたは関連するレジストリ値から削除された場合、再起動後に新しい名前と起動タイプで再表示されます。

- 所属:

推測 1: ロシア

推測 2: 米国:

地図からわかるように、中央アジアはロシアと中国に隣接しています。

そして、フレームワーク Kabba は、複雑なモジュラー フレームワークと呼ばれます。タイムスタンプによると、コンパイルされました。早ければ 13 年前に発見されました。Kabba が初めて発見されたのは 18 年前で、アメリカの APT 攻撃は通常、ステルスかつモジュール型であるため、検出が困難です。Flame は、最初に発見された複雑なモジュール型トロイの木馬でした

以上がAPTフレームワークTajMahalの使い方の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7489

7489

15

15

1377

1377

52

52

77

77

11

11

19

19

41

41

ZoomEye を使用して APT 攻撃を検出する分析例

May 27, 2023 pm 07:19 PM

ZoomEye を使用して APT 攻撃を検出する分析例

May 27, 2023 pm 07:19 PM

ZoomEye 上のオンライン データは上書き更新モードになっており、2 回目のスキャンでデータがスキャンされない場合、更新されたデータは上書きされず、ZoomEye 上のデータは 1 回目のスキャンで取得されたバナー データを保持します。実際、ボットネット、APT、その他の攻撃などの悪意のある攻撃に使用されるダウンロード サーバーは、通常、発見された後、直接非アクティブ化され、破棄されます。一部はハッキングのターゲットであり、非常に暴力的でもあります。直接オフラインにしましょう。したがって、多くの攻撃サイトが ZoomEye によってオンラインにキャッシュされる可能性があります。もちろん、ZoomEye 履歴 API で提供されるデータを使用すると、カバーしているかどうかに関係なく、各スキャンで取得されたバナーの数をクエリできます。

Linux パッケージ管理ツール yum と apt の違いは何ですか?

May 30, 2023 am 09:53 AM

Linux パッケージ管理ツール yum と apt の違いは何ですか?

May 30, 2023 am 09:53 AM

一般に、有名な Linux システムは、RedHat シリーズ: Redhat、Centos、Fedora など、Debian シリーズ: Debian、Ubuntu などの 2 つのカテゴリに大別されます。 yum (YellowdogUpdater、修正版) は、Fedora、RedHat、SUSE のシェル フロントエンド パッケージ マネージャーです。 apt (AdvancedPackagingTool) は、Debian および Ubuntu のシェル フロントエンド パッケージ マネージャーです。概要 一般に、有名な Linux システムは基本的に 2 つのカテゴリに分類されます。 RedHat シリーズ: Redhat、Cento

脅威インテリジェンス サイクル モデルに基づいて APT トロイの木馬を分析する方法

May 14, 2023 pm 10:01 PM

脅威インテリジェンス サイクル モデルに基づいて APT トロイの木馬を分析する方法

May 14, 2023 pm 10:01 PM

脅威情報処理サイクル モデルについて 「脅威情報処理サイクル」(F3EAD) という用語は軍隊に由来しており、主な戦闘部隊のすべてのレベルで米陸軍の指揮官によって設計された資源を組織し、部隊を展開するための方法です。 Network Emergency Response Center は、この方法を活用し、次の 6 つの段階で脅威インテリジェンス情報を処理します。 脅威インテリジェンス処理サイクル F3EAD 脅威インテリジェンス処理サイクル モデルの適用 ステップ 1: 特定の月の日付を見つけて、パートナーのパブリック データベースに展開します。クラウド サーバー 「Onion」システム アラームによって、疑わしいトロイの木馬プログラムが検出されたため、緊急対応チームはすぐに緊急対応プロセスを開始しました。関係者やその他の人々がワンクリックでグループを集めて通報しました。被害者のシステムは調査のために隔離されます。セキュリティ システムと監査ログは、トレーサビリティ分析のためにエクスポートされます。侵入侵害と被害者を分析するためのビジネス システム アーキテクチャとコード関連情報の準備

Deepin システムに php8 をインストールするチュートリアル。

Feb 19, 2024 am 10:50 AM

Deepin システムに php8 をインストールするチュートリアル。

Feb 19, 2024 am 10:50 AM

Deepin システムに PHP8 をインストールするには、以下の手順に従います。 システムを更新します。 ターミナルを開き、次のコマンドを実行してシステム パッケージを更新します。 sudoaptupdatesudoaptupgrade Ondřej SurýPPA ソースの追加: PHP8 は、Ondřej SurýPPA ソースを通じてインストールできます。次のコマンドを実行してソースを追加します。 sudoaptinstallsoftware-properties-commonsudoadd-apt-repositoryppa:ondrej/php パッケージ リストを更新します。 次のコマンドを実行してパッケージ リストを更新し、PPA ソースで PHP を取得します。

Ubuntuのapt-getアップデートソースを変更するにはどうすればよいですか?

Jan 05, 2024 pm 03:40 PM

Ubuntuのapt-getアップデートソースを変更するにはどうすればよいですか?

Jan 05, 2024 pm 03:40 PM

Ubuntu の apt-get ソースを手動で変更する 1. ssh ツールを使用して Ubuntu に接続します (私は xshell を使用します) 2. コマンド ラインに cd/etc/apt/3 と入力し、このディレクトリ内のsource.list ファイルをバックアップします (必ずバックアップしてください)。 4. source.list ファイルの内容をクリアします (注: クリア後は復元できないため、前の手順を実行してファイルをバックアップする必要があります)このとき、sudo を使用して権限が不足していることを確認するメッセージが表示されます。直接 root ユーザーに切り替えてこのコマンドを実行します。 5. vim を使用してsource.list を開き、i キーを押して編集モードに入り、ファイルを貼り付けます。変更する送信元アドレスを選択し、 を押します。

Ubuntu 20.04 システム上で MySQL5.7 をコンパイルおよびインストールするチュートリアル。

Feb 19, 2024 pm 04:57 PM

Ubuntu 20.04 システム上で MySQL5.7 をコンパイルおよびインストールするチュートリアル。

Feb 19, 2024 pm 04:57 PM

MySQL 5.7 は、公式 MySQL APT リポジトリを使用してインストールできます。以下は、Ubuntu20.04 システム上の公式 APT リポジトリを介して MySQL5.7 をインストールする手順です。 MySQLAPT リポジトリを追加します: wgethttps://dev.mysql.com/get/mysql-apt-config_0.8.17-1_all.debsudodpkg- imysql -apt-config_0.8.17-1_all.deb インストールプロセス中に、設定インターフェイスが表示されます。 MySQLServer のバージョンとして 5.7 を選択し、構成を完了します。アップデートパッケージリスト: sud

Ubuntu 18.04 システムでの Docker のコンパイルとインストールに関するチュートリアル。

Feb 19, 2024 pm 02:03 PM

Ubuntu 18.04 システムでの Docker のコンパイルとインストールに関するチュートリアル。

Feb 19, 2024 pm 02:03 PM

以下は、Ubuntu18.04 システムで Docker をコンパイルおよびインストールするためのチュートリアルです。 古いバージョンの Docker をアンインストールします (インストールされている場合): sudoaptremovedockerdocker-enginedocker.iocontainerdrunc システム パッケージを更新します: sudoaptupdatesudoaptupgrade Docker の依存関係をインストールします: sudoaptinstallapt-transport-httpsca-certificatescurlsoftware-properties -commonDocker公式GPGキーを追加:curl-

Ubuntu システムで yum とインストール方法が見つかりません!

Mar 02, 2024 pm 01:07 PM

Ubuntu システムで yum とインストール方法が見つかりません!

Mar 02, 2024 pm 01:07 PM

yum は RedHat シリーズ ディストリビューション (RHEL や CentOS など) のパッケージ マネージャーですが、Ubuntu は apt (AdvancedPackageTool) と呼ばれる別のパッケージ マネージャーを使用します。 Ubuntu システムでは、apt コマンドを使用してソフトウェア パッケージを管理できます。 Ubuntu システムにパッケージをインストールする基本的な手順は次のとおりです。 パッケージ インデックスの更新 インストール操作を実行する前に、まず次のコマンドを実行してパッケージ インデックスを更新します。 sudoaptupdate パッケージのインストール 次のコマンドを使用して、特定のパッケージをインストールします。 sudoaptinstallpackage_name will "package_name& #822