反映された XSS を分析する方法

1. 反射型 XSS

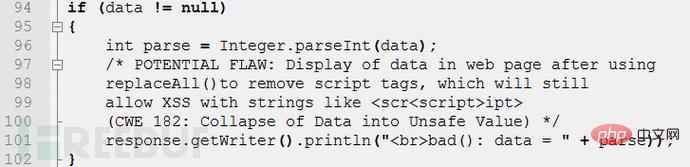

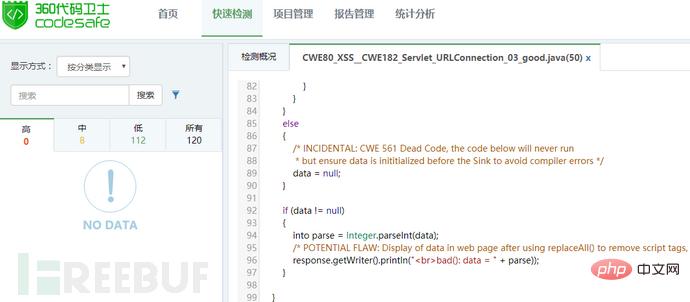

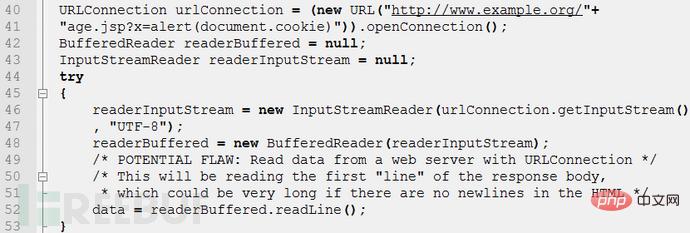

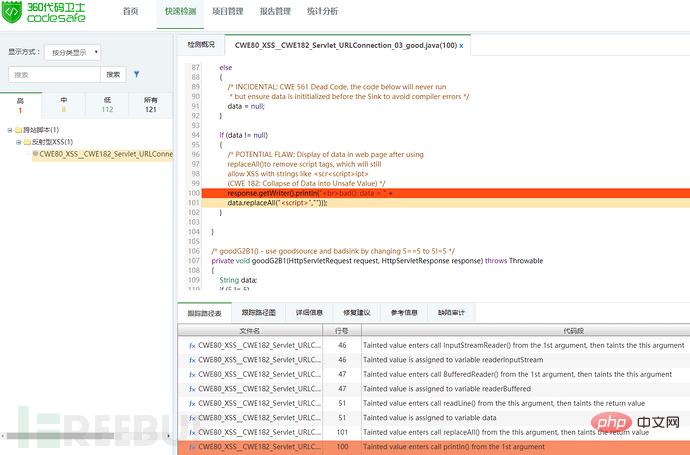

反射型 XSS とは、アプリケーションが Web リクエストを通じて信頼できないデータを取得し、そのデータに悪意のあるコードが含まれているかどうかを確認せずに、Web ユーザーに配信することを意味します。リフレクト XSS は通常、悪意のあるコード パラメーターを含む URL を使用して攻撃者によって構築されます。URL アドレスが開かれると、固有の悪意のあるコード パラメーターが HTML によって解析され、実行されます。非永続性が特徴で、ユーザーはリンクをクリックする必要があります。特定のパラメータが原因となる可能性があります。エディターは、JAVA 言語ソース コードを例として、CWE ID 80: Web ページ内のスクリプト関連 HTML タグの不適切な中和 (基本 XSS)

2. 反映された XSS# の危険性を分析します。

##ユーザーが XSS コードを含む URL リクエストにアクセスすると、サーバーはデータを受信して処理し、XSS コードを含むデータをブラウザーに送信し、ブラウザーは XSS コードを使用してデータを解析します。 XSS の脆弱性が作成され、ターゲット Web サイトの Cookie が盗まれて攻撃者のサーバーに転送されたり、ユーザーの未公開情報が読み取られたり、クリック ハイジャックが実行されてフィッシング攻撃が実行されたりする可能性があります。 2018 年 1 月から 11 月までに、CVE に関連する脆弱性情報は合計 126 件ありました。脆弱性の一部は次のとおりです。| 脆弱性の概要 | |

|---|---|

| tianti は Java で書かれた無料の軽量 CMS システムで、現在バックエンド管理からフロントエンド表示までの総合的なソリューションを提供しています。このうち、tianti 2.3 には、tianti-module-admin / user /list userName パラメーターを通じてユーザー管理モジュールに反映された XSS 脆弱性があります。 | |

| Matera Banco 1.0.0 は、/contingency/web/index.jsp (別名ホームページ) に示されているように、複数の反射型 XSS に対して脆弱です。 ) URLパラメータ。 | |

| ZohoManageEngine Applications Manager は、J2EE の基礎となる構造と J2EE アプリケーションを監視および管理するためのソリューションを提供します。 Zoho ManageEngine Applications Manager 13 (Build13800) に反映されたクロスサイト スクリプティング (XSS) の脆弱性により、リモート攻撃者が「method」パラメータを介して任意の Web スクリプトまたは HTML を GraphicalView.do に挿入することができます。 | |

| LAMS は、オーストラリアのマッコーリー大学、LAMS International Co., Ltd.、およびLAMS財団。 3.1 より前の LAMS には認証されていないリフレクト クロスサイト スクリプティング (XSS) が存在し、forgetPasswordChange.jsp でリモート攻撃者が侵入することを許可しますか?キー = パスワードの変更中に、不特定の GET パラメータを操作することにより、任意の JavaScript が導入されます。 |

以上が反映された XSS を分析する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7517

7517

15

15

1378

1378

52

52

79

79

11

11

21

21

66

66

Laravel におけるクロスサイト スクリプティング (XSS) およびクロスサイト リクエスト フォージェリ (CSRF) からの保護

Aug 13, 2023 pm 04:43 PM

Laravel におけるクロスサイト スクリプティング (XSS) およびクロスサイト リクエスト フォージェリ (CSRF) からの保護

Aug 13, 2023 pm 04:43 PM

Laravel におけるクロスサイト スクリプティング (XSS) およびクロスサイト リクエスト フォージェリ (CSRF) からの保護 インターネットの発展に伴い、ネットワーク セキュリティの問題はますます深刻になってきています。その中でも、Cross-SiteScripting (XSS) と Cross-SiteRequestForgery (CSRF) は、最も一般的な攻撃手法の 1 つです。 Laravel は、人気のある PHP 開発フレームワークとして、ユーザーにさまざまなセキュリティ メカニズムを提供します。

PHP で XSS およびリモートコード実行攻撃を防御する方法

Jun 30, 2023 am 08:04 AM

PHP で XSS およびリモートコード実行攻撃を防御する方法

Jun 30, 2023 am 08:04 AM

PHP を使用してクロスサイト スクリプティング (XSS) およびリモート コード実行攻撃を防御する方法 はじめに: 今日のインターネットの世界では、セキュリティが重要な問題となっています。 XSS (クロスサイト スクリプティング) 攻撃とリモート コード実行攻撃は、最も一般的なセキュリティ脆弱性の 2 つです。この記事では、PHP 言語を使用してこれら 2 つの攻撃を防御する方法を検討し、Web サイトをこれらの攻撃から保護するためのいくつかの方法とテクニックを提供します。 1. XSS 攻撃を理解する XSS 攻撃とは、攻撃者が Web サイトに悪意のあるスクリプトを挿入してユーザーの個人情報を取得することを指します。

PHP および Vue.js 開発のセキュリティのベスト プラクティス: XSS 攻撃の防止

Jul 06, 2023 pm 01:37 PM

PHP および Vue.js 開発のセキュリティのベスト プラクティス: XSS 攻撃の防止

Jul 06, 2023 pm 01:37 PM

PHP および Vue.js 開発のベスト プラクティス セキュリティ: XSS 攻撃の防止 インターネットの急速な発展に伴い、ネットワーク セキュリティの問題はますます重要になってきています。その中でも、XSS (クロスサイト スクリプティング攻撃) は、Web サイトのセキュリティの脆弱性を悪用してユーザーに悪意のあるコードを挿入したり、Web ページのコンテンツを改ざんしたりすることを目的とした、非常に一般的なタイプのネットワーク攻撃です。 PHP および Vue.js の開発では、XSS 攻撃を防ぐためにいくつかのセキュリティのベスト プラクティスを採用することが非常に重要です。この記事では、XSS 攻撃を防ぐために一般的に使用されるいくつかの方法を紹介し、対応するコードを提供します。

PHP における安全な XSS フィルタリング技術の分析

Jun 29, 2023 am 09:49 AM

PHP における安全な XSS フィルタリング技術の分析

Jun 29, 2023 am 09:49 AM

PHP は Web サイト開発で広く使用されているプログラミング言語ですが、PHP を使用して Web サイトを開発する場合、セキュリティの問題が心配になることがよくあります。そのうちの 1 つは、一般的なネットワーク セキュリティの脆弱性であるクロスサイトスクリプティング (XSS) です。この問題を解決するために、PHP はいくつかの安全な XSS フィルタリング テクノロジを提供します。この記事では、PHP における安全な XSS フィルタリング テクノロジの原理と使用法を紹介します。まず、XSS 攻撃とは何なのかを理解する必要があります。 XSS攻撃

反映された XSS を分析する方法

May 13, 2023 pm 08:13 PM

反映された XSS を分析する方法

May 13, 2023 pm 08:13 PM

1. 反射型 XSS 反射型 XSS とは、アプリケーションが Web リクエストを通じて信頼できないデータを取得し、そのデータに悪意のあるコードが含まれているかどうかを確認せずに Web ユーザーに送信することを意味します。リフレクト XSS は通常、URL に悪意のあるコード パラメーターを使用して攻撃者によって構築されます。URL アドレスが開かれると、固有の悪意のあるコード パラメーターが HTML によって解析され、実行されます。非永続性が特徴であり、ユーザーは URL をクリックする必要があります。特定のパラメータとのリンクが原因となる可能性があります。エディターは、例として JAVA 言語ソース コードを使用して、CWEID80:ImproperNeutralizationofScript- AssociatedHTMLTagsinaWebPage(BasicXSS)2 を分析します。

反映された XSS を分析する方法

Jun 03, 2023 pm 12:09 PM

反映された XSS を分析する方法

Jun 03, 2023 pm 12:09 PM

1 テスト環境の概要 テスト環境は、OWASP 環境の DVWA モジュールです。 2 テストの説明 XSS は、クロスサイト スクリプティング攻撃である CSS (CrossSiteScript) とも呼ばれます。悪意のある攻撃者が Web ページに悪意のある HTML コードを挿入することを指し、ユーザーがそのページを閲覧すると、Web に埋め込まれた HTML コードが実行され、ユーザーの Cookie を取得するなど、ユーザーに対する悪意のある攻撃という特別な目的が達成されます。 . 悪意のある Web サイトに移動し、攻撃などを実行します。この脆弱性は、攻撃者によって悪用され、認証されたユーザーのセッションをハイジャックされる可能性があります。認証されたセッションをハイジャックした後、ウイルスの発信者はその許可されたユーザーのすべての権限を持ちます。 3. テスト ステップ: 入力ボックスに JavaScript スクリプト コードを入力します: al

PHP での XSS 攻撃

May 23, 2023 am 09:10 AM

PHP での XSS 攻撃

May 23, 2023 am 09:10 AM

近年、インターネット情報技術の急速な発展により、私たちの生活はますますインターネットと切り離せないものになっています。ネットワークと私たちの日常生活との相互作用は、大量のコードの作成、送信、処理と切り離すことができません。そして、これらのコードはセキュリティを保護する必要があります。そうしないと、悪意のある攻撃者がそれらを使用してさまざまな攻撃を開始することになります。これらの攻撃の 1 つは XSS 攻撃です。この記事では、PHP における XSS 攻撃に焦点を当て、対応する防御方法を示します。 1. XSS 攻撃の概要 XSS 攻撃は、クロスサイト スクリプティング攻撃とも呼ばれ、通常、

PHP における XSS の攻撃と防御のガイド

May 22, 2023 pm 12:51 PM

PHP における XSS の攻撃と防御のガイド

May 22, 2023 pm 12:51 PM

PHP は、Web アプリケーションの開発で広く使用されている、一般的に使用されるサーバー側プログラミング言語です。しかし、その人気と使いやすさにより、PHP は攻撃者の標的の 1 つにもなっています。最も一般的な攻撃の 1 つは、クロスサイト スクリプティング (略して XSS) です。この記事は、PHP における XSS 攻撃とその防御のガイドラインを紹介することを目的としています。 1. XSS 攻撃の定義 クロスサイト スクリプティング攻撃 (XSS) は、攻撃者が悪意のある HTML または Javascript コードを「挿入」することにより、ユーザーのブラウザ上で悪意のある操作を実行することを指します。

図 1: 反射型 XSS 検出example

図 1: 反射型 XSS 検出example