C言語ソースコードの二次公開にはどのような危険性があるのでしょうか?

1. セカンダリ リリース

セカンダリ リリースを簡単に理解すると、同じポインタが指すメモリが 2 回解放されることになります (C 言語のソース コードの場合、同じポインタが解放されます)。 free() 操作により、セカンダリ リリースが発生する可能性があります。この記事の第 3.1 章にある欠陥のあるコードは、この種の状況について説明しています。 C 言語では、不適切なシャロー コピー操作が二次リリースの一般的な原因の 1 つです。たとえば、代入演算子またはコピー コンストラクターを 1 回呼び出すと、2 つのオブジェクトのデータ メンバーが同じ動的メモリを指すようになります。このとき、参照カウントの仕組みが非常に重要になり、参照カウントが不適切でオブジェクトがスコープ外になった場合、デストラクタは二つのオブジェクトが共有するメモリを解放します。別のオブジェクトの対応するデータ メンバーは、解放されたメモリ アドレスをポイントします。このオブジェクトもスコープ外になると、そのデストラクターが再度メモリを解放しようとし、二次的な解放の問題が発生します。詳細については、「CWE ID 415: ダブル無料」を参照してください。

2. セカンダリ リリースの害

メモリの 2 回目のリリースは、アプリケーションのクラッシュ、サービス拒否攻撃、その他の問題を引き起こす可能性があります。これは一般的な脆弱性の 1 つです。 C/C 1 で。 2018 年 1 月から 11 月までに、CVE に関連する脆弱性情報は合計 38 件ありました。脆弱性の一部は次のとおりです。

| 概要 | |

|---|---|

| CVE-2018-17097 | |

| CVE-2018-16425 | |

| CVE-2018-16402 | |

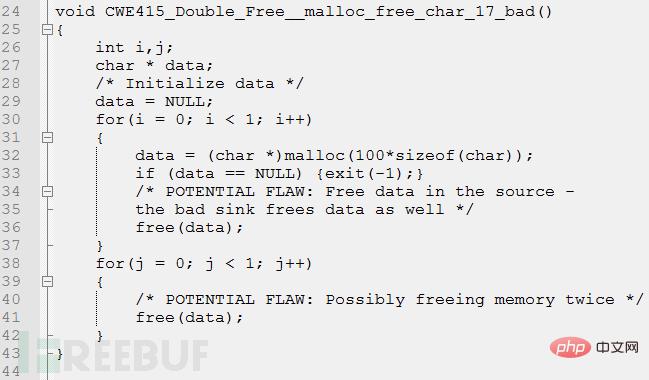

この例は、Samate Juliet Test Suite for C/C v1.3 (https:/) からのものです。 /samate.nist.gov/SARD/testsuite.php)、ソースファイル名: CWE415_Double_Free__malloc_free_char_17.c。

3.1 欠陥コード

上記のコード例では、32 行目で  malloc() が使用されています。

malloc() が使用されています。

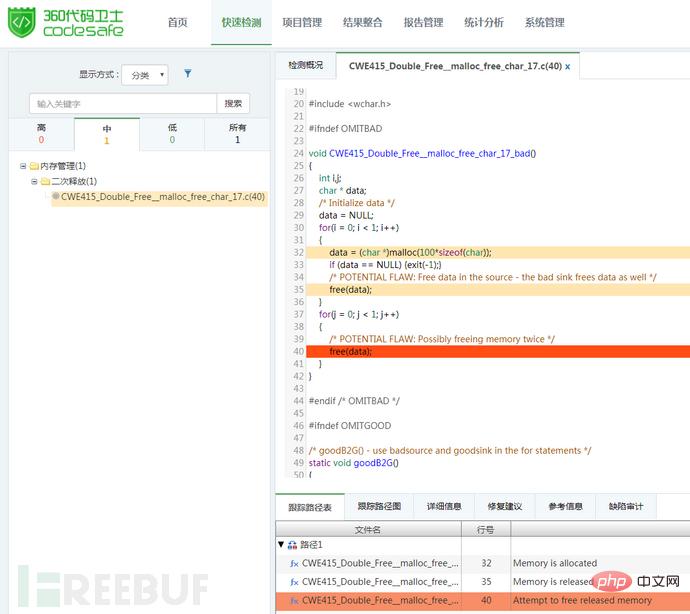

free() を使用して割り当てられたメモリを解放します。38 行目の for ループ ステートメントでは、すでに解放されているメモリが解放されます。 ##data は一度リリースされたため、二次リリースで問題が発生しました。 360 Code Guardを使用して上記のサンプルコードを検出すると、「セカンダリリリース」の不具合が検出でき、表示レベルは中です。図 1 に示すように:

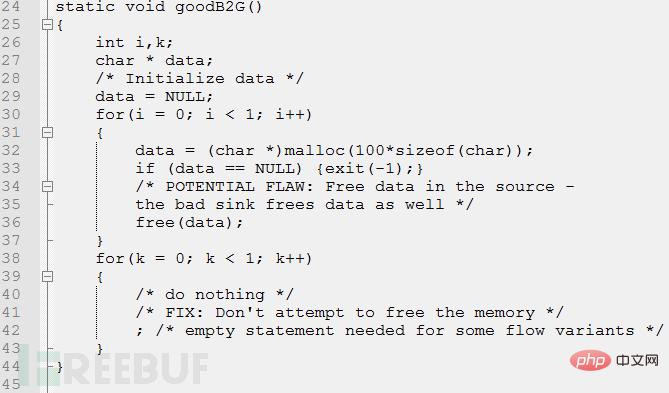

上記の修復コードで、Samate によって指定された修復方法は次のとおりです。メモリ割り当てには 32 行目で

malloc() を使用し、36 行目では

を使用し、36 行目では

を使用して解放すると、解放後にメモリは解放されません。 360 Code Guard を使用して修復されたコードを検出すると、「セカンダリ リリース」の欠陥がないことがわかります。図 2 に示すように:

図 2: 修復後の検出結果

二次リリースを回避するには、以下の点に注意する必要があります:

(1) ワイルドポインタは、二次リリースおよびリリース後の使用の重要な理由の 1 つです。ワイルド ポインタの有効性 方法は、ポインタを解放した直後にNULL

に設定するか、別の正当なオブジェクトを指すように設定することです。(2) C のシャロー コピーによって引き起こされるセカンダリ リリースの問題については、常にディープ コピーを実行することが良い解決策です。

(3) ソース コードの静的解析ツールを使用すると、プログラム内で考えられるセカンダリ リリースの問題を自動的に発見できます。

以上がC言語ソースコードの二次公開にはどのような危険性があるのでしょうか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7722

7722

15

15

1642

1642

14

14

1396

1396

52

52

1289

1289

25

25

1233

1233

29

29

C言語データ構造:ツリーとグラフのデータ表現と操作

Apr 04, 2025 am 11:18 AM

C言語データ構造:ツリーとグラフのデータ表現と操作

Apr 04, 2025 am 11:18 AM

C言語データ構造:ツリーとグラフのデータ表現は、ノードからなる階層データ構造です。各ノードには、データ要素と子ノードへのポインターが含まれています。バイナリツリーは特別なタイプの木です。各ノードには、最大2つの子ノードがあります。データは、structreenode {intdata; structreenode*left; structreenode*右;}を表します。操作は、ツリートラバーサルツリー(前向き、順序、および後期)を作成します。検索ツリー挿入ノード削除ノードグラフは、要素が頂点であるデータ構造のコレクションであり、近隣を表す右または未照明のデータを持つエッジを介して接続できます。

C言語ファイルの操作問題の背後にある真実

Apr 04, 2025 am 11:24 AM

C言語ファイルの操作問題の背後にある真実

Apr 04, 2025 am 11:24 AM

ファイルの操作の問題に関する真実:ファイルの開きが失敗しました:不十分な権限、間違ったパス、およびファイルが占有されます。データの書き込みが失敗しました:バッファーがいっぱいで、ファイルは書き込みできず、ディスクスペースが不十分です。その他のFAQ:遅いファイルトラバーサル、誤ったテキストファイルエンコード、およびバイナリファイルの読み取りエラー。

C言語マルチスレッドプログラミング:初心者のガイドとトラブルシューティング

Apr 04, 2025 am 10:15 AM

C言語マルチスレッドプログラミング:初心者のガイドとトラブルシューティング

Apr 04, 2025 am 10:15 AM

C言語マルチスレッドプログラミングガイド:スレッドの作成:pthread_create()関数を使用して、スレッドID、プロパティ、およびスレッド関数を指定します。スレッドの同期:ミューテックス、セマフォ、および条件付き変数を介したデータ競争を防ぎます。実用的なケース:マルチスレッドを使用してフィボナッチ数を計算し、複数のスレッドにタスクを割り当て、結果を同期させます。トラブルシューティング:プログラムのクラッシュ、スレッドの停止応答、パフォーマンスボトルネックなどの問題を解決します。

C言語でカウントダウンを出力する方法

Apr 04, 2025 am 08:54 AM

C言語でカウントダウンを出力する方法

Apr 04, 2025 am 08:54 AM

Cのカウントダウンを出力する方法は?回答:ループステートメントを使用します。手順:1。変数nを定義し、カウントダウン数を出力に保存します。 2。whileループを使用して、nが1未満になるまでnを連続的に印刷します。 3。ループ本体で、nの値を印刷します。 4。ループの端で、n x 1を減算して、次の小さな相互に出力します。

CSウィーク3

Apr 04, 2025 am 06:06 AM

CSウィーク3

Apr 04, 2025 am 06:06 AM

アルゴリズムは、問題を解決するための一連の指示であり、その実行速度とメモリの使用量はさまざまです。プログラミングでは、多くのアルゴリズムがデータ検索とソートに基づいています。この記事では、いくつかのデータ取得およびソートアルゴリズムを紹介します。線形検索では、配列[20,500,10,5,100,1,50]があることを前提としており、数50を見つける必要があります。線形検索アルゴリズムは、ターゲット値が見つかるまで、または完全な配列が見られるまで配列の各要素を1つずつチェックします。アルゴリズムのフローチャートは次のとおりです。線形検索の擬似コードは次のとおりです。各要素を確認します:ターゲット値が見つかった場合:return true return false c言語実装:#include#includeintmain(void){i

Debian Readdirが他のツールと統合する方法

Apr 13, 2025 am 09:42 AM

Debian Readdirが他のツールと統合する方法

Apr 13, 2025 am 09:42 AM

DebianシステムのReadDir関数は、ディレクトリコンテンツの読み取りに使用されるシステムコールであり、Cプログラミングでよく使用されます。この記事では、ReadDirを他のツールと統合して機能を強化する方法について説明します。方法1:C言語プログラムを最初にパイプラインと組み合わせて、cプログラムを作成してreaddir関数を呼び出して結果をinclude#include#include inctargc、char*argv []){dir*dir; structdireant*entry; if(argc!= 2){(argc!= 2){

C言語関数の概念とその定義形式

Apr 03, 2025 pm 11:33 PM

C言語関数の概念とその定義形式

Apr 03, 2025 pm 11:33 PM

C言語関数は、再利用可能なコードブロック、処理のパラメーターを受信し、結果を返すことです。それはスイスの陸軍ナイフに似ており、強力であり、慎重に使用する必要があります。関数には、形式の定義、パラメーター、戻り値、関数体などの要素が含まれます。高度な使用には、関数ポインター、再帰関数、コールバック関数が含まれます。一般的なエラーはタイプの不一致であり、プロトタイプの宣言を忘れています。デバッグスキルには、変数の印刷とデバッガーの使用が含まれます。パフォーマンス最適化は、インライン関数を使用します。関数設計は、単一の責任の原則に従う必要があります。 C言語関数の習熟度は、プログラミングの効率とコードの品質を大幅に向上させることができます。

C言語データ構造:人工知能におけるデータ構造の重要な役割

Apr 04, 2025 am 10:45 AM

C言語データ構造:人工知能におけるデータ構造の重要な役割

Apr 04, 2025 am 10:45 AM

C言語データ構造:人工知能の分野における人工知能におけるデータ構造の重要な役割の概要、データ構造は、大量のデータを処理するために重要です。データ構造は、データを整理および管理し、アルゴリズムを最適化し、プログラムの効率を改善するための効果的な方法を提供します。一般的に使用されるC言語で一般的に使用されるデータ構造には、次のものが含まれます。配列:同じタイプの連続して保存されたデータ項目のセット。構造:さまざまな種類のデータを一緒に整理し、名前を付けるデータ型。リンクリスト:データ項目がポインターによって接続される線形データ構造。スタック:最後のファーストアウト(LIFO)原理に続くデータ構造。キュー:ファーストインファーストアウト(FIFO)原則に続くデータ構造。実用的なケース:グラフ理論の隣接するテーブルは人工知能です