Google Chromeのリモートコード実行の0Day脆弱性通知を分析する方法

1. 概要

2021 年 4 月 13 日、Antiy CERT は、海外のセキュリティ研究者が Google Chrome ブラウザのリモート コード実行 0Day 脆弱性の PoC を公開したことを発見しました。この脆弱性により、特別に細工されたページが作成され、ユーザーがこのページにアクセスすると、リモートでコードが実行されます。この脆弱性は、Chrome の最新公式バージョン (89.0.4389.114) およびそれ以前のすべてのバージョンに影響します。 Antiy CERT が追跡調査を行ったところ、中国では Google Chrome ブラウザの使用率が高いため、この脆弱性は悪意のあるコードに悪用されて広範囲に拡散するリスクがあり、脅威レベルが高いことが判明しました。同時に、Antiy CERT のテストにより、Google Chrome カーネルを使用する他の国内ブラウザの一部も影響を受けることが判明しました。現在、Microsoft Edge などのブラウザはデフォルトですでにサンドボックス モードで実行されています。 Antiy CERT のテストでは、この脆弱性が単独で使用された場合には Chrome のサンドボックス モードに侵入できないことが確認されていますが、これが深刻な問題ではないというわけではありません。実際の攻撃では複数の脆弱性が組み合わせて利用される場合があり、この脆弱性がサンドボックスを侵入する他の脆弱性と組み合わせて利用されると、セキュリティ上の大きな脅威となる可能性があります。

中国では 360 Secure Browser、Aoyou Browser、Sogou Browser、Speed Browser などの Chrome ベースのブラウザが広く使用されているため、関連メーカーが速やかに検証を行い、調査。私たちはこの問題を国の関連部門に緊急に報告し、この脆弱性による影響を避けるためにできるだけ早く一時的なソリューションを採用することをお客様に推奨しました。

2. 脆弱性の詳細

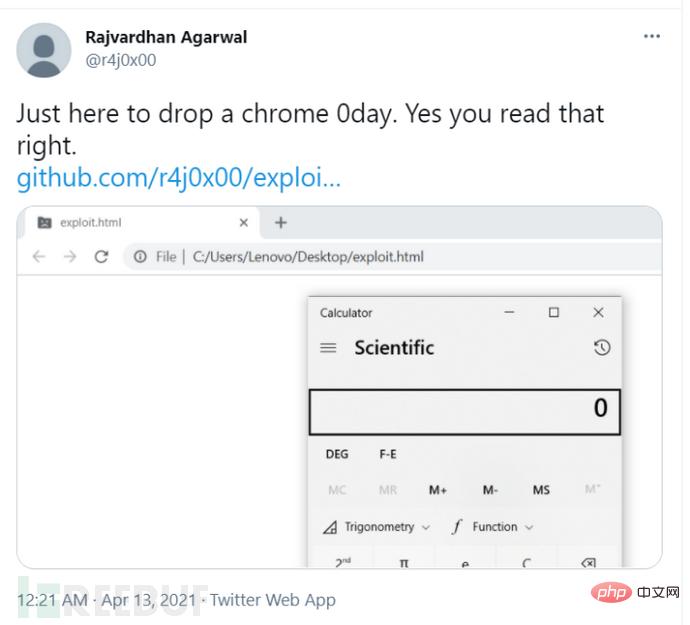

Anty CERT は、海外のセキュリティ研究者が Google Chrome のリモート コード実行の 0Day 脆弱性に関する PoC 詳細を公開したことを発見しました[1] 。 Google Chrome は、Google が開発した無料の Web ブラウザです。この脆弱性は Chrome の最新公式バージョン (89.0.4389.114) およびそれ以前のすべてのバージョンに影響し、攻撃者は特別な Web ページを構築し、被害者にそのページへのアクセスを誘導し、リモートでコードが実行される可能性があります。

図 2-1 外国のセキュリティ研究者による PoC 検証のスクリーンショット

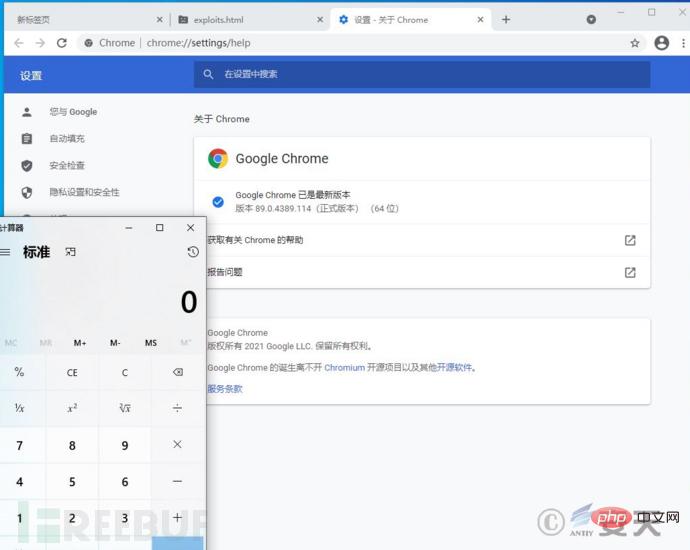

Anty CERT は追跡調査を行い、この脆弱性を再現しました。

図 2-2 PoC の Antiy CERT 検証スクリーンショット

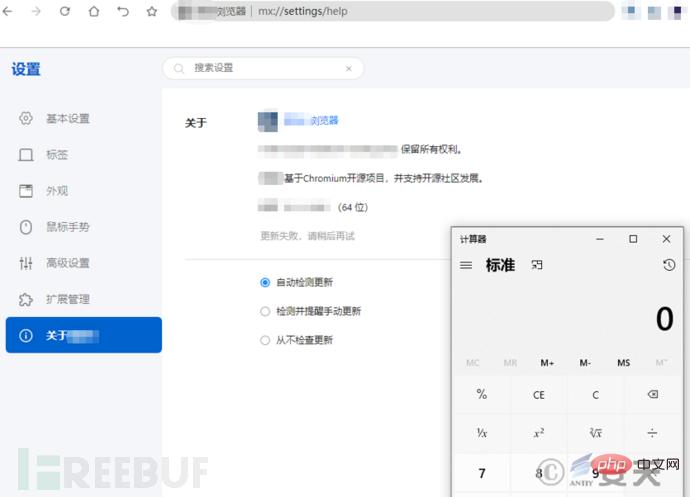

Antiy CERT テストで使用の一部が判明 その他Google Chrome カーネルを使用するブラウザもこの脆弱性の影響を受けますが、Chrome カーネルを使用するブラウザはサンドボックス モードを使用している場合、この脆弱性の影響を受けません。

図 2-3 ブラウザ テスト チャート

3. 脆弱性の影響を受けるバージョン範囲

この脆弱性は主にバージョン 89.0.4389.114 以下のバージョンに影響します

4. 一時的な解決策

● ユーザーが次の場所から Web ページを開かないようにすることをお勧めします。不明なソースのリンクを作成し、不明なソースからの電子メールの添付ファイルをクリックしないようにします。

##ユーザーは仮想マシンで Google Chrome ブラウザを実行することをお勧めします。##● の更新情報に引き続き注意してください。 Google Chrome 公式 Web サイトにアクセスし、適時にアップデートを完了してください。

関連するブラウザの既存のデフォルト ポリシーに基づく脆弱性再現の結果は、オペレーティング システムとアプリケーション自体のセキュリティ メカニズムを継続的に強化することで、攻撃の軽減に一定の効果をもたらす可能性があることを示しています。しかし同時に、常にバージョンを更新し、パッチをアップグレードし続けることが非常に必要です。システム独自のセキュリティ ポリシー設定、バージョンとパッチの更新、およびサードパーティのホスト セキュリティ ソフトウェアの主な防御メカニズムの効果的な組み合わせはすべて、ホスト システムのセキュリティにとって非常に必要な要点です。

以上がGoogle Chromeのリモートコード実行の0Day脆弱性通知を分析する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7708

7708

15

15

1640

1640

14

14

1394

1394

52

52

1288

1288

25

25

1232

1232

29

29

Windows PCのGoogle Chromeで表示言語を変更する方法

Apr 25, 2023 pm 11:28 PM

Windows PCのGoogle Chromeで表示言語を変更する方法

Apr 25, 2023 pm 11:28 PM

インターネットを閲覧しているときに、一部の Web ページがさまざまな言語で書かれており、不慣れなために理解できないことに気付いたことがありますか?この時点で、Google Chrome は Web ページを英語に翻訳するか、ユーザーが理解できる別の言語に翻訳するかをユーザーに尋ねる必要があります。ただし、一部のユーザーは、Google Chrome がどのページも翻訳しないことに不満を抱いていました。そこで、表示言語を追加し、Chrome でほとんどの Web ページをユーザーの好みの言語に翻訳できるようにする方法を設計しました。 Chrome に Web ページの翻訳を許可しながら表示言語を変更する方法をお探しの場合は、この記事でその方法を説明します。 Google Chromeの表示言語を変更する方法 以下の簡単な手順に従って変更する方法を見てみましょう

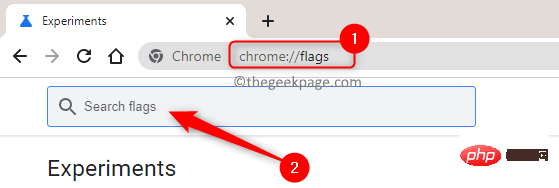

Google Chrome で Web サイトのスムーズ スクロールを有効または無効にする方法

Apr 14, 2023 am 09:58 AM

Google Chrome で Web サイトのスムーズ スクロールを有効または無効にする方法

Apr 14, 2023 am 09:58 AM

Google Chrome は、他のブラウザと比較して優れたパフォーマンスを提供するため、世界中で最も使用されているブラウザの 1 つです。ただし、多くのシステム リソースを使用し、Web ページのスクロール時に遅延が発生することがあります。ブラウジング エクスペリエンスを向上させるために、Chrome にはブラウザをカスタマイズするオプションが用意されています。ただし、Chrome が提供するこれらの追加機能や調整は、デフォルトではユーザーが利用できません。 Chrome のこれらの実験的な機能は非表示になっており、Chrome フラグを通じてアクセスできます。スムーズ スクロールは Chrome の実験的な機能の 1 つで、Chrome フラグを使用して有効または無効にできます。この機能を使用すると、ページ コンテンツをスムーズにスクロールおよび移動できます。インターネットを閲覧していて、ページのスクロールが遅い場合や、

Buhtrap ハッカー集団の最新ゼロデイ脆弱性事例の分析

Jun 02, 2023 pm 09:05 PM

Buhtrap ハッカー集団の最新ゼロデイ脆弱性事例の分析

Jun 02, 2023 pm 09:05 PM

ブフトラップ・グループはロシアの金融機関や企業をターゲットにしていることで長年知られている。私たちの追跡中に、グループの主要なバックドアとその他のツールが発見され、分析されました。 2015 年末以降、この組織は金銭的利益を持つサイバー犯罪組織となり、そのマルウェアはスパイ活動のために東ヨーロッパと中央アジアに出現しました。 2019 年 6 月に、Buhtrap がゼロデイ攻撃を使用していることを初めて発見しました。同時に、Buhtrap が攻撃中にローカル権限昇格の脆弱性 CVE-2019-1132 を利用したことも判明しました。 Microsoft Windows のローカル特権昇格の脆弱性は、win32k.sys コンポーネントの NULL ポインター逆参照によって引き起こされる問題を悪用します。すべき

40分以内に暗殺者の携帯電話をハッキングする

Jul 20, 2024 pm 06:11 PM

40分以内に暗殺者の携帯電話をハッキングする

Jul 20, 2024 pm 06:11 PM

関係者によると、イスラエルのモバイル機器フォレンジック会社Cellebriteは、まだリリースされておらず内部テスト中である携帯電話クラッキングプログラムの評価版をFBIに提供し、FBIはそれをロック解除に使用したという。トランプ暗殺者のトーマス・マシュー・クルックスの携帯電話を40分以内に発見。 FBI ピッツバーグ事務所の捜査官は当初、市販の Cellebrite ツールを使用してクルックス氏の携帯電話のロックを解除しましたが、失敗しました。そのため、その電話はその日のうちにFBIのクワンティコ本部に送られ、本部職員が主要アカウントのサポートに連絡した後、Cellebriteは未公開のロック解除ツールを提供し、捜査官が40時に電話のロックを解除できるようにした。

Google Chromeのリモートコード実行の0Day脆弱性通知を分析する方法

May 16, 2023 pm 12:37 PM

Google Chromeのリモートコード実行の0Day脆弱性通知を分析する方法

May 16, 2023 pm 12:37 PM

1. 概要 2021 年 4 月 13 日、Antiy CERT は、Google Chrome ブラウザに存在するリモートでコードが実行される 0Day 脆弱性の PoC を海外のセキュリティ研究者が公開したことを発見し、攻撃者はこの脆弱性を利用して特別に細工されたページを構築し、そのページにアクセスしたユーザーはこの脆弱性は、Chrome の最新公式バージョン (89.0.4389.114) およびそれ以前のすべてのバージョンに影響します。 Antiy CERT が追跡調査を行ったところ、中国では Google Chrome ブラウザの使用率が高いため、この脆弱性は悪意のあるコードに悪用されて広範囲に拡散するリスクがあり、脅威レベルが高いことが判明しました。同時に、Antiy の CERT テストでは、Google Chrome カーネルを使用している他のいくつかの国内ブラウザも影響を受けることが判明しました。現在は

Windows 11/10で拡張機能なしでGoogle Chromeを開く方法

Apr 14, 2023 pm 05:46 PM

Windows 11/10で拡張機能なしでGoogle Chromeを開く方法

Apr 14, 2023 pm 05:46 PM

<p>Google Chrome は世界で最も使用されているブラウザであり、他のブラウザの中で最高である強力な機能が備わっています。拡張機能と呼ばれる機能があり、これには独自の長所と短所があります。ただし、特定のサードパーティ プロバイダーからの拡張機能を知らずにインストールすると、ブラウザやその他のソフトウェアが破損する問題が実際に発生することがあります。したがって、必要に応じて Google Chrome の拡張機能を無効にすることをお勧めします。拡張機能なしで Google Chrome を開きたい場合も、この記事はその方法を知るのに役立ちます。 </p><h2>場合

WebGLコード実行の脆弱性を修正したGoogle Chrome 85の分析例

May 17, 2023 pm 02:07 PM

WebGLコード実行の脆弱性を修正したGoogle Chrome 85の分析例

May 17, 2023 pm 02:07 PM

Google は、Google Chrome Web ブラウザの WebGL (WebGraphicsLibrary) コンポーネントに存在する use-after-free の脆弱性を修正し、攻撃者がこの脆弱性を悪用することに成功すると、ブラウザのプロセスのコンテキストで任意のコードを実行することができます。 WebGL は、プラグインを使用せずにインタラクティブな 2D および 3D グラフィックをレンダリングするために準拠ブラウザで使用される JavaScript API です。 GoogleChrome85.0.4149.0 では、このコード実行の脆弱性が修正されています。高リスクのコード実行の脆弱性 CiscoTalos のシニア リサーチ エンジニア Marcin Towalski によって発見されたコード実行の脆弱性には、CVE-2020-649 の番号が付けられています。

Google Chrome で ERR_ICANN_NAME_COLLISION を修正する方法

Apr 14, 2023 am 11:28 AM

Google Chrome で ERR_ICANN_NAME_COLLISION を修正する方法

Apr 14, 2023 am 11:28 AM

<p>高度な機能と使いやすさのため、多くのユーザーが Google Chrome を好んで使用していますが、Web サイトにアクセスしようとしたときやブラウザを更新した後、ブラウザでエラーが返されることがあります。そのようなエラーの 1 つは、「 <strong>ERR_ICANN_NAME_COLLISION</strong> 」エラーです。このエラーにより、Chrome を介して Web サイトにアクセスできなくなり、上記のエラーが返されます。 Chrome で localhost .dev を使用しようとすると、この問題が発生する場合もあります。