USG ファイアウォールの NAT 構成

USGファイアウォール NAT構成

学習目的

#USG ファイアウォールで NATServer を構成する方法をマスターする

USG ファイアウォールで NATEasy IP を構成する方法をマスターする

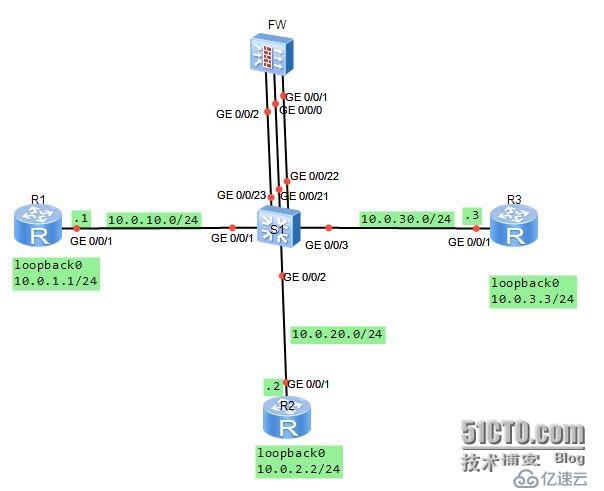

#トポロジ図

#:

あなたは会社のネットワーク管理者です。会社はネットワーク ファイアウォールを使用して 3 つのゾーンに分離されています。ここで、サーバー (IP アドレス: 10.0.3.3) が提供する Telnet サービスを DMZ エリアに公開する必要があります。パブリック アドレスは 10.0.10.20 と 24 です。また、内部ネットワーク Trust エリア内のユーザーは、Easy-IP 経由でアクセスします。外部エリア。それ以外の方向からのアクセスは禁止です。 G0/0/1 および G0/0/21 インターフェイスを vlan11 に定義し、G0/0/2 および G0/0/22 インターフェイスを vlan12 に定義し、G0/0/3 およびG0/0/23 インターフェースは vlan13 に定義されており、それぞれ 3 つのネットワークセグメントが計画されています。#学習

学習タスクステップ 1.

基本構成と IPアドレッシング まず、3 台のルーターのアドレス情報を設定します。

#[Huawei]sysname R1[R1]interface g0/0/1[R1-GigabitEthernet0/0/1]ip add 10.0.10.124[R1-GigabitEthernet0/0/1]desc このポートは S1-G0/0/1 に接続します[R1-GigabitEthernet0/0/1]interfaceloopback0[R1-LoopBack0]ip 10.0.1.1 を追加 24[R1-LoopBack0]q[Huawei]sysname R2[R2]インターフェイス g0/0/1[ R2-GigabitEthernet0/0/1]ip add 10.0.20.224[R2-GigabitEthernet0/0/1]desc このポートを S1-G0/0/2[R2-GigabitEthernet0/ 0/1]interfaceloopback0[R2-LoopBack0]ip add 10.0.2.2 24[R2-LoopBack0]q[Huawei]sysname R3[R3]interface g0/0/1[R3-GigabitEthernet0/0/1]ip add 10.0.30.324[R3-GigabitEthernet0/0/1]desc このポートを S1 に接続します-G0/0/3[R3-GigabitEthernet0/0/1]interfaceloopback0[R3-LoopBack0]ip add 10.0.3.3 24[R3-LoopBack0] qファイアウォールのアドレスを構成する場合、G0/0/1 は 10.0.20.254/24.[SRG]sysname FW13:06 で構成されます。 03 2014/07 /08[FW]インターフェース g0/0/113:06:30 2014/07/08[FW-GigabitEthernet0/0/ 1]ip add 10.0.20.2542413:07:01 2014/07/08[FW-GigabitEthernet0/0/1]desc このポートを S1-G0/0/22# に接続します# #13:07:52 2014/07/08

[FW-GigabitEthernet0/0/1]インターフェイス g0/0/0

13:08:23 2014/07 /08

[FW-GigabitEthernet0/0/0] はこれです

13:08:31 2014/07/08

インターフェイス GigabitEthernet0 /0/0

エイリアス GE0/MGMT

ipaddress 192.168.0.1 255.255.255.0

dhcpselect インターフェイス

dhcpserver ゲートウェイ リスト 192.168.0.1

#return

[FW-GigabitEthernet0/0/0]ip addを元に戻す

13:08:42 2014/07/08

情報: このインターフェイスの DHCP サーバー構成は削除されます。

[FW-GigabitEthernet0/0/0]これを表示

13:08:46 2014/07/08

#インターフェイス GigabitEthernet0/0/0

エイリアス GE0/MGMT

return

[FW-GigabitEthernet0 /0/0 ]ip add 10.0.10.25424

13:09:29 2014/07/08

[FW-GigabitEthernet0/0/0]desc このポートを S1-G0/0 に接続します/21

13:10:05 2014/07/08

[FW-GigabitEthernet0/0/0]インターフェイス G0/0/2

13:10:15 2014/07/ 08

[FW-GigabitEthernet0/0/2]ip 追加 10.0.30.25424

13:10:28 2014/07/08

[FW- GigabitEthernet0/0/ 2]desc このポートを S1-G0/0/23 に接続します

13:10:53 2014/07/08

[FW-GigabitEthernet0/0/2]q

Vlan は要件に従ってスイッチ上で定義する必要があります

[Huawei]sysname S1

[S1]vlanバッチ11から13

情報: これ操作には数秒かかる場合があります。しばらくお待ちください...完了。

[S1]インターフェイス g0/0/1

[S1-GigabitEthernet0/0/1]ポート リンク- typeaccess

[S1 -GigabitEthernet0/0/1]ポートデフォルト vlan11

[S1]インターフェイス g0/0/2

[S1-GigabitEthernet0/0/2]ポートlink-typeaccess

[S1-GigabitEthernet0/0/2]ポートデフォルト vlan12

[S1-GigabitEthernet0/0/2]インターフェイス g0/0/3

[S1 -GigabitEthernet0/0/3]ポート リンク -typeaccess

[S1-GigabitEthernet0/0/3]ポート デフォルト vlan13

[S1-GigabitEthernet0/0/3]インターフェイス g0/0/21

[S1-GigabitEthernet0/0/21]ポートリンクタイプアクセス

[S1-GigabitEthernet0/0/21]ポートデフォルトvlan11

[S1-GigabitEthernet0/0/ 21]インターフェイス g0/0/22

[S1-GigabitEthernet0/0/22]ポート リンク タイプ アクセス

##[S1-GigabitEthernet0/0/22]ポート デフォルト vlan12[S1-GigabitEthernet0/0/22 ]interface g0/0/23[S1-GigabitEthernet0/0/23]port link-typeaccess[S1-GigabitEthernet0/0/23]ポートのデフォルト vlan13ステップ 2.

セキュリティ ゾーンへのインターフェイスを構成する

ファイアウォールには、デフォルトで「local」、「trust」、「untrust」、「dmz」という 4 つのゾーンがあります。

実験では、「trust」、「untrust」、「dmz」の 3 つのゾーンを使用しました。G0/0/0 を untrust ゾーンに設定し、G0/0/0/2 を dmz に設定します。 G0/0/0/1 を信頼ゾーンに設定します。

[FW]ファイアウォール ゾーン信頼

13:45:31 2014/07/08

[ FW-zone-trust] これはこれです

13:45:35 2014/07/08

#ファイアウォール ゾーンの信頼

setpriority 85

addinterface GigabitEthernet0/0/0

#return

[FW-zone-trust]interface の追加を取り消します ]interface の追加を取り消します g0/0/0

13:46:01 2014/07/08

##[FW-zone-trust] インターフェース g0/0/113:46:22 2014/07/ 08[FW-zone-trust]ファイアウォール ゾーン untrust[FW-zone-untrust]インターフェイス g0/0/0を追加します

13:47:24 2014/ 07/08[[FW-zone-untrust]ファイアウォール ゾーン dmz13:48:06 2014/07/08[FW-zone-dmz]追加インターフェイス g0/0/213:48:13 2014/07/08[FW-zone-dmz]q デフォルトでは、ファイアウォールは許可しませんローカル エリア外の他のエリア間の通信。設定の正確性を確保するために、すべてのエリア間の通信を許可するようにデフォルトのファイアウォール フィルタリング ルールを設定します。設定が完了したら、FW デバイスの接続をテストします。[FW]ファイアウォール パケット フィルタのデフォルトの許可すべて13:51:19 2014/07/08警告:デフォルトのパケット フィルタリングを許可に設定すると、セキュリティ リスクが生じます。 ##実際のデータ フローに基づいてセキュリティ ポリシーを構成することをお勧めします。##続行してもよろしいですか?[Y/N]y

[FW]ping -c 1 10.0。 10.1

13:51:56 2014/07/08

PING 10.0.10.1: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.10.1 からの返信: bytes= 56 シーケンス=1 ttl=255 時間=90 ms

---10.0.10.1 ping 統計 ---

1 パケット送信

1 パケット受信

0.00% パケット損失

往復最小/平均/最大 = 90/90/90 ミリ秒

[FW ]ping -c 1 10.0.20.2

13:52:08 2014/07/08

PING 10.0.20.2: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.20.2 からの返信: バイト = 56 シーケンス = 1 ttl=255 time=400 ms

---10.0.20.2 ping 統計 ---

1 パケット送信

1 パケット受信

0.00% パケット損失

往復最小/平均/最大 = 400/400/400 ミリ秒

[FW]ping -c 1 10.0.30.3

13 :52:18 2014/07/08

PING 10.0.30.3: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.30.3 からの返信: バイト = 56 シーケンス = 1 ttl = 255 時間=410 ms

---10.0.30.3 ping 統計 ---

1 パケット送信

1 パケット受信

0.00%パケット損失

ラウンドトリップ最小/平均/最大 = 410/410/410 ミリ秒

ステップ 3. ネットワーク セキュリティを実現するために静的ルーティングを構成する 接続

デフォルト ルートを構成するR2 と R3、および FW 上でクリア スタティック ルートを設定し、3 つのループバック 0 インターフェイス間の通信を実装します。 R1 はインターネット デバイスであり、内部ゾーンおよび DMZ ゾーンのプライベート ネットワーク情報を知る必要がないため、デフォルト ルートを定義する必要はありません。

[R2]ip ルート静的 0.0.0.0 0 10.0.20.254

[R3]ip ルート静的 0.0.0.0 0 10.0.30.254

[FW]ipルート静的 10.0.1.0 24 10.0.10.1

13:58:26 2014/07/08

[FW]ip ルート静的 10.0.2.0 24 10.0.20.2

13:58:40 2014/07/08

[FW]ip ルート静的 10.0.3.0 24 10.0.30.3

13:58:52 2014/07/08

ファイアウォール上の 10.0.1.0、10.0.2.0、10.0.3.0 への接続をテストします。

[FW]ping -c 1 10.0.1.1

14:00:18 2014/07/08

PING 10.0.1.1: 56 データ バイト、CTRL_C を押してBreak

10.0.1.1 からの応答: bytes=56 Sequence=1 ttl=255 time=80 ms

---10.0.1.1 ping 統計 ---

1packet送信数

# 1 パケット受信数# 0.00% パケット損失

# 往復最小/平均/最大 = 80/80/80 ミリ秒

[FW]ping -c 1 10.0.2.2

14:00:25 2014/07/08

PING 10.0.2.2: 56 データ バイト、ブレークするには CTRL_C を押してください

10.0.2.2 からの応答: bytes=56 Sequence=1 ttl=255 time=170 ms

---10.0.2.2 ping 統計 ---

1 パケット送信

1 パケットを受信しました

0.00% パケット損失

往復最小/平均/最大 = 170/170/170 ミリ秒

[FW ]ping -c 1 10.0.3.3

14:00:29 2014/07/08

PING 10.0.3.3: 56 データ バイト、CTRL_C を押して中断します

10.0.3.3 からの返信: バイト=56 シーケンス=1 ttl=255 時間=110 ms

--- 10.0.3.3 ping 統計 ---

1 パケット送信

1 パケット受信

0.00% パケット損失

往復最小/avg/max = 110/110/110 ms

現在の構成では、すべてのエリアがチェックなしで通信できます。 NAT がまだ定義されていないため、内部ゾーンと DMZ ゾーンは外部ゾーンと通信できません。

ステップ 4.ゾーン間セキュリティ フィルタリングの構成

トラスト ゾーン内のネットワーク セグメント 10.0.2.3 の一部から送信されるデータを構成します。 Untrust ゾーン パッケージがリリースされます。 Untrust ゾーンから DMZ ターゲット サーバー 10.0.3.3 に送信された Telnet リクエストは通過を許可されました。

[FW]ファイアウォール セッションのリンク状態チェック

[FW]ポリシー ゾーン間信頼 untrust アウトバウンド

[FW-policy-interzone-trust-untrust-outbound]policy0

14:06:57 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.255

14 :07:18 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]アクション許可

14:07:31 2014/07/08

[FW-policy-interzone-trust-untrust-outbound-0]q

14:07:40 2014/07/08

[FW-policy-interzone-trust- untrust-outbound]q

14:07:40 2014/07/08

]ポリシー ゾーン間 dmz untrustbound

14:09:01 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound]policy0

14:09:08 2014/07/08

[FW-policy-interzone-dmz- untrust-inbound-0]policydestination 10.0.3.3 0

14:09:37 2014/07/08

[FW-policy-interzone-dmz-untrust-inbound-0]policyservice サービス-set telnet

[FW-policy-interzone-dmz-untrust-inbound-0]actionpermit

14:09:55 2014/07/08

[FW- [policy-interzone-dmz-untrust-inbound-0]q

14:09:55 2014/07/08

ステップ 5. ConfigureEasy-Ip、Trust ゾーンを Untrust ゾーンに実装しますアクセス。

NAT 送信元アドレス変換を実行するように Easy-IP を構成します。そして、NAT をインターフェイスにバインドします。

[FW-nat-policy-interzone-trust-untrust-outbound]policy0

14:14:00 2014/07/08

[FW-nat-policy -interzone-trust-untrust-outbound-0]policysource 10.0.2.0 0.0.0.2

55

14:14:26 2014/07/08

[FW- nat-policy-interzone-trust-untrust-outbound-0]actionsource-nat

14:14:37 2014/07/08

[FW-nat-policy-interzone-trust- untrust-outbound-0]easy-ipg0/0/0

14:14:51 2014/07/08

[FW-nat-policy-interzone-trust-untrust-outbound- 0]q

構成が完了したら、Trust ゾーンと Untrust ゾーン間のアクセスが正常であるかどうかを確認します。

PING 10.0.1.1: 56 データ バイト、ブレークするには CTRL_C を押してください

リクエスト タイムアウト

リクエスト時間out

リクエスト タイムアウト

リクエスト タイムアウト

リクエスト タイムアウト

---10.0.1.1 ping 統計 ---

5 パケット送信

# 0 パケット受信# 100.00% パケット損失

#R3 で Telnet 機能を有効にし、R1 でテストします。テストするときは、外部アドレスが 10.0.10.20 であるため、R1 が 10.0.3.3 にアクセスすると、アクセスされるターゲット アドレスは 10.0.10.20 になることに注意してください。

[R3]user-interface vty 0 4

[R3-ui-vty0-4]認証モードパスワード

ログインパスワードを設定してください(最大長16) :16

[R3-ui-vty0-4]set 認証パスワード ?

cipher 暗号文でパスワードを設定します

[R3-ui-vty0-4]set認証パスワード cip

[R3-ui-vty0-4]認証パスワード暗号を設定 Huawei

[R3-ui-vty0-4]ユーザー権限レベル 3

[R3-ui] - vty0-4]q

CTRL_] を押して Telnet モードを終了してください

10.0.10.20 を試行しています ...

10.0.10.20 に接続しました ...

ログイン認証

パスワード:

以上がUSG ファイアウォールの NAT 構成の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7467

7467

15

15

1376

1376

52

52

77

77

11

11

19

19

20

20

OneDrive の「エラー: 0x80070185、クラウド操作は失敗しました」を修正する方法

May 16, 2023 pm 04:26 PM

OneDrive の「エラー: 0x80070185、クラウド操作は失敗しました」を修正する方法

May 16, 2023 pm 04:26 PM

OneDrive は、Microsoft が提供する人気のクラウド ストレージ アプリケーションです。私たちのほとんどは、ファイル、フォルダー、ドキュメントなどを保存するために OneDrive を使用しています。しかし、一部のユーザーは、OneDrive 上の共有ファイルにアクセスしようとすると、「エラー: 0x80070185、クラウド操作は失敗しました」というエラーが表示されると苦情を申し立てました。したがって、OneDrive 上でファイルのコピー、貼り付け、共有ファイルのダウンロードなどの操作を実行することはできません。現代では、これらの操作を日常の業務に活用することが必要です。このエラーは簡単に解決できます。このために、適用して問題の解決を試みることができるいくつかの方法があります。はじめましょう!方法 1 – サインアウトして OneDrive アプリに再度サインインする手順

ゲームの NAT ブーストと Qos、どちらが優れていますか?

Feb 19, 2024 pm 07:00 PM

ゲームの NAT ブーストと Qos、どちらが優れていますか?

Feb 19, 2024 pm 07:00 PM

ほぼすべてのゲームがオンラインになっている今日の状況では、ホーム ネットワークの最適化を無視することはお勧めできません。ほぼすべてのルーターには、ユーザーのゲーム体験を向上させるために設計された NATBoost および QoS 機能が装備されています。この記事では、NATBoost と QoS の定義、利点、欠点について説明します。ゲームの NATBoost と Qos、どちらが優れていますか? NATBoost は、ネットワーク アドレス変換ブーストとも呼ばれ、ルーターのパフォーマンスを向上させるためにルーターに組み込まれている機能です。これは、ゲーム デバイスとサーバーの間でデータが転送されるのにかかる時間であるネットワーク遅延を短縮するのに役立つため、ゲームにとって特に重要です。 NATBoostはルーター内のデータ処理方式を最適化することで、データ処理速度の高速化と遅延の低減を実現し、

Windows 10 ブラウザで文法的に動作しない場合の 8 つの大きな修正

May 05, 2023 pm 02:16 PM

Windows 10 ブラウザで文法的に動作しない場合の 8 つの大きな修正

May 05, 2023 pm 02:16 PM

Windows 10 または 11 PC で構文の問題が発生した場合は、この記事が問題の解決に役立ちます。 Grammarly は、文法、スペル、明瞭さなどを修正するための最も人気のあるタイピング アシスタントの 1 つです。それは執筆の専門家にとって不可欠な部分となっています。ただし、それが適切に機能しない場合は、非常にイライラする経験になる可能性があります。多くの Windows ユーザーが、このツールが自分のコンピュータでうまく動作しないと報告しています。私たちは詳細な分析を行い、この問題の原因と解決策を見つけました。私の PC では Grammarly が動作しないのはなぜですか? PC 上の Grammarly は、いくつかの一般的な理由により正しく動作しない場合があります。以下のものが含まれます

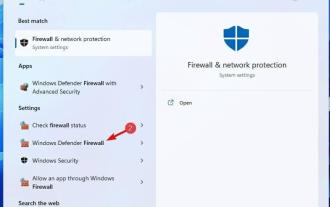

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

Win11 ファイアウォールの詳細設定のグレーのソリューション

Dec 24, 2023 pm 07:53 PM

ファイアウォールを設定するときに、多くの友人が、Win11 ファイアウォールの詳細設定がグレー表示になってクリックできないことに気づきました。コントロールユニットを追加していない、または詳細設定を正しく開いていないことが原因である可能性がありますので、解決方法を見てみましょう。 Win11 ファイアウォールの詳細設定グレーの方法 1: 1. まず、下のスタート メニューをクリックし、上部にある「コントロール パネル」を検索して開きます。 2. 次に、「Windows Defender ファイアウォール」を開きます。 3. 入力後、「詳細設定」を開くことができます。左の列。方法 2: 1. 上記の方法が開けない場合は、[スタート メニュー] を右クリックして [ファイル名を指定して実行] を開きます。 2. 次に、「mmc」と入力し、Enter キーを押して開くことを確認します。 3. 開いたら、左上の をクリックします

修正: Windows 11 ファイアウォールがプリンターをブロックする

May 01, 2023 pm 08:28 PM

修正: Windows 11 ファイアウォールがプリンターをブロックする

May 01, 2023 pm 08:28 PM

ファイアウォールはネットワーク トラフィックを監視し、特定のプログラムやハードウェアのネットワーク接続をブロックすることがあります。 Windows 11 には独自の Windows Defender ファイアウォールが含まれており、プリンターによる Web へのアクセスをブロックする可能性があります。したがって、影響を受けるユーザーは、ファイアウォールがブラザー プリンターをブロックすると、ブラザー プリンターを使用できなくなります。この問題は他のブランドにも影響することに注意してください。ただし、今日はそれを修正する方法を説明します。 Brother プリンターがファイアウォールによってブロックされているのはなぜですか?この問題にはいくつかの原因が考えられますが、多くの場合、プリンターがネットワークにアクセスできるようにするには、特定のポートを開く必要があります。プリンター ソフトウェアも問題を引き起こす可能性があるため、プリンター ドライバーと同様にプリンター ソフトウェアも必ず更新してください。その方法については読み続けてください

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

Alpine Linux でファイアウォールを有効または無効にする方法は?

Feb 21, 2024 pm 12:45 PM

AlpineLinux では、iptables ツールを使用してファイアウォール ルールを構成および管理できます。 AlpineLinux でファイアウォールを有効または無効にする基本的な手順は次のとおりです。 ファイアウォールのステータスを確認します。 sudoiptables -L 出力にルールが表示されている場合 (たとえば、いくつかの INPUT、OUTPUT、または FORWARD ルールがある)、ファイアウォールは有効になっています。出力が空の場合、ファイアウォールは現在無効になっています。ファイアウォールを有効にする: sudoiptables-PINPUTACCEPTsudoiptables-POUTPUTACCEPTsudoiptables-PFORWARDAC

Windows 11 のライセンス認証時のエラー コード 0xc004f074 を解決します。

May 08, 2023 pm 07:10 PM

Windows 11 のライセンス認証時のエラー コード 0xc004f074 を解決します。

May 08, 2023 pm 07:10 PM

PC に最新のオペレーティング システムをインストールした後の主な作業は、Windows 11 のライセンス認証です。 Windows 11 オペレーティング システムの真の可能性を解放するだけでなく、迷惑な「Windows 11 のライセンス認証を行ってください」というメッセージも削除されます。ただし、一部のユーザーにとって、Windows 11 ライセンス認証エラー 0xc004f074 はライセンス認証のスムーズな進行を妨げます。このバグにより、ユーザーは Windows 11 をアクティブ化できなくなり、機能が制限されたオペレーティング システムの使用が強制されるようです。 Windows 11 ライセンス認証エラー コード 0xc004f074 は、キー マネージメント サービスに関連しています。 KMS が利用できない場合、この問題が発生します。さて、このチュートリアルはこれで終わりです

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

Win10 デスクトップ アイコン上のファイアウォール ロゴを削除するにはどうすればよいですか?

Jan 01, 2024 pm 12:21 PM

win10 システムを使用している多くの友人は、コンピューターのデスクトップ上のアイコンにファイアウォールのロゴがあることに気づきました。何が起こっているのでしょうか?これは、強迫性障害を持つ多くの友人を特に不快にさせます。実際、コントロール パネルを開いて、 「ユーザーアカウント制御設定の変更」を変更することで解決できます。具体的なチュートリアルを見てみましょう。 Windows 10 のデスクトップアイコンのファイアウォールロゴを解除する方法 1. パソコン起動画面の横にある「スタート」メニューボタンを右クリックし、ポップアップメニューから「コントロールパネル」機能を選択します。 2. 次に、[ユーザー アカウント] オプションを選択し、表示される新しいインターフェイスから [ユーザー アカウント制御設定の変更] 項目を選択します。 3. ウィンドウ内のスライダーを一番下まで調整した後、「確認」をクリックして終了します。