Springboot がShiro を統合してログインと権限の検証を実装する方法

Springboot-cli開発スキャフォールディングシリーズ

Springbootはログイン検証と権限認証のためにShiroをエレガントに統合します(ソースコードのダウンロード付き)

はじめに

Springbooはログイン検証のためにShiroを構成します、権限認証、デモデモ付属。

はじめに

当社は、開発者が基本的な環境を迅速に構築し、アプリケーションを実行できるようにすることを重視しており、ユーザーが参照できるように使用例を提供し、初心者でもすぐに始められるようにしています。

このブログ プロジェクトのソース コード アドレス:

プロジェクト ソース コード github アドレス

プロジェクト ソース コード国内 gitee アドレス

1. 環境

依存関係

<!-- Shiro核心框架 -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.9.0</version>

</dependency>

<!-- Shiro使用Spring框架 -->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-spring</artifactId>

<version>1.9.0</version>

</dependency>

<!-- Thymeleaf中使用Shiro标签 -->

<dependency>

<groupId>com.github.theborakompanioni</groupId>

<artifactId>thymeleaf-extras-shiro</artifactId>

<version>2.1.0</version>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-thymeleaf</artifactId>

</dependency>yml 設定

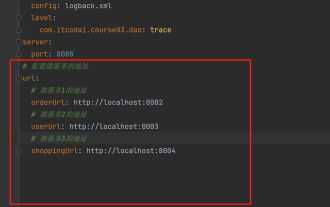

server:

port: 9999

servlet:

session:

# Tomcat にセッション情報のみを取得させるfrom COOKIE, このように、Cookie がない場合、URL は自動的に追加されません;jsessionid=…。

tracking-modes: COOKIEspring:

thymeleaf:

# 開発環境のテストを容易にするためにページ キャッシュをオフにします

キャッシュ: false

# 静的リソース パス

prefix : classpath:/templates/

# Web リソースのデフォルトの .html 末尾は

mode: HTML

2. はじめに

Shiro の 3 つの機能モジュール

Subject

認証サブジェクト。通常はユーザーを指します (操作は SecurityManager に任せます)。

- #SecurityManager

- Realm

@Data

@Accessors(chain = true)

public class User {

/**

* 用户id

*/

private Long userId;

/**

* 用户名

*/

private String username;

/**

* 密码

*/

private String password;

/**

* 用户别称

*/

private String name;

}/**

* 自定义登录授权

*

* @author ding

*/

public class UserRealm extends AuthorizingRealm {

/**

* 授权

* 此处权限授予

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

SimpleAuthorizationInfo info = new SimpleAuthorizationInfo();

// 在这里为每一个用户添加vip权限

info.addStringPermission("vip");

return info;

}

/**

* 认证

* 此处实现我们的登录逻辑,如账号密码验证

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

// 获取到token

UsernamePasswordToken token = (UsernamePasswordToken) authenticationToken;

// 从token中获取到用户名和密码

String username = token.getUsername();

String password = String.valueOf(token.getPassword());

// 为了方便,这里模拟获取用户

User user = this.getUser();

if (!user.getUsername().equals(username)) {

throw new UnknownAccountException("用户不存在");

} else if (!user.getPassword().equals(password)) {

throw new IncorrectCredentialsException("密码错误");

}

// 校验完成后,此处我们把用户信息返回,便于后面我们通过Subject获取用户的登录信息

return new SimpleAuthenticationInfo(user, password, getName());

}

/**

* 此处模拟用户数据

* 实际开发中,换成数据库查询获取即可

*/

private User getUser() {

return new User()

.setName("admin")

.setUserId(1L)

.setUsername("admin")

.setPassword("123456");

}

}/**#* Shir には、インターセプターに関連するインターセプターを実装できるフィルターが組み込まれています。

* よく使用されるフィルター:

* anon: アクセスするのに認証 (ログイン) は必要ありません

* authc:

* にアクセスするには認証が必要です user: rememberMe 関数を使用すると、

* に直接アクセスできます perms: リソースは事前にリソース権限を取得する必要がありますアクセスできます。形式 perms[権限 1,権限 2]

* ロール: このリソースは、

* にアクセスする前にロール権限を取得する必要があります。*/

5. インターフェイス/** * shiro核心管理器 * * @author ding */ @Configuration public class ShiroConfig { /** * 无需认证就可以访问 */ private final static String ANON = "anon"; /** * 必须认证了才能访问 */ private final static String AUTHC = "authc"; /** * 拥有对某个资源的权限才能访问 */ private final static String PERMS = "perms"; /** * 创建realm,这里返回我们上一把定义的UserRealm */ @Bean(name = "userRealm") public UserRealm userRealm() { return new UserRealm(); } /** * 创建安全管理器 */ @Bean(name = "securityManager") public DefaultWebSecurityManager getDefaultWebSecurityManager(@Qualifier("userRealm") UserRealm userRealm) { DefaultWebSecurityManager securityManager = new DefaultWebSecurityManager(); //绑定realm对象 securityManager.setRealm(userRealm); return securityManager; } /** * 授权过滤器 */ @Bean public ShiroFilterFactoryBean getShiroFilterFactoryBean(@Qualifier("securityManager") DefaultWebSecurityManager defaultWebSecurityManager) { ShiroFilterFactoryBean bean = new ShiroFilterFactoryBean(); // 设置安全管理器 bean.setSecurityManager(defaultWebSecurityManager); // 添加shiro的内置过滤器 Map<String, String> filterMap = new LinkedHashMap<>(); filterMap.put("/index", ANON); filterMap.put("/userInfo", PERMS + "[vip]"); filterMap.put("/table2", AUTHC); filterMap.put("/table3", PERMS + "[vip2]"); bean.setFilterChainDefinitionMap(filterMap); // 设置跳转登陆页 bean.setLoginUrl("/login"); // 无权限跳转 bean.setUnauthorizedUrl("/unAuth"); return bean; } /** * Thymeleaf中使用Shiro标签 */ @Bean public ShiroDialect shiroDialect() { return new ShiroDialect(); } }ログイン後にコピー

IndexController.java

/**

* @author ding

*/

@Controller

public class IndexController {

@RequestMapping({"/", "/index"})

public String index(Model model) {

model.addAttribute("msg", "hello,shiro");

return "/index";

}

@RequestMapping("/userInfo")

public String table1(Model model) {

return "userInfo";

}

@RequestMapping("/table")

public String table(Model model) {

return "table";

}

@GetMapping("/login")

public String login() {

return "login";

}

@PostMapping(value = "/doLogin")

public String doLogin(@RequestParam("username") String username, @RequestParam("password") String password, Model model) {

//获取当前的用户

Subject subject = SecurityUtils.getSubject();

//用来存放错误信息

String msg = "";

//如果未认证

if (!subject.isAuthenticated()) {

//将用户名和密码封装到shiro中

UsernamePasswordToken token = new UsernamePasswordToken(username, password);

try {

// 执行登陆方法

subject.login(token);

} catch (Exception e) {

e.printStackTrace();

msg = "账号或密码错误";

}

//如果msg为空,说明没有异常,就返回到主页

if (msg.isEmpty()) {

return "redirect:/index";

} else {

model.addAttribute("errorMsg", msg);

return "login";

}

}

return "/login";

}

@GetMapping("/logout")

public String logout() {

SecurityUtils.getSubject().logout();

return "index";

}

@GetMapping("/unAuth")

public String unAuth() {

return "unAuth";

}

}6. Web ページのリソース

ページ リソースを保存するリソース内にテンプレート フォルダーを作成します

index.html

<!DOCTYPE html>

<html xmlns:th="http://www.thymeleaf.org">

<html xmlns:shiro="http://www.pollix.at/thymeleaf/shiro">

<head>

<meta charset="UTF-8">

<title>Title</title>

</head>

<body>

<h2 id="首页">首页</h2>

<!-- 使用shiro标签 -->

<shiro:authenticated>

<p>用户已登录</p> <a th:href="@{/logout}" rel="external nofollow" >退出登录</a>

</shiro:authenticated>

<shiro:notAuthenticated>

<p>用户未登录</p>

</shiro:notAuthenticated>

<br/>

<a th:href="@{/userInfo}" rel="external nofollow" >用户信息</a>

<a th:href="@{/table}" rel="external nofollow" >table</a>

</body>

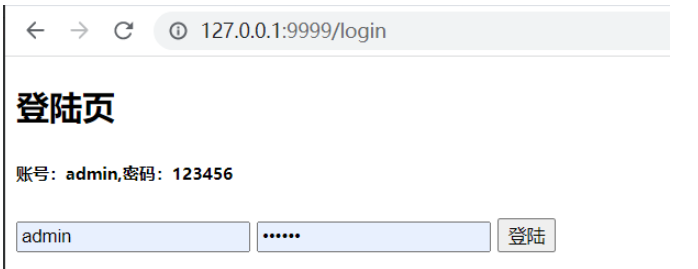

</html>login.html

<!DOCTYPE html>

<html lang="en" xmlns:th="http://www.thymeleaf.org">

<head>

<meta charset="UTF-8">

<title>登陆页</title>

</head>

<body>

<div>

<p th:text="${errorMsg}"></p>

<form action="/doLogin" method="post">

<h3 id="登陆页">登陆页</h3>

<h7>账号:admin,密码:123456</h7>

<input type="text" id="username" name="username" placeholder="admin">

<input type="password" id="password" name="password" placeholder="123456">

<button type="submit">登陆</button>

</form>

</div>

</body>

</html>userInfo.html

<!DOCTYPE html>

<html lang="en" xmlns:shiro="http://www.pollix.at/thymeleaf/shiro">

<head>

<meta charset="UTF-8">

<title>table1</title>

</head>

<body>

<h2 id="用户信息">用户信息</h2>

<!-- 利用shiro获取用户信息 -->

用户名:<shiro:principal property="username"/>

<br/>

用户完整信息: <shiro:principal/>

</body>

</html>table.hetml

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>table</title>

</head>

<body>

<h2 id="table">table</h2>

</body>

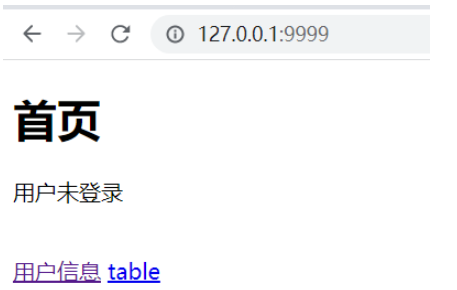

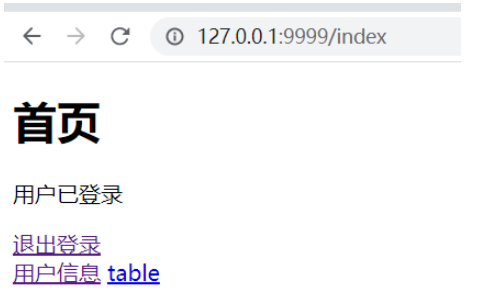

</html>7. エフェクトのデモンストレーション

プロジェクト ブラウザ入力の開始

127.0.0.1:9999 ユーザー情報とテーブルをクリックすると、ログイン ページが自動的にジャンプします。

ユーザー情報とテーブルをクリックすると、ログイン ページが自動的にジャンプします。

##ログイン成功後

##ログイン成功後

ユーザー情報の取得

ユーザー情報の取得

ここで取得するのは、以前の doGetAuthenticationInfo メソッドによって返されたユーザー情報です。ここではデモンストレーションのために示します。実際の運用ではパスワードを返すことはできません。

以上がSpringboot がShiro を統合してログインと権限の検証を実装する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7563

7563

15

15

1385

1385

52

52

84

84

11

11

28

28

99

99

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Jasypt の概要 Jasypt は、開発者が最小限の労力で基本的な暗号化機能を自分のプロジェクトに追加できる Java ライブラリであり、暗号化の仕組みを深く理解する必要はありません。一方向および双方向暗号化の高いセキュリティ。標準ベースの暗号化テクノロジー。パスワード、テキスト、数値、バイナリを暗号化します... Spring ベースのアプリケーション、オープン API への統合、JCE プロバイダーでの使用に適しています... 次の依存関係を追加します: com.github.ulisesbocchiojasypt-spring-boot-starter2. 1.1 Jasypt の特典はシステムのセキュリティを保護し、コードが漏洩した場合でもデータ ソースは保証されます。

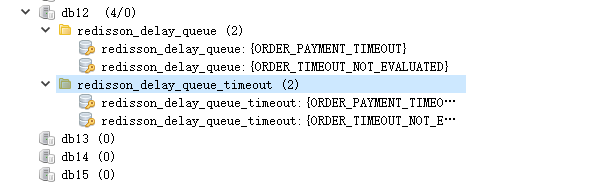

SpringBoot が Redisson を統合して遅延キューを実装する方法

May 30, 2023 pm 02:40 PM

SpringBoot が Redisson を統合して遅延キューを実装する方法

May 30, 2023 pm 02:40 PM

使用シナリオ 1. 注文は正常に行われましたが、支払いが 30 分以内に行われませんでした。支払いがタイムアウトになり、注文が自動的にキャンセルされました 2. 注文に署名があり、署名後 7 日間評価が行われませんでした。注文がタイムアウトして評価されない場合、システムはデフォルトでプラスの評価を設定します 3. 注文は正常に行われます。販売者が 5 分間注文を受け取らない場合、注文はキャンセルされます。 4. 配送がタイムアウトします。 SMS リマインダーをプッシュします... 遅延が長く、リアルタイム パフォーマンスが低いシナリオでは、タスク スケジュールを使用して定期的なポーリング処理を実行できます。例: xxl-job 今日は選択します

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

1. Redis は分散ロックの原則を実装しており、分散ロックが必要な理由 分散ロックについて話す前に、分散ロックが必要な理由を説明する必要があります。分散ロックの反対はスタンドアロン ロックです。マルチスレッド プログラムを作成するとき、共有変数を同時に操作することによって引き起こされるデータの問題を回避します。通常、ロックを使用して共有変数を相互に除外し、データの正確性を確保します。共有変数の使用範囲は同じプロセス内です。共有リソースを同時に操作する必要があるプロセスが複数ある場合、どうすれば相互排他的になるのでしょうか?今日のビジネス アプリケーションは通常マイクロサービス アーキテクチャであり、これは 1 つのアプリケーションが複数のプロセスをデプロイすることも意味します。複数のプロセスが MySQL の同じレコード行を変更する必要がある場合、順序の乱れた操作によって引き起こされるダーティ データを避けるために、分散が必要です。今回導入するスタイルはロックされています。ポイントを獲得したい

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springboot はファイルを読み取りますが、jar パッケージにパッケージ化した後、最新の開発にアクセスできません。jar パッケージにパッケージ化した後、Springboot がファイルを読み取れない状況があります。その理由は、パッケージ化後、ファイルの仮想パスが変更されるためです。は無効であり、ストリーム経由でのみアクセスできます。読み取ります。ファイルはリソースの下にあります publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBoot と SpringMVC はどちらも Java 開発で一般的に使用されるフレームワークですが、それらの間には明らかな違いがいくつかあります。この記事では、これら 2 つのフレームワークの機能と使用法を調べ、その違いを比較します。まず、SpringBoot について学びましょう。 SpringBoot は、Spring フレームワークに基づいたアプリケーションの作成と展開を簡素化するために、Pivotal チームによって開発されました。スタンドアロンの実行可能ファイルを構築するための高速かつ軽量な方法を提供します。

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus が SQL ステートメントを使用して複数テーブルの追加操作を実行しない場合、私が遭遇した問題は、テスト環境で思考をシミュレートすることによって分解されます: パラメーターを含む BrandDTO オブジェクトを作成し、パラメーターをバックグラウンドに渡すことをシミュレートします。 Mybatis-plus で複数テーブルの操作を実行するのは非常に難しいことを理解してください。Mybatis-plus-join などのツールを使用しない場合は、対応する Mapper.xml ファイルを設定し、臭くて長い ResultMap を設定するだけです。対応する SQL ステートメントを記述します。この方法は面倒に見えますが、柔軟性が高く、次のことが可能です。

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

1. RedisAPI のデフォルトのシリアル化メカニズムである RedisTemplate1.1 をカスタマイズします。API ベースの Redis キャッシュ実装では、データ キャッシュ操作に RedisTemplate テンプレートを使用します。ここで、RedisTemplate クラスを開いて、クラスのソース コード情報を表示します。publicclassRedisTemplateextendsRedisAccessorimplementsRedisOperations、BeanClassLoaderAware{//キーを宣言、値の各種シリアル化メソッド、初期値は空 @NullableprivateRedisSe

Springbootでapplication.ymlの値を取得する方法

Jun 03, 2023 pm 06:43 PM

Springbootでapplication.ymlの値を取得する方法

Jun 03, 2023 pm 06:43 PM

プロジェクトでは、構成情報が必要になることがよくありますが、この情報はテスト環境と本番環境で構成が異なる場合があり、実際のビジネス状況に基づいて後で変更する必要がある場合があります。これらの構成をコードにハードコーディングすることはできません。構成ファイルに記述することをお勧めします。たとえば、この情報を application.yml ファイルに書き込むことができます。では、コード内でこのアドレスを取得または使用するにはどうすればよいでしょうか?方法は2つあります。方法 1: @Value アノテーションが付けられた ${key} を介して、構成ファイル (application.yml) 内のキーに対応する値を取得できます。この方法は、マイクロサービスが比較的少ない状況に適しています。方法 2: 実際には、プロジェクト、業務が複雑な場合、ロジック