SpringBootセキュリティ管理のOAuth2フレームワークの使用方法

OAuth3 の概要

OAuth は、Web サイトに保存されているユーザーのプライベート リソース (アバター、写真、ビデオなど) にサードパーティのアプリケーションがアクセスできるようにするオープン スタンダードです。プロセス中にサードパーティのアプリケーションにユーザー名とパスワードを提供する必要はありません。

特定のサービス プロバイダーに保存されているデータへのアクセスは、ユーザー名とパスワードの代わりにトークンを使用して実現されます。各トークンは、特定の Web サイトが特定の期間、特定のリソースにアクセスすることを許可します。

OAuth を使用すると、ユーザーはサードパーティの Web サイトが、すべての情報ではなく、他のリソース サーバーに保存されている特定の情報に柔軟にアクセスできるようになります。たとえば、ユーザーが QQ を通じて Zhihu にログインしたい場合、Zhihu はサードパーティ アプリケーションです。Zhihu がユーザーの基本情報にアクセスしたい場合は、ユーザーの承認が必要です。ユーザーが Zhihu に自分の QQ ユーザーを伝えた場合、名前とパスワードを指定すると、Zhihu はユーザーのすべてのデータにアクセスでき、ユーザーだけがパスワードを変更して権限を取り消すことができます。この認証方法には大きなセキュリティ上のリスクがあります。OAuth を使用すると、この問題はうまく解決できます。

トークンを使用すると、ユーザーはサードパーティ アプリケーションからのアクセス許可を柔軟に承認または取り消すことができます。 OAuth 2 は OAuth プロトコルの次のバージョンですが、OAuth 1.0 との下位互換性はありません。

OAuth 2 は、Web アプリケーション、デスクトップ アプリケーション、モバイル デバイス、リビング ルーム デバイスに特化した認証プロセスを提供しながら、クライアント開発者の簡素化に重点を置いています。従来の Web 開発のログイン認証は一般にセッションに基づいていますが、フロントエンドとバックエンドの分離されたアーキテクチャでセッションを使用し続けると、モバイル端末 (Android、IOS、WeChat アプレットなど) が認証を行わないため、多くの不便が生じます。 Cookie (WeChat アプレット) をサポートしていないと非常に不便ですが、OAuth 2 認証を使用することで解決できます。

OAuth3 の役割

まず、OAuth 2 のいくつかの基本的な役割を理解します。

リソース所有者: つまり、アバター、写真、ビデオなどを持つユーザーです。リソース

クライアント: つまり、サードパーティのアプリケーション

認可サーバー: ユーザーが提供した情報が正しいかどうかを確認するために使用されます。修正してトークンを返す サードパーティ アプリケーションの場合

- # リソース サーバー: アバター、写真、ビデオ、その他のリソースなどのユーザー リソースを提供するサーバー

- #認可コード認可モードはその中で最も充実した機能です。このプロセスは最も厳格であり、認証コードが鍵となります。このモードの特徴は、クライアントサーバーが認可サーバーと対話することであり、国内の一般的なサードパーティプラットフォームのログイン機能は基本的にこの方式を採用しています

- 簡易モード: 簡易モードは認証サーバーを必要としません。クライアント エンド サーバーが参加し、ブラウザ内の認可サーバーから直接トークンを申請します。通常、純粋に静的なページの場合、この方法を使用できます。

- パスワード モードでは、ユーザーはクライアントに直接申請し、ユーザー名とパスワードを提供すると、クライアントはこの情報を使用して認可サーバーにアクセス トークンを要求します。ユーザーは、クライアント アプリケーションとサービス プロバイダーが同じ会社のものであるかどうかなど、クライアントに関する高レベルの情報を知る必要があります。

- クライアント モードでは、サービス プロバイダーがクライアントを承認します。特定のユーザーよりも。厳密に言えば、クライアント モードは OAuth プロトコルが解決する問題の解決策とみなされませんが、開発者にとっては、一部のフロントエンドとバックエンドの分離アプリケーションや、提供されている認証および認可サーバーでこの方法を使用すると便利です。 #4 つのモードにはそれぞれメリットがあり、さまざまな開発シナリオに適しており、開発者は実際の状況に応じて選択できます

実践

ここで紹介するのは、フロントエンドとバックエンドの分離アプリケーション(またはモバイル端末やWeChatアプレットなど)向けに提供される認証サーバーにOAuthサービスを構築する方法です。モードを中心に紹介します。

1. プロジェクトを作成し、依存関係を追加します

Spring Boot Web プロジェクトを作成し、以下の依存関係を追加します

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-redis</artifactId>

<exclusions>

<exclusion>

<groupId>io.lettuce</groupId>

<artifactId>lettuce-core</artifactId>

</exclusion>

</exclusions>

</dependency>

<dependency>

<groupId>redis.clients</groupId>

<artifactId>jedis</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

</dependency>

<dependency>

<groupId>org.springframework.security.oauth</groupId>

<artifactId>spring-security-oauth3</artifactId>

<version>2.3.3.RELEASE</version>

</dependency>Spring Boot の OAuth プロトコルは基本的に完成しているので、 Spring Security の依存関係を追加する必要があるので、まず Spring Security の依存関係を追加する必要がありますが、これには OAuth 2 が必要なので、OAuth 2 関連の依存関係を追加します トークンは Redis キャッシュ サーバーに保存できます 同時に、Redis には有効期限などの機能がありますトークンの保管に非常に適しているため、Redis も追加されています。

構成 application.properties

spring.redis.database=0

spring.redis.host=ip地址

spring.redis.port=6379

spring.redis.password=root

spring.redis.jedis.pool.max-active=8

spring.redis.jedis.pool.max-idle=8

spring.redis.jedis.pool.max-wait=-1ms

spring.redis.jedis.pool.min-idle=0

2. 配置授权服务器

授权服务器和资源服务器可以是同一台服务器,也可以是不同服务器,此处假设是同一台服务器,通过不同的配置分别开启授权服务器和资源服务器,首先是授权服务器:

@Configuration

@EnableAuthorizationServer

public class AuthorizationServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

AuthenticationManager authenticationManager;

@Autowired

RedisConnectionFactory redisConnectionFactory;

@Autowired

UserDetailsService userDetailsService;

@Bean

PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient("password")

.authorizedGrantTypes("password", "refresh_token")

.accessTokenValiditySeconds(1800)

.resourceIds("rid")

.scopes("all")

.secret("$2a$10$RMuFXGQ5AtH4wOvkUqyvuecpqUSeoxZYqilXzbz50dceRsga.WYiq");

}

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.tokenStore(new RedisTokenStore(redisConnectionFactory))

.authenticationManager(authenticationManager)

.userDetailsService(userDetailsService);

}

@Override

public void configure(AuthorizationServerSecurityConfigurer security) throws Exception {

security.allowFormAuthenticationForClients();

}

}代码解释:

自定义类继承自 AuthorizationServerConfigurerAdapter ,完成对授权服务器的配置,然后通过 @EnableAuthorizationServer 注解开启授权服务器

注入 AuthenticationManager 用来支持 password 模式

注入 RedisConnectionFactory 用来完成 Redis 缓存,将令牌信息储存到 Redis 缓存中

注入 UserDetailsService 该对象为刷新 token 提供支持

在 configure(ClientDetailsServiceConfigurer clients) 方法中配置 password 授权模式,authorizedGrantTypes 表示 OAuth 2 中的授权模式为 password 和 refresh_token 两种,在标准的 OAuth 2 协议中,授权模式并不包括 refresh_token ,但是在 Spring Security 的实现中将其归为一种,因此如果要实现 access_token 的刷新,就需要添加这样一种授权模式;accessTokenValiditySeconds 方法配置了 access_token 的过期时间;resourceIds 配置了资源 id;secret 方法配置了加密后的密码,明文是 123

configure(AuthorizationServerEndpointsConfigurer endpoints) 方法配置了令牌的存储,AuthenticationManager 和 UserDetailsService 主要用于支持 password 模式以及令牌的刷新

configure(AuthorizationServerSecurityConfigurer security) 方法配置表示支持 client_id 和 client_secret 做登录认证

3. 配置资源服务器

@Configuration

@EnableResourceServer

public class ResourceServerConfig extends ResourceServerConfigurerAdapter {

@Override

public void configure(ResourceServerSecurityConfigurer resources) throws Exception {

resources.resourceId("rid").stateless(true);

}

@Override

public void configure(HttpSecurity http) throws Exception {

http.authorizeRequests()

.antMatchers("/admin/**").hasRole("admin")

.antMatchers("/user/**").hasRole("user")

.anyRequest().authenticated();

}

}代码解释:

自定义类继承自 ResourceServerConfigurerAdapter ,并添加 @EnableResourceServer 注解开启资源服务器配置

resources.resourceId(“rid”).stateless(true); 配置资源 id,这里的资源 id 和授权服务器中的资源 id 一直,然后设置这些资源仅基于令牌认证

configure(HttpSecurity http) 方法配置 HttpSecurity

4. 配置 Security

@Configuration

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Bean

@Override

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

@Bean

@Override

protected UserDetailsService userDetailsService() {

return super.userDetailsService();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("admin")

.password("$2a$10$RMuFXGQ5AtH4wOvkUqyvuecpqUSeoxZYqilXzbz50dceRsga.WYiq")

.roles("admin")

.and()

.withUser("sang")

.password("$2a$10$RMuFXGQ5AtH4wOvkUqyvuecpqUSeoxZYqilXzbz50dceRsga.WYiq")

.roles("user");

}

@Override

protected void configure(HttpSecurity http) throws Exception {

http.antMatcher("/oauth/**").authorizeRequests()

.antMatchers("/oauth/**").permitAll()

.and().csrf().disable();

}

}这里两个 Bean 将注入授权服务器配置类中使用,另外,这里的 HttpSecurity 配置主要是配置 /oauth/** 模式的 URL ,这一类的请求直接放行。在 Spring Security 配置和资源服务器配置中,一共涉及两个 HttpSecurity ,其中 Spring Security 中的配置优先级高于资源服务器中的配置,即请求地址先经过 Spring Security 的 HttpSecurity ,再经过资源服务器的 HttpSecurity。

5. 验证测试

首先创建三个简单的请求地址

@RestController

public class HelloController {

@GetMapping("/admin/hello")

public String admin() {

return "Hello admin!";

}

@GetMapping("/user/hello")

public String user() {

return "Hello user!";

}

@GetMapping("/hello")

public String hello() {

return "hello";

}

}根据前文的配置,要请求这三个地址,分别需要 admin 角色、user 角色以及登录后访问。

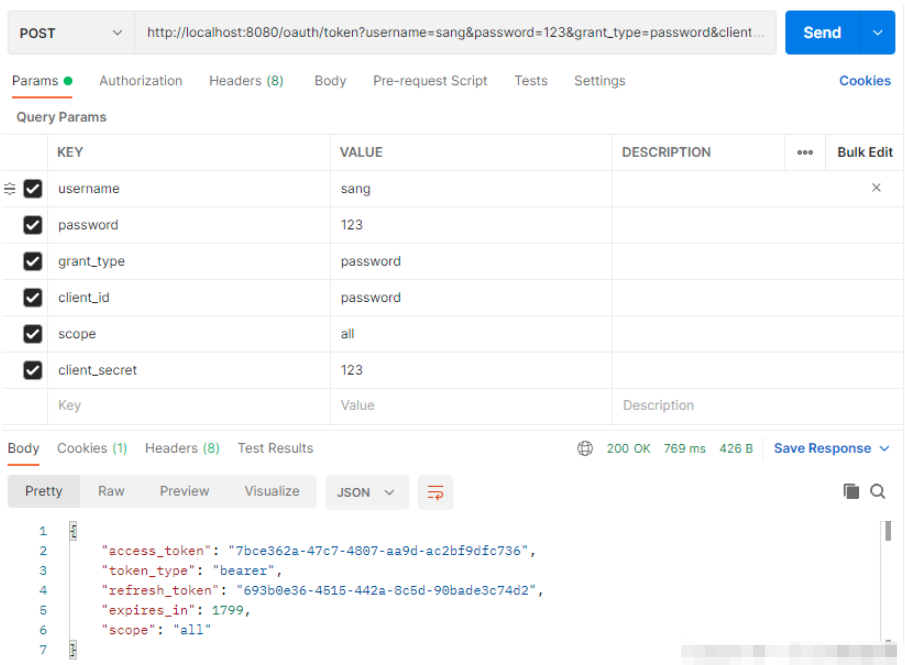

所有都配置完成后,启动 Redis 服务器,再启动 Spring Boot 项目,首先发送一个 POST 请求获取 token,请求地址如下(注意这里是一个 POST 请求,为了显示方便,将参数写在地址栏中):http://localhost:8080/oauth/token?username=sang&password=123&grant_type=password&client_id=password&scope=all&client_secret=123

请求地址中包含的参数有用户名、密码、授权模式、客户端 id 、scope 以及客户端密码,基本就是授权服务器中所配置的数据,请求结果如图

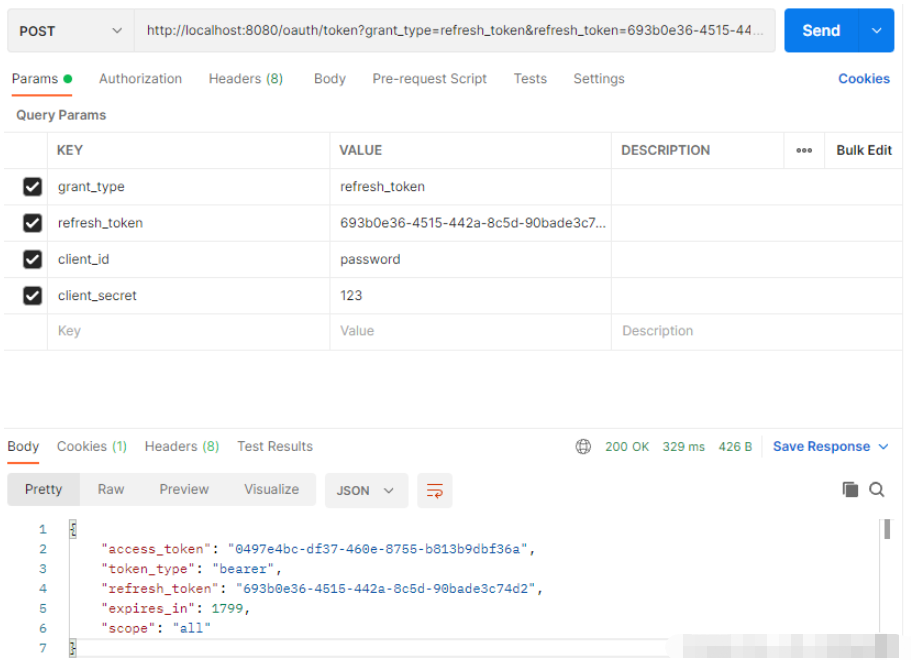

其中 access_token 是获取其它资源时要用的令牌,refresh_token 用来刷新令牌,expires_in 表示 access_token 过期时间,当 access_token 过期后,使用 refresh_token 重新获取新的 access_token (前提是 refresh_token 未过期),请求地址(注意也是POST请求):http://localhost:8080/oauth/token?grant_type=refresh_token&refresh_token=693b0e36-4515-442a-8c5d-90bade3c74d2&client_id=password&client_secret=123

获取新的 access_token 时需要携带上 refresh_token ,同事授权模式设置为 refresh_token ,在获取的结果中 access_token 会变化,同时 access_token 有效期也会变化,如图

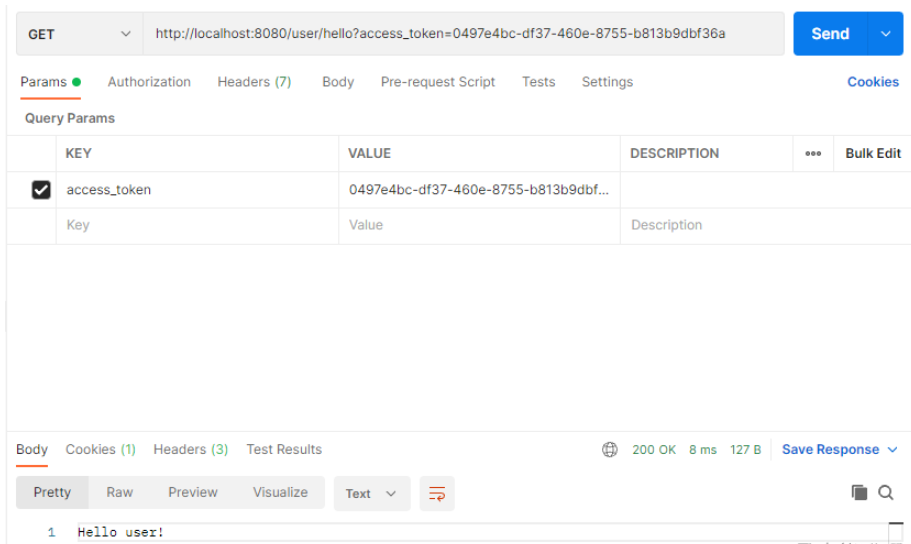

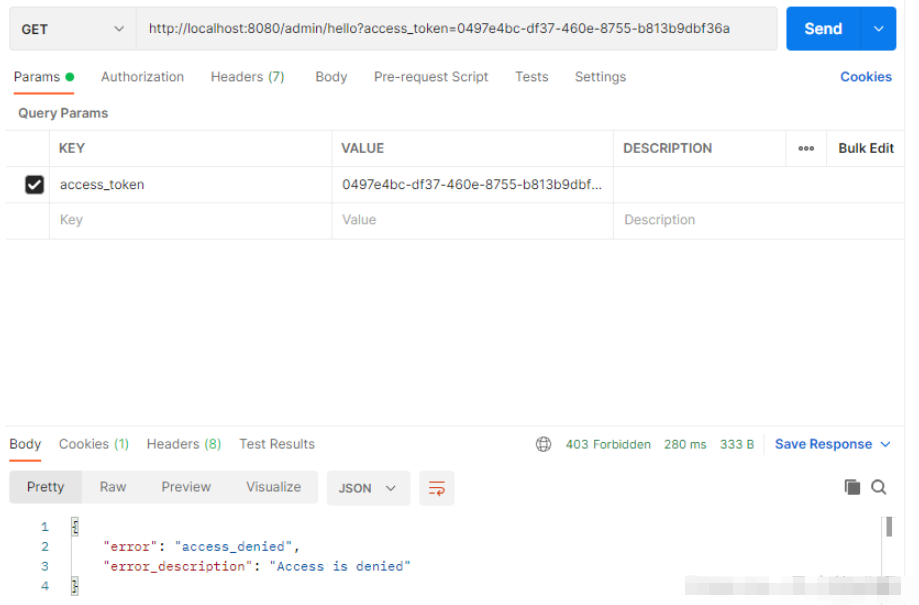

接下来访问所有资源,携带上 access_token 参数即可,例如 /user/hello 接口:http://localhost:8080/user/hello?access_token=0497e4bc-df37-460e-8755-b813b9dbf36a,访问结果如图

以上がSpringBootセキュリティ管理のOAuth2フレームワークの使用方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7722

7722

15

15

1642

1642

14

14

1396

1396

52

52

1289

1289

25

25

1233

1233

29

29

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Springboot が Jasypt を統合して構成ファイルの暗号化を実装する方法

Jun 01, 2023 am 08:55 AM

Jasypt の概要 Jasypt は、開発者が最小限の労力で基本的な暗号化機能を自分のプロジェクトに追加できる Java ライブラリであり、暗号化の仕組みを深く理解する必要はありません。一方向および双方向暗号化の高いセキュリティ。標準ベースの暗号化テクノロジー。パスワード、テキスト、数値、バイナリを暗号化します... Spring ベースのアプリケーション、オープン API への統合、JCE プロバイダーでの使用に適しています... 次の依存関係を追加します: com.github.ulisesbocchiojasypt-spring-boot-starter2. 1.1 Jasypt の特典はシステムのセキュリティを保護し、コードが漏洩した場合でもデータ ソースは保証されます。

SpringBoot が Redisson を統合して遅延キューを実装する方法

May 30, 2023 pm 02:40 PM

SpringBoot が Redisson を統合して遅延キューを実装する方法

May 30, 2023 pm 02:40 PM

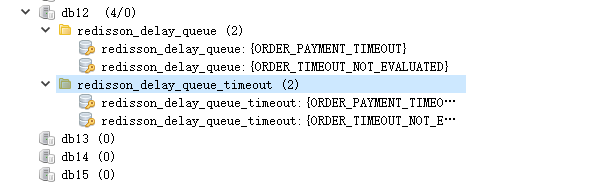

使用シナリオ 1. 注文は正常に行われましたが、支払いが 30 分以内に行われませんでした。支払いがタイムアウトになり、注文が自動的にキャンセルされました 2. 注文に署名があり、署名後 7 日間評価が行われませんでした。注文がタイムアウトして評価されない場合、システムはデフォルトでプラスの評価を設定します 3. 注文は正常に行われます。販売者が 5 分間注文を受け取らない場合、注文はキャンセルされます。 4. 配送がタイムアウトします。 SMS リマインダーをプッシュします... 遅延が長く、リアルタイム パフォーマンスが低いシナリオでは、タスク スケジュールを使用して定期的なポーリング処理を実行できます。例: xxl-job 今日は選択します

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

Redis を使用して SpringBoot に分散ロックを実装する方法

Jun 03, 2023 am 08:16 AM

1. Redis は分散ロックの原則を実装しており、分散ロックが必要な理由 分散ロックについて話す前に、分散ロックが必要な理由を説明する必要があります。分散ロックの反対はスタンドアロン ロックです。マルチスレッド プログラムを作成するとき、共有変数を同時に操作することによって引き起こされるデータの問題を回避します。通常、ロックを使用して共有変数を相互に除外し、データの正確性を確保します。共有変数の使用範囲は同じプロセス内です。共有リソースを同時に操作する必要があるプロセスが複数ある場合、どうすれば相互排他的になるのでしょうか?今日のビジネス アプリケーションは通常マイクロサービス アーキテクチャであり、これは 1 つのアプリケーションが複数のプロセスをデプロイすることも意味します。複数のプロセスが MySQL の同じレコード行を変更する必要がある場合、順序の乱れた操作によって引き起こされるダーティ データを避けるために、分散が必要です。今回導入するスタイルはロックされています。ポイントを獲得したい

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springbootがjarパッケージにファイルを読み込んだ後にファイルにアクセスできない問題を解決する方法

Jun 03, 2023 pm 04:38 PM

Springboot はファイルを読み取りますが、jar パッケージにパッケージ化した後、最新の開発にアクセスできません。jar パッケージにパッケージ化した後、Springboot がファイルを読み取れない状況があります。その理由は、パッケージ化後、ファイルの仮想パスが変更されるためです。は無効であり、ストリーム経由でのみアクセスできます。読み取ります。ファイルはリソースの下にあります publicvoidtest(){Listnames=newArrayList();InputStreamReaderread=null;try{ClassPathResourceresource=newClassPathResource("name.txt");Input

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

SQL ステートメントを使用せずに Springboot+Mybatis-plus を実装して複数のテーブルを追加する方法

Jun 02, 2023 am 11:07 AM

Springboot+Mybatis-plus が SQL ステートメントを使用して複数テーブルの追加操作を実行しない場合、私が遭遇した問題は、テスト環境で思考をシミュレートすることによって分解されます: パラメーターを含む BrandDTO オブジェクトを作成し、パラメーターをバックグラウンドに渡すことをシミュレートします。 Mybatis-plus で複数テーブルの操作を実行するのは非常に難しいことを理解してください。Mybatis-plus-join などのツールを使用しない場合は、対応する Mapper.xml ファイルを設定し、臭くて長い ResultMap を設定するだけです。対応する SQL ステートメントを記述します。この方法は面倒に見えますが、柔軟性が高く、次のことが可能です。

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBootとSpringMVCの比較と差異分析

Dec 29, 2023 am 11:02 AM

SpringBoot と SpringMVC はどちらも Java 開発で一般的に使用されるフレームワークですが、それらの間には明らかな違いがいくつかあります。この記事では、これら 2 つのフレームワークの機能と使用法を調べ、その違いを比較します。まず、SpringBoot について学びましょう。 SpringBoot は、Spring フレームワークに基づいたアプリケーションの作成と展開を簡素化するために、Pivotal チームによって開発されました。スタンドアロンの実行可能ファイルを構築するための高速かつ軽量な方法を提供します。

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

SpringBoot が Redis をカスタマイズしてキャッシュのシリアル化を実装する方法

Jun 03, 2023 am 11:32 AM

1. RedisAPI のデフォルトのシリアル化メカニズムである RedisTemplate1.1 をカスタマイズします。API ベースの Redis キャッシュ実装では、データ キャッシュ操作に RedisTemplate テンプレートを使用します。ここで、RedisTemplate クラスを開いて、クラスのソース コード情報を表示します。publicclassRedisTemplateextendsRedisAccessorimplementsRedisOperations、BeanClassLoaderAware{//キーを宣言、値の各種シリアル化メソッド、初期値は空 @NullableprivateRedisSe

SpringBoot+Dubbo+Nacos開発実践チュートリアル

Aug 15, 2023 pm 04:49 PM

SpringBoot+Dubbo+Nacos開発実践チュートリアル

Aug 15, 2023 pm 04:49 PM

この記事では、dubbo+nacos+Spring Boot の実際の開発について詳しく説明する例を書きます。この記事では理論的な知識はあまり取り上げませんが、dubbo を nacos と統合して開発環境を迅速に構築する方法を説明する最も簡単な例を書きます。