NSAの新しいAPTフレームワークDarkPulsarの使い方

まえがき

2017 年 3 月、ShadowBrokers は、DanderSpritz と FuzzBunch という 2 つのフレームワークを含む機密文書を公開し、世界に衝撃を与えました。

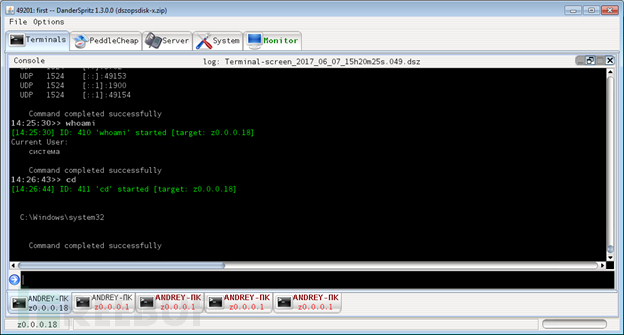

DanderSpritz は、情報を収集し、脆弱性を悪用し、乗っ取られたデバイスを制御するために設計された純粋なプラグインです。これは Java で書かれており、ボットネット管理パネルに似たグラフィカル インターフェイスと、Metasploit ツールに似たコントロール パネルを提供します。また、FuzzBunch によって制御されていないデバイス用のバックドアとプラグインも組み込まれています。

DanderSprit インターフェイス

概要

Fuzzbunch は、さまざまなタイプのプラグを含む、さまざまなユーティリティが相互作用して連携するためのフレームワークを提供します。その目的は、オブジェクトの分析、脆弱性の悪用、タスクの埋め込みなどです。 FuzzBunch フレームワーク プラグイン パッケージ内のファイルは 3 種類に分かれています。

%pluginName%-version.fb

これはフレームワークのユーティリティ ファイルです。 XML からヘッダーをコピーし、プラグインの ID を含みます。

%pluginName%-version.exe

FuZZbuNch が実行コマンドを受け取ったら、この実行ファイルを実行します。

%pluginName%-version.xml

この設定ファイルには、プラグインの入力パラメータと出力パラメータの名前、タイプ、および説明が記述されています。この情報は、FuzzBunch インターフェイスを通じて表示できます。このファイルタイプ分類基準では、デフォルトパラメータの設定が規定されており、フレームワークの操作性が向上しています。

ImplantConfig は、DarkPulsar という名前の管理モジュールを含む Fuzzbunch 呼び出し可能なツールキットです。これは、制御対象デバイスのプラグインを管理するために使用され、「sipauth42.tsp」という名前のプラグインを制御するために使用されます。リモコンのバックドア。

これは、次のコマンドをサポートします:

BurnRawShellcodeEDFStagedUploadDisableSecurityEnableSecurityUpgradeImplantPingPong

Burn、RawShellcode、UpgradeImplant、および PingPong は、埋め込まれたソフトウェアの削除/アップグレード、任意のコードの実行、リモート マシンにバックドアがインストールされているかどうかの確認をサポートします。その他のコマンド 目的はまだ明らかではありません。

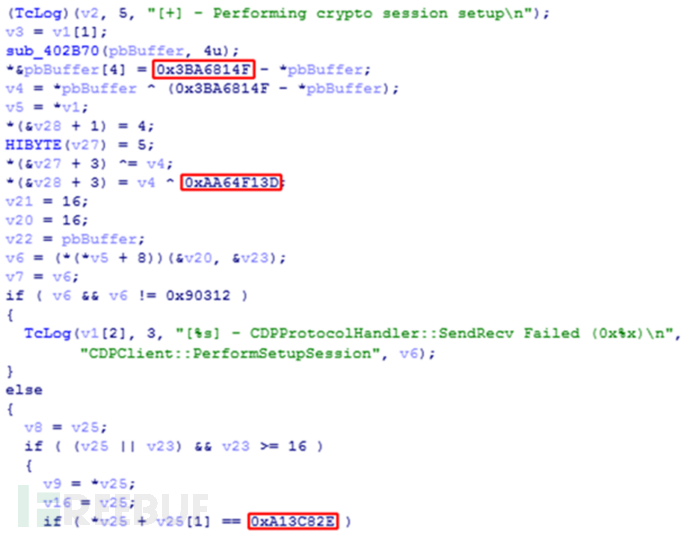

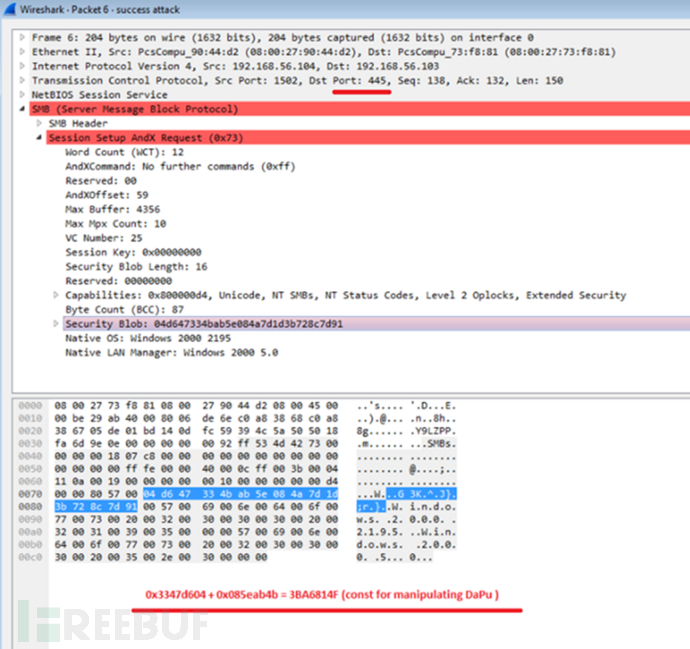

Kaspersky Lab による DarkPulsar の分析により、C&C とインプラント間のトラフィックの暗号化に使用されるいくつかの定数が発見されました。

Kaspersky Lab Key は、これらの定数が暗号化として機能すると考えました。さらなる調査の出発点となるため、彼は探知機を作りました。数か月後、32 ビット バージョンと 64 ビット バージョンの両方を含む謎の DarkPulsar バックドアが出現しました。研究者らは、ロシア、イラン、エジプトで、原子力、電気通信、IT、# #に関連する、一般的にWindows 2003/2008サーバーに感染した約50件の症例を発見した。 #航空宇宙 および R&D およびその他の分野。

DarkPulsar テクノロジーのハイライトDarkPulsar にはダイナミック ライブラリ ファイルが組み込まれており、そのワークロードによってエクスポートされる機能から判断すると、次の機能を実現できます:2 つ匿名関数は、システムにバックドアをインストールするために使用されます。

名前が TSPI (電話サービス プロバイダー インターフェイス) の操作に関連する関数。バックドアが自動実行リストに存在し、自動的に開始されることを確認するために使用されます。

SSPI (セキュリティ サポート プロバイダー インターフェイス) 操作に関連する名前を持つ関数は、主に悪意のあるコードを実行するために使用されます。SSPI および TSPI インターフェイスの実装は非常に単純なので、DarkPulsar によってエクスポートされた関数はインターフェイス関数と同じ名前を持ちますが、正しい電話サービスは悪意のあるコードに置き換えられます。 このダイナミック ライブラリは、匿名関数を通じてシステムにインストールされます。管理者権限で

Secur32.AddSecurityPackage を呼び出し、パラメーターに独自のライブラリへのパスを指定してバックドアを開始し、## を作成します。 #lsass.exeDarkPulsar を SSP/AP としてロードし、エクスポートされた関数 SpLsaModeInitialize を呼び出して、DarkPulsar によってバックドアを初期化します。このうち、AddSecurityPackage は、lsass.exe にコードを挿入するために使用されます。また、ライブラリ ファイル名が HKLM\Software\Microsoft\Windows\CurrentVersion\Telephony\Providers に追加されます。 結果として、テレフォニー API (TapiSrv) の読み込みが開始され、リモート アクセス接続マネージャー (RasMan) サービスの読み込みが開始されます。スタートアップの種類を「自動」に設定します。テレフォニー プロバイダーのライブラリをロードするときに、TapiSrv は

を呼び出します。これには、悪意のあるコードを lsass.exe に挿入するための AddSecurityPackage 呼び出しが含まれています。 DarkPulsar は、

(認証を担当する関数) のフックをインストールすることにより、悪意のある機能を実装します。このような挿入動作は、プロセス lsass.exe 内の複数のシステム認証パケット内で発生し、Darkpulsar が次のプロトコルに従って認証プロセスを制御できるようになります:

2、Kerberos.dll - Kerberos プロトコルの場合、

3、Schannel.dll - TLS/SSL プロトコルの場合、

4. Wdigest.dll - 使用ダイジェスト合意の場合、

5. Lsasrv.dll - 交渉合意に使用されます。

このプロセスが完了すると、Darkpulsar はマルウェア トラフィックをシステム プロトコルに挿入できるようになります。この種のネットワーク アクティビティはシステム標準に従って実行されるため、システム プロセスにのみ反映されます。つまり、通常の動作を妨げることなく、上記のプロトコル用に予約されたシステム ポートが使用されます。

ネットワーク トラフィックが DarkPulsar インプラントに正常に接続されました

認証プロセスを制御する 2 番目の利点は、ユーザー名とパスワードの入力保護をバイパスして、アクセス権を取得できることです。プロセス リスト、リモート レジストリ、SMB ファイル システムなど、認証が必要なオブジェクト。 Darkpulsar の DisableSecurity コマンドを送信した後、制御対象デバイスのバックドア フックは SpAcceptLsaModeContext 関数を呼び出し、関数に渡された資格情報を有効にし、システムはクライアントの保護されたオブジェクトへのアクセスを提供します。

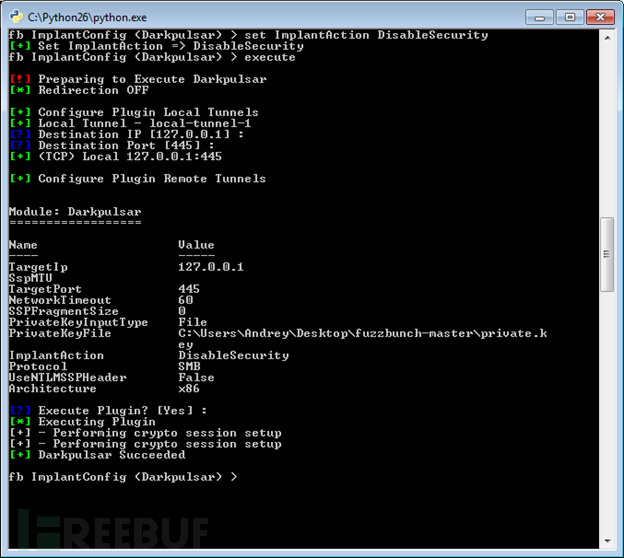

DarkPulsar の使用

Darkpulsar-1.1.0.exe の管理インターフェイスは、「1 つのコマンドと 1 つの起動」の原則に基づいて構築されています。実行するコマンドは、構成ファイル Darkpulsar-1.1.0.9.xml で指定するか、コマンド ライン パラメーターとして指定する必要があります。少なくとも次の内容を指定する必要があります。

ターゲット マシンが 32 ビットを使用するかどうかまたは 64 ビット システム;

コマンドとポート番号を提供するプロトコル (SMB、NBT、SSL、RDP プロトコルをサポート);

使用セッション AES キー RSA 秘密キーを復号化します。

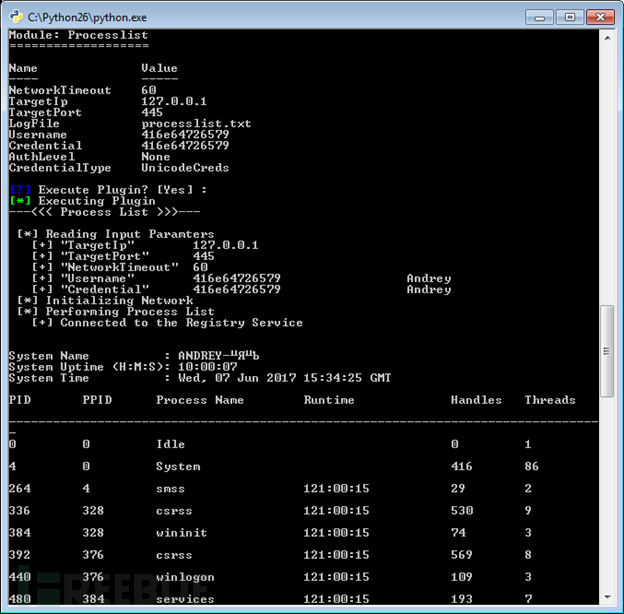

Fuzzbunch フレームワークのプラグイン Darkpulsar-1.1.0 は、さまざまなコンポーネントを調整し、パラメーターを管理できます。 Fuzzbunch で動作する DisableSecurity コマンドの例を次に示します。

これは、有効な資格情報なしでプラグインの実行を許可する、DisableSecurity を実行した後のプロセス テーブルの例です。

DanderSpritz

DanderSpritz は、FuZZbuNch とは異なり、感染したマシンを制御するためのフレームワークです。 , 後者は、DisableSecurity や DarkSeuls の EnableSecurity など、特定の機能を備えたツールキットの一部を後の開発段階に提供するためです。

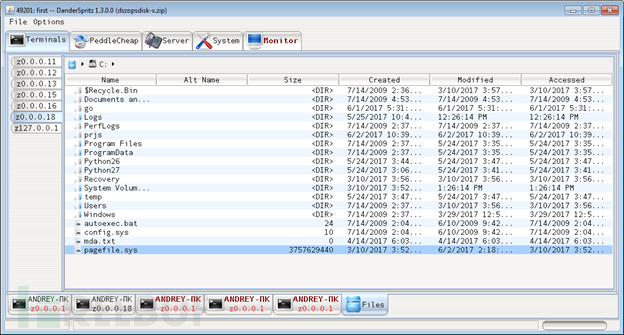

DanderSpritz は、制御されたデバイスで PeedleCheap を使用して攻撃者のマルウェアを起動することで、より広範囲のバックドアに役立ちます。 DanderSpritz のプラグイン PeddleCheap を使用すると、組み込みソフトウェアを構成し、感染したコンピュータに接続できます。接続すると、DanderSpritz のすべての開発後機能が利用可能になります。

これは、EDFStaggedUpload モードの DarkPulsar がマルウェアを埋め込むことでデバイスに感染するチャネルです。PCDllLauncher (Fuzzbunch のプラグイン) は制御対象デバイス側に PeddleCheap 埋め込みソフトウェアを展開し、DanderSpritz はユーザーフレンドリーな開発インターフェイス。したがって、PCDllLauncher の正式名は「PeddleCheap DLL Launcher」になります。

DanderSpritz ソリューション、PeddleCheap プラグイン、DarkPulsar プラグイン、および PCDllLauncher を統合して悪意のある機能を実現するには、次の 4 つの手順が含まれます。

FuZZbuNch を通じて、EDFStaggedUpload コマンドを実行して DarkPulsar を起動します。

DanderSpritz で、コマンド pc_prep (PeedelCheap Preparation) を実行して、悪意のあるコードとライブラリ ファイルを起動する準備をします。

DanderSpritz で、コマンド pc_old (これはコマンド pc_listen -reuse -nolisten -key のデフォルトのエイリアス) を実行します。これにより、Pcdlllauncher からのソケットを待機するように設定されます。

FuZZbuNch 経由で Pcdlllauncher を起動し、コマンド pc_prep を使用して準備された有効なパスを ImplantFilename パラメータに指定します。

##ファイル システム プラグイン

##ファイル システム プラグイン

概要

FuzzBunch および DanderSpritz フレームワークは優れた柔軟性を提供し、さまざまなタスク用に設計された多くのプラグインが含まれています。たとえば、FuzzBunch プラグインはデバイスの監視と攻撃を担当しますが、DanderSpritz フレームワークのプラグインは感染した被害者を管理するために開発されています。

DarkPulsar バックドアの発見は、漏洩した 2 つのフレームワーク間の橋渡しとしてのバックドアの役割と、それらがどのようにして同じ攻撃プラットフォームの一部となり得るかを理解するのに役立ちます。これらのプラットフォームは長期にわたる潜在的な攻撃向けに設計されており、DarkPulsar の永続性と潜在的な機能 (トラフィックを正規のプロトコルにカプセル化したり、パスワード保護をバイパスして認証をパスしたりするなど) からわかるように、DarkPulsar の開発者は非常にプロフェッショナルです。

悪意のあるネットワーク アクティビティの検出

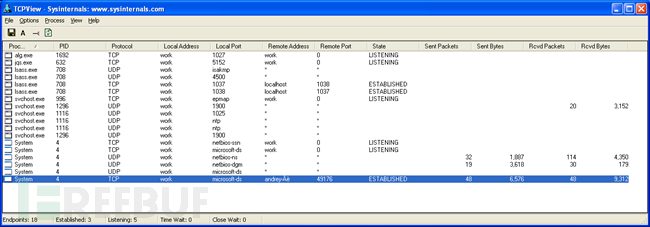

感染したコンピューターで EDFStagingUpload が実行されると、永続的な接続が確立され、これがポート 445 トラフィックの原因です。バインドされたソケットのペアは

lsass.exe にも出現しました:

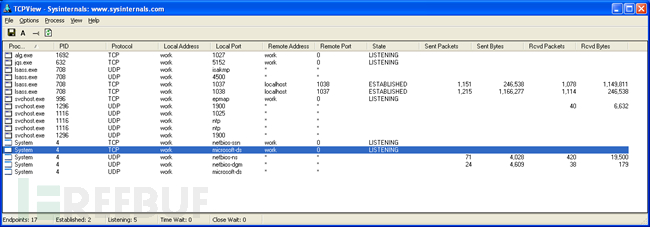

DanderSpritz が PcDllLauncher プラグインを通じて PeddleCheap の悪意のあるコードを展開すると、ネットワーク アクティビティが劇的に変化します。増加:############

DanderSpritz が PcDllLauncher プラグインを通じて PeddleCheap の悪意のあるコードを展開すると、ネットワーク アクティビティが劇的に変化します。増加:############

感染したコンピュータへの接続が終了すると、ネットワーク アクティビティが停止し、lsass.exe 内の 2 つのバインドされたソケットのみが残ります:

IOC

Implantation-96f10cfa6ba24c9ecd08aa6d37993fe4

ファイル パス-%SystemRoot%\System32\sipauth42.tsp

レジストリ-HKLM\Software\Microsoft\Windows\CurrentVersion\ Telephony\Providers

以上がNSAの新しいAPTフレームワークDarkPulsarの使い方の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7564

7564

15

15

1386

1386

52

52

87

87

11

11

28

28

101

101