Androidにおけるリバースエンジニアリングの手法とは何ですか?

1. 武器を入手

シャオバイ、この武器を使用したい場合は、まず子午線を開く必要があります。

1.1 子午線 (環境)

1.ルート、携帯電話のルート、ルートのない Android は存在しません。根経を開くことによってのみ、その後の手術を進めることができます。

2. Xused フレームワークのインストール. Xused を武器として使用したい場合は、使用する前にまずそれを拾えるようにする必要があります。

1.2 武器

xusedBridgeApi-82.jar.jar。

これは私たちの武器です、シャオバイ、さあ、この武器の基本的な使い方を説明します。

2. 武器のデモンストレーション

Xused 武器を使用して packageName をインターセプトし、それを出力します。

実際、この武器は内部の強さと組み合わせてのみ最大の能力を発揮できます。

内なる力を合わせる、マスター、その方法。

心配しないで、一歩ずつ進んでいきましょう。

0x02 フックの第一レベルの内力を使って練習する (Android Studio 3.0 Xused)

Xiaobai、まず第一レベルの内力の操作ツボを教えましょう。よく聞いてください。

Android Studio 3.0 基本構成

まず、コンテンツを実行するための環境を用意しましょう。

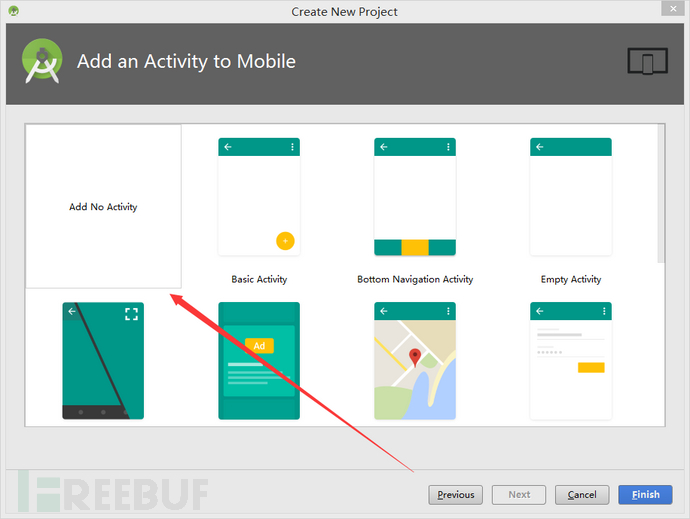

(1) まず、Activity を必要としないプロジェクトをビルドします。

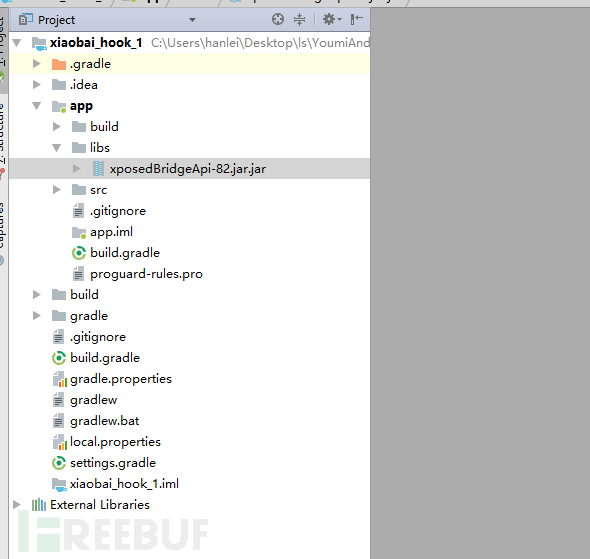

(2) 次に、jar パッケージをインポートします。そして右クリックしてライブラリとして追加します。

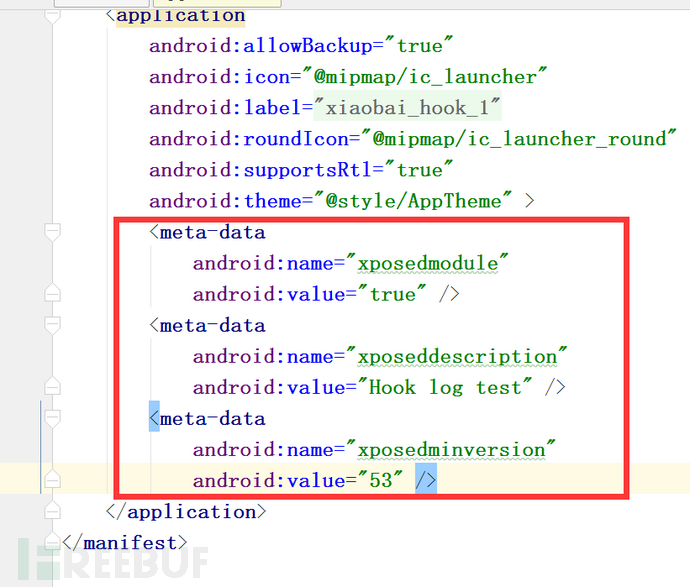

(3) Androidmanifest.xml ファイルに記入します。

<meta-data></meta-data> <meta-data></meta-data> <meta-data></meta-data>

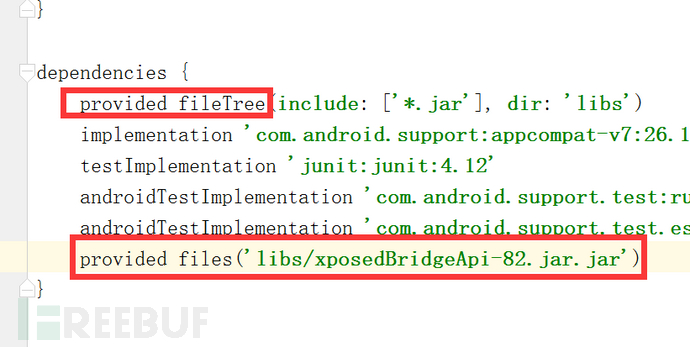

(4) 依存関係メソッドを変更します。

jar パッケージのコンテンツは既に Xused に存在しており、Xused に存在すると競合します。再度梱包されています。

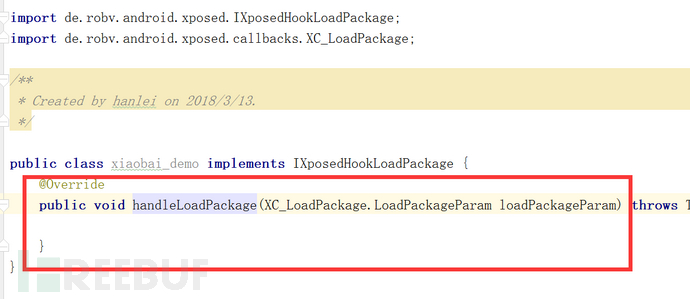

(5) 基本的な Xsolved モデルの作成

Alt Enter を使用してメソッドを実装します。

#シャオバイ、私の冗長な言葉を聞いてください。

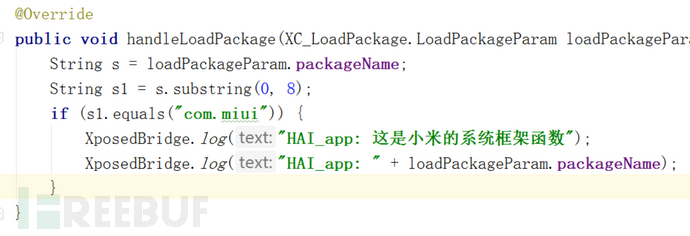

handleLoadPackage、このメソッドは、アプリケーション パッケージをロードするときにユーザー操作を実行するために使用されます。

LoadPackageParamloadPackageParam:、このパラメータには、ロードされたアプリケーションに関するいくつかの基本情報が含まれています。

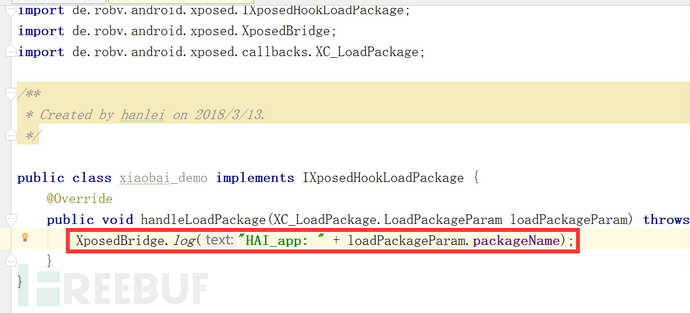

内なる強みの実現

これは一言で達成できます。

XusedBridge.log("HAI_app: "loadPackageParam.packageName);

ここで、XusedBridge.log とは何かについて考えなければなりません。

podedBridge.log の出力は、xused フレームワークの起動プログラムのログ機能に出力されます。これにより、私たちも見やすくなります。

設定の最後のステップを実行しましょう。開始場所を設定します。

新しいアセット ディレクトリに新しいファイルを作成します。ファイル名は xposed_init です。

パッケージ名クラスを記述します。

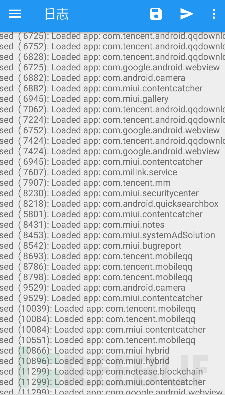

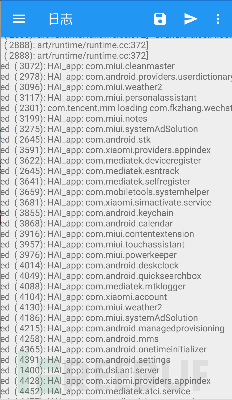

テスト結果

APKをビルド

テストのためにインストールします。

携帯電話にインストールして再起動するだけです。

考え方

いわゆる師匠が指導するもので、練習は人それぞれです。それで。

わかりました、マスター、この簡単な方法でフィルタリングできますか?たとえば、簡単な分析システムを作成します。あるいは、これをフィルタリングすることもできます。まずは自分で試してみます。

Xiaobi の自己修養

このランニング パスを通じて、登録が分析され、フィルタリングされます。

簡単に試してみてください。

昨日学習した Java 文字列の部分文字列を使用して文字列をフィルタリングします。

##私はマスターを知っています。

ステーク情報の収集

1. 基本情報

シャオバイ、以前使用した武器を使用してこの基本情報を収集しましょう。

マスター、私たちは普段どのような情報を収集していますか?

まあ、通常は、

1. 木杭のパッケージ名

2. 木杭の単純なロジック....

を収集する必要があります。

小バイ、これを自分で集めてください。

Xiaobi の操作

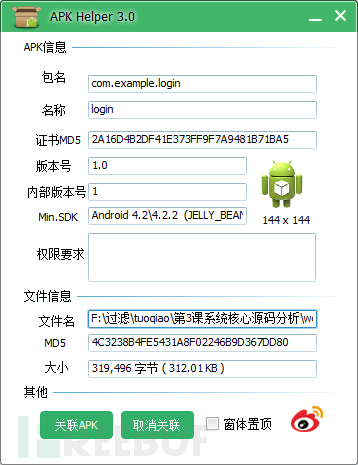

最初はパッケージ名です。武器、apkhelper を使用してください。

#パッケージ名の情報を取得します。 com.example.login

2.反编译信息收集

小白啊,收集玩了吗?

收集完了师傅。

好,我们接下来收集反编译信息。知己知彼,方能百战不殆。

师傅的操作

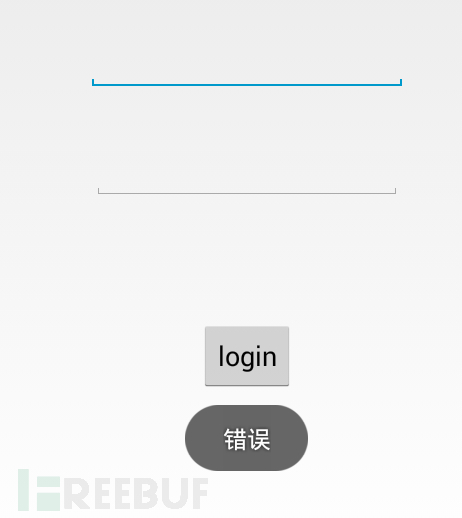

首先我们来看看我们要收集的东西。

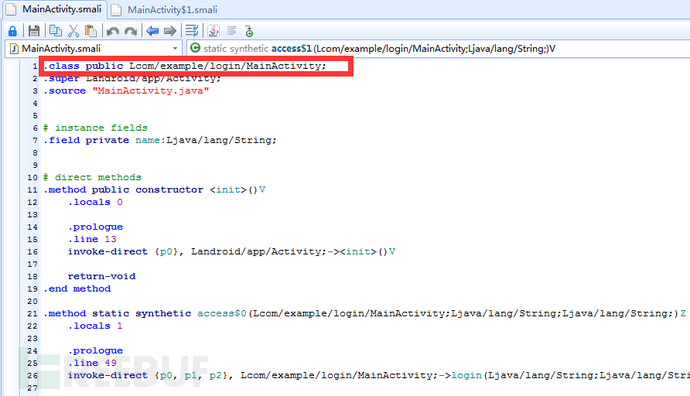

1.关键的类名。

2.关键的函数位置。

来用Android Killer武器反编译木桩。

定位。

查看类名,进行记录。

小白,看清楚,是这个样子进行记录。

原来是这样。com/example/login/MainActivity;

但是我们要改成这样的。com.example.login.MainActivity

现在就需要定位到关键函数了。

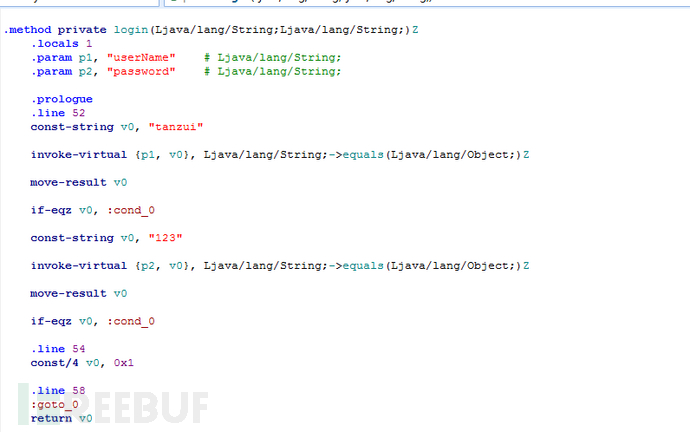

这个login就是我们要Hook住的函数啦。

Ljava/lang/String;Ljava/lang/String;从这里我们可以看到是两个输入内容。并且类型是String。我们现在要做的就是要hook住这个输出,然后对其进行输出。

木桩实战练习

环境搭建

好了,小白,前期资料收集的差不多了。我现在要发功了,要看清楚我的使用哦。

先把环境调整好。

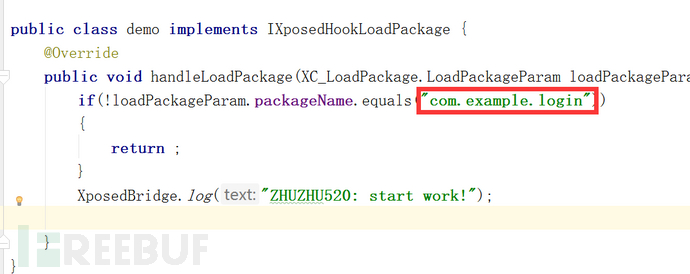

然后先做一个简单的过滤。

这个时候,收集的包名就排上用场了。

因为是hook的是方法,所以我们这里使用一个方法。

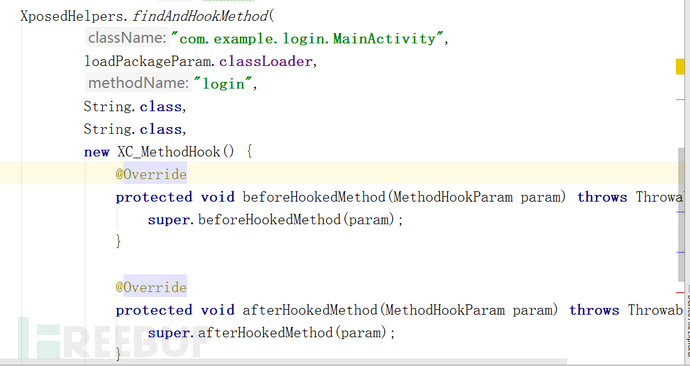

第一个参数,要hook的包名+方法名,这个也是我们收集好的。

第二个参数不动

第三个参数方法名

第四个参数 输入的参数

我们有两个String类型的参数,所以才这样写

最后一个参数,就是做一个监听。可以监听这个方法的使用前和使用后。

f for木桩

小白,一切准备你就须,看为师给你f这个木桩。

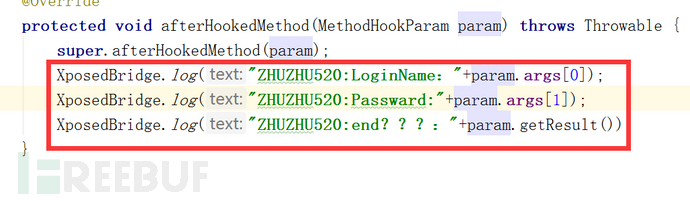

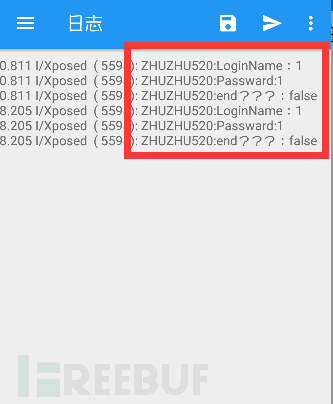

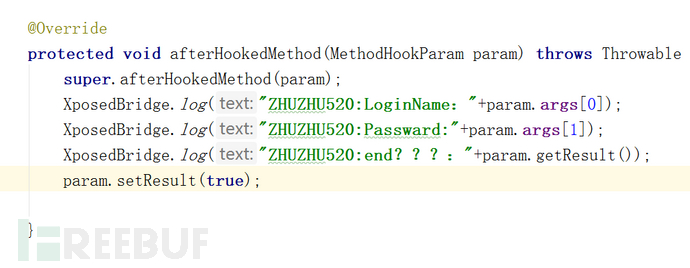

小白,你看这第一招

XposedBridge.log("ZHUZHU520:LoginName:"+param.args[0]);这一招搞它的第一个输入。

然后再来看这一招

XposedBridge.log("ZHUZHU520:Passward:"+param.args[1]);这一招搞它的第二个输入。

然后最后一招。

XposedBridge.log("ZHUZHU520:end???:"+param.getResult());这一招就是拦截返回值。

小白啊,这里有一个需要思考的内容。

这样hook的意义或者作用是什么?

小白的思考

师傅,我觉得首先,这样可以拦截下输入的参数,还有返回的值。如果在hook里做一个转发信息的技能。那不就可以成功的对登录账户的人进行账号和密码的获取。

这不就是和钓鱼一样了嘛。

我觉得这是一个很大的漏洞,如果登录厂商没有做相应的处理,那这里我可以拿这个搞死他。

好了,小白,你说的很对,我们现在来对这个进行下测试吧。

f 木桩测试

小白啊,你看这里我们就成功的拦截内容了。小白分配给你一个任务,使用hook f来拦截木桩,并确保不管我是否输入正确,木桩能够成功登录。

0x04 木桩f进阶(小白的自我进步)

XposedBridge.log("ZHUZHU520:end???:"+param.getResult());思考一

师傅之前使用了一个param.getResult()获取了返回值,那我是不是可以使用相同的set方法,重新对这个进行赋值啊。

根据各种方式,我们知道了这里的返回值就是Z,也就是布尔型。

说干就干,争取f掉木桩。

以上がAndroidにおけるリバースエンジニアリングの手法とは何ですか?の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7530

7530

15

15

1378

1378

52

52

82

82

11

11

21

21

76

76

新しいレポートは、噂のSamsung Galaxy S25、Galaxy S25 Plus、Galaxy S25 Ultraのカメラアップグレードのひどい評価を提供します

Sep 12, 2024 pm 12:23 PM

新しいレポートは、噂のSamsung Galaxy S25、Galaxy S25 Plus、Galaxy S25 Ultraのカメラアップグレードのひどい評価を提供します

Sep 12, 2024 pm 12:23 PM

ここ数日、Ice Universeは、サムスンの次期主力スマートフォンであると広く信じられているGalaxy S25 Ultraの詳細を着実に明らかにしている。とりわけ、リーカーはサムスンがカメラのアップグレードを1つだけ計画していると主張した

Samsung Galaxy S25 Ultraの最初のレンダリング画像がリークされ、噂のデザイン変更が明らかに

Sep 11, 2024 am 06:37 AM

Samsung Galaxy S25 Ultraの最初のレンダリング画像がリークされ、噂のデザイン変更が明らかに

Sep 11, 2024 am 06:37 AM

OnLeaks は、X (旧 Twitter) のフォロワーから 4,000 ドル以上を集めようとして失敗した数日後、Android Headlines と提携して Galaxy S25 Ultra のファーストルックを提供しました。コンテキストとして、h の下に埋め込まれたレンダリング イメージ

IFA 2024 | TCLのNXTPAPER 14は、パフォーマンスではGalaxy Tab S10 Ultraに匹敵しませんが、サイズではほぼ匹敵します

Sep 07, 2024 am 06:35 AM

IFA 2024 | TCLのNXTPAPER 14は、パフォーマンスではGalaxy Tab S10 Ultraに匹敵しませんが、サイズではほぼ匹敵します

Sep 07, 2024 am 06:35 AM

TCLは、2つの新しいスマートフォンの発表に加えて、NXTPAPER 14と呼ばれる新しいAndroidタブレットも発表しました。その巨大な画面サイズはセールスポイントの1つです。 NXTPAPER 14 は、TCL の代表的なブランドであるマット LCD パネルのバージョン 3.0 を搭載しています。

Vivo Y300 Pro は、7.69 mm のスリムなボディに 6,500 mAh のバッテリーを搭載

Sep 07, 2024 am 06:39 AM

Vivo Y300 Pro は、7.69 mm のスリムなボディに 6,500 mAh のバッテリーを搭載

Sep 07, 2024 am 06:39 AM

Vivo Y300 Pro は完全に公開されたばかりで、大容量バッテリーを備えた最もスリムなミッドレンジ Android スマートフォンの 1 つです。正確に言うと、このスマートフォンの厚さはわずか 7.69 mm ですが、6,500 mAh のバッテリーを搭載しています。これは最近発売されたものと同じ容量です

Samsung Galaxy S24 FEは、4色と2つのメモリオプションで予想よりも低価格で発売されると請求されています

Sep 12, 2024 pm 09:21 PM

Samsung Galaxy S24 FEは、4色と2つのメモリオプションで予想よりも低価格で発売されると請求されています

Sep 12, 2024 pm 09:21 PM

サムスンは、ファンエディション(FE)スマートフォンシリーズをいつアップデートするかについて、まだ何のヒントも提供していない。現時点では、Galaxy S23 FE は 2023 年 10 月初めに発表された同社の最新版のままです。

新しいレポートは、噂のSamsung Galaxy S25、Galaxy S25 Plus、Galaxy S25 Ultraのカメラアップグレードのひどい評価を提供します

Sep 12, 2024 pm 12:22 PM

新しいレポートは、噂のSamsung Galaxy S25、Galaxy S25 Plus、Galaxy S25 Ultraのカメラアップグレードのひどい評価を提供します

Sep 12, 2024 pm 12:22 PM

ここ数日、Ice Universeは、サムスンの次期主力スマートフォンであると広く信じられているGalaxy S25 Ultraの詳細を着実に明らかにしている。とりわけ、リーカーはサムスンがカメラのアップグレードを1つだけ計画していると主張した

Xiaomi Redmi Note 14 Pro Plusは、Light Hunter 800カメラを搭載した初のQualcomm Snapdragon 7s Gen 3スマートフォンとして登場します

Sep 27, 2024 am 06:23 AM

Xiaomi Redmi Note 14 Pro Plusは、Light Hunter 800カメラを搭載した初のQualcomm Snapdragon 7s Gen 3スマートフォンとして登場します

Sep 27, 2024 am 06:23 AM

Redmi Note 14 Pro Plusは、昨年のRedmi Note 13 Pro Plus(Amazonで現在375ドル)の直接の後継者として正式に発表されました。予想通り、Redmi Note 14 Pro Plusは、Redmi Note 14およびRedmi Note 14 Proと並んでRedmi Note 14シリーズをリードします。李

iQOO Z9 Turbo Plus: 強化されたシリーズフラッグシップの予約開始

Sep 10, 2024 am 06:45 AM

iQOO Z9 Turbo Plus: 強化されたシリーズフラッグシップの予約開始

Sep 10, 2024 am 06:45 AM

OnePlus の姉妹ブランドである iQOO の製品サイクルは 2023 年から 4 年で、ほぼ終わりに近づいている可能性があります。それにもかかわらず、ブランドはまだZ9シリーズの開発を終えていないと宣言しました。その最終、そしておそらく最高エンドとなる Turbo+ バリアントが、予測どおりに発表されました。 T