Java プロジェクトで SQL インジェクションを防ぐ方法

一、什么是SQL注入

SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询,从而进一步得到相应的数据信息。

SQL案列

String sql = "delete from table1 where id = " + "id";

这个id从请求参数中获取,若参数被拼接为:

1001 or 1 = 1

最执行语句变为:

String sql = "delete from table1 where id = 1001 or 1 = 1";

此时,数据库的数据都会被清空掉,后果非常严重

二、Java项目防止SQL注入方式

这里总结4种:

PreparedStatement防止SQL注入

mybatis中#{}防止SQL注入

对请求参数的敏感词汇进行过滤

nginx反向代理防止SQL注入

1、PreparedStatement防止SQL注入

PreparedStatement具有预编译功能,以上述SQL为例

使用PreparedStatement预编译后的SQL为:

delete from table1 where id= ?

此时SQL语句结构已固定,无论"?"被替换为任何参数,SQL语句只认为where后面只有一个条件,当再传入 1001 or 1 = 1时,语句会报错,从而达到防止SQL注入效果

2、mybatis中#{}防止SQL注入

mybatis中#{}表达式防止SQL注入与PreparedStatement类似,都是对SQL语句进行预编译处理

注意:

#{} :参数占位符

${} :拼接替换符,不能防止SQL注入,一般用于

传入数据库对象(如:数据库名称、表名)

order by 后的条件

3、对请求参数的敏感词汇进行过滤

这里是springboot的写法,如下:

import org.springframework.context.annotation.Configuration;

import javax.servlet.*;

import javax.servlet.annotation.WebFilter;

import java.io.IOException;

import java.util.Enumeration;

/**

* @Auther: 睡竹

* @Date: 2023/03/07

* @Description: sql防注入过滤器

*/

@WebFilter(urlPatterns = "/*",filterName = "sqlFilter")

@Configuration

public class SqlFilter implements Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException {}

/**

* @description sql注入过滤

*/

@Override

public void doFilter(ServletRequest servletRequest, ServletResponse servletResponse, FilterChain filterChain) throws IOException, ServletException {

ServletRequest request = servletRequest;

ServletResponse response = servletResponse;

// 获得所有请求参数名

Enumeration<String> names = request.getParameterNames();

String sql = "";

while (names.hasMoreElements()){

// 得到参数名

String name = names.nextElement().toString();

// 得到参数对应值

String[] values = request.getParameterValues(name);

for (int i = 0; i < values.length; i++) {

sql += values[i];

}

}

if (sqlValidate(sql)) {

//TODO 这里直接抛异常处理,前后端交互项目中,请把错误信息按前后端"数据返回的VO"对象进行封装

throw new IOException("您发送请求中的参数中含有非法字符");

} else {

filterChain.doFilter(request,response);

}

}

/**

* @description 匹配效验

*/

protected static boolean sqlValidate(String str){

// 统一转为小写

String s = str.toLowerCase();

// 过滤掉的sql关键字,特殊字符前面需要加\\进行转义

String badStr =

"select|update|and|or|delete|insert|truncate|char|into|substr|ascii|declare|exec|count|master|into|drop|execute|table|"+

"char|declare|sitename|xp_cmdshell|like|from|grant|use|group_concat|column_name|" +

"information_schema.columns|table_schema|union|where|order|by|" +

"'\\*|\\;|\\-|\\--|\\+|\\,|\\//|\\/|\\%|\\#";

//使用正则表达式进行匹配

boolean matches = s.matches(badStr);

return matches;

}

@Override

public void destroy() {}

}4、nginx反向代理防止SQL注入

越来越多网站使用nginx进行反向代理,该层我们也可以进行防止SQL注入配置。

将下面的Nginx配置文件代码放入到server块中,然后重启Nginx即可

if ($request_method !~* GET|POST) { return 444; }

#使用444错误代码可以更加减轻服务器负载压力。

#防止SQL注入

if ($query_string ~* (\$|'|--|[+|(%20)]union[+|(%20)]|[+|(%20)]insert[+|(%20)]|[+|(%20)]drop[+|(%20)]|[+|(%20)]truncate[+|(%20)]|[+|(%20)]update[+|(%20)]|[+|(%20)]from[+|(%20)]|[+|(%20)]grant[+|(%20)]|[+|(%20)]exec[+|(%20)]|[+|(%20)]where[+|(%20)]|[+|(%20)]select[+|(%20)]|[+|(%20)]and[+|(%20)]|[+|(%20)]or[+|(%20)]|[+|(%20)]count[+|(%20)]|[+|(%20)]exec[+|(%20)]|[+|(%20)]chr[+|(%20)]|[+|(%20)]mid[+|(%20)]|[+|(%20)]like[+|(%20)]|[+|(%20)]iframe[+|(%20)]|[\<|%3c]script[\>|%3e]|javascript|alert|webscan|dbappsecurity|style|confirm\(|innerhtml|innertext)(.*)$) { return 555; }

if ($uri ~* (/~).*) { return 501; }

if ($uri ~* (\\x.)) { return 501; }

#防止SQL注入

if ($query_string ~* "[;'<>].*") { return 509; }

if ($request_uri ~ " ") { return 509; }

if ($request_uri ~ (\/\.+)) { return 509; }

if ($request_uri ~ (\.+\/)) { return 509; }

#if ($uri ~* (insert|select|delete|update|count|master|truncate|declare|exec|\*|\')(.*)$ ) { return 503; }

#防止SQL注入

if ($request_uri ~* "(cost\()|(concat\()") { return 504; }

if ($request_uri ~* "[+|(%20)]union[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]and[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]select[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]or[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]delete[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]update[+|(%20)]") { return 504; }

if ($request_uri ~* "[+|(%20)]insert[+|(%20)]") { return 504; }

if ($query_string ~ "(<|%3C).*script.*(>|%3E)") { return 505; }

if ($query_string ~ "GLOBALS(=|\[|\%[0-9A-Z]{0,2})") { return 505; }

if ($query_string ~ "_REQUEST(=|\[|\%[0-9A-Z]{0,2})") { return 505; }

if ($query_string ~ "proc/self/environ") { return 505; }

if ($query_string ~ "mosConfig_[a-zA-Z_]{1,21}(=|\%3D)") { return 505; }

if ($query_string ~ "base64_(en|de)code\(.*\)") { return 505; }

if ($query_string ~ "[a-zA-Z0-9_]=http://") { return 506; }

if ($query_string ~ "[a-zA-Z0-9_]=(\.\.//?)+") { return 506; }

if ($query_string ~ "[a-zA-Z0-9_]=/([a-z0-9_.]//?)+") { return 506; }

if ($query_string ~ "b(ultram|unicauca|valium|viagra|vicodin|xanax|ypxaieo)b") { return 507; }

if ($query_string ~ "b(erections|hoodia|huronriveracres|impotence|levitra|libido)b") {return 507; }

if ($query_string ~ "b(ambien|bluespill|cialis|cocaine|ejaculation|erectile)b") { return 507; }

if ($query_string ~ "b(lipitor|phentermin|pro[sz]ac|sandyauer|tramadol|troyhamby)b") { return 507; }

#这里大家根据自己情况添加删减上述判断参数,cURL、wget这类的屏蔽有点儿极端了,但要“宁可错杀一千,不可放过一个”。

if ($http_user_agent ~* YisouSpider|ApacheBench|WebBench|Jmeter|JoeDog|Havij|GetRight|TurnitinBot|GrabNet|masscan|mail2000|github|wget|curl|Java|python) { return 508; }

#同上,大家根据自己站点实际情况来添加删减下面的屏蔽拦截参数。

if ($http_user_agent ~* "Go-Ahead-Got-It") { return 508; }

if ($http_user_agent ~* "GetWeb!") { return 508; }

if ($http_user_agent ~* "Go!Zilla") { return 508; }

if ($http_user_agent ~* "Download Demon") { return 508; }

if ($http_user_agent ~* "Indy Library") { return 508; }

if ($http_user_agent ~* "libwww-perl") { return 508; }

if ($http_user_agent ~* "Nmap Scripting Engine") { return 508; }

if ($http_user_agent ~* "~17ce.com") { return 508; }

if ($http_user_agent ~* "WebBench*") { return 508; }

if ($http_user_agent ~* "spider") { return 508; } #这个会影响国内某些搜索引擎爬虫,比如:搜狗

#拦截各恶意请求的UA,可以通过分析站点日志文件或者waf日志作为参考配置。

if ($http_referer ~* 17ce.com) { return 509; }

#拦截17ce.com站点测速节点的请求,所以明月一直都说这些测速网站的数据仅供参考不能当真的。

if ($http_referer ~* WebBench*") { return 509; }

#拦截WebBench或者类似压力测试工具,其他工具只需要更换名称即可。以上がJava プロジェクトで SQL インジェクションを防ぐ方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7486

7486

15

15

1377

1377

52

52

77

77

11

11

19

19

38

38

Java Springのインタビューの質問

Aug 30, 2024 pm 04:29 PM

Java Springのインタビューの質問

Aug 30, 2024 pm 04:29 PM

この記事では、Java Spring の面接で最もよく聞かれる質問とその詳細な回答をまとめました。面接を突破できるように。

Java 8 Stream Foreachから休憩または戻ってきますか?

Feb 07, 2025 pm 12:09 PM

Java 8 Stream Foreachから休憩または戻ってきますか?

Feb 07, 2025 pm 12:09 PM

Java 8は、Stream APIを導入し、データ収集を処理する強力で表現力のある方法を提供します。ただし、ストリームを使用する際の一般的な質問は次のとおりです。 従来のループにより、早期の中断やリターンが可能になりますが、StreamのForeachメソッドはこの方法を直接サポートしていません。この記事では、理由を説明し、ストリーム処理システムに早期終了を実装するための代替方法を調査します。 さらに読み取り:JavaストリームAPIの改善 ストリームを理解してください Foreachメソッドは、ストリーム内の各要素で1つの操作を実行する端末操作です。その設計意図はです

Java での日付までのタイムスタンプ

Aug 30, 2024 pm 04:28 PM

Java での日付までのタイムスタンプ

Aug 30, 2024 pm 04:28 PM

Java での日付までのタイムスタンプに関するガイド。ここでは、Java でタイムスタンプを日付に変換する方法とその概要について、例とともに説明します。

未来を創る: まったくの初心者のための Java プログラミング

Oct 13, 2024 pm 01:32 PM

未来を創る: まったくの初心者のための Java プログラミング

Oct 13, 2024 pm 01:32 PM

Java は、初心者と経験豊富な開発者の両方が学習できる人気のあるプログラミング言語です。このチュートリアルは基本的な概念から始まり、高度なトピックに進みます。 Java Development Kit をインストールしたら、簡単な「Hello, World!」プログラムを作成してプログラミングを練習できます。コードを理解したら、コマンド プロンプトを使用してプログラムをコンパイルして実行すると、コンソールに「Hello, World!」と出力されます。 Java の学習はプログラミングの旅の始まりであり、習熟が深まるにつれて、より複雑なアプリケーションを作成できるようになります。

カプセルの量を見つけるためのJavaプログラム

Feb 07, 2025 am 11:37 AM

カプセルの量を見つけるためのJavaプログラム

Feb 07, 2025 am 11:37 AM

カプセルは3次元の幾何学的図形で、両端にシリンダーと半球で構成されています。カプセルの体積は、シリンダーの体積と両端に半球の体積を追加することで計算できます。このチュートリアルでは、さまざまな方法を使用して、Javaの特定のカプセルの体積を計算する方法について説明します。 カプセルボリュームフォーミュラ カプセルボリュームの式は次のとおりです。 カプセル体積=円筒形の体積2つの半球体積 で、 R:半球の半径。 H:シリンダーの高さ(半球を除く)。 例1 入力 RADIUS = 5ユニット 高さ= 10単位 出力 ボリューム= 1570.8立方ユニット 説明する 式を使用してボリュームを計算します。 ボリューム=π×R2×H(4

Java をシンプルに: プログラミング能力を高める初心者向けガイド

Oct 11, 2024 pm 06:30 PM

Java をシンプルに: プログラミング能力を高める初心者向けガイド

Oct 11, 2024 pm 06:30 PM

Java をシンプルに: プログラミング能力の初心者向けガイド はじめに Java は、モバイル アプリケーションからエンタープライズ レベルのシステムに至るまで、あらゆるもので使用される強力なプログラミング言語です。初心者にとって、Java の構文はシンプルで理解しやすいため、プログラミングの学習に最適です。基本構文 Java は、クラスベースのオブジェクト指向プログラミング パラダイムを使用します。クラスは、関連するデータと動作をまとめて編成するテンプレートです。簡単な Java クラスの例を次に示します。 publicclassperson{privateStringname;privateintage;

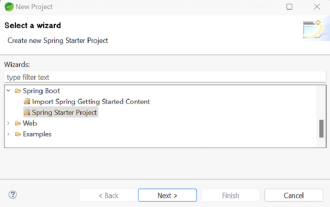

Spring Tool Suiteで最初のSpring Bootアプリケーションを実行するにはどうすればよいですか?

Feb 07, 2025 pm 12:11 PM

Spring Tool Suiteで最初のSpring Bootアプリケーションを実行するにはどうすればよいですか?

Feb 07, 2025 pm 12:11 PM

Spring Bootは、Java開発に革命をもたらす堅牢でスケーラブルな、生産対応のJavaアプリケーションの作成を簡素化します。 スプリングエコシステムに固有の「構成に関する慣習」アプローチは、手動のセットアップを最小化します。

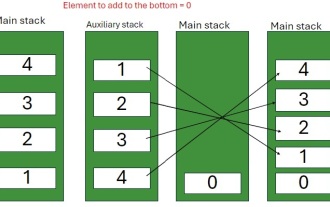

スタックの下部に要素を挿入するJavaプログラム

Feb 07, 2025 am 11:59 AM

スタックの下部に要素を挿入するJavaプログラム

Feb 07, 2025 am 11:59 AM

スタックは、LIFO(最後の、最初のアウト)の原則に従うデータ構造です。言い換えれば、スタックに最後に追加する要素は、削除される最初の要素です。要素をスタックに追加(またはプッシュ)すると、それらは上に配置されます。つまり、とりわけ