5 月 23 日のニュース: 最近、Tencent Security Xuanwu Lab と浙江大学の研究者が共同で、Android と Honmeng システムに高い脅威をもたらす脆弱性を発見しました。

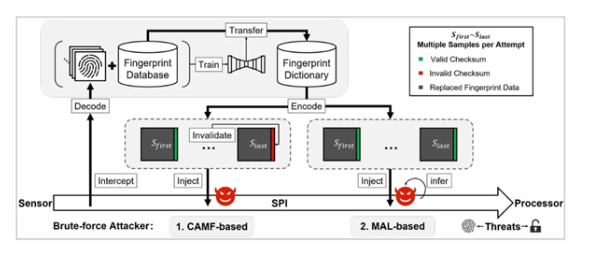

彼らの調査によると、この脆弱性は携帯電話の指紋認識数の制限を回避する可能性があり、攻撃者が無制限の数の指紋画像を送信し、ブルートフォースを使用して指紋認識システムをクラッキングできるようになります。

研究者は、関連論文でこの脆弱性の技術的な詳細を明らかにしました。彼らは、Cancel-After-Match-Fail (CAMF) と Match-After-Lock (MAL) という 2 つのゼロデイ脆弱性と、指紋センサーのシリアル ペリフェラル インターフェイスの保護が不十分であることを発見することで、この脆弱性を突破することに成功しました。認識システム。

ITBEAR Technology Information によると、研究者らは 6 台の Android スマートフォン、2 台の Huawei Honmeng スマートフォン、2 台の iPhone を含む 10 台の異なるデバイスを使用してクラッキング テストを実施しました。

テスト結果は、すべてのテストデバイスに指紋認識のセキュリティに欠陥があることを示していますが、無制限の総当たりクラッキングの影響を受けないのは iOS システムだけです。

実験データ分析によると、ユーザーが 1 台のデバイスに複数の指紋を入力すると、ブルート フォース クラッキングに必要な時間が大幅に短縮されることは注目に値します。これは、複数の指紋が一致する画像を生成する確率の増加に関連しています。 . .

したがって、指紋認識のセキュリティを向上させるために、必要な場合を除き、携帯電話に複数の指紋情報を入力しないことをお勧めします。

この脆弱性の発見に関して、Tencent Security Xuanwu Lab と浙江大学の研究者は、関連するシステム メーカーや開発者に詳細な技術レポートを提供し、ユーザーの個人情報とデバイスを保護するためにこの脆弱性の修正に協力しています。安全。

脆弱性修正の進捗状況はまだ発表されていませんが、潜在的なセキュリティ リスクからユーザーを保護するために、関連メーカーが迅速な措置を講じ、適時にパッチをリリースすることを期待しています。

以上が10台のデバイステストで指紋認識のセキュリティ上の欠陥が明らかに iOSシステムはブルートフォースクラッキングに依存しないの詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。