Redis bigkeys コマンドがブロックする問題を解決する方法

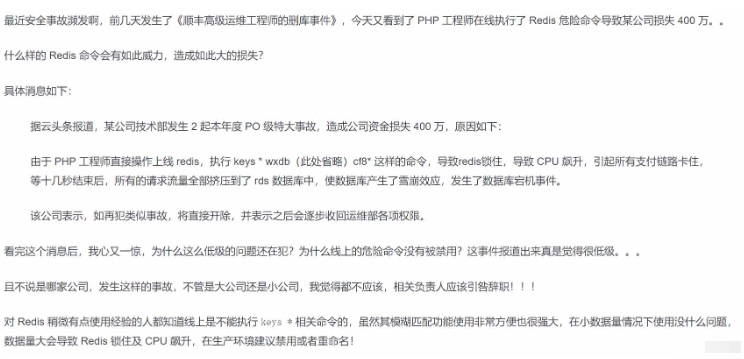

1. SF Express の上級開発エンジニアがオンラインで危険な Redis コマンドを実行し、企業に 400 万ドルの損失をもたらしました。

1 つのコマンドで数百万ドルの損失が発生しました。これには補償が必要ですか?

コードは標準化されていないので、同僚は泣き出しました。コーディングするときは注意してください。

興味があるので、テストしてみます。何が問題ですか?

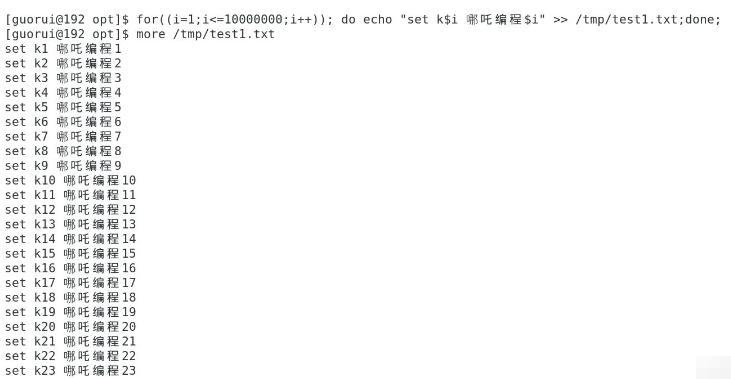

2. 1,000 万データのパフォーマンスをテストする

1. スクリプト ファイルを作成します

1,000 万データを書き込みます。

for((i=1;i<=10000000;i++)); do echo "set k$i 哪吒编程$i" >> /tmp/test1.txt;done;

/tmp/test1.txtで書き込みが成功したか確認してください。

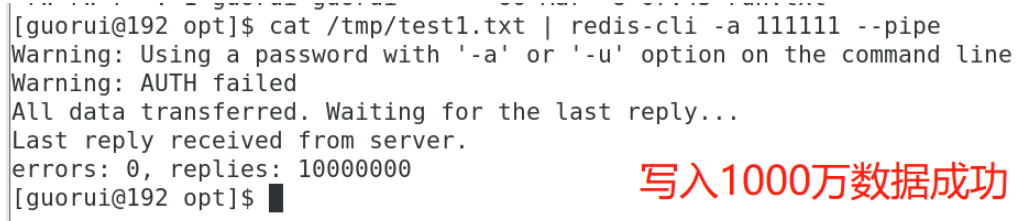

2. 1,000 万のデータを Redis に書き込む

cat /tmp/test1.txt | redis-cli -a 111111 --pipe

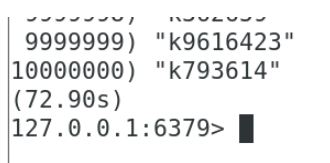

3. キーを介して 1,000 万のデータを表示する *

4. 構成ファイルを通じてキーの使用を禁止します *

redis.conf ファイルでセキュリティを構成します:

rename- command keys "" rename- command flushdb "" rename- command flushall ""

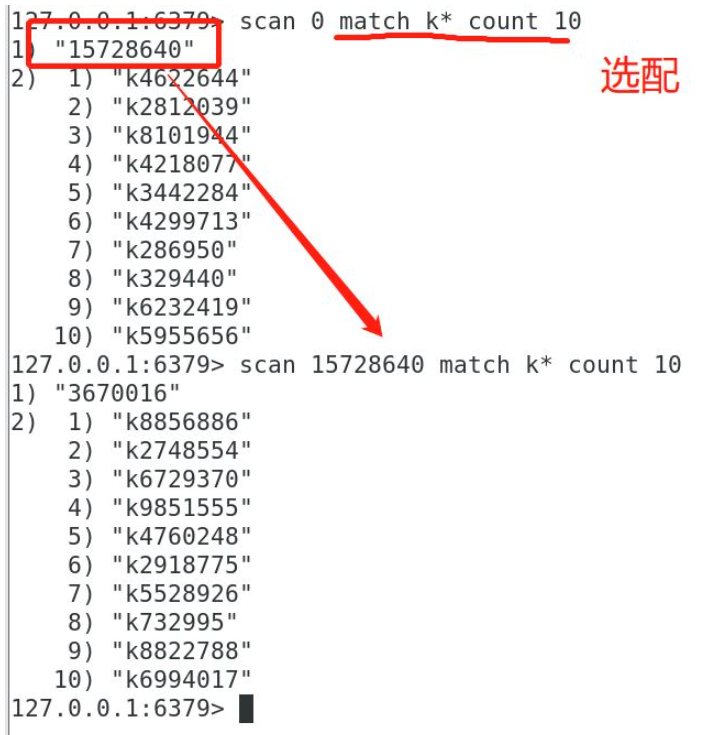

3. 次を使用します。キーの代わりにスキャン *

Redis Scan コマンドは、データベース内のデータベース キーを反復処理するために使用されます。

SCAN コマンドはカーソルベースのイテレータです。呼び出されるたびに、新しいカーソルがユーザーに返されます。ユーザーは、この新しいカーソルを SCAN コマンドのカーソル パラメータとして使用する必要があります。次の反復: このようにして、前の反復プロセスが継続されます。

SCAN は 2 つの要素を含む配列を返します。最初の要素は次の反復の新しいカーソルであり、2 番目の要素は反復されたすべての項目を含む配列です。新しいカーソルが 0 を返した場合、反復が終了したことを示します。

scan 構文:

SCAN cursor [MATCH pattern] [COUNT count]

4. bigkey を拒否

1. Alibaba Cloud Redis 開発仕様

Alibaba Cloud Redis の開発仕様では、「ビッグキーの拒否 (ネットワーク カード トラフィックと低速クエリの防止)」 を明確に規定しています。

String 型は 10KB 以内に制御され、hash、list、set、zset 要素の数は 5000 を超えてはなりません。

2. bigkey が表示された場合に削除するにはどうすればよいですか?

文字列型はdelで削除されます。

他のタイプでは、hscan、sscan、zscan メソッドを使用して段階的に削除しますが、同時に、bigkey の有効期限が自動的に削除される問題は回避する必要があります。ブロックするスレッド。

ハッシュ削除: hscan hdel

public void delBigHash(String host, int port, String password, String bigHashKey) {

Jedis jedis = new Jedis(host, port);

if (password != null && !"".equals(password)) {

jedis.auth(password);

}

ScanParams scanParams = new ScanParams().count(100);

String cursor = "0";

do {

ScanResult<Entry<String, String>> scanResult = jedis.hscan(bigHashKey, cursor, scanParams);

List<Entry<String, String>> entryList = scanResult.getResult();

if (entryList != null && !entryList.isEmpty()) {

for (Entry<String, String> entry : entryList) {

jedis.hdel(bigHashKey, entry.getKey());

}

}

cursor = scanResult.getStringCursor();

} while (!"0".equals(cursor));

//删除 bigkey

jedis.del(bigHashKey);

}3. bigkey はどのような問題を引き起こしますか?

- #メモリが不均一で、クラスターの移行が困難;

- タイムアウトによる削除、スレッドのブロック; # # ネットワーク トラフィックがブロックされています;

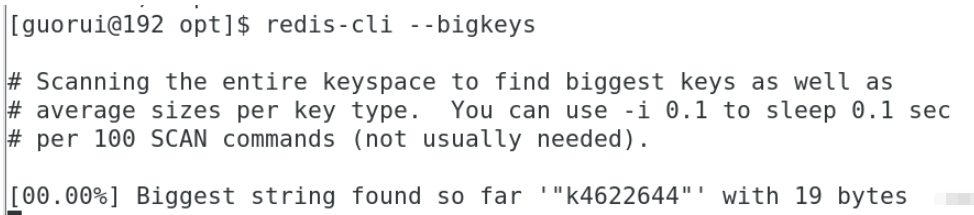

- 4. bigkey を見つける方法は?

(1)

redis-cli --bigkeys を検索します。

(2) 各キー値のバイト数を計算し、メモリ使用量キーを検索します。

(2) 各キー値のバイト数を計算し、メモリ使用量キーを検索します。

以上がRedis bigkeys コマンドがブロックする問題を解決する方法の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7569

7569

15

15

1386

1386

52

52

87

87

11

11

28

28

107

107

Redisクラスターモードの構築方法

Apr 10, 2025 pm 10:15 PM

Redisクラスターモードの構築方法

Apr 10, 2025 pm 10:15 PM

Redisクラスターモードは、シャードを介してRedisインスタンスを複数のサーバーに展開し、スケーラビリティと可用性を向上させます。構造の手順は次のとおりです。異なるポートで奇妙なRedisインスタンスを作成します。 3つのセンチネルインスタンスを作成し、Redisインスタンスを監視し、フェールオーバーを監視します。 Sentinel構成ファイルを構成し、Redisインスタンス情報とフェールオーバー設定の監視を追加します。 Redisインスタンス構成ファイルを構成し、クラスターモードを有効にし、クラスター情報ファイルパスを指定します。各Redisインスタンスの情報を含むnodes.confファイルを作成します。クラスターを起動し、CREATEコマンドを実行してクラスターを作成し、レプリカの数を指定します。クラスターにログインしてクラスター情報コマンドを実行して、クラスターステータスを確認します。作る

Redisデータをクリアする方法

Apr 10, 2025 pm 10:06 PM

Redisデータをクリアする方法

Apr 10, 2025 pm 10:06 PM

Redisデータをクリアする方法:Flushallコマンドを使用して、すべての重要な値をクリアします。 FlushDBコマンドを使用して、現在選択されているデータベースのキー値をクリアします。 [選択]を使用してデータベースを切り替え、FlushDBを使用して複数のデータベースをクリアします。 DELコマンドを使用して、特定のキーを削除します。 Redis-CLIツールを使用してデータをクリアします。

Redisコマンドの使用方法

Apr 10, 2025 pm 08:45 PM

Redisコマンドの使用方法

Apr 10, 2025 pm 08:45 PM

Redis指令を使用するには、次の手順が必要です。Redisクライアントを開きます。コマンド(動詞キー値)を入力します。必要なパラメーターを提供します(指示ごとに異なります)。 Enterを押してコマンドを実行します。 Redisは、操作の結果を示す応答を返します(通常はOKまたは-ERR)。

Redisキューの読み方

Apr 10, 2025 pm 10:12 PM

Redisキューの読み方

Apr 10, 2025 pm 10:12 PM

Redisのキューを読むには、キュー名を取得し、LPOPコマンドを使用して要素を読み、空のキューを処理する必要があります。特定の手順は次のとおりです。キュー名を取得します:「キュー:キュー」などの「キュー:」のプレフィックスで名前を付けます。 LPOPコマンドを使用します。キューのヘッドから要素を排出し、LPOP Queue:My-Queueなどの値を返します。空のキューの処理:キューが空の場合、LPOPはnilを返し、要素を読む前にキューが存在するかどうかを確認できます。

Redisロックの使用方法

Apr 10, 2025 pm 08:39 PM

Redisロックの使用方法

Apr 10, 2025 pm 08:39 PM

Redisを使用して操作をロックするには、setnxコマンドを介してロックを取得し、有効期限を設定するために有効期限コマンドを使用する必要があります。特定の手順は次のとおりです。(1)SETNXコマンドを使用して、キー価値ペアを設定しようとします。 (2)expireコマンドを使用して、ロックの有効期限を設定します。 (3)Delコマンドを使用して、ロックが不要になったときにロックを削除します。

Redisのソースコードを読み取る方法

Apr 10, 2025 pm 08:27 PM

Redisのソースコードを読み取る方法

Apr 10, 2025 pm 08:27 PM

Redisソースコードを理解する最良の方法は、段階的に進むことです。Redisの基本に精通してください。開始点として特定のモジュールまたは機能を選択します。モジュールまたは機能のエントリポイントから始めて、行ごとにコードを表示します。関数コールチェーンを介してコードを表示します。 Redisが使用する基礎となるデータ構造に精通してください。 Redisが使用するアルゴリズムを特定します。

Redis用のメッセージミドルウェアの作成方法

Apr 10, 2025 pm 07:51 PM

Redis用のメッセージミドルウェアの作成方法

Apr 10, 2025 pm 07:51 PM

Redisは、メッセージミドルウェアとして、生産消費モデルをサポートし、メッセージを持続し、信頼できる配信を確保できます。メッセージミドルウェアとしてRedisを使用すると、低遅延、信頼性の高いスケーラブルなメッセージングが可能になります。

Redisでサーバーを開始する方法

Apr 10, 2025 pm 08:12 PM

Redisでサーバーを開始する方法

Apr 10, 2025 pm 08:12 PM

Redisサーバーを起動する手順には、以下が含まれます。オペレーティングシステムに従ってRedisをインストールします。 Redis-Server(Linux/Macos)またはRedis-Server.exe(Windows)を介してRedisサービスを開始します。 Redis-Cli ping(Linux/macos)またはRedis-Cli.exePing(Windows)コマンドを使用して、サービスステータスを確認します。 Redis-Cli、Python、node.jsなどのRedisクライアントを使用して、サーバーにアクセスします。