Web サイトの脆弱性修復: Web シェルの脆弱性パッチのアップロードの分析例

SINE Security は、顧客の Web サイトで Web サイトの脆弱性の検出と修復を実施していたところ、その Web サイトに重大な SQL インジェクションの脆弱性と、アップロードされた Web シェル Web サイトのトロイの木馬ファイルの脆弱性があることが判明しました。この Web サイトでは、PHP 言語で開発された CMS システムと mysql データベースが使用されていました。ウェブサイトのアーキテクチャは現在オープンソースです。

以上がWeb サイトの脆弱性修復: Web シェルの脆弱性パッチのアップロードの分析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

AI Hentai Generator

AIヘンタイを無料で生成します。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

7465

7465

15

15

1376

1376

52

52

77

77

11

11

18

18

19

19

nginx 負荷分散下で Webshell アップロードを実装する方法

May 16, 2023 am 08:16 AM

nginx 負荷分散下で Webshell アップロードを実装する方法

May 16, 2023 am 08:16 AM

シナリオの説明では、実際の運用環境に RCE 脆弱性が存在し、WebShell 環境のインストールを取得できることを前提としています。まず、GetHub で脆弱なイメージを取得する前に、事前に nginx と Tomcat を centos にインストールする必要があります。 nginx と tomcat 構成ファイルを構成し、docker を使用してイメージをプルダウンし、脆弱性を再現します。 1. まず docker 環境をセットアップします 2. tomcat にアクセスできるかテストします 上図からわかるように、バックエンドの tomcat にアクセスできます 3. docker で nginx リバース プロキシの負荷分散を確認します 4. docker の lbsnode1 の ant を確認してください。.jsp テキスト

Mozhe Shooting Range における WebShell ファイル アップロードの脆弱性のソースを分析および追跡する方法

Jun 01, 2023 am 08:55 AM

Mozhe Shooting Range における WebShell ファイル アップロードの脆弱性のソースを分析および追跡する方法

Jun 01, 2023 am 08:55 AM

1. URLを開いたところ、アップロードページであることが判明 2. 接尾辞phpのファイルを直接アップロードしたが、アップロードできないことが判明 3. BurpSuiteを使用してパケットをキャプチャし、接尾辞を変更アップロードしたファイルのサフィックス php を php5 に変更してバイパスします 4. 包丁を使って接続します var/www/html のディレクトリに KEY が付いたファイルがありますので開くと key5 が表示されます 開く別の URL (アップロード ページでもありますが、アップロード リストが設定されています) 接尾辞 .gif.jpg.png を持つファイルのみをアップロードします 6. txt 一文のトロイの木馬を作成し、その接尾辞を jpg7 に変更します。アップロード時に、BurpSiuitを使用してパケットをキャプチャし、表示するようにファイルのサフィックスを変更します。

PagodaパネルのWebShellセキュリティ設定

Jun 21, 2023 pm 04:35 PM

PagodaパネルのWebShellセキュリティ設定

Jun 21, 2023 pm 04:35 PM

インターネットのセキュリティ問題がますます顕著になるにつれ、主要な Web サイトやアプリケーションのセキュリティがますます重要な問題になっています。特にWebサイトの運用・保守管理においては、保守や修復のためにWebShellなどのツールが必要になることが多いですが、WebShellはハッカーによっても利用されることが多く、攻撃者の侵入口となってしまいます。この記事では、Web サイト管理者がサイトのセキュリティを向上させるのに役立つ、Pagoda パネルの WebShell セキュリティ設定を紹介します。 1. WebShell の概念と一般的な使用法 1. WebShell の概念は次のとおりです。

Empire CMS フレームワークの Webshell についての簡単な説明

Mar 16, 2021 am 10:48 AM

Empire CMS フレームワークの Webshell についての簡単な説明

Mar 16, 2021 am 10:48 AM

この記事では、Empire CMS フレームワークの Webshell について紹介します。一定の参考値があるので、困っている友達が参考になれば幸いです。

WebShell トラフィック検出における WAF のパフォーマンス分析とは何ですか?

May 16, 2023 pm 07:47 PM

WebShell トラフィック検出における WAF のパフォーマンス分析とは何ですか?

May 16, 2023 pm 07:47 PM

ローカル環境構築 保存されているスクリーンショットから判断すると、相手のPHPバージョンは5.6.40なので、apache+php5.6.40のテスト環境を構築したいと思います。 virtualbox を開き、centos イメージ システムへのリンクをコピーし、次の手順に従って設定します。 1.apacheyuminstall-yhttpdhttpd-vServerversion:Apache/2.4.6(CentOS)Serverbuilt:Aug8201911:41:182をインストールします。php5.6yum-yinstallepel-releaserpm-Uvhをインストールしますhttps://mi

難読化変形のウェブシェル解析とは何ですか?

May 19, 2023 pm 11:07 PM

難読化変形のウェブシェル解析とは何ですか?

May 19, 2023 pm 11:07 PM

Webシェルとは何ですか?当初、Webshell は、Web サーバー管理者がサーバーをリモートで管理するために使用するスクリプトの一種の略語としてよく使用されていました。その後、いくつかの Webshell 管理ツールの誕生により、Web 権限を取得するプロセスが大幅に簡素化されたため、徐々に Web 侵入ツール スクリプトと呼ばれるようになりました。 WebShell は脆弱性とは異なりますが、アプリケーションの脆弱性やサーバーの脆弱性 (ファイル アップロードの脆弱性、ファイル インクルードの脆弱性など) を利用してスクリプト ファイルをサーバーにアップロードし、後続の悪用を行うものであり、侵入テストの後続悪用や TA0002Execution (実行) に属します。 )ATT&CKのステージ。図1TA0002 参照元:https

Web サイトの脆弱性修復: Web シェルの脆弱性パッチのアップロードの分析例

May 30, 2023 pm 01:49 PM

Web サイトの脆弱性修復: Web シェルの脆弱性パッチのアップロードの分析例

May 30, 2023 pm 01:49 PM

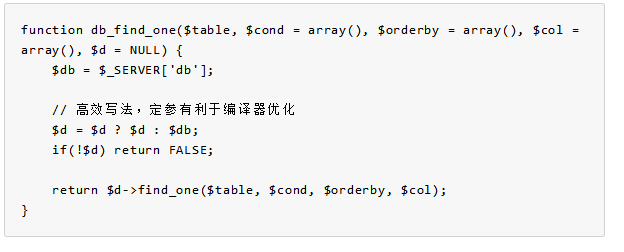

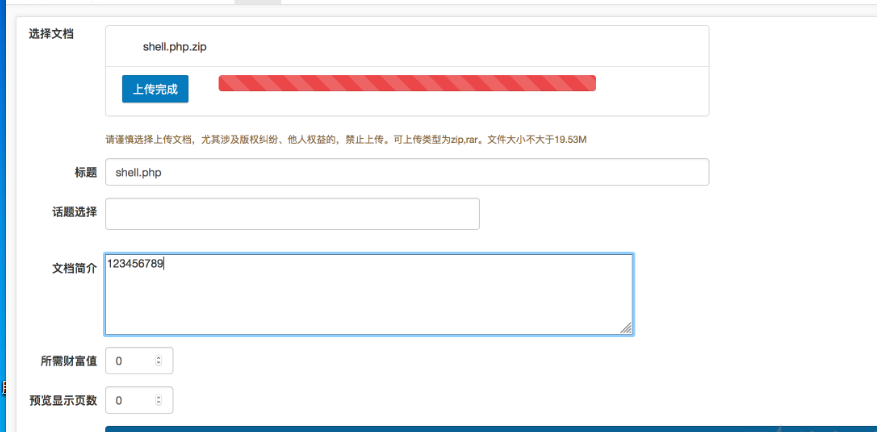

SINE Security は、顧客の Web サイトで Web サイトの脆弱性の検出と修復を実施していたところ、その Web サイトに重大な SQL インジェクションの脆弱性と、アップロードされた Web シェル Web サイトのトロイの木馬ファイルの脆弱性があることが判明しました。この Web サイトは、PHP 言語で開発され、mysql データベース アーキテクチャを備えた CMS システムを使用していました。このウェブサイトのソースコードは現在オープンソースです。あるCMSは、ナレッジの有料提供に特化したソーシャルCMSシステムです 現在のインターネット上でナレッジに対する支払いの需要が高まっています ドキュメントを共有し、有料でダウンロードできるシステムです ユーザーが公開したナレッジコンテンツを非表示にして提供することができます有料のお客様へお読みください。コードは比較的合理化されており、大多数の Web マスターに好まれています。この Web サイトの脆弱性は主に、圧縮パッケージをアップロードし、zip パッケージ内の w を参照する悪意のある解凍コードを構築するときに発生します。

WebShell にアップロードされたトレーサビリティ イベントの分析例

May 12, 2023 pm 02:43 PM

WebShell にアップロードされたトレーサビリティ イベントの分析例

May 12, 2023 pm 02:43 PM

まず、私がしなければならないことは、アップロードされた場所がどこに表示されるかを見つけることではなく、サーバーにログオンしてWebシェルの検査を実行し、検査を行って、他人によって侵入されていないかどうかを確認する必要があることを理解しています。バックドアがあるかどうかなど。報告された IP アドレスは当社の IP アドレスですが、いくつかの Web シェルが見逃され、他の人がアップロードに成功したにもかかわらず検出されなかった場合、サーバーが侵入された場合はどうすればよいでしょうか?そこで私はサーバーを調査し、WebShell 強制終了ツールをアップロードして、netstat-anpt と iptables-L を使用してバックドアが確立されているかどうかを確認し、CPU を占有しているマイニング プログラムがあるかどうかを確認しました。ここでは詳細には触れません。幸いなことに、サーバーは侵害されませんでしたが、